文章目录

使用软件Cisco Packet Tracer(思科模拟器)

Cisco Packet Tracer 是由Cisco公司发布的一个辅助学习工具,为学习思科网络课程的初学者去设计、配置、排除网络故障提供了网络模拟环境。用户可以在软件的图形用户界面上直接使用拖曳方法建立网络拓扑,并可提供数据包在网络中行进的详细处理过程,观察网络实时运行情况。可以学习IOS的配置、锻炼故障排查能力。

Packet Tracer是一个功能强大的网络仿真程序,允许学生实验与网络行为,问“如果”的问题。随着网络技术学院的全面的学习经验的一个组成部分,包示踪提供的仿真,可视化,编辑,评估,和协作能力,有利于教学和复杂的技术概念的学习。

Packet Tracer补充物理设备在课堂上允许学生用的设备,一个几乎无限数量的创建网络鼓励实践,发现,和故障排除。基于仿真的学习环境,帮助学生发展如决策第二十一世纪技能,创造性和批判性思维,解决问题。Packet Tracer补充的网络学院的课程,使教师易教,表现出复杂的技术概念和网络系统的设计。

Packet Tracer软件是免费提供的唯一的网络学院的教师,学生,校友,和管理人员,注册学校连接的用户。

附软装安装包

版本8.0,百度网盘自取

链接:https://pan.baidu.com/s/1GLVmHl_2nH5j_u-icNWzQg

提取码:6w9t

三层交换机简介

三层交换机就是具有部分路由器功能的交换机,工作在OSI网络标准模型的第三层:网络层。三层交换机的最重要目的是加快大型局域网内部的数据交换,所具有的路由功能也是为这目的服务的,能够做到一次路由,多次转发。

对于数据包转发等规律性的过程由硬件高速实现,而像路由信息更新、路由表维护、路由计算、路由确定等功能,由软件实现。

ACL简介

ACL技术在路由器中被广泛采用,它是一种基于包过滤的流控制技术。控制列表通过把源地址、目的地址及端口号作为数据包检查的基本元素,并可以规定符合条件的数据包是否允许通过。ACL通常应用在企业的出口控制上,可以通过实施ACL,可以有效的部署企业网络出网策略。随着局域网内部网络资源的增加,一些企业已经开始使用ACL来控制对局域网内部资源的访问能力,进而来保障这些资源的安全性。

三层交换机和ACL配置

为了保障网络的安全性,在网络中配置访问控制列表,实现非授权用户禁止访问相关VLAN。

配置要求如下:

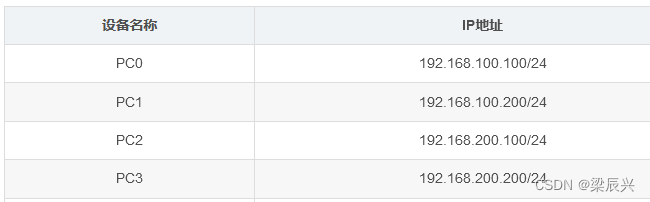

| 设备名称 | IP地址 |

|---|---|

| PC0 | 192.168.100.100/24 |

| PC1 | 192.168.100.200/24 |

| PC2 | 192.168.200.100/24 |

| PC3 | 192.168.200.200/24 |

| VLAN 100 | 192.168.100.254/24 |

| VLAN 200 | 192.168.200.254/24 |

1.在网络中分别划分VLAN100和VLAN200。

2.将PC1和PC0放入VLAN 100,将PC3和PC2放入VLAN200。

3.给分别给VLAN100和VLAN 200配置VLAN IF地址,地址为192.168.100.254/24和192.168.200.254/24。

4.交换机上配置标准的访问控制列表,禁止非授权用户PC0访问VLAN200,其余访问不受限

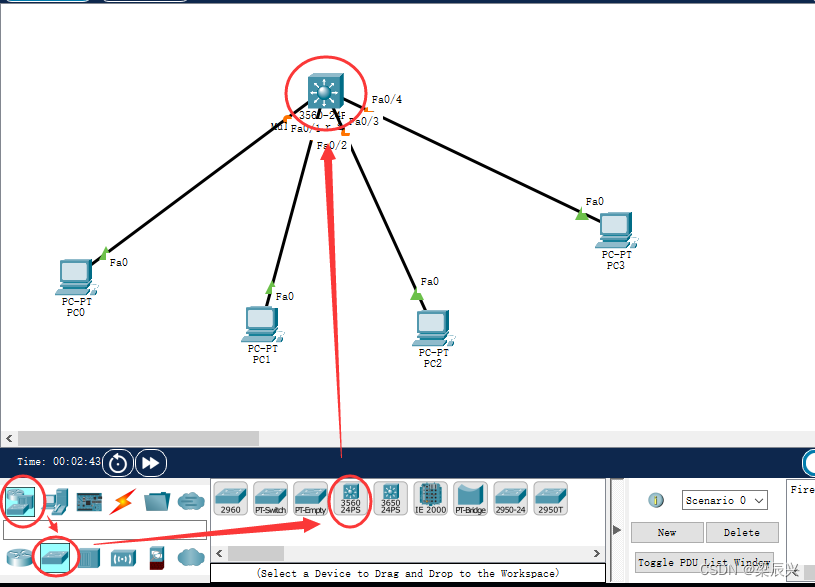

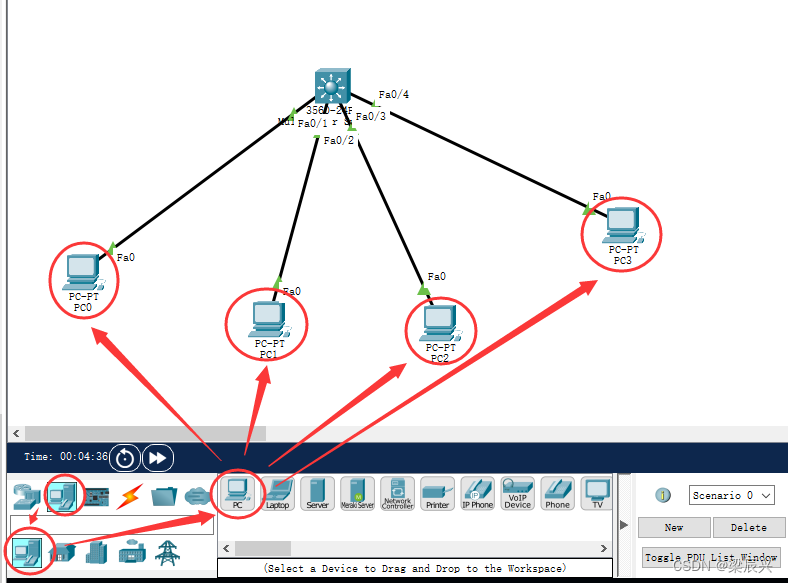

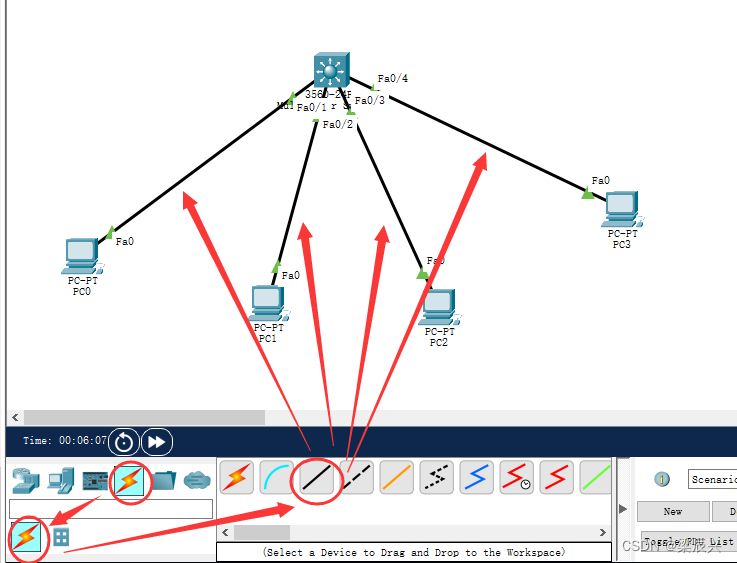

一,绘制拓扑图

1,添加三层交换机

2,添加PC机

3,连接交换机和PC机

二,配置PC机的IP地址

IP地址表

PC0

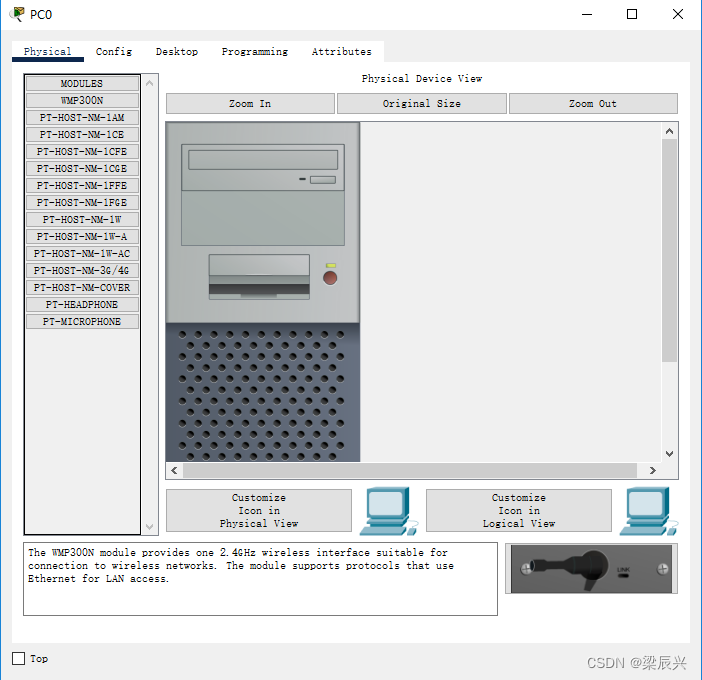

1,单击PC0,打开设置界面

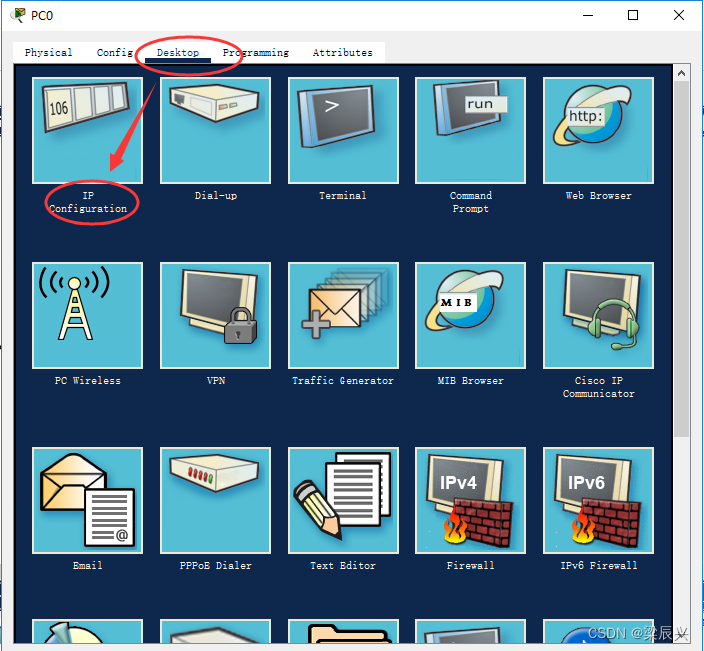

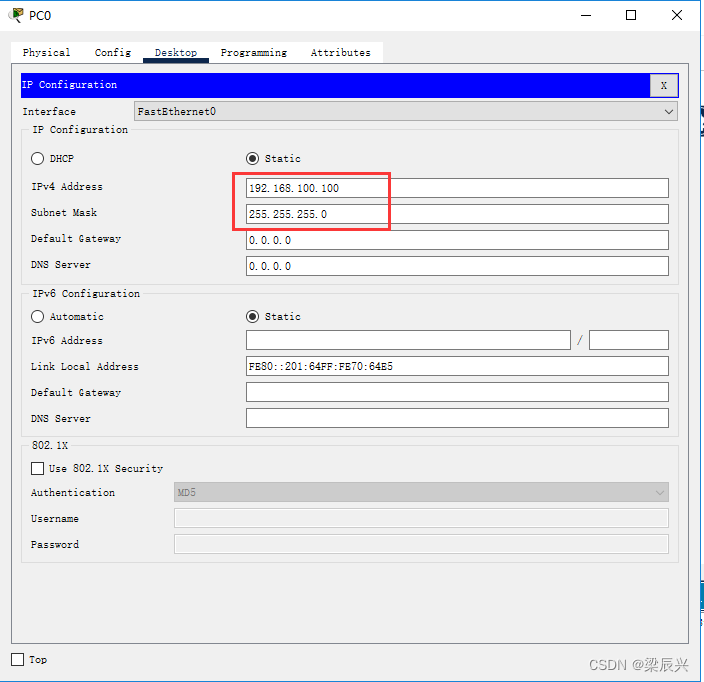

2,选择Desktop,单击IP configuration

3,输入PC0 IP地址后,单击子网掩码自动生成

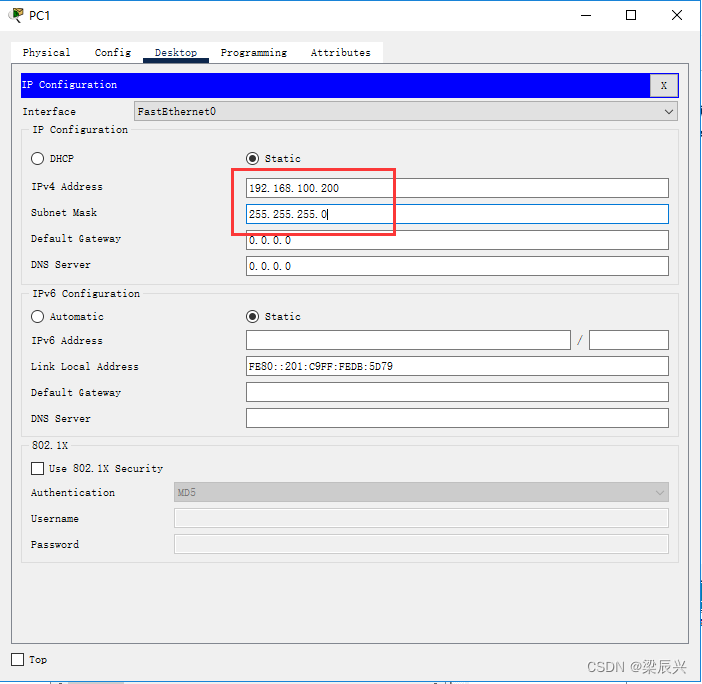

PC1

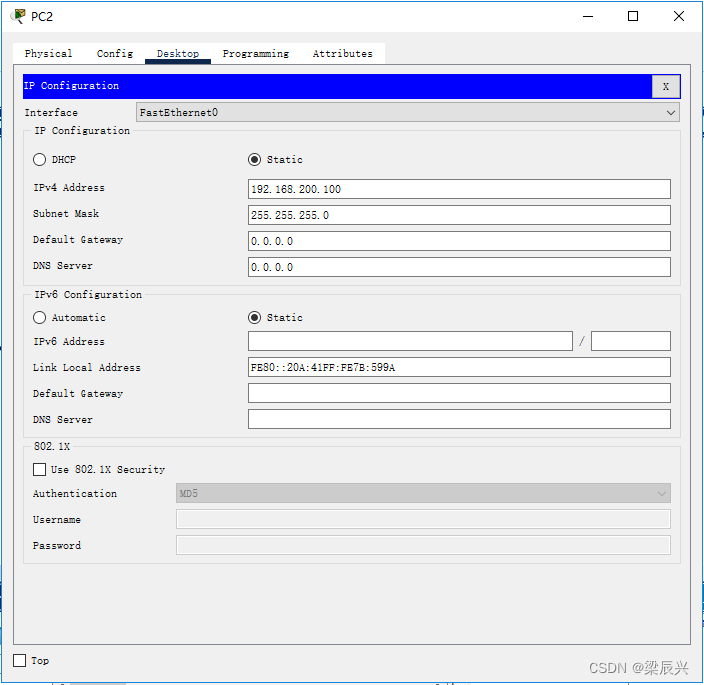

PC2

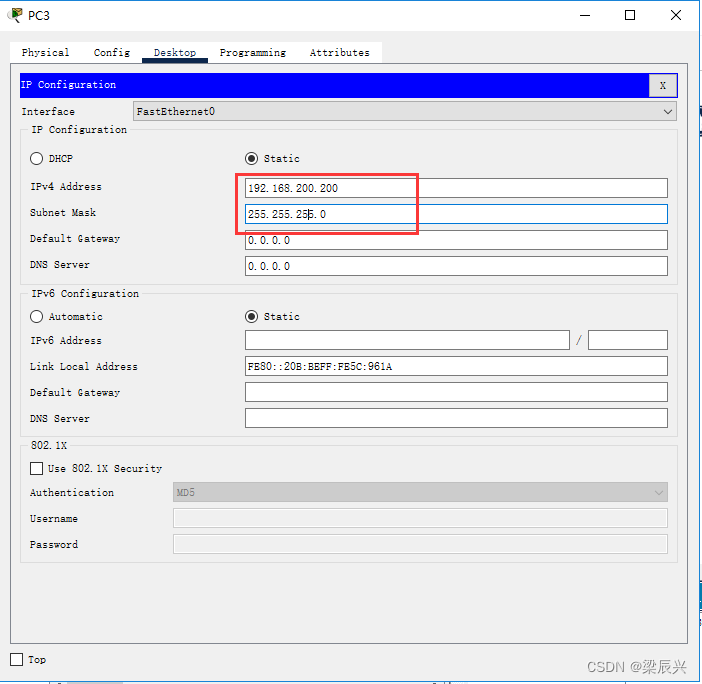

PC3

三,配置三层交换机

(一)创建vlan

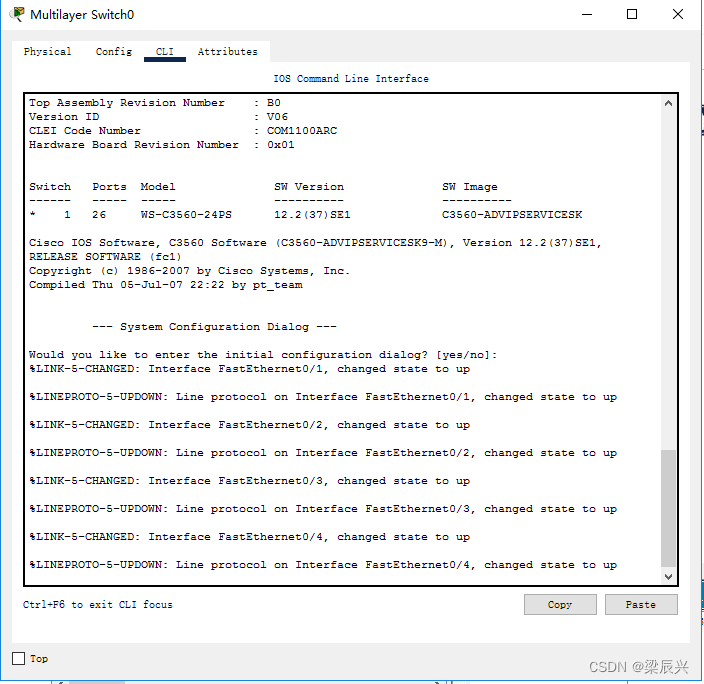

1,单击三层交换机,选择cli,进入配置窗口

2,输入no,进入用户模式

% Please answer 'yes' or 'no'.

Would you like to enter the initial configuration dialog? [yes/no]: no

Press RETURN to get started!

Switch>

Switch>en

Switch#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Switch(config)#vlan 100

Switch(config-vlan)#vlan 200

Switch(config-vlan)#exit

Switch(config)#

(二)给vlan配置ip地址

Switch(config)#int vlan 100

Switch(config-if)#

%LINK-5-CHANGED: Interface Vlan100, changed state to up

Switch(config-if)#ip add 192.168.100.254 255.255.255.0

Switch(config-if)#int vlan 200

Switch(config-if)#

%LINK-5-CHANGED: Interface Vlan200, changed state to up

Switch(config-if)#ip add 192.168.200.254 255.255.255.0

Switch(config-if)#exit

Switch(config)#

(三)划分端口到vlan中

Switch(config)#int range f0/1-2

Switch(config-if-range)#swi mode acc

Switch(config-if-range)#swi acc vlan 100

Switch(config-if-range)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan100, changed state to up

Switch(config-if-range)#int range f0/3-4

Switch(config-if-range)#swi mode acc

Switch(config-if-range)#swi acc vlan 200

Switch(config-if-range)#

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan200, changed state to up

Switch(config-if-range)#exit

Switch(config)#

(四)打开三层交换机的路由模式

Switch(config)#ip routing

Switch(config)#

(五)配置标准的访问控制列表,禁止非授权用户PC1访问VLAN200,其余访问不受限

Switch(config)#access-list 1 deny 192.168.100.100

Switch(config)#access-list 1 permit any

Switch(config)#int vlan 200

Switch(config-if)#ip access-group 1 out

Switch(config-if)#end

Switch#

%SYS-5-CONFIG_I: Configured from console by console

Switch#wri

Building configuration...

[OK]

Switch#

四,使用命令检查配置

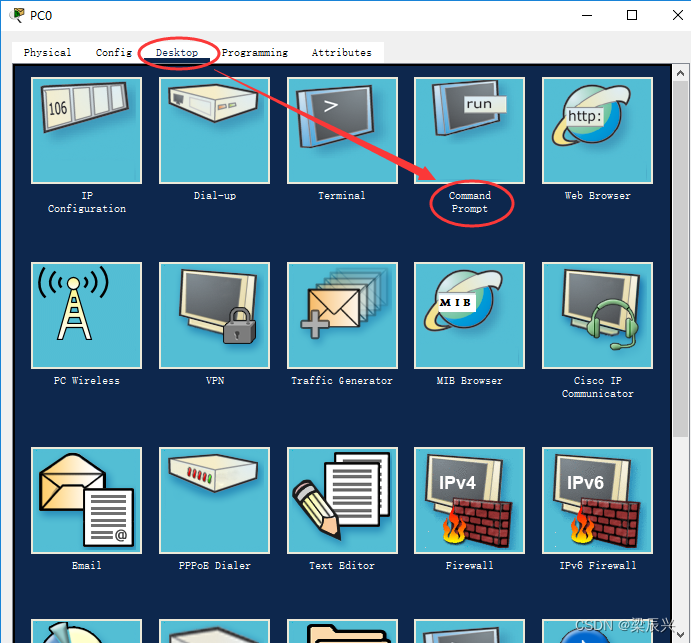

单击PC0,选择desktop——command prompt

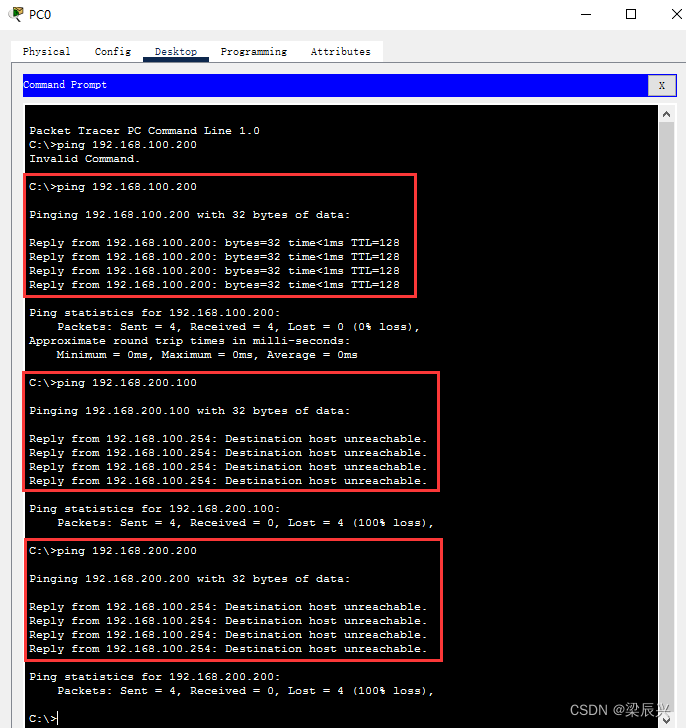

pc0是无法正常访问vlan200中的机器的,所以是ping不通pc2和pc3的

(一)pc0 ping 其余机器

如上图所示正常

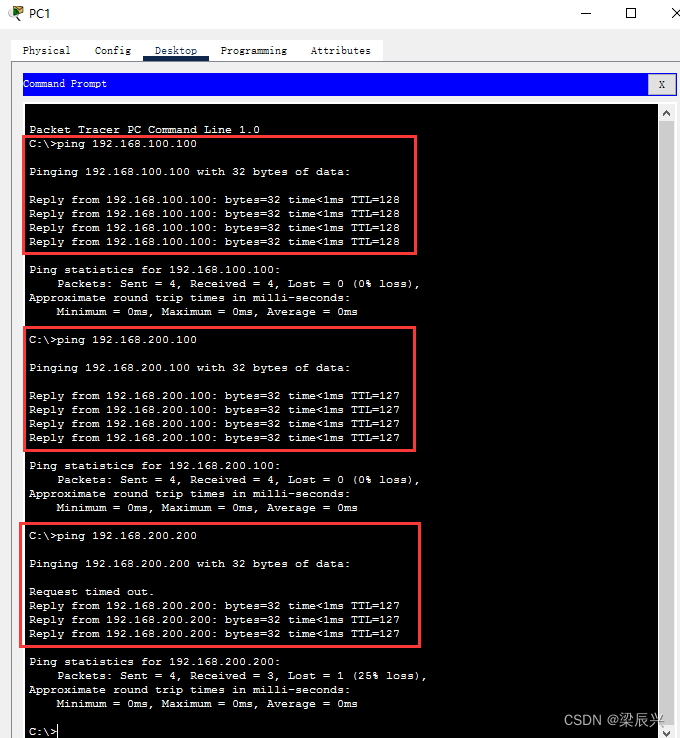

(二)pc1 ping 其他机器

按配置来说,pc1是可以正常访问所有机器的,下面使用ping命令实验

五,错误解决

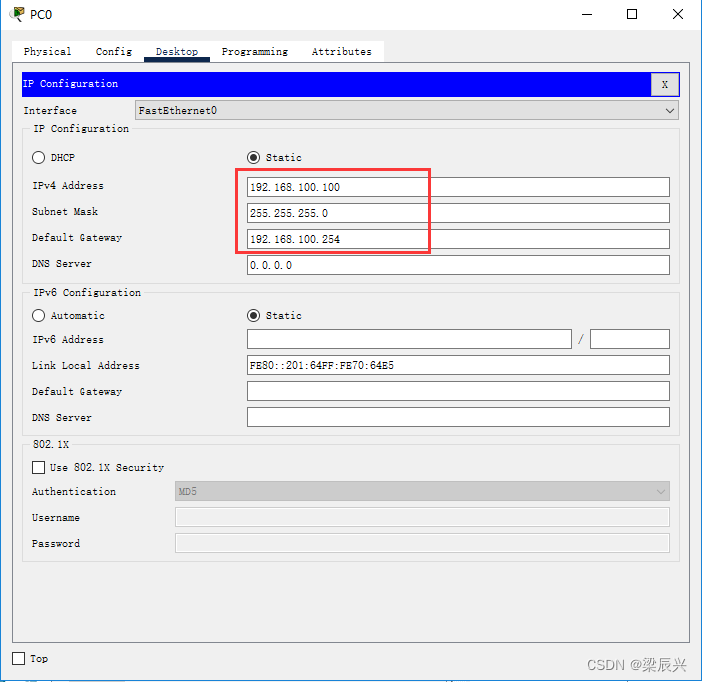

如上述操作完成后,ping的结果是vlan100和vlan200直接的机器是不能通信的,经过检查交换机配置,发现没有错误,检查机器配置时发现三层交换机机通信需要配置网关,但是每个pc都没有配置网关,所以不通通信。

网关配置对应表,因为pc0-1在vlan 100中,所以网关为192.168.100.254;pc2-3在vlan 200中所以网关为192.168.200.254。

| 机器名 | 网关 |

|---|---|

| PC0 | 192.168.100.254 |

| PC1 | 192.168.100.254 |

| PC2 | 192.168.200.254 |

| PC3 | 192.168.200.254 |

PC0配置如下图:

最后结果如上《四,使用命令检查配置》所示,配置完成,收工。

1212

1212

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?