20212306 2023-2024-2 《网络与系统攻防技术》实验五实验报告

1.实验内容

-

从besti.edu.cn中选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置。

-

获取wechat某一好友的IP地址,并查询获取该好友所在的具体地理位置。

-

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃;靶机开放了哪些TCP和UDP端口;靶机安装了什么操作系统,版本是多少;靶机上安装了哪些服务。 -

使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口;靶机各个端口上网络服务存在哪些安全漏洞;你认为如何攻陷靶机环境,以获得系统访问权。 -

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。并练习使用Google hack搜集技能完成搜索。

2.实验过程

2.1 对域名查询,获取相关信息

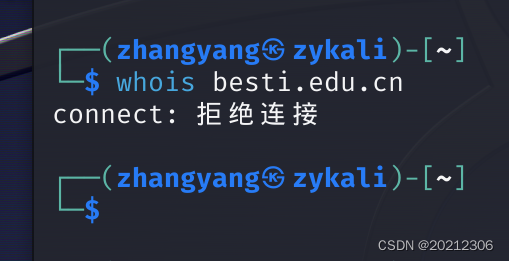

在这里我想对besti.edu.cn进行信息收集,但是获取信息失败了,可能是是防火墙阻挡或其他的安全策略导致的,所以在这里换了baidu.com进行实验。

2.1.1 DNS 注册人及联系方式

使用“whois+域名”,可获得域名注册信息

whois baidu.com

whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的查询。

可以看到 :

DNS注册人:MarkMonitor Inc

邮箱:abusecomplaints@markmonitor.com

电话:2086851750

2.1.2 IP地址注册人及联系方式

nslookup (全称 name server lookup) ,是一个在命令行界面下的网络工具,它有两种模式:

交互 & 非交互,进入交互模式在命令行界面直接输入nslookup按回车,非交互模式则是后面跟上查询的域名或者 IP 地址按回车。一般来说,非交互模式适用于简单的单次查询,若需要多次查询,则交互模式更加适合

dig(域信息搜索器)命令是一个用于询问 DNS 域名服务器的灵活的工具。它执行 DNS 搜索,显示从受请求的域名服务器返回的答复。多数 DNS 管理员利用 dig 作为 DNS 问题的故障诊断,因为它灵活性好、易用、输出清晰。虽然通常情况下 dig 使用命令行参数,但它也可以按批处理模式从文件读取搜索请求。

nslookup baidu.com

我们能获得ip地址,我们再用IP地址进行查询

whois 110.242.68.66

IP为110.242.68.66 的注册人有两个

可以看出其中一个人的地址在中国北京金融街,另一个人在河北省石家庄广安街

IP地址为39.156.66.10注册一人

这个ip地址位置在北京西城区金融街

此外,我们可以再试一试用dig命令

可以看出,dig命令如介绍一样,灵活性好、易用、输出清晰

2.1.3 用traceroute命令进行路由侦察

traceroute 是一种网络诊断命令,用于显示数据包到主机间的路径。它通过发送特殊的 IP 数据包来确定中间路由器的数量和响应时间。在终端中,输入 traceroute 网站名,就可以看到到达目标网站所经过的 IP 地址和时间。traceroute 命令有一些选项,可以控制数据包的大小、最大跳数、超时时间等。当出现网络问题时,traceroute 通常用于检查问题发生的位置。

可以看到,我们无法看到发出的数据包到目标主机之间经过的所有网关。

2.1.4其他方式查询ip地址

我利用了在线的IP归属地查询工具对baidu.com的具体物理位置进行了查询

工具:https://tool.lu/ip/

2.2 获取微信某一位好友的IP地址

这一步骤中,打开资源监视器,选择wechat

.exe。这里我选择用wechat和我在成都的好朋友进行通话。

在网络活动一栏我们可以看到116.169.71.77这个地址有大量的数据包传递。我们进行查询

我的好朋友确实此时在成都。

wireshark可以用udp && ip.src == 172.30.2.153(个人电脑ip地址)作为过滤条件,然后也可以看到有很多116.169.71.77数据包传输,但是这里因为这个步骤不是很顺利,试了很多次,太乱了(这里会在问题当中提一下),所以忘记截图了/(ㄒoㄒ)/~~

2.3使用nmap开源软件对靶机环境进行扫描,回答问题并给出操作命令

nmap命令简介

nmap命令是一款开放源代码的网络探测和安全审核工具,它的设计目标是快速地扫描大型网络

常见命令:

· nmap -sT 192.168.96.4 //TCP连接扫描,不安全,慢

· nmap -sS 192.168.96.4 //SYN扫描,使用最频繁,安全,快

· nmap -Pn 192.168.96.4 //目标机禁用ping,绕过ping扫描

· nmap -sU 192.168.96.4 //UDP扫描,慢,可得到有价值的服务器程序

· nmap 192.168.96.4 -p //对指定端口扫描

· nmap 192.168.96.1/24 //对整个网段的主机进行扫描

· nmap -sV 192.168.96.4 //对端口上的服务程序版本进行扫描

· nmap -O 192.168.96.4 //对目标主机的操作系统进行扫描

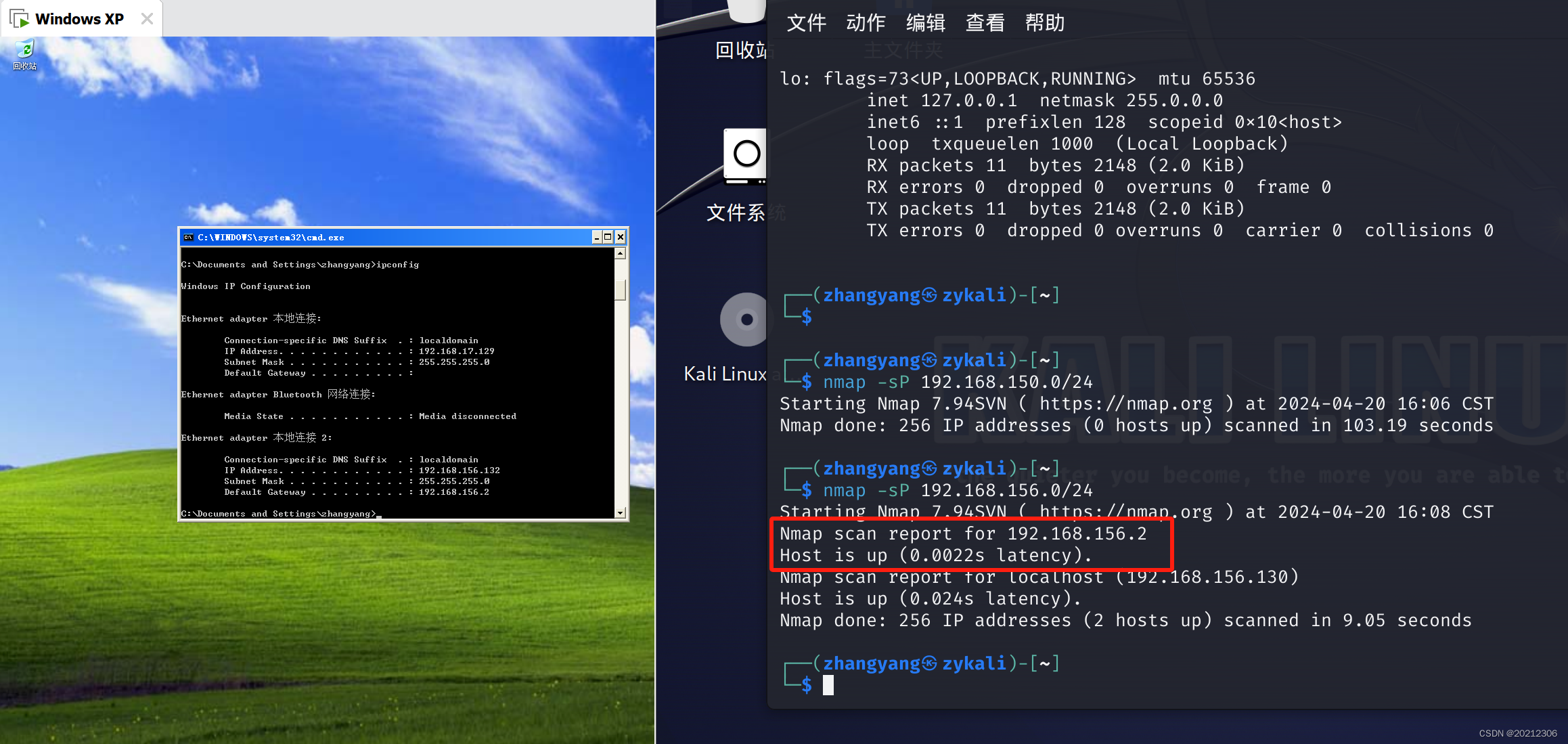

kali(主机)IP:192.168.156.130

win10(靶机)IP:192.168.156.132

子网掩码均为255.255.255.0,可以知道所属网段均为192.168.150.0/24

2.3.1 靶机IP 地址是否活跃

我们先用nmap -sP 192.168.156.0/24 对该网段进行Ping扫描

,寻找活跃的主机,如下图所示,Host is up表示为活跃状态

接下来直接扫192.168.156.2该ip地址nmap -sN 192.168.156.2

可以看到靶机ip地址是否活跃

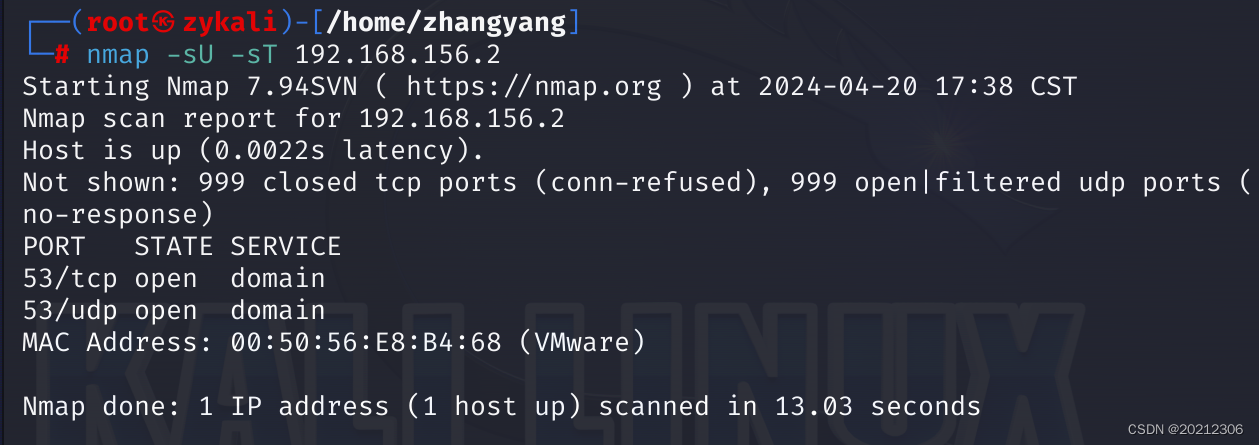

2.3.2 靶机开放了哪些TCP和UDP端口

使用-su扫描UDP -sT扫描TCP端口

nmap -sU -sT 192.168.156.2

2.3.3 靶机安装的操作系统与版本

使用nmap -O 192.168.156.2远程检测操作系统

靶机我使用的是vm上的Windows xp

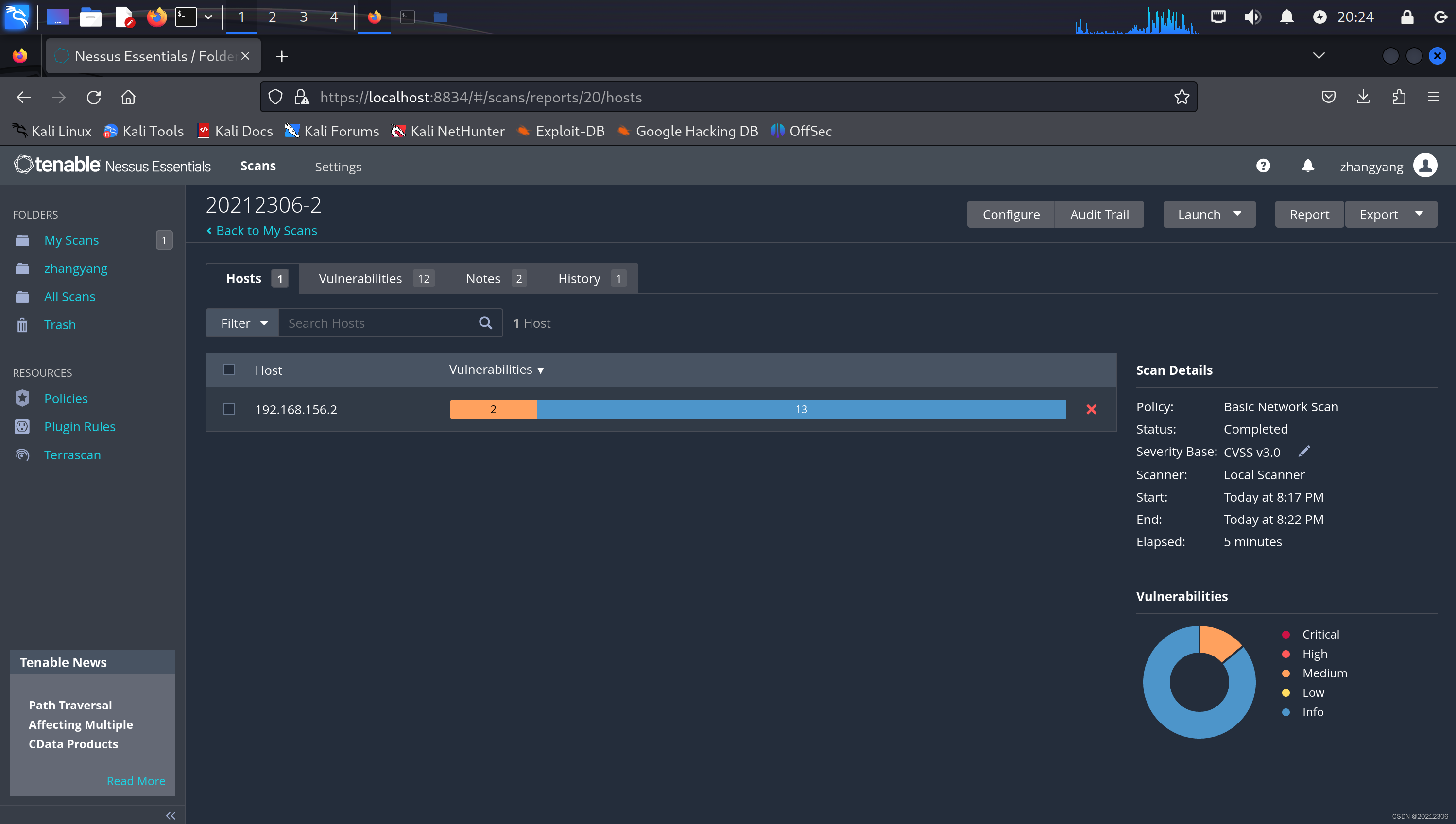

2.4 使用Nessus开源软件对靶机环境进行扫描

2.4.1 下载nessus

在kali虚拟机上,去http://www.tenable.com/products/nessus/select-your-operating-system网站下载nessus

安装

- 下载得到的是deb文件,用如下命令进行安装v

sudo dpkg -i Nessus-10.7.2-debian10_amd64.deb

按照倒数第二行提示输入命令:/bin/systemctl start nessusd.servic

然后输入netstat -ntpl|grep nessus查看自己的服务是否开启成功,如出现以下tcp流和端口则说明启动成功

进入https://localhost:8834/这个网站 advancedd

然后先去找一个激活码

http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

去这个网站注册一下

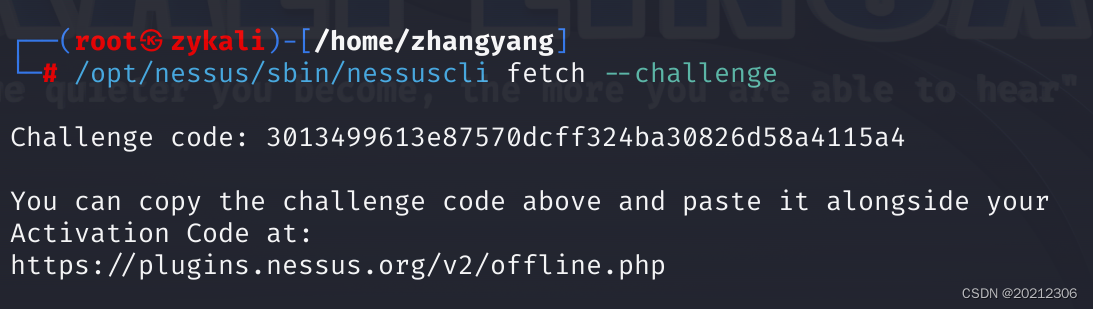

获得激活码

MNGE-HAXR-YJUH-YCU6-8LCU

获得challenge码:3013499613e87570dcff324ba30826d58a4115a4

登录https://plugins.nessus.org/v2/offline.php

然后将激活码和challenge码输入

下载更新包和证书:下载完成后,放到安装目录下

为了方便,我将下载的三个内容“

Nessus-10.6.1-ubuntu1404_amd64.deb all-2.0.tar.gz nessus.license都”放到了nessus文件夹下

然后安装证书

/opt/nessus/sbin/nessuscli fetch --register-offline nessus/nessus.license

安装插件

/opt/nessus/sbin/nessuscli update nessus/all-2.0.tar.gz

然后重新启动Nessus服务后登录nessus网页但是发现Nessus has no plugins. 报错

继续寻找教程如下操作:

#如果没开,启动服务

/bin/systemctl start nessusd.service

#更新软件和插件

/opt/nessus/sbin/nessuscli update --all

重启服务并登录

/bin/systemctl restart nessusd.service

更新软件和插件的过程可能会因为网络而导致失败,这种情况下多试几次就好了

结果如下(需要等上一段时间、具体看网速):

然后打开Nessus网页,发现正在“Plugins are compiling. Nessus functionality will be limited until compilation is complete.”,这个过程也让我等了很久很久很久…

历经千辛万苦。我终于给整出来了

创建一个新的扫描之后,开始扫描:

2.4.2靶机上开放了哪些端口

打开扫描的结果,点击Nessus SYN scanner查看相关信息

和上面用命令探测到的相同

2.4.3 靶机各个端口上网络服务存在哪些安全漏洞

只扫描出来一个中级漏洞

“ip forward enable”通常是指在网络设备上启用IP转发功能。IP转发是指网络设备将接收到的IP数据包从一个网络接口转发到另一个网络接口的过程。在某些情况下,将IP转发功能启用可能会导致安全漏洞,尤其是如果没有正确配置和管理。

2.4.4 如何攻击靶机出现 以获得系统访问权

- 未经授权的流量转发: 如果IP转发功能未经适当配置,可能会导致未经授权的流量从一个网络接口转发到另一个网络接口,使得网络容易受到攻击。

- 数据包嗅探: 恶意用户可能会利用启用了IP转发功能的设备来监视网络上的数据包,这可能会导致信息泄露。

- 中间人攻击: 恶意用户可能会利用启用了IP转发功能的设备来截取网络通信并进行中间人攻击,篡改或窃取通信内容。

- DDoS 放大器: 攻击者可能会滥用启用了IP转发功能的设备来进行分布式拒绝服务(DDoS)攻击,利用它来放大攻击流量并使网络服务不可用

2.5 通过搜索引擎搜索自己在网上的足迹,确认自己是否有隐私和信息泄漏问题

我在搜索引擎上搜索了我的名字并没有发现与本人有关的信息,于是我又搜索了我的学号加姓名,发现了近一两年写的博客园

尝试一下Google hacking

Google Hacking简介

Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜

索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露

,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,

php远程文件包含漏洞等重要信息

filetype:pdf ->可以找到pdf

innurl:“besti”->搜索包含有特定字符的URL

3. 问题及解决方案

问题1:在“获取WeChat某一好友的IP地址,并查询获取该好友所在的具体地理位置”实验中,遇到无法准确定位的情况

问题解决1:在此我和我的好朋友尝试了用手机,电脑,在QQ 和WeChat上语音通话尝试了多次,但是每一次重新对话时ip地址并不相同,且ip地址定位并不准确,经过多次多平台多形式的尝试,我算是找到了一次定位比较准确到“成都”的ip地址。但是其他很多次的ip地址定位甚至有河南郑州、石家庄、南京、山东济南,甚至还有法国和西班牙。

只能说以目前如此简单的实验环境并不能准确地定位到通话好友的ip地址,还是有一定偏差的。

问题2:kali上安装nessus,过程一波三折

问题解决2:过程一波三折,在这里我放几个链接,依靠这些教程相互补充我才最终安装成功

https://blog.csdn.net/qq_43164547/article/details/106554007

https://blog.csdn.net/qq_43420951/article/details/108335045

https://blog.csdn.net/dl1286670932/article/details/128509424

4.实验思考、感悟

本次实验整体上不算很难,感觉耗时最长的是在nessus的安装上,感觉这次安装过程中我情绪稳定了很多…虽然总是出现和教程不太一样的地方,但是好歹靠着耐心看了不少教程,出现问题就一点点去搜,最后也算是解决了。这次实验也让我意识到在互联网上我们需要格外注重自己的隐私,只有我们真正接触到了之后才发现保护隐私的重要性!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?