WEB

一. 网页源代码的方式

-

在地址栏前面加上view-source,如view-source:https://www.baidu.com

-

浏览器的设置菜单框中使用开发者工具,也可以查看网页源代码。

二. robots(robtos.txt)

robots是网站跟爬虫间的协议,用简单直接的txt格式文本方式告诉对应的爬虫被允许的权限,也就是说robots.txt是搜索引擎中访问网站的时候要查看的第一个文件。当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。(百度)

三. http的两种请求方法

- get-从指定的资源请求数据。 eg(/?a=1)

- post-向指定的资源提交要被处理的数据。

| get | post | |

|---|---|---|

| 后退按钮/刷新 | 无害 | 数据会被重新提交(浏览器应该告知用户数据会被重新提交)。 |

| 书签 | 可收藏为书签 | 不可收藏为书签 |

| 缓存 | 能被缓存 | 不能缓存 |

| 编码类型 | application/x-www-form-urlencoded | application/x-www-form-urlencoded 或 multipart/form-data。为二进制数据使用多重编码。 |

| 历史 | 参数保留在浏览器历史中。 | 参数不会保存在浏览器历史中。 |

| 对数据长度的限制 | 是的。当发送数据时,GET 方法向 URL 添加数据;URL 的长度是受限制的(URL 的最大长度是 2048 个字符)。 | 无限制。 |

| 对数据类型的限制 | 只允许 ASCII 字符。 | 没有限制,也允许二进制数据。 |

| 安全性 | 与 POST 相比,GET 的安全性较差,因为所发送的数据是 URL 的一部分。在发送密码或其他敏感信息时绝不要使用 GET ! | POST 比 GET 更安全,因为参数不会被保存在浏览器历史或 web 服务器日志中。 |

根据HTTP规范,POST表示可能修改变服务器上的资源的请求,GET用于信息获取,而且应该是安全的和幂等的 。

- 传输过程中的不同,

我们先看一下HTTP协议的格式:

HTTP请求:

<request line> //http请求行

<headers> //http请求消息报头

<blank line> // 回 车 换行

[<request-body>] //http请求正文

区别

(1)GET提交,请求的数据会附在URL之后(就是把数据放置在HTTP协议头中),以?分割URL和传输数据,多个参数用&连接;例 如:login.action?

POST提交:把提交的数据放置在是HTTP包的包体中。

因此,get提交数据会在地址中显示出来,post地址栏则不会改变

(2)传输数据大小:

get特定浏览器和服务器对器长度有要求。

post各个WEB服务器会规定对post提交数据大小进行限制。

(3)安全性:

post安全性比get安全性高。

四,backup

-

文件后缀名为 bck.

-

说明:

full:完全备份

incremental:增量备份

level:等级备份

backup_type:备份对象

五,cookie

- Cookie是保存在客户端的纯文本文件。当我们通过浏览器进行访问网页的时候,服务器就会生成一个证书并返回给我的浏览器并写入我们的本地电脑。这个证书就是cookie。一般来说cookie都是服务器端写入客户端的纯文本文件。

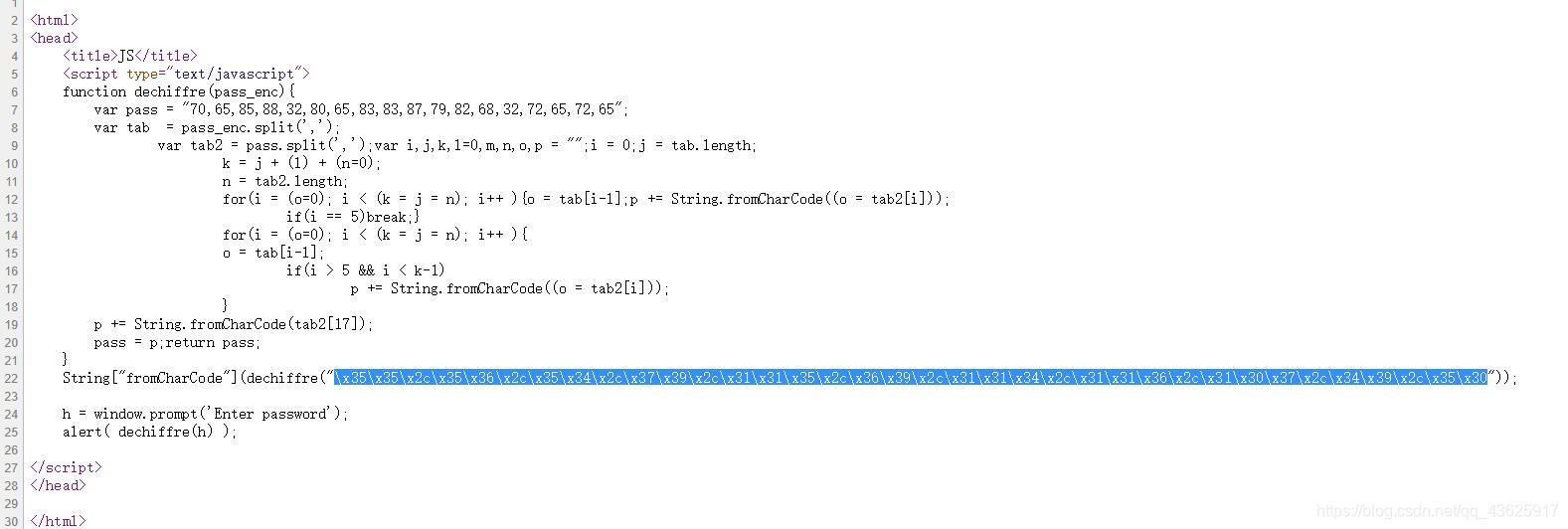

六,simple_js

查看源码,就会找到一串类似十六进制的数,将其转十进制,再将十进制转化为ASCLL码,得到 flag。

如下图:

七,disabled_button

- 定义:disable属性规定为禁用按钮(被禁用的按钮既不可用,也不可点击)。

- 用法:可以设置其属性,以恢复用户对其的使用。然后,可以使用 JavaScript(JavaScript 是 Web 的编程语言。所有现代的 HTML 页面都使用 JavaScript) 来清除 disabled 属性,以使文本区变为可用状态。

操作如下:

查看窗口审查元素,发现“disable=”,左键双击,点击HTML,删掉其属性,按钮即可点击。

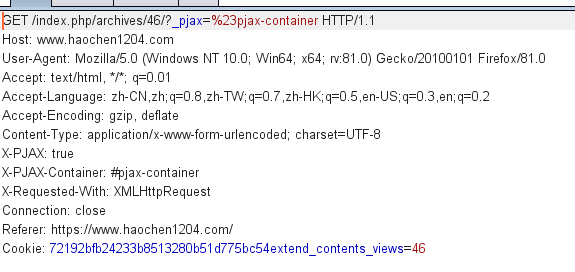

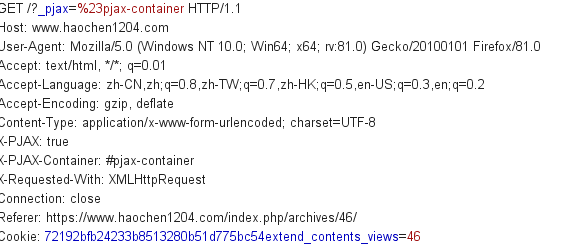

八,xff_referer

1,xff(伪装伪造ip)

xff全称为X-Forwarded-Forxff在一般客户端的HTTP请求中是不存在的,但是当经过代理服务器时,代理服务器就会加上一个xff,其内容为客户端的IP地址,如果后面还有代理服务器,那么会在后面依次加上上一个代理服务器的IP,所以这就给了我们伪造IP的可能,如果我们在客户端发送HTTP请求时加上一个XFF,并且将其地址指向另一个IP,那么服务器就会将我们主机当成一个代理服务器,而把我们写的IP当成客户端。

简单地说,xff是告诉服务器当前请求者的最终ip的http请求头字段

通常可以直接通过修改http头中的X-Forwarded-For字段来仿造请求的最终ip

2,Referer

referer(是http表头的一个字段,采用的格式是URL)代表着我们是从哪一个网页进入这个网页的,比如我点开一个网址,

可以看到get后面跟的是我们要访问的地址等信息,而referer就代表了我是从我这个网站访问这个地址的。例如:我们再从一个网站转到另一个网站,会发现referer后面的内容变成了我们现在的网址。

九,weak_auth(弱身份验证)

-

暴力破解的原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。

-

cookie:用在暴力破解过程中保持和服务器的连接

referer:一些网站需要验证referer信息,告诉服务器,我是从哪个页面转过来的

post/get: 决定数据包的提交方式

字段名:通常存放在cookie当中,知道正确的字段名,才能将数据正确的提交给服务器

十,webshell

-

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理、服务器管理、权限管理等操作。

-

作用:

一方面,webshell被站长常常用于网站管理、服务器管理等等,根据FSO权限的不同,作用有在线编辑网页脚本、上传下载文件、查看数据库、执行任意程序命令等。

另一方面,被入侵者利用,从而达到控制网站服务器的目的。这些网页脚本常称为WEB脚本木马,比较流行的asp或php木马,也有基于.NET的脚本木马与JSP脚本木马。国内常用的WebShell有海阳ASP木马,Phpspy,c99shell等。

-

webshell根据脚本可以分为PHP脚本木马,ASP脚本木马,也有基于.NET的脚本木马和JSP脚本木马。根据功能也分为大马与小马,小马通常指的一句话木马,例如:<%eval request(“pass”)%>通常把这句话写入一个文档里面,然后文件名改成xx.asp。然后传到服务器上面。大马的工作模式简单的多,他没有客户端与服务端的区别,就是一些脚本大牛直接把一句话木马的服务端整合到了一起,通过上传漏洞将大马上传,然后复制该大马的url地址直接访问,在页面上执行对web服务器的渗透工作。

-

php函数:

-

phpinfo函数可以显示出PHP 所有相关信息。是排查配置php是是否出错或漏配置模块的主要方式

-

system 执行系统命令的函数

十一,Web11 command_execution

ping

ping命令是常用的网络命令,它通常用来测试与目标主机的连通性。

1.命令格式:ping [参数] [主机名或IP地址]

2.命令功能:

ping命令用于:确定网络和各外部主机的状态;跟踪和隔离硬件和软件问题;测试、评估和管理网络。如果主机正在运行并连在网上,它就对回送信号进行响应。WAF

-

Web应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)

-

WAF主要防护的是来自对网站源站的动态数据攻击,可防护的攻击类型包括SQL注入、XSS攻击、CSRF攻击、恶意爬虫、扫描器、远程文件包含等攻击,相当于防火墙。

十二 Web12:simple_php

-

is_numerc() 函数用于检测变量是否为数字或数字。字符串

传入对应字符串即可获得flag

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7HPa1f88-1638497558435)(C:\Users\hcj\Pictures\image-20211121164838008.png)]

补充

ping

ping-c 3 | id

ping-c 3 || id

ping-c 3 & id

ping-c 3 ;id

; find / -name “flag*” 在根目录下查找名为flag的文件

; cat(有时会被屏蔽,会使用tac,head,tail) /home/flag.txt 读取文件

head 从头往尾读,tail从尾往前读

参考地址:

(21条消息) 攻防世界-Web(新手区)_qwzf-CSDN博客_攻防世界

(21条消息) 攻防世界web_kid的博客-CSDN博客_攻防世界

其余部分来自互联网。

2229

2229

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?