环境:无验证码的登录界面

目的:破解用户名以及密码

使用到的工具:burp抓包工具

实验步骤:

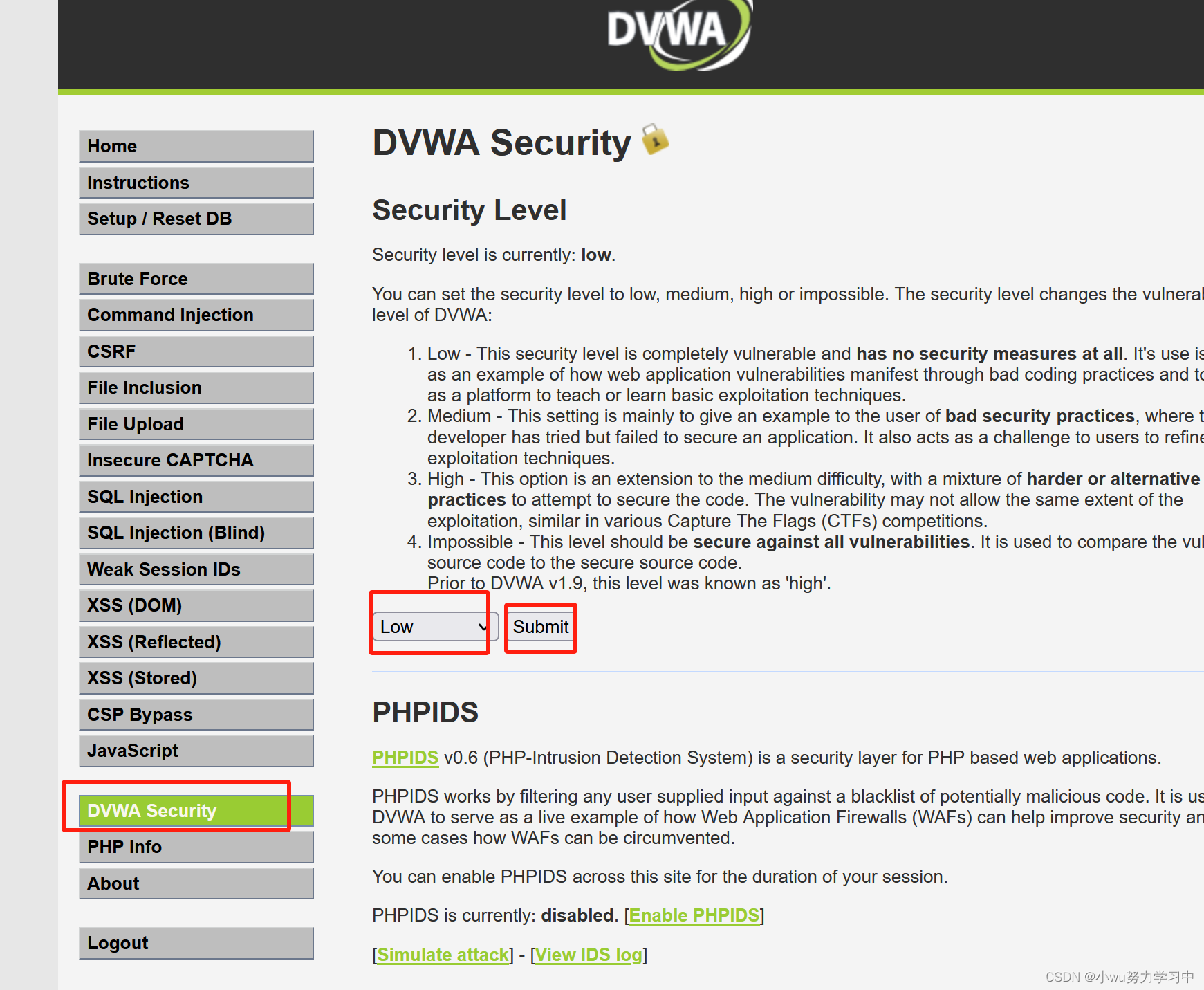

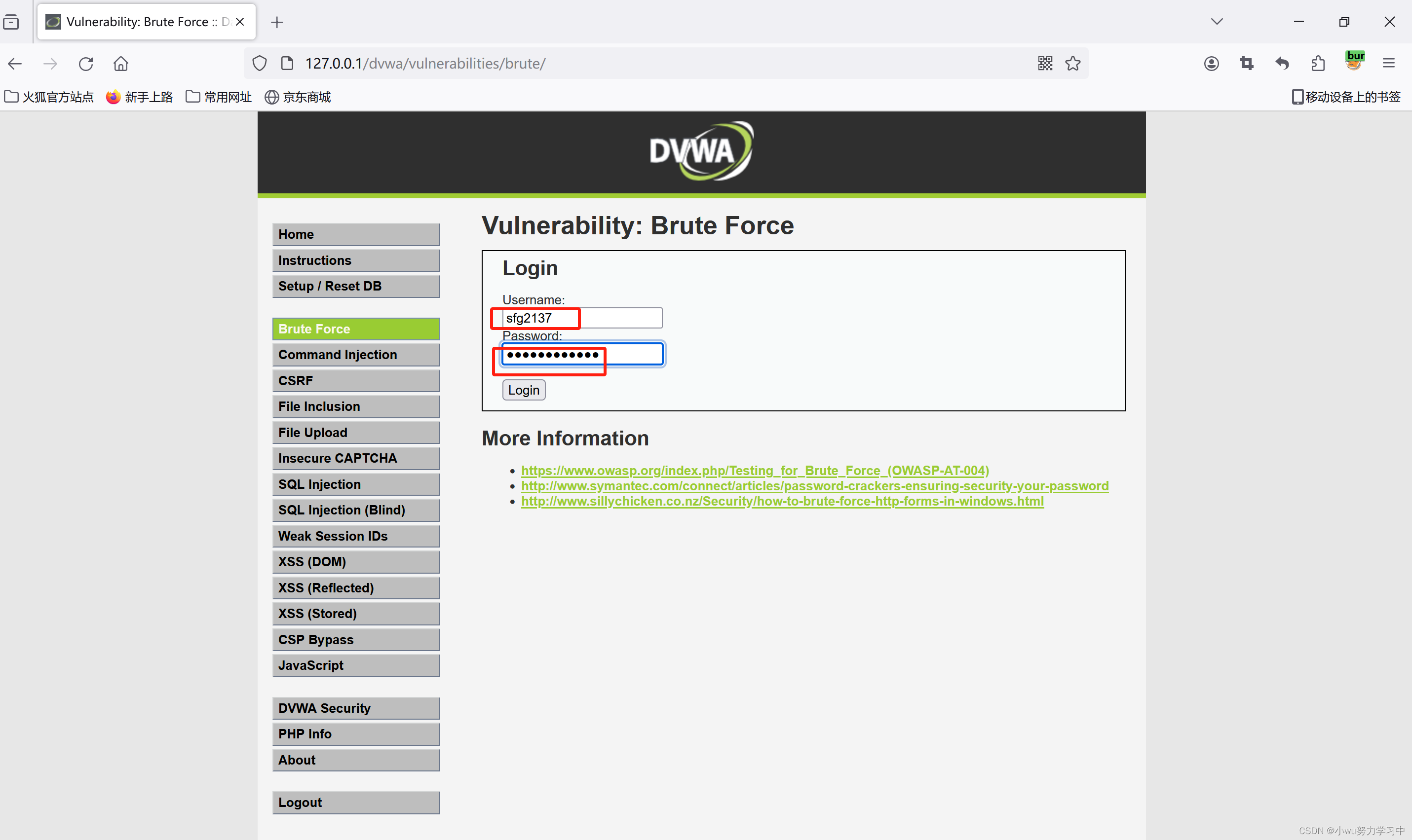

一、打开浏览器进入DVWA靶场,设置靶场环境,将靶场难度降低至low等级

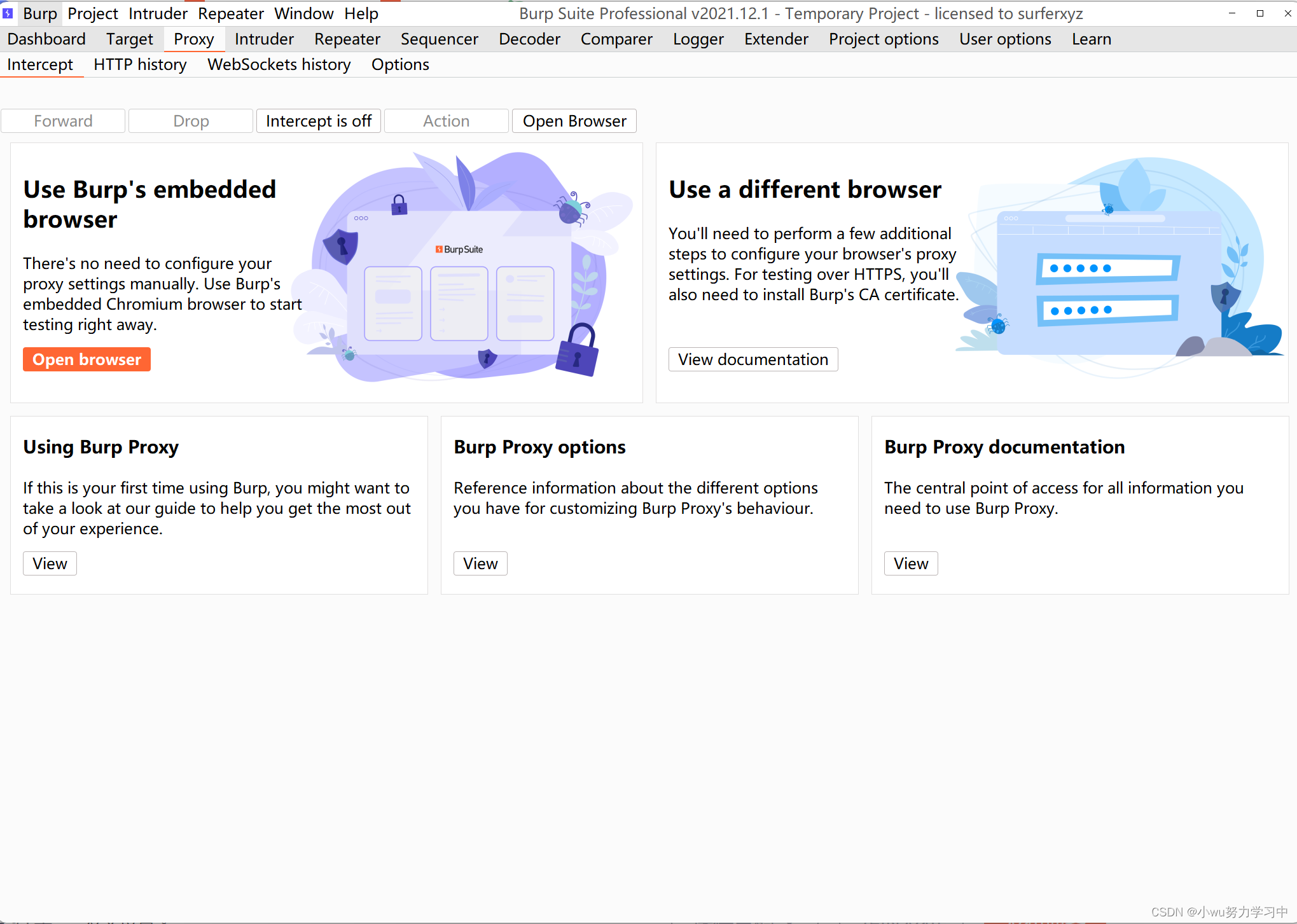

二、打开burp工具(浏览器提前设置好burp代理)

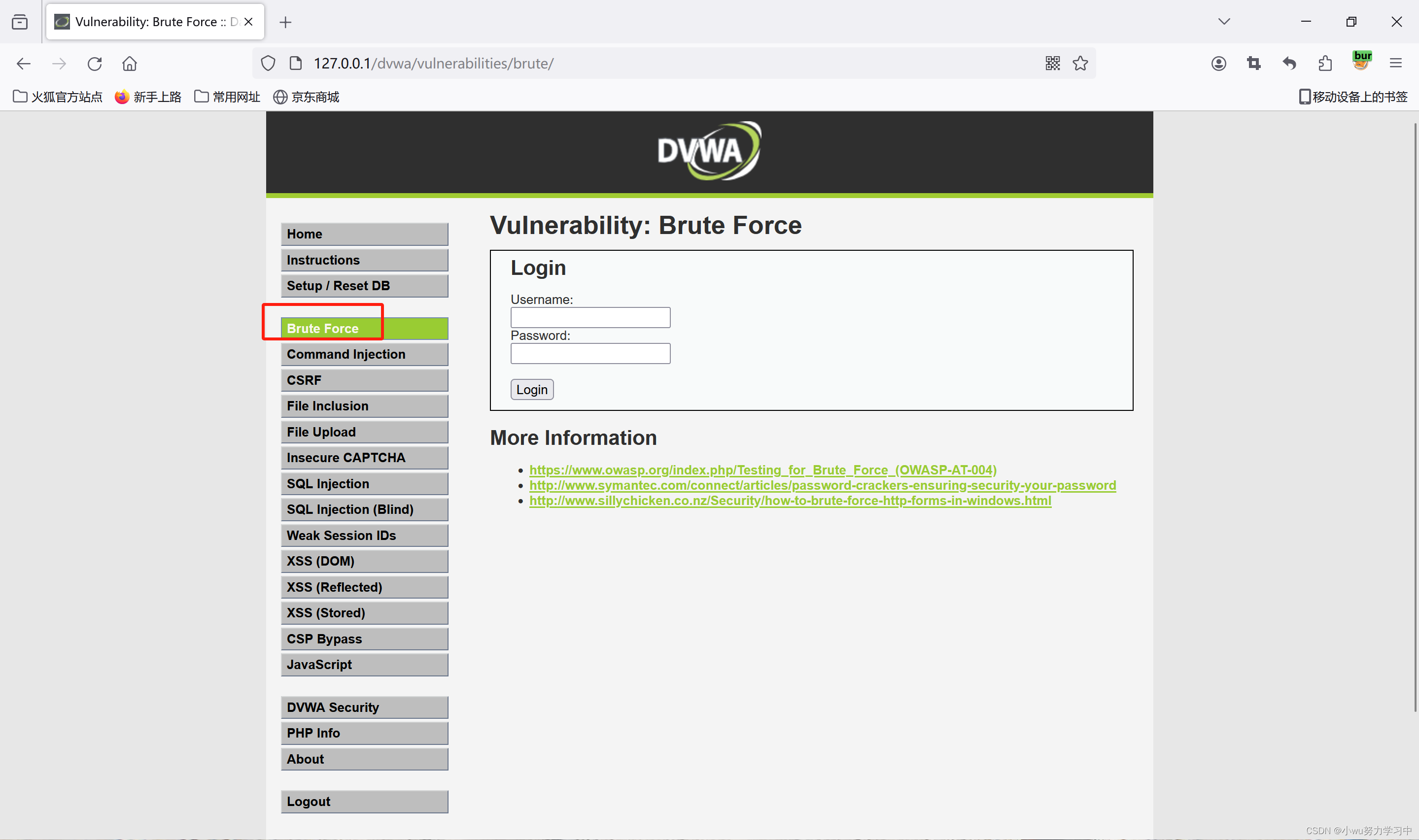

三、点击DVWA靶场中的brute force模块,进入模块界面

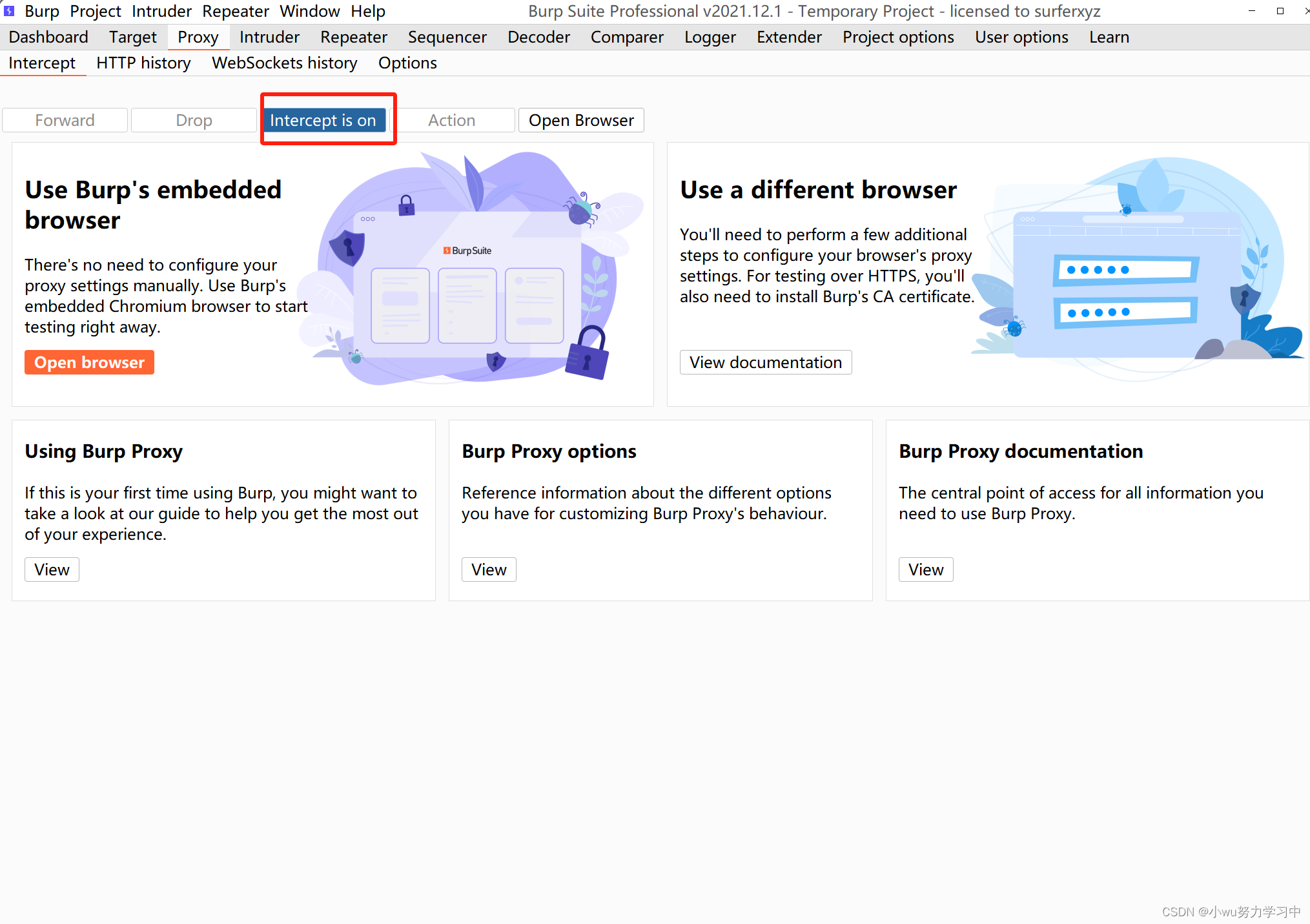

四、先使用burp进行抓包,再到浏览器上输入用户名密码(随便输入)

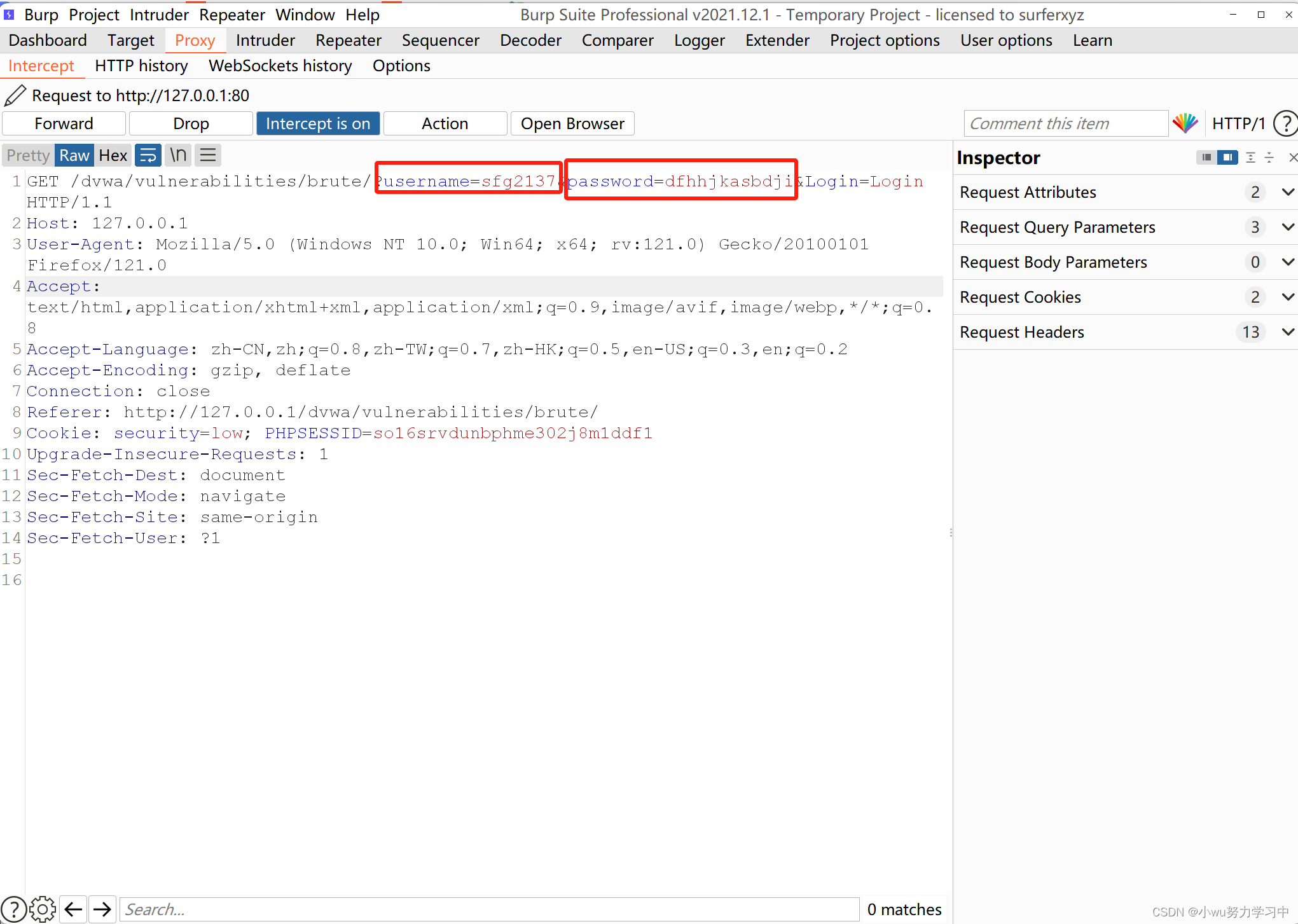

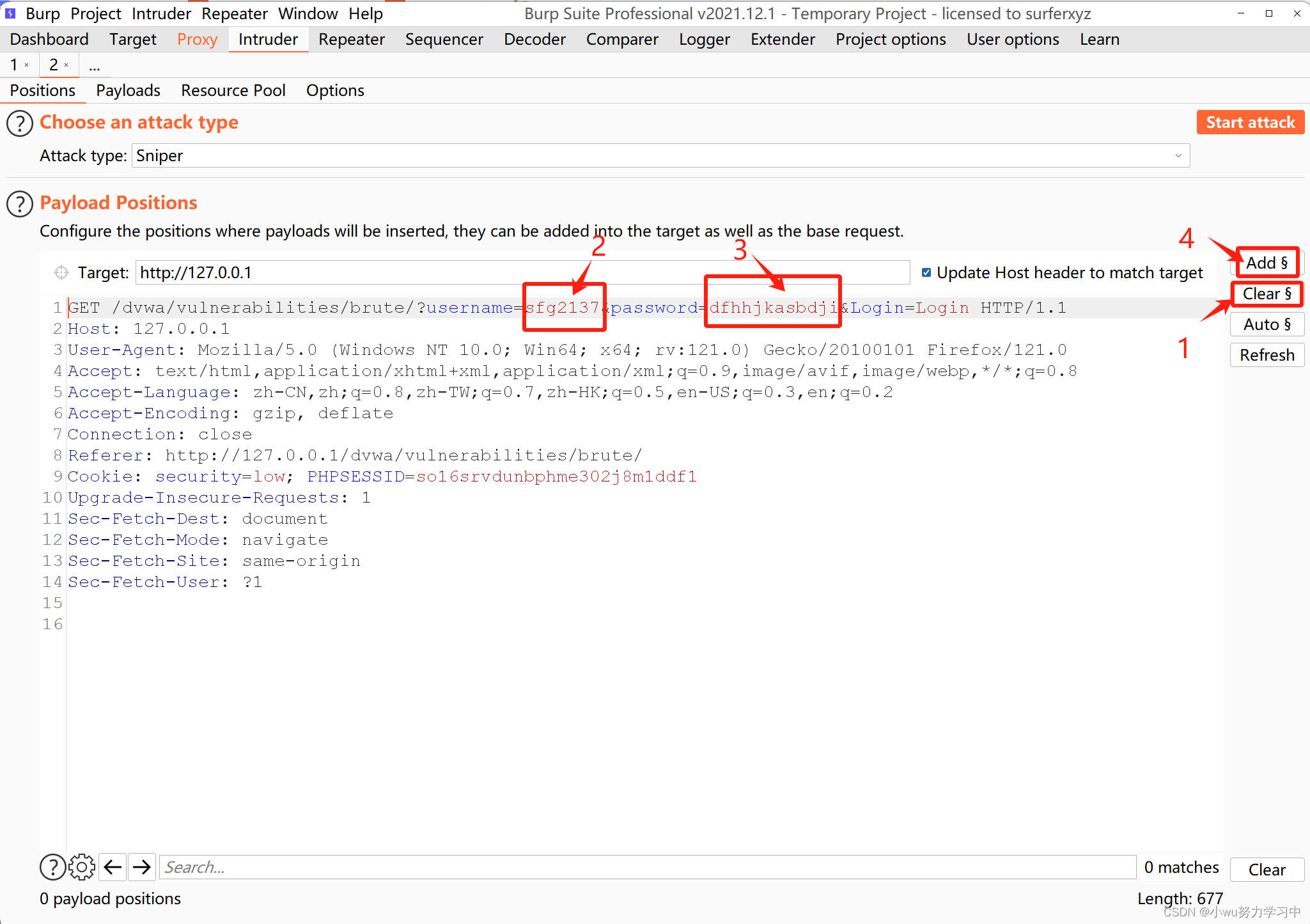

抓包结果如下:

图中的username和password的值与我们在浏览器上输入的值一致则为抓包成功

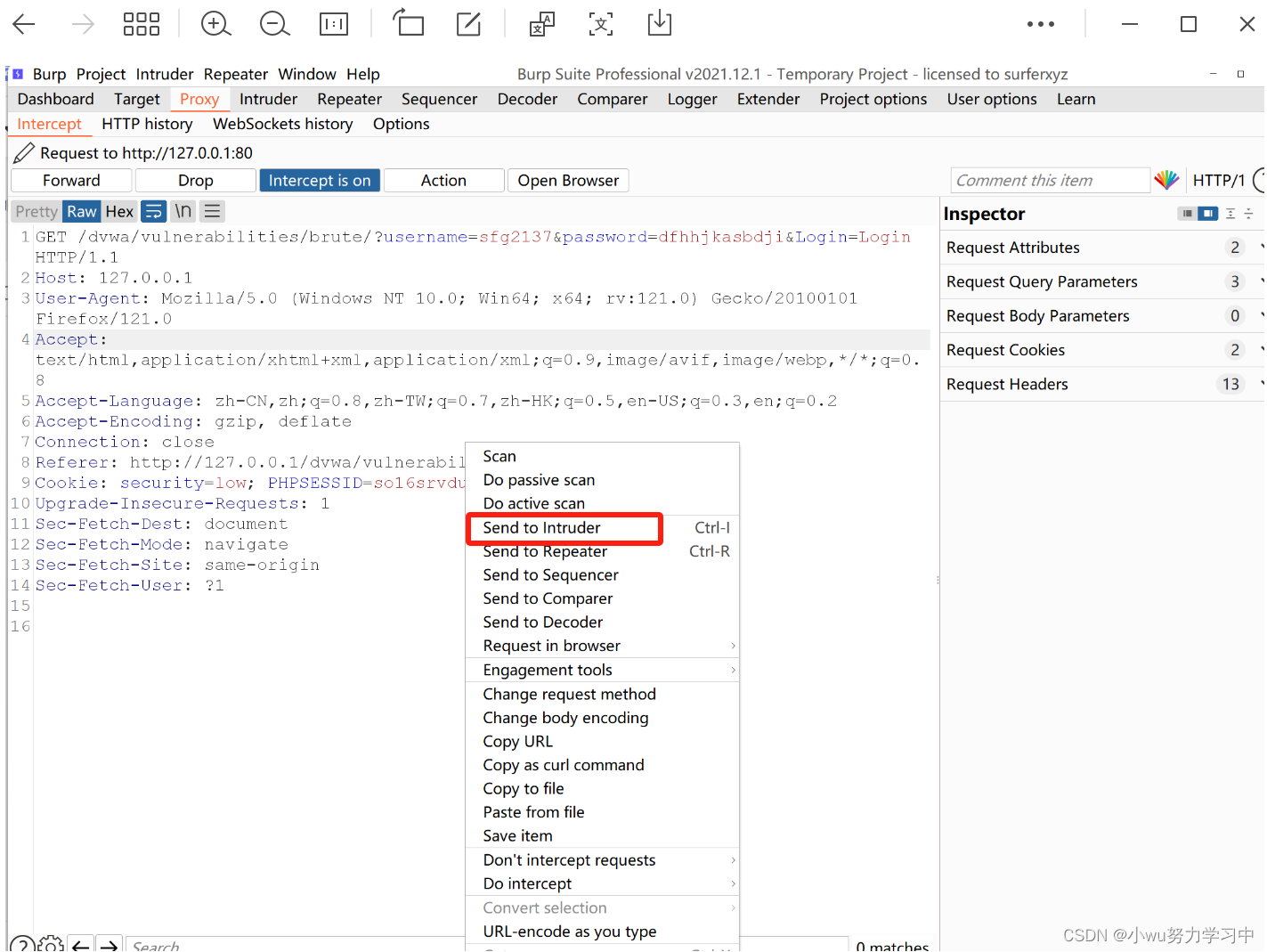

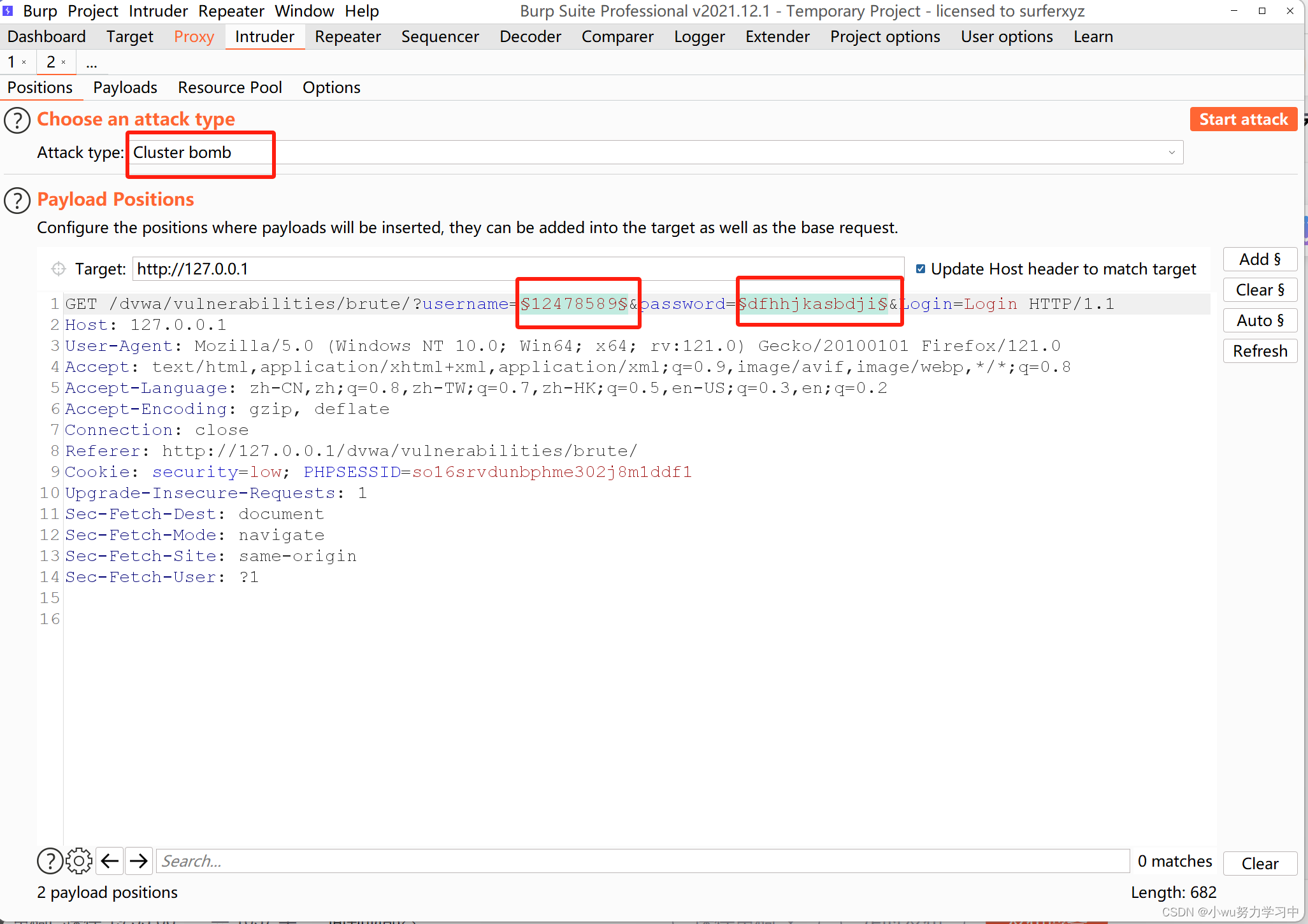

五、将报文发送至burp的攻击模块(右击报文,点击send to intruder),进入intruder模块(点击最上方的intruder)

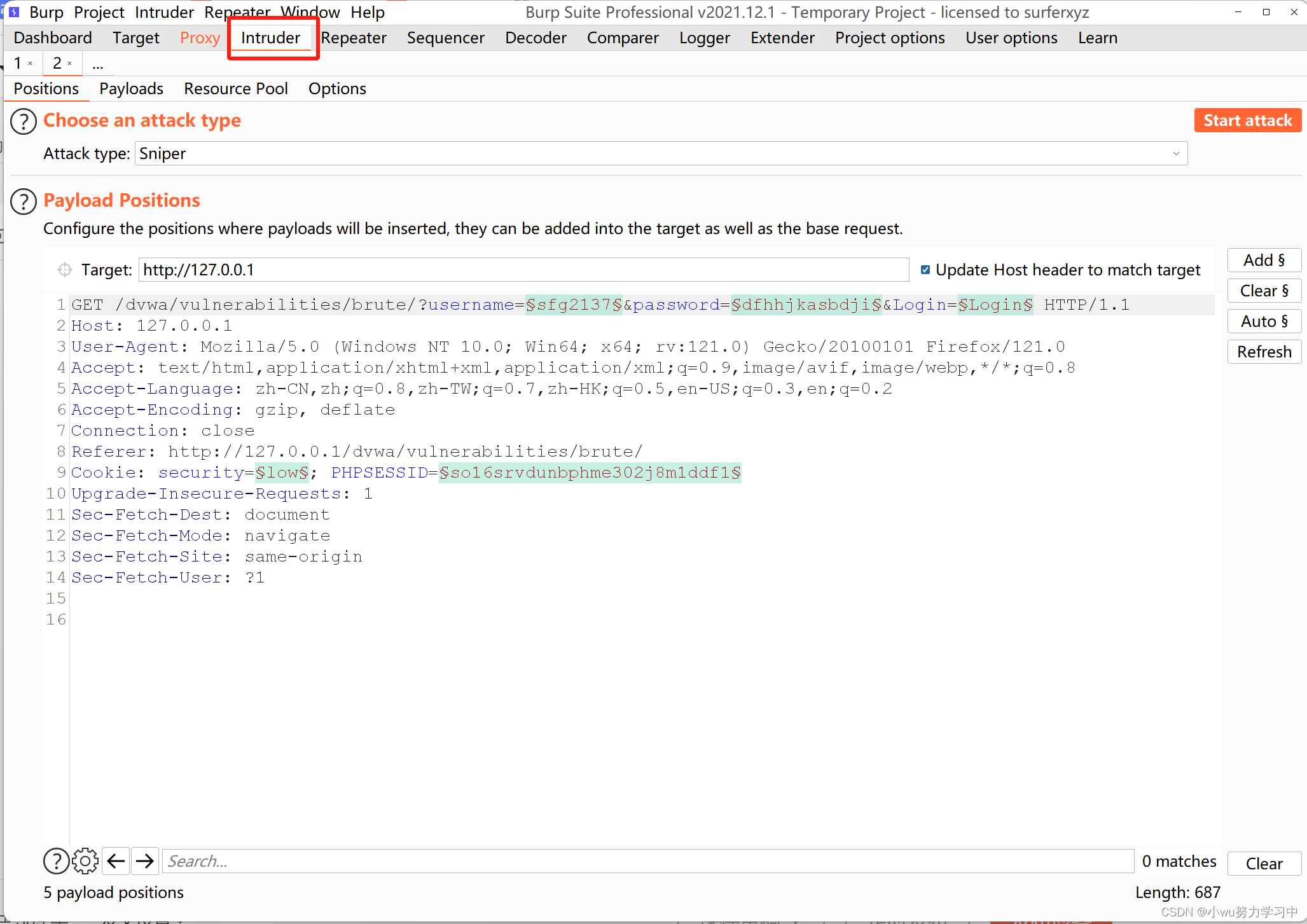

六、选择需要爆破的值,并添加至参数中

七、爆破的模式一共有四种

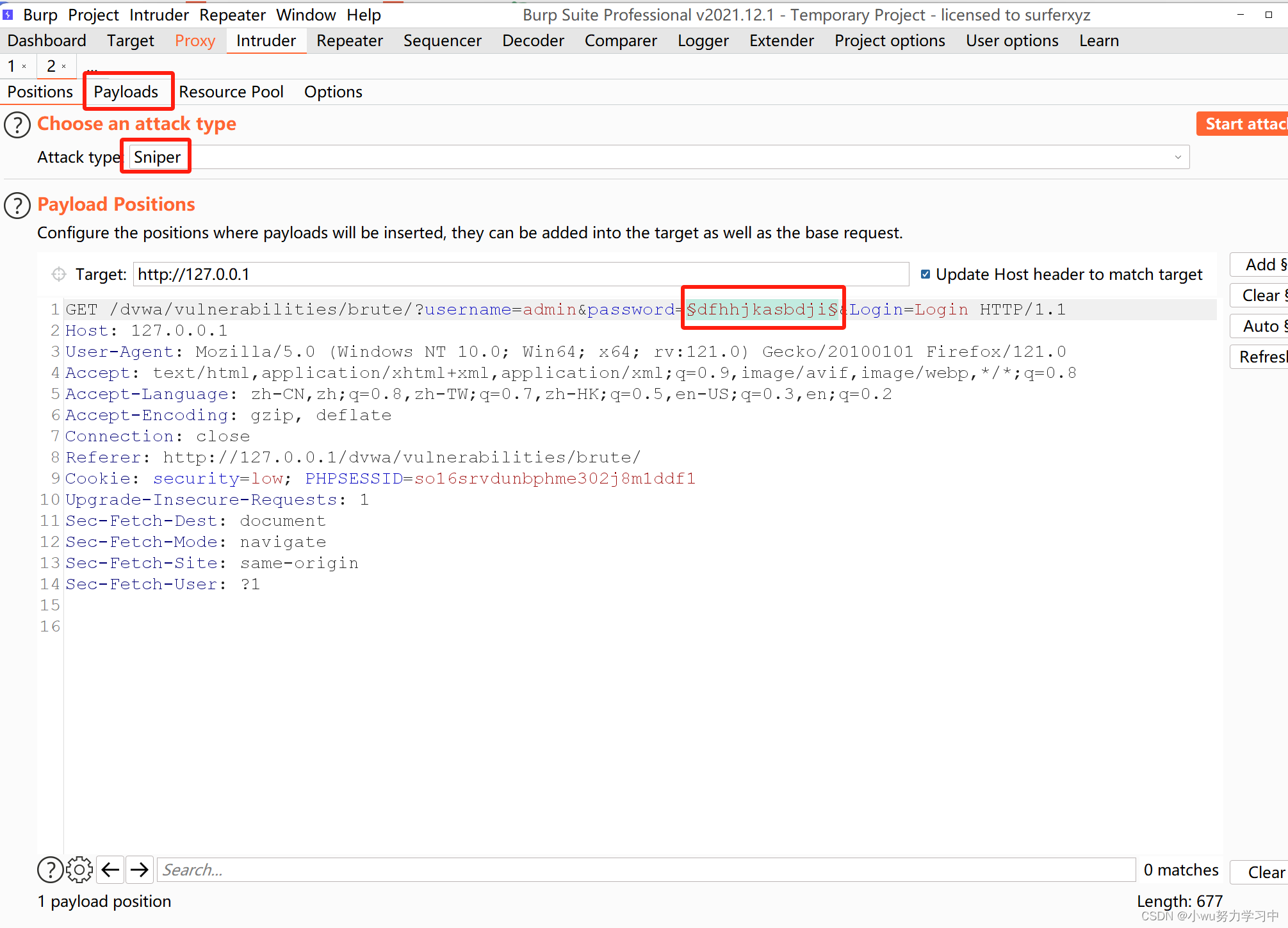

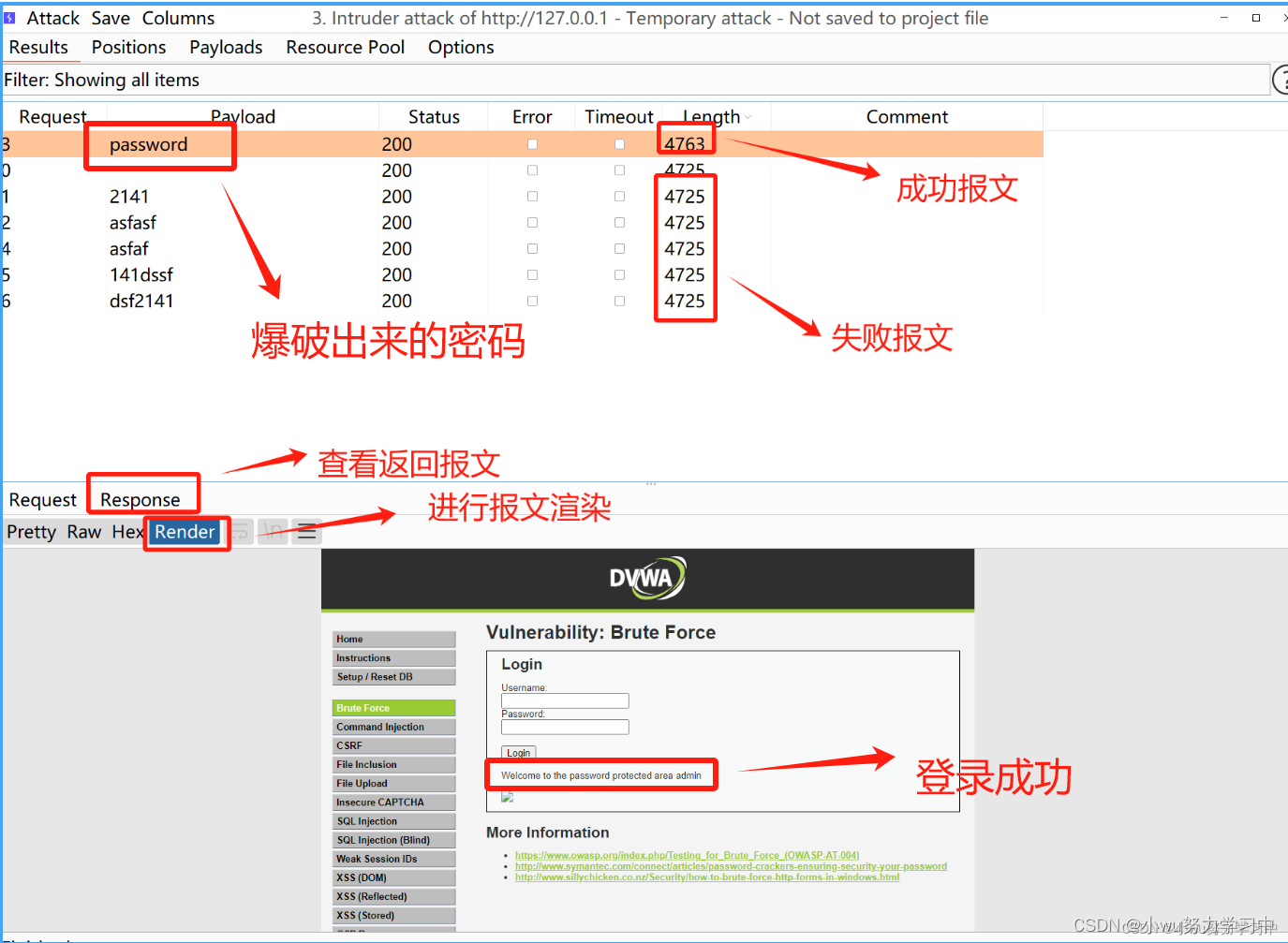

①sniper模式:一般用于爆破一个参数,例如我们知道正确的用户名但不知道密码的情况,这时候我们只需要爆破密码即可。这种模式实际中用的还是挺多的

操作步骤:

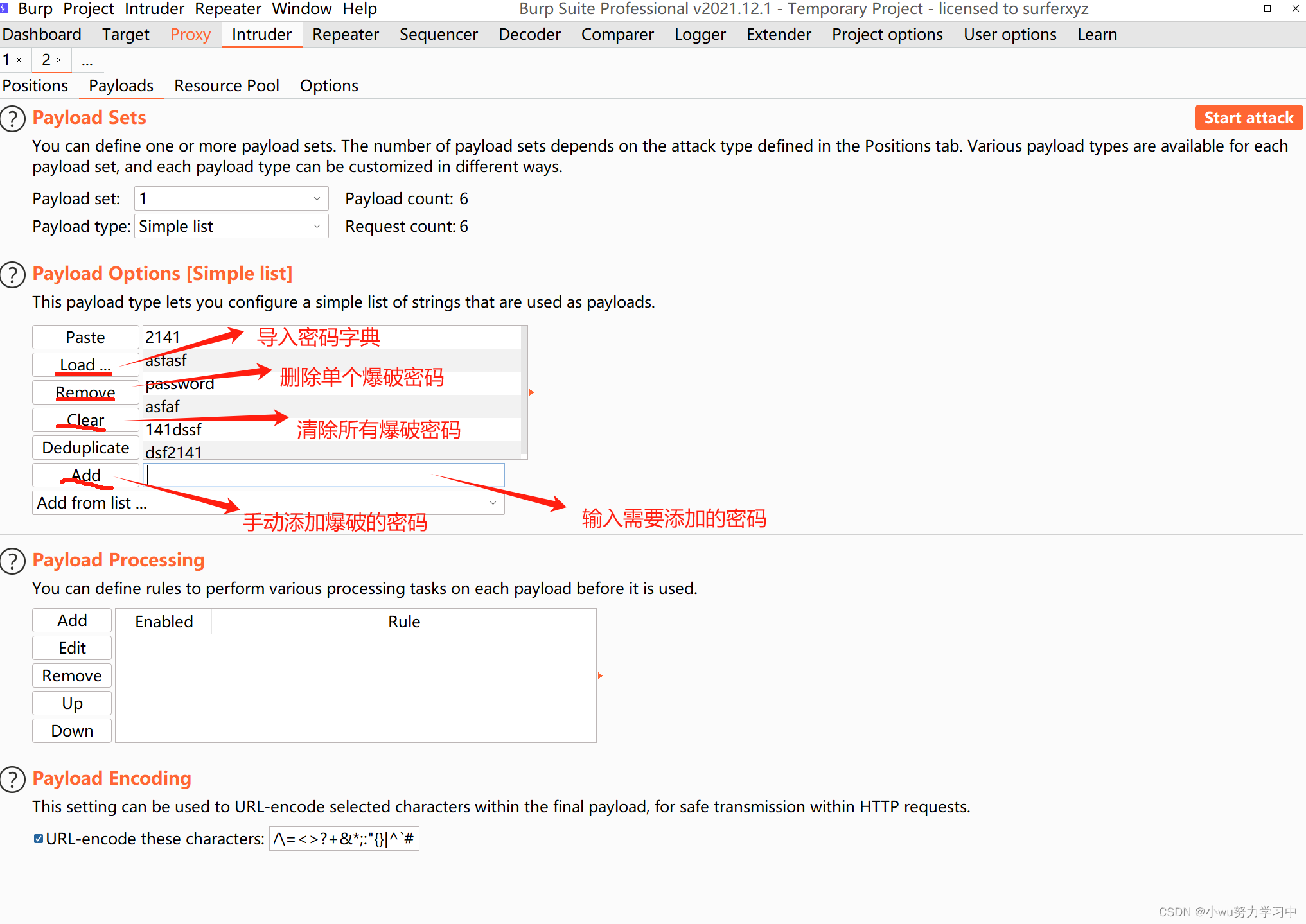

先选择并添加密码这个参数,再进入到payloads模块

再进行密码字典的导入或者编写

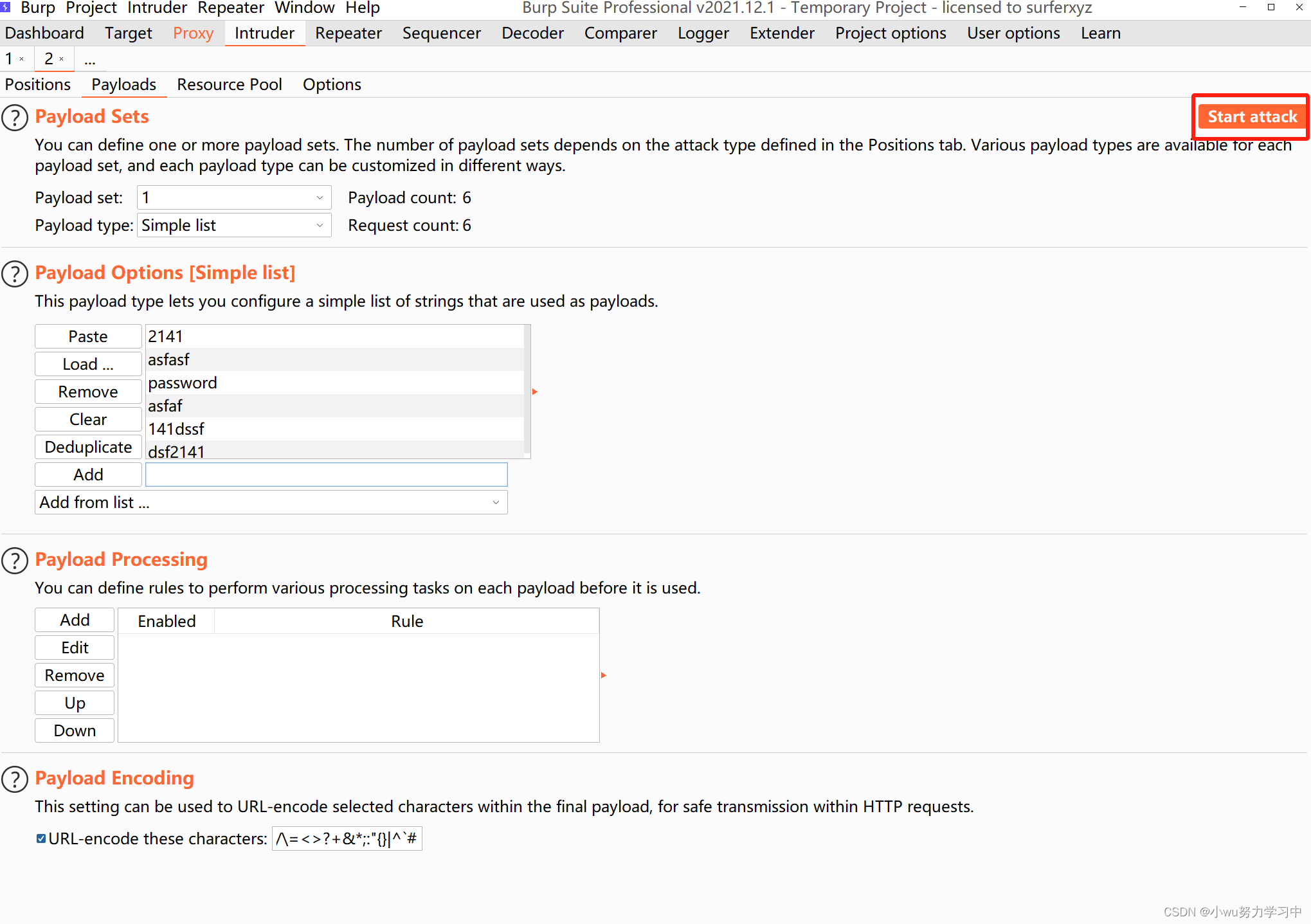

进行爆破攻击

通过爆破的返回报文的长度进行初步判断是否攻击成功,一般来说爆破成功报文会比失败报文长点或者短点,当然也可以通过返回报文渲染查看攻击结果,大部分网页都能渲染,少数网页也存在渲染失败

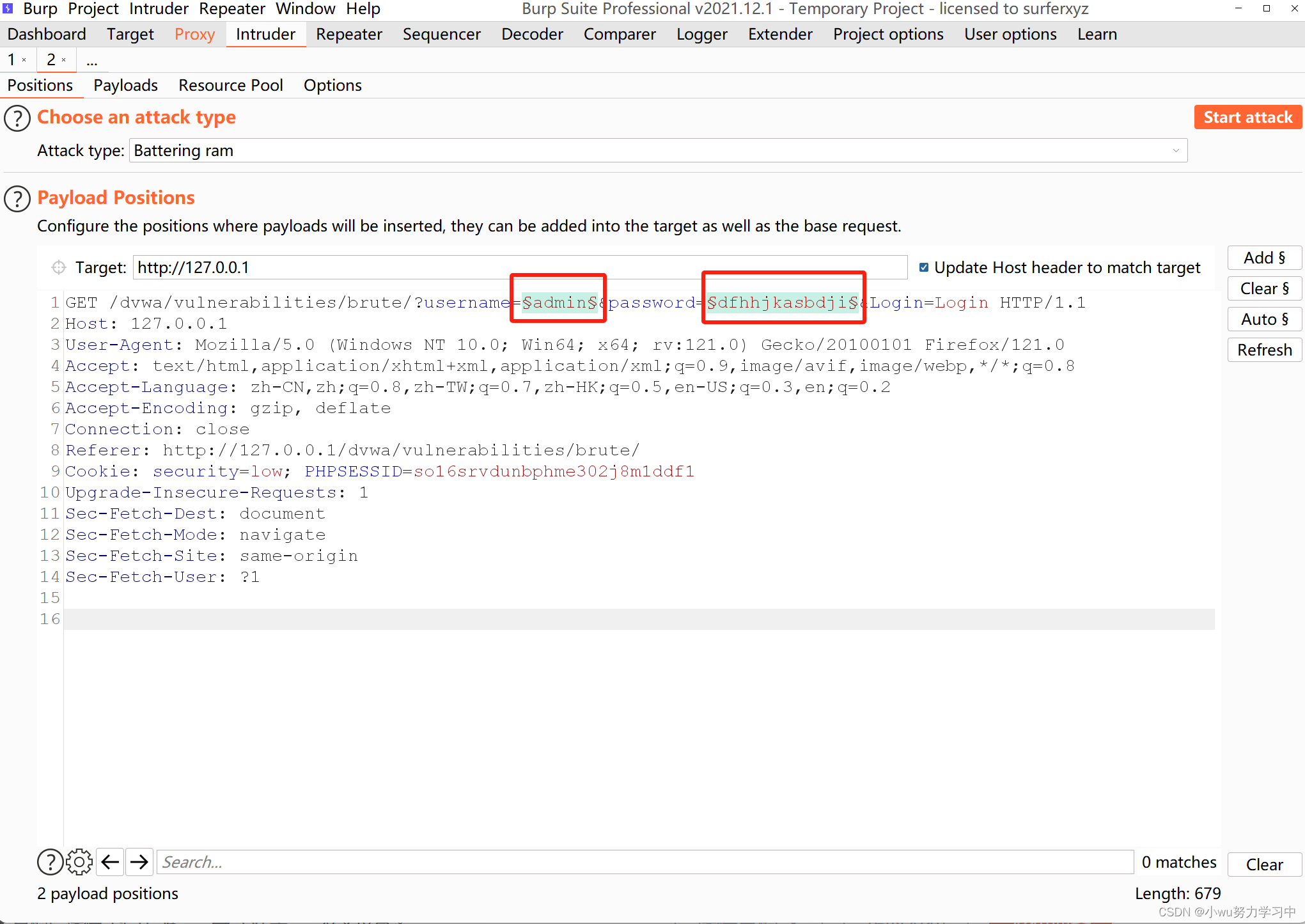

②battering ram模式:两个参数使用同一个字典进行爆破,爆破结果是两个参数的值相等,例如爆破过程中使用的用户名为admin,密码也为admin。这种模式现在用的较少

爆破步骤:与sniper一样,只是报文有所不同,下面我们只查看报文的主要不同的地方;

注意:图中标注的两个值一样,都为password。因为我们DVWA的真正的用户名密码是不同的值,所以这次爆破我们失败

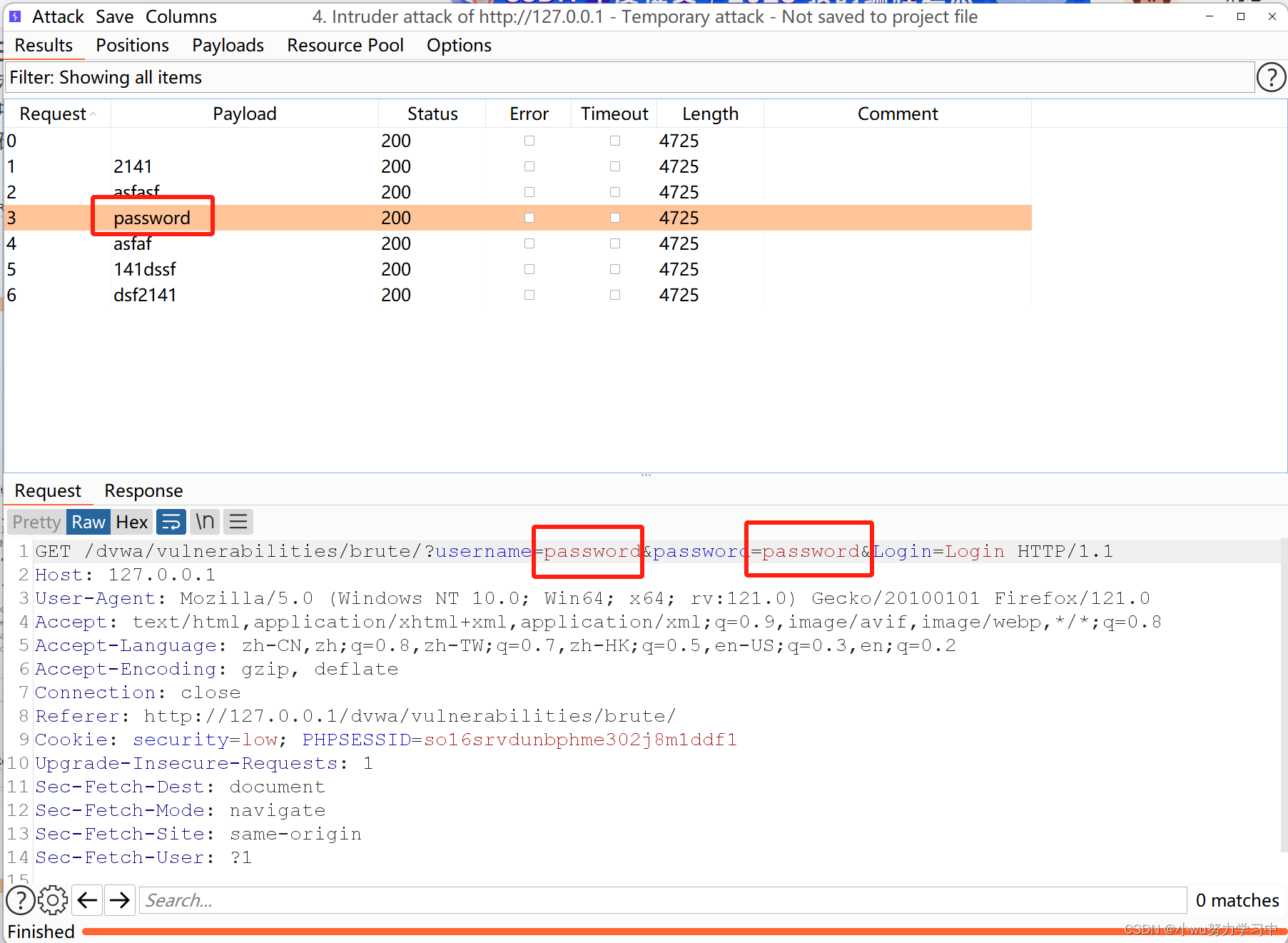

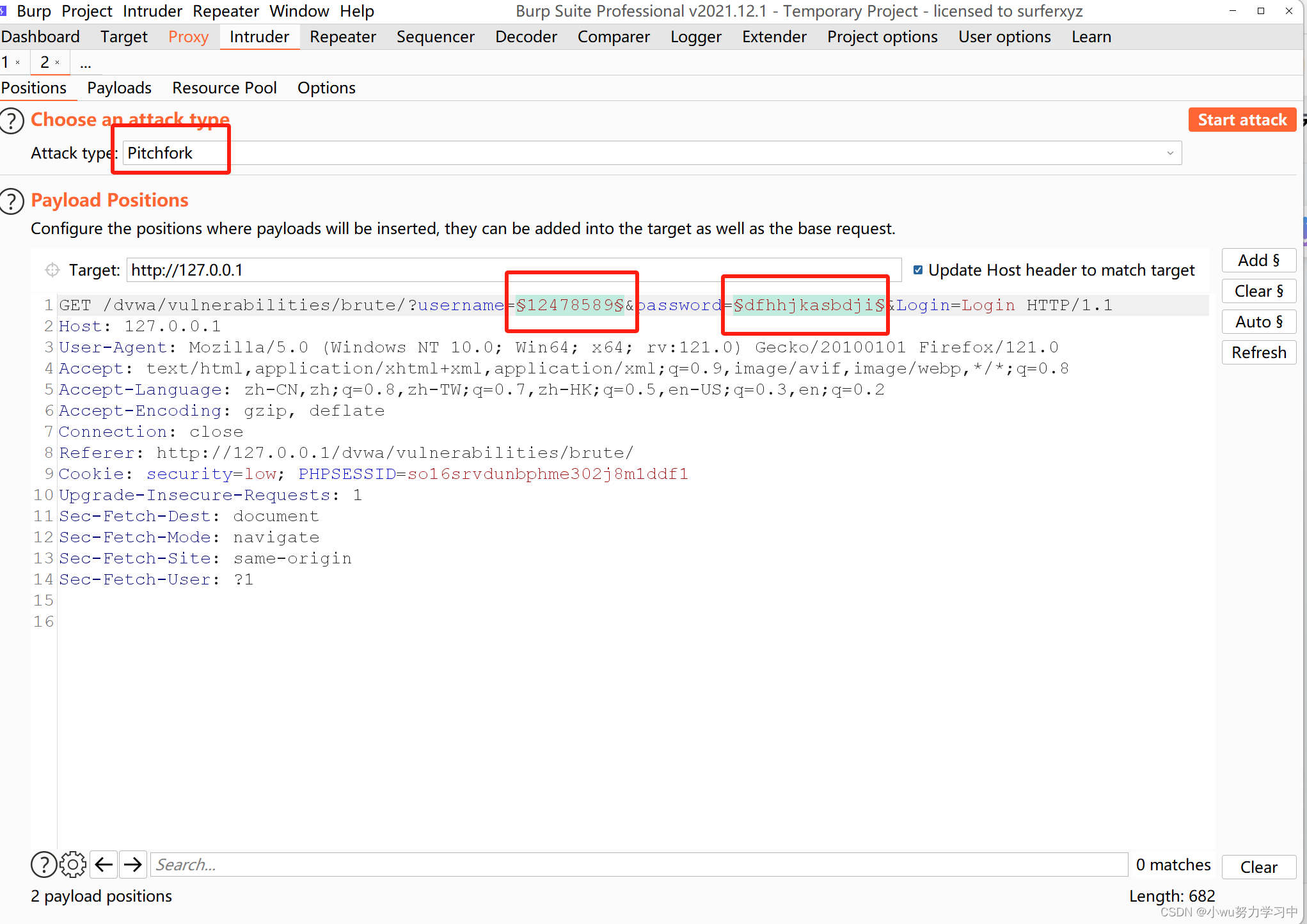

③pitchfork模式:对两个爆破参数分别使用两个字典进行爆破,但是爆破过程中两个字典形成一一对应的关系。例如第一次爆破时,使用字典A中的第一个值给username参数,此时password参数的值就是字典B的第一个值,一次类推A第二个值对应B第二个值。

注意:当遇见某个字典比另外一个字典的密码个数少时,爆破次数以字典密码少的为准

操作过程中多添加一个爆破参数和字典即可,其他步骤与sniper差不多

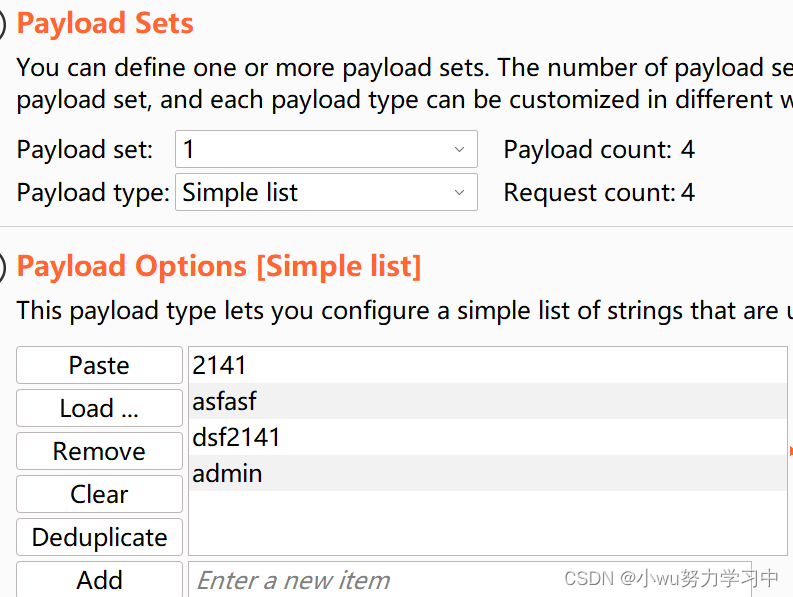

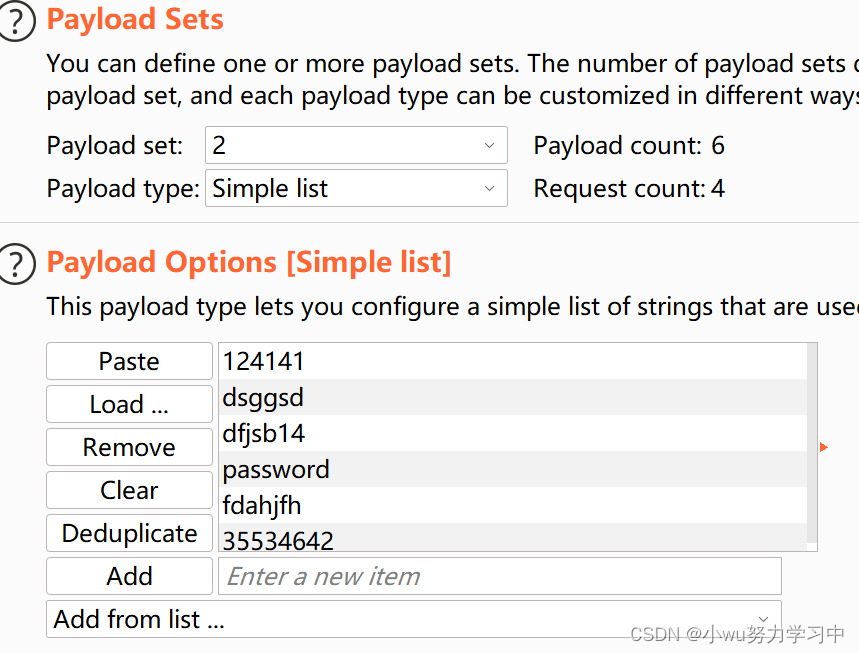

如下为两个字典中的密码

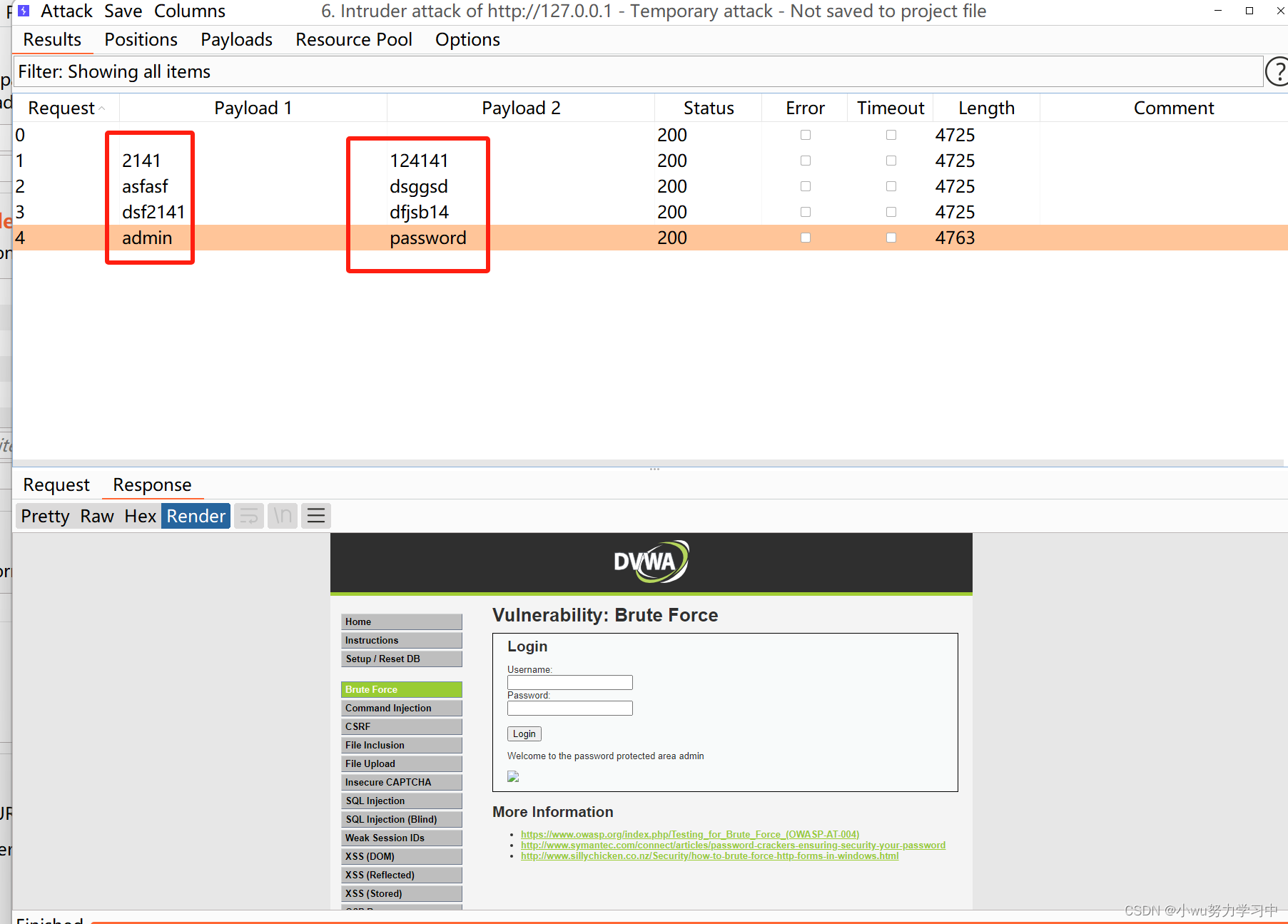

爆破结果:

如图中的username与password爆破使用的值,刚好是字典A与字典B的第一至第四个值。第一个字典有4个密码,第二个字典有六个密码,但是值爆破了四次

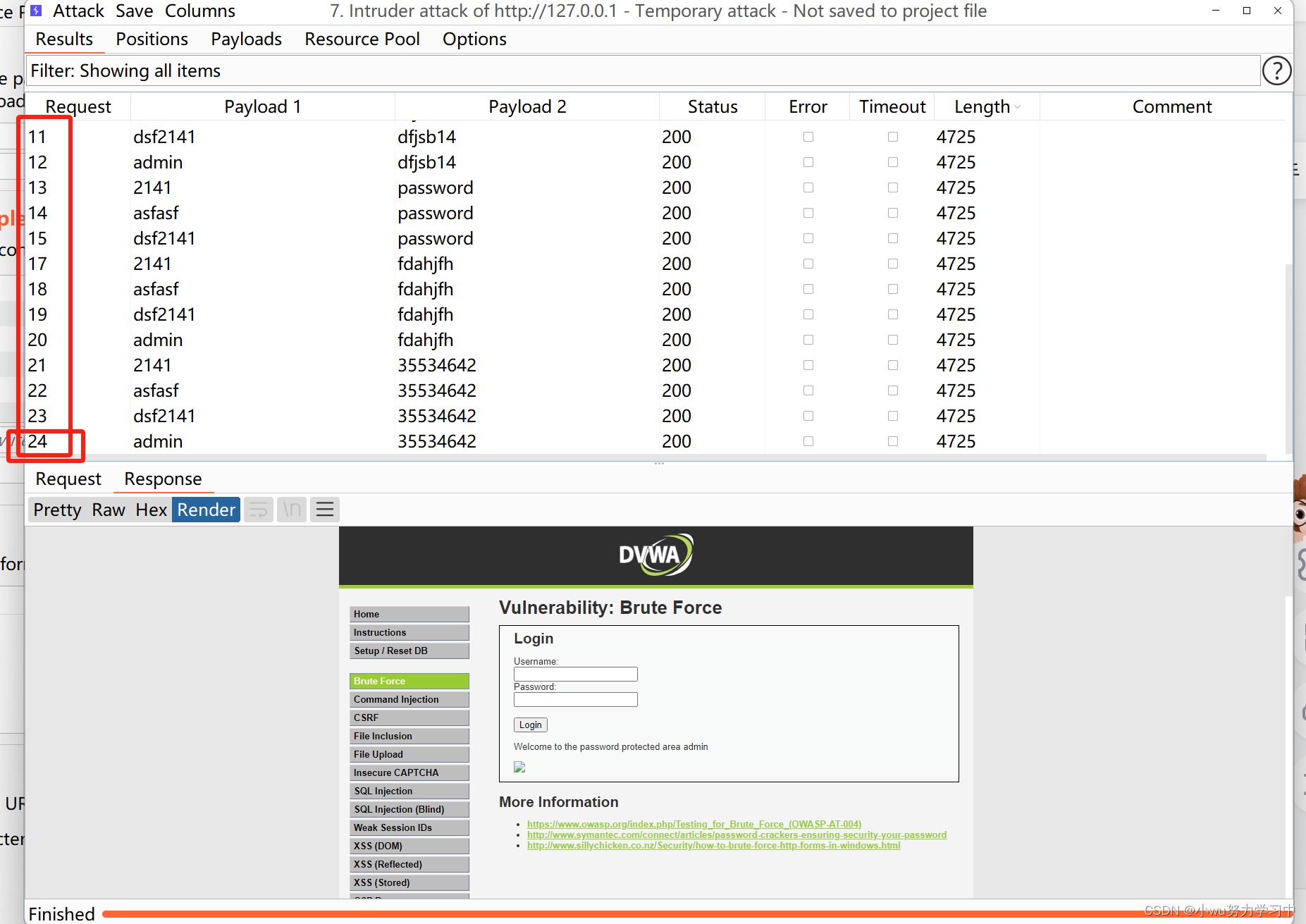

④cluster bomb模式:也称之为集束爆破模式。字典A中的每一个值都会与字典B中的每个值进行组合破解,破解的次数=A的数量 x B的数量

操作步骤与pitchfork模式一样,只是结果不同

爆破结果:爆破次数刚好为24次,字典A的4次乘以字典B的6次。字典B的35534642刚好与字典A中的4个值都进行组合

burp实验总结:1、现实生活中使用到的主要是sniper模式与cluster bomb模式

2、爆破的成功与否取决于字典是否强大,字典里面是否包含正确的值

3、字典越大爆破时间越长

4、爆破其实就是快速的使用字典中的值来登录

实验后思考:1、当登录界面有验证码功能时这种方法也适用吗?

2、pitchfork模式和battering ram模式主要用于哪些情况下破解呢?

3、当服务器设置的登录次数检测或者限制时,这些方法还适用吗?或者说如何绕过?

268

268

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?