这里写目录标题

1.实验内容

-

通过DNS域名查询whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

-

尝试获取微信好友的IP地址,并查询获取该好友所在的具体地理位置。

-

使用nmap开源软件对靶机环境进行扫描

-

使用Nessus开源软件对靶机环境进行扫描

-

通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

-

练习使用Google hack搜集技能完成搜索

2.实验过程

2.1 对baidu.com进行查询,获取信息

- 查询不到besti.edu.cn的信息,应该是学校防火墙的缘故,所以将本次实践的网站改为baidu.com

2.1.1 该域名对应IP地址

- 获取IP地址注册人需要使用到IP,这里首先进行IP地址的查询

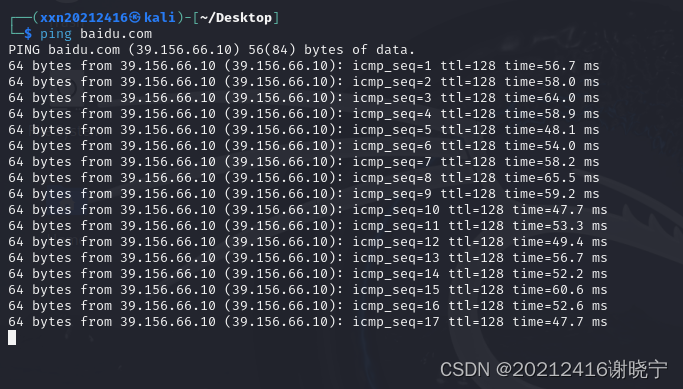

ping获取

- 可以得到baidu.com的IP地址为

39.156.66.10

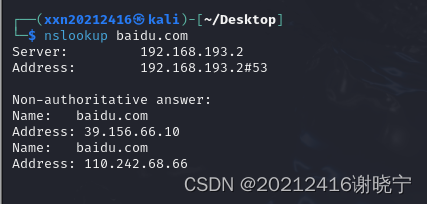

nslookup获取

- 参数解析

Server: 192.168.193.2 //自己的服务器

Address: 192.168.193.2#53 //自己的IP

Non-authoritative answer:

Name: baidu.com //目标域名

Address: 39.156.66.10 //目标IP1

Name: baidu.com //目标域名

Address: 110.242.68.66 //目标IP2

- 可以知道baidu.cn对应的IP有两个,分别为

39.156.66.10和110.242.68.66

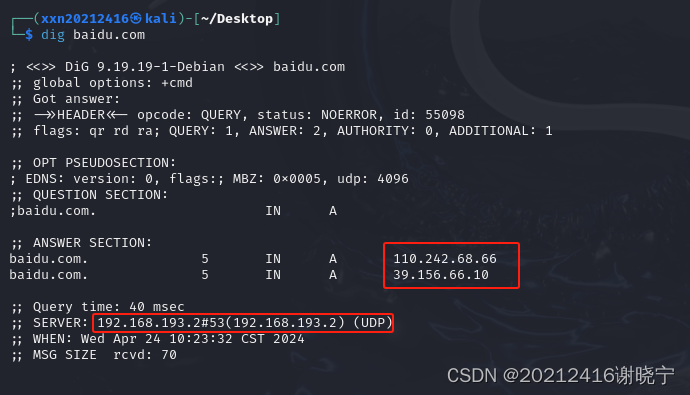

dig查询

- 可以得到baidu.cn的IP分别为

39.156.66.10和110.242.68.66

traceroute查询

-

参数解析

-

第一列:路由跳数序号,从1开始递增。

-

第二列:每个路由跳所花费的时间,单位为毫秒(ms)。

-

第三列:每个路由跳使用的IP地址。

-

第四列:如果有的话,显示每个路由跳的名称。

-

通过结果可知,baidu.cn的IP为IP为39.156.66.10

-

-

traceroute命令是用于诊断TCP/IP网络的工具,它可以显示数据包从源地址到目标地址的路径,并且显示每个节点的延迟时间。它利用网络传输控制协议(TCP/IP)严格遵守IP协议。此命令告诉您在包从源地址到它的终点地址时,经过了哪些路由器。跟踪器(tracer)使用的是ICMP数据包类型。

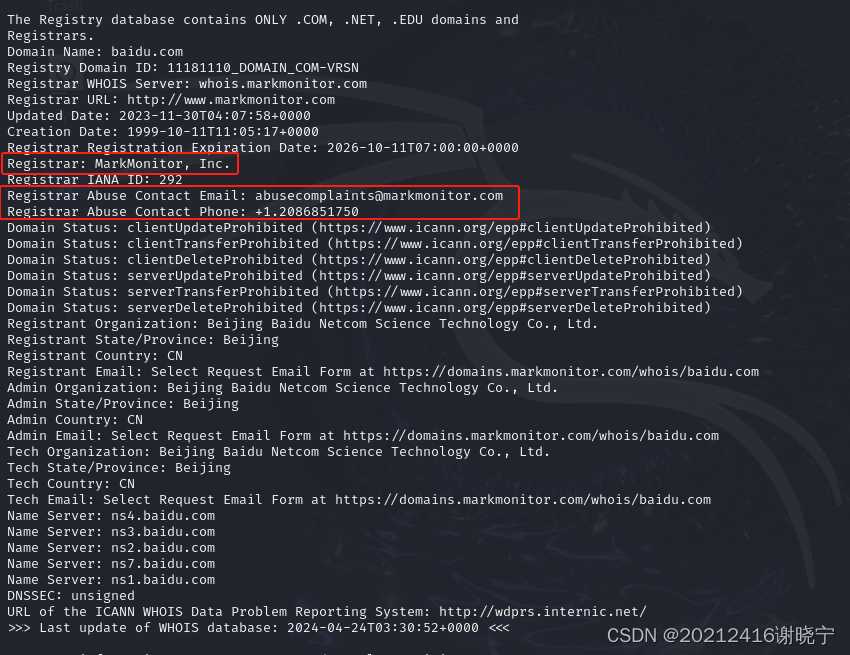

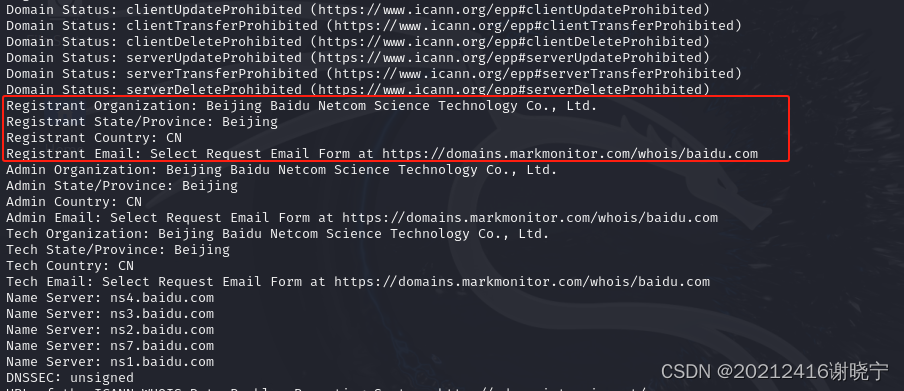

2.1.2 DNS注册人及联系方式

- 用

whois查询域名信息

- 图中标注出了注册商以及联系方式

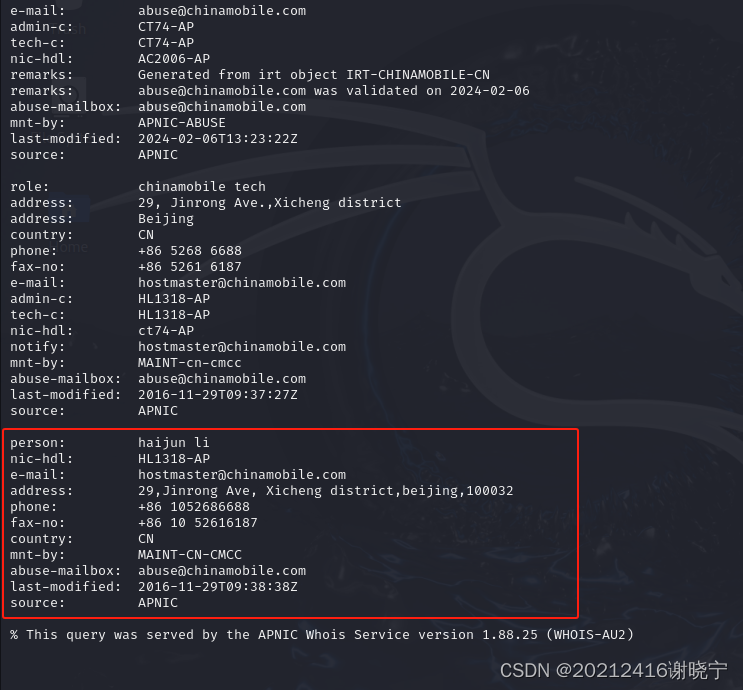

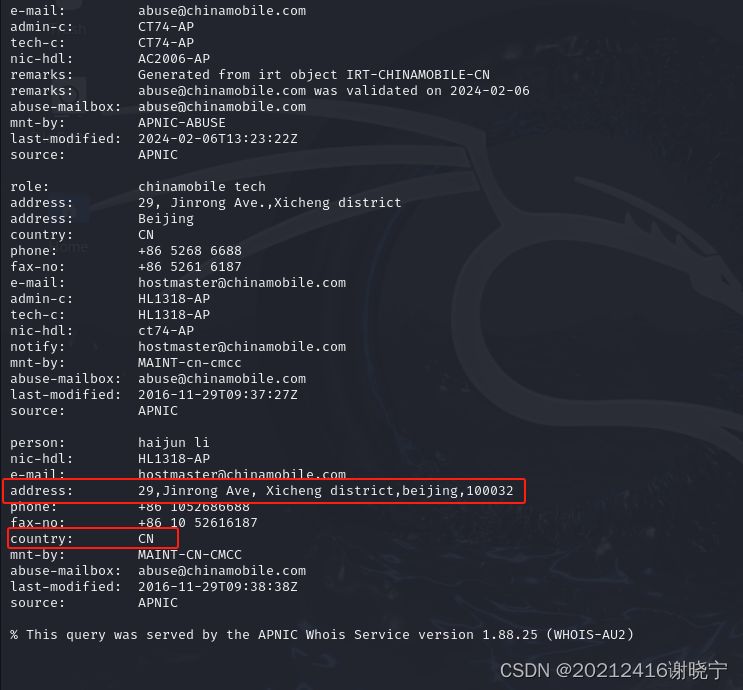

2.1.3 IP地址注册人及联系方式

whois+域名查询

whois+IP查询

2.1.4 IP地址所在国家、城市和具体地理位置

- PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

- 使用

whois

- 使用IPSHU在线网站查询

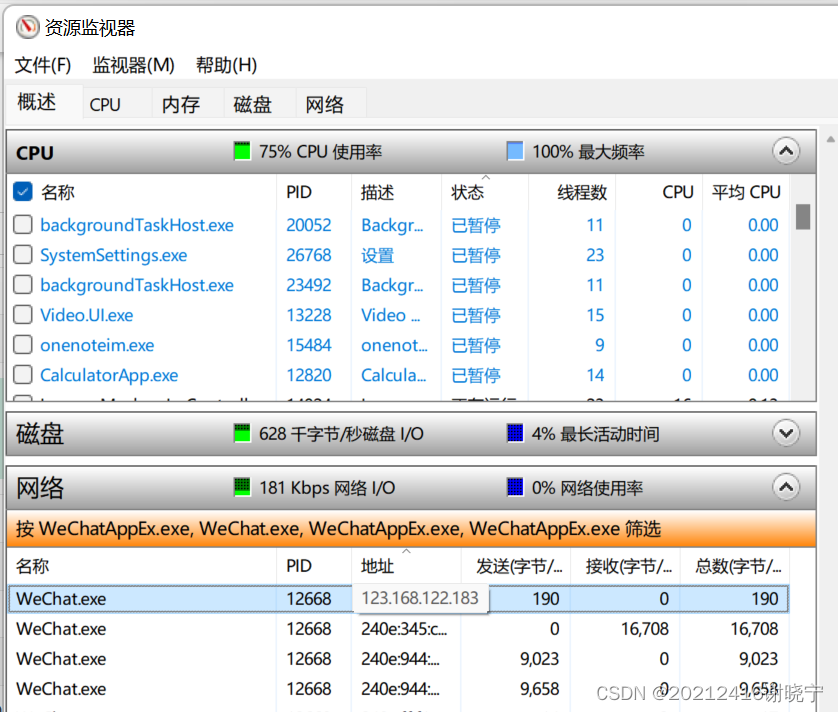

2.1.5 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

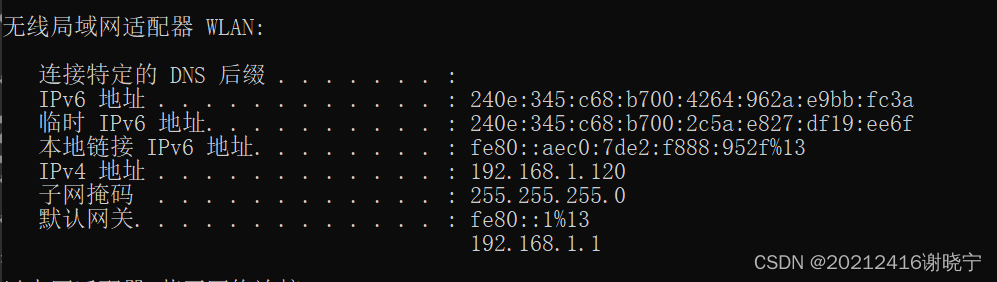

- 在开始中搜索打开resmon.exe,勾选WeChat.exe,用微信给好友打电话,可以检测到对方IP为

123.168.122.183

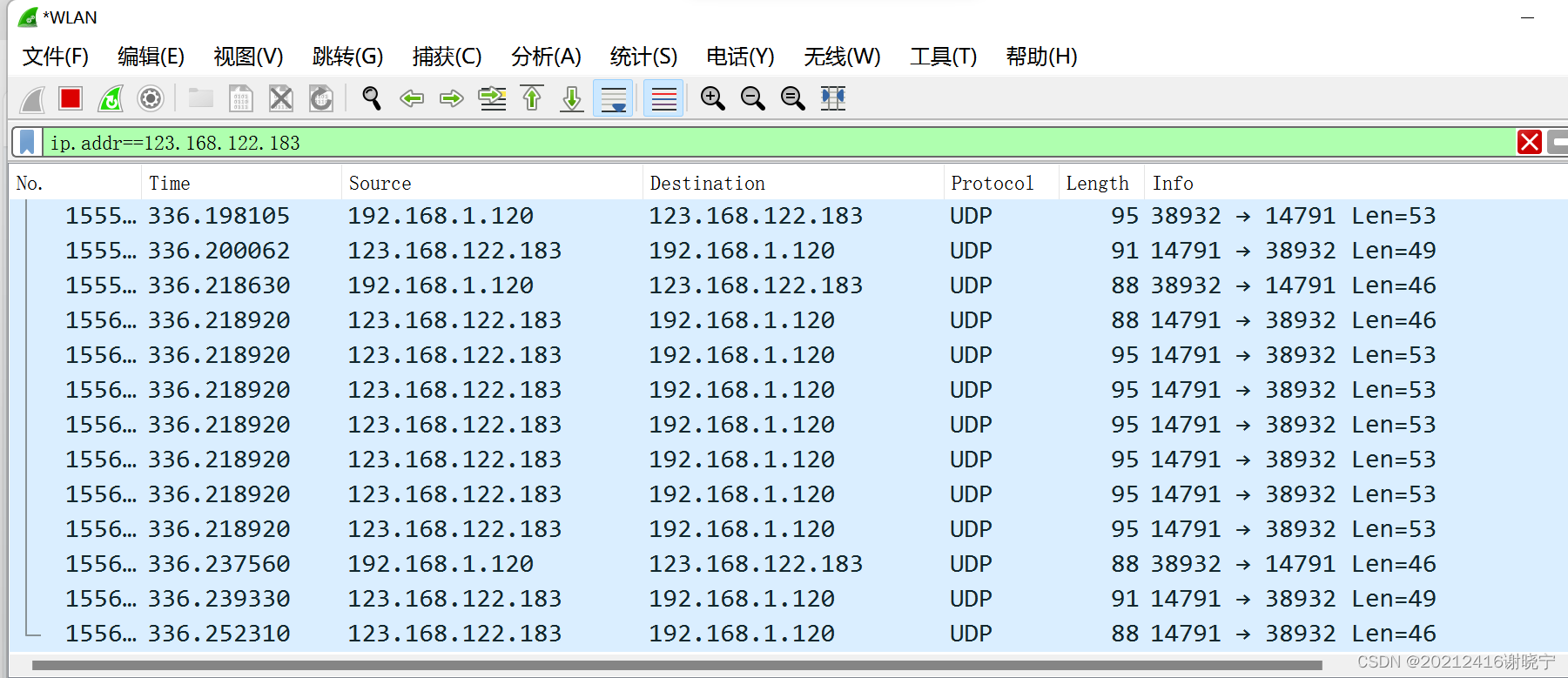

- 使用wireshark抓包(其实上一步的IP是猜的,这一步验证一下)

- 发现大量UDP数据包(UDP数据包一般承载音频、视频数据),应该没跑

- 查询此ip的归属地

- 发现归属地为山东青岛(我俩在山东青岛旅游)

2.1.6 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

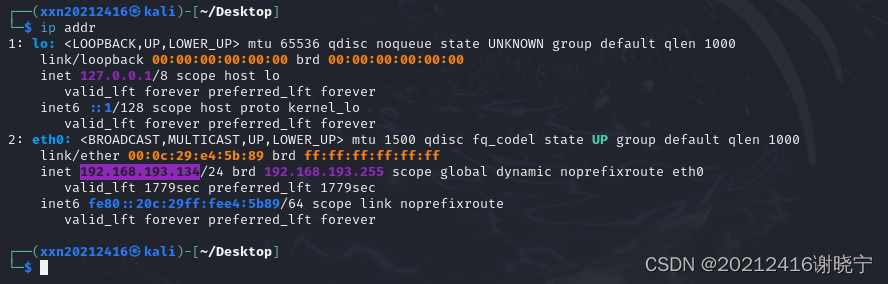

- 以kali虚拟机为主机(

192.168.193.134),Windows本地主机为靶机(192.168.1.120)

-

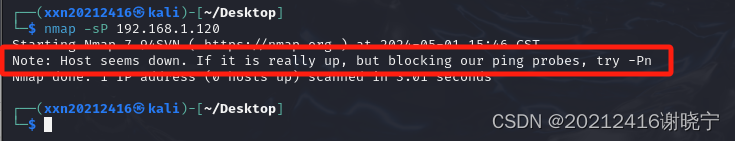

靶机IP地址是否活跃

输入nmap -sP 192.168.1.120

结果显示主机不活跃,应该是主机屏蔽了我们的ping探测,尝试nmap -Pn 192.168.1.120,显示主机活跃

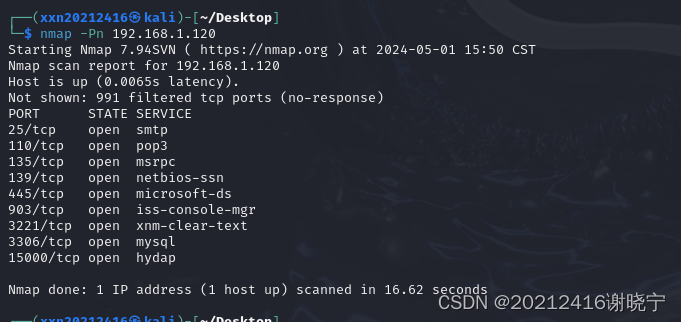

-

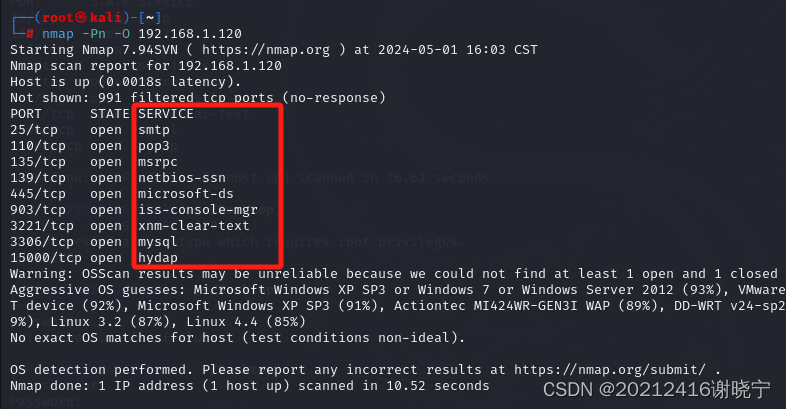

靶机开放了哪些TCP和UDP端口

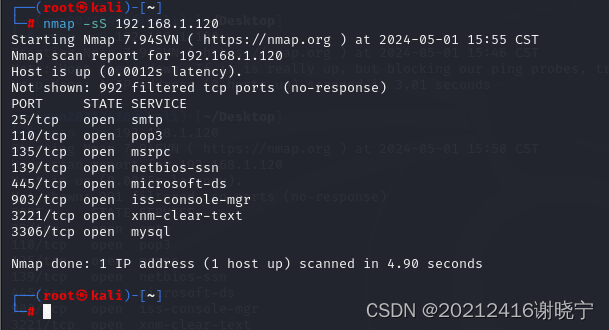

- 进入root权限,输入

nmap -sS 192.168.1.120,扫描得到开放的TCP端口为25、110、135、139、445、903、3221、3306

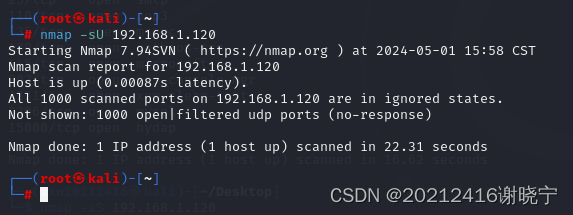

- 输入

nmap -sU 192.168.1.120,发现没有开放的UDP端口

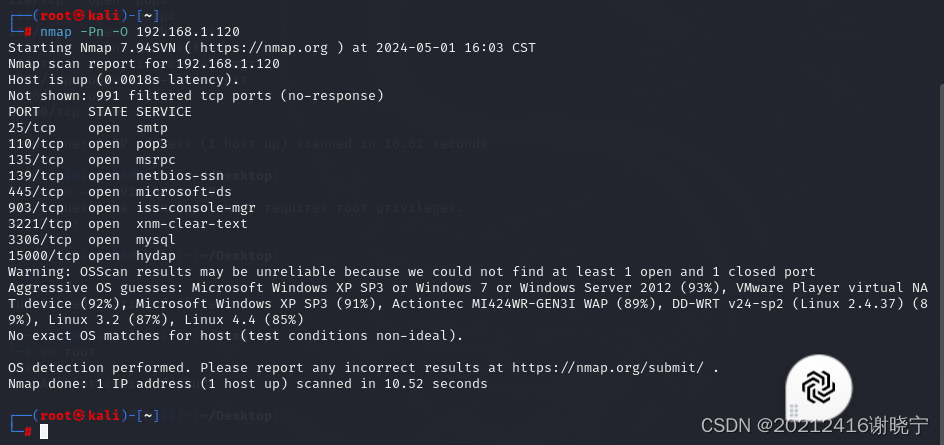

- 靶机安装了什么操作系统,版本是多少

- 输入

nmap -Pn -O 192.168.1.120,扫描结果显示主机靶机大概率为Windows操作系统,但具体版本有很多种可能:

- 靶机上安装了哪些服务

- 刚刚的扫描其实也能获取相关信息:

2.1.7 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.1.7.1 Nessus安装

-

主机上下载后拖拽到kali虚拟机(Nessus下载)

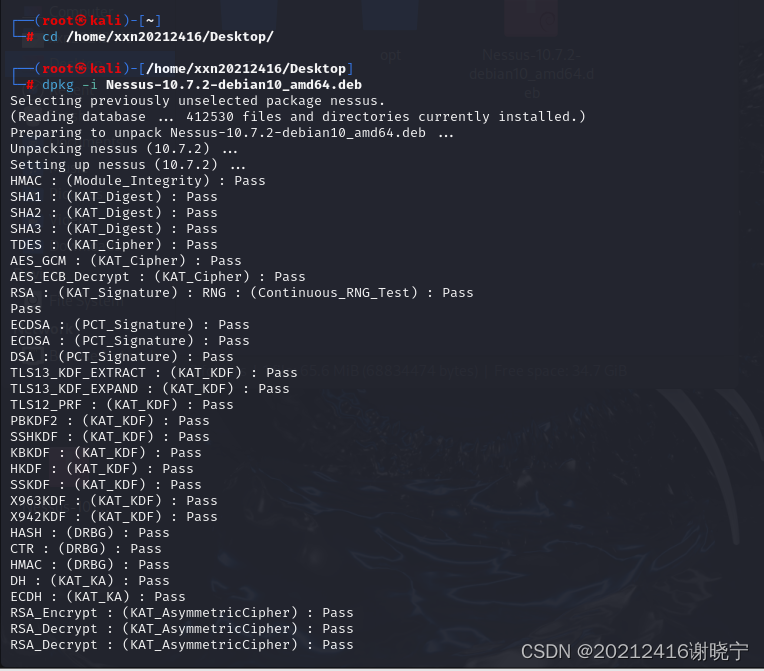

-

解压并安装

-

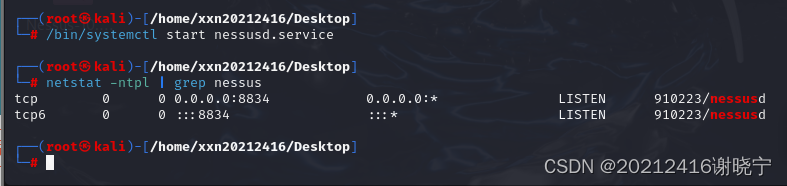

启动服务并查看状态

-

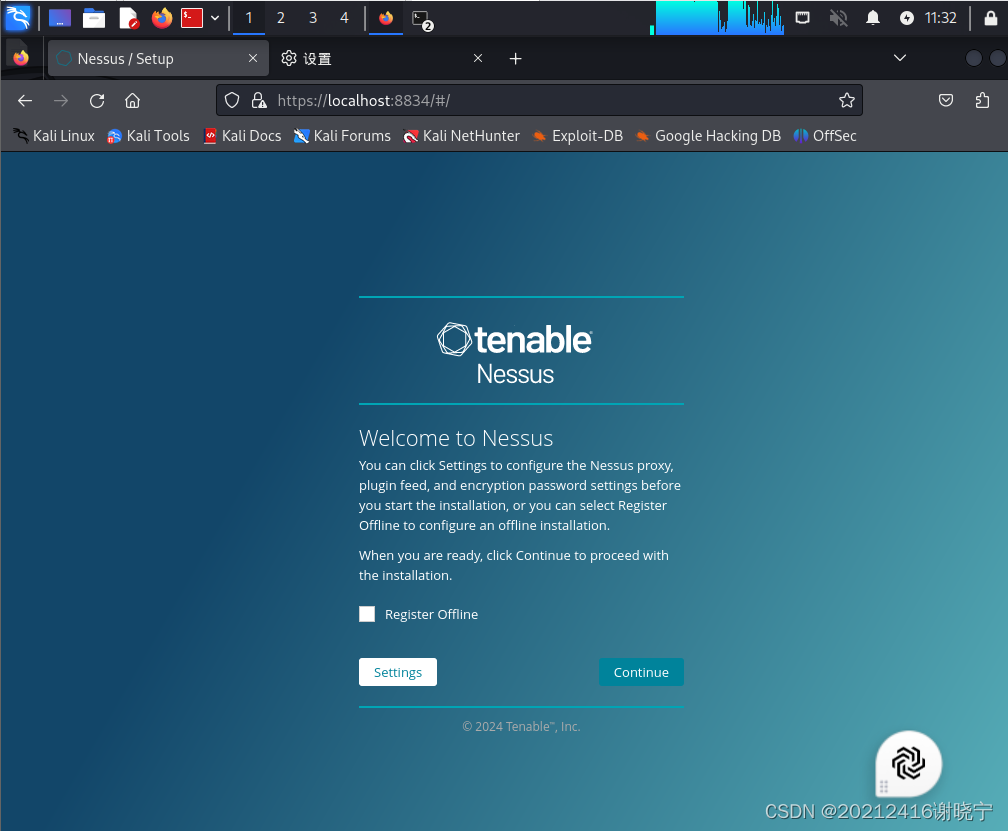

访问https://localhost:8834/初步登录nessus,初步设定用户名和密码

注意选择"Register for essential"后进行注册,填写完信息后会给你的邮箱发激活码,输入激活码即可安装。

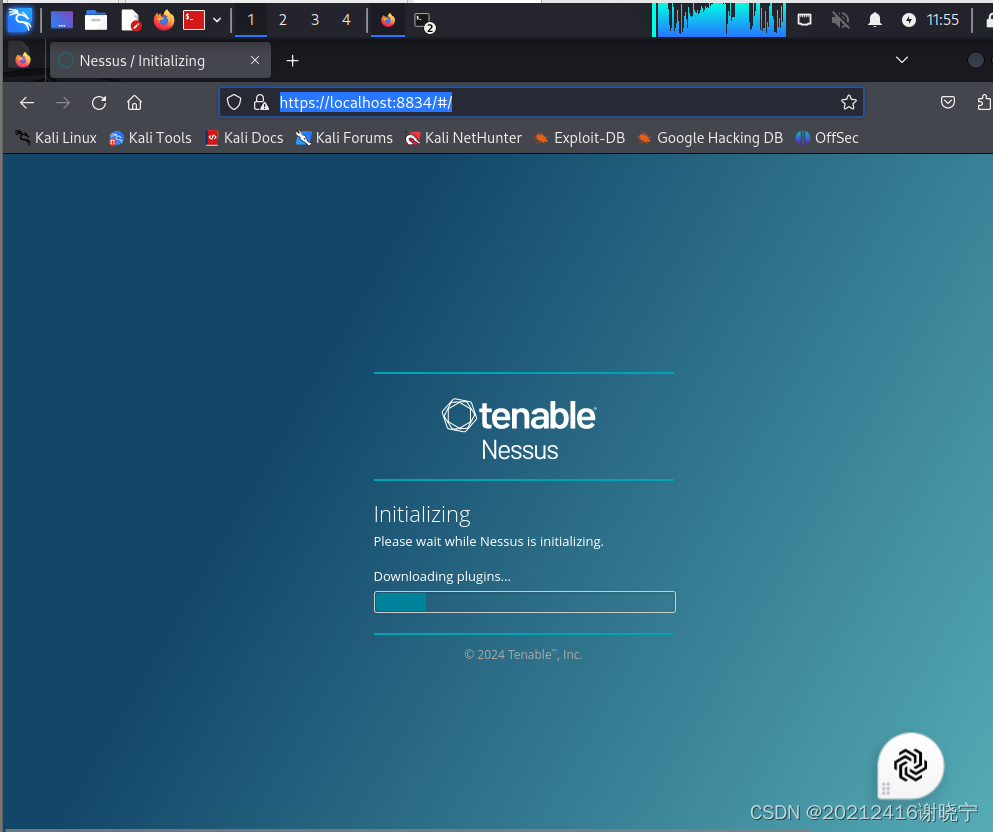

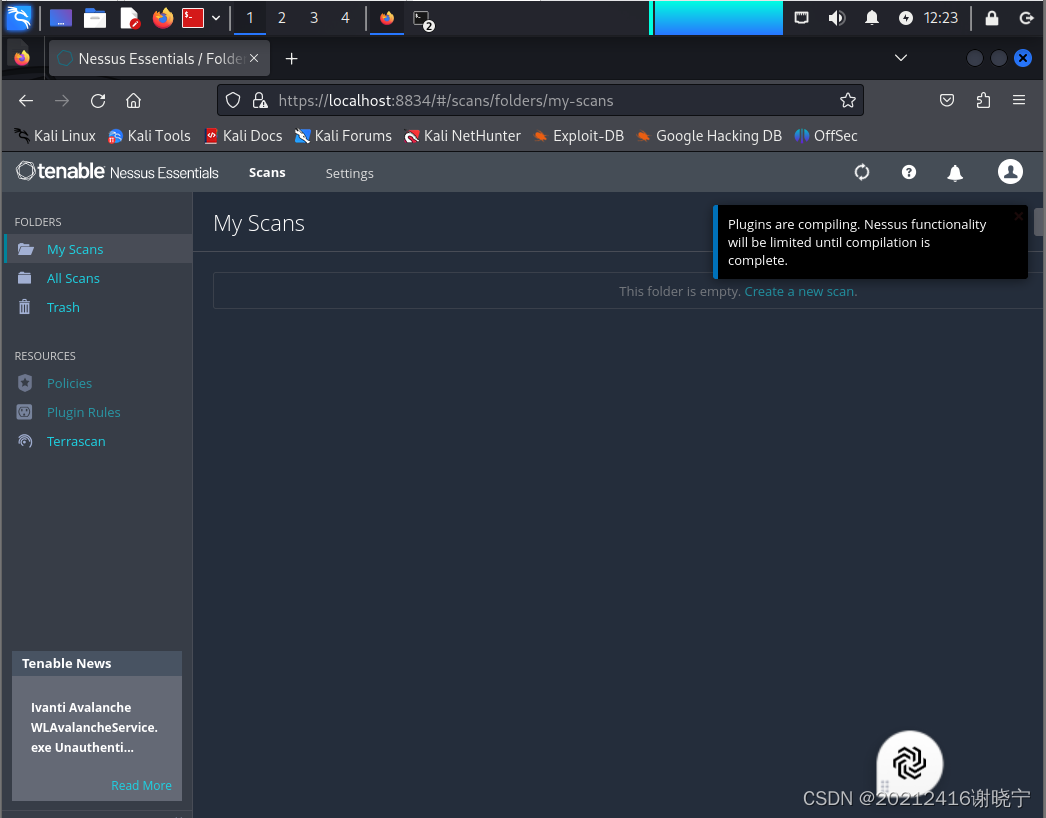

- 下载完成后经过Plugins编译即可使用

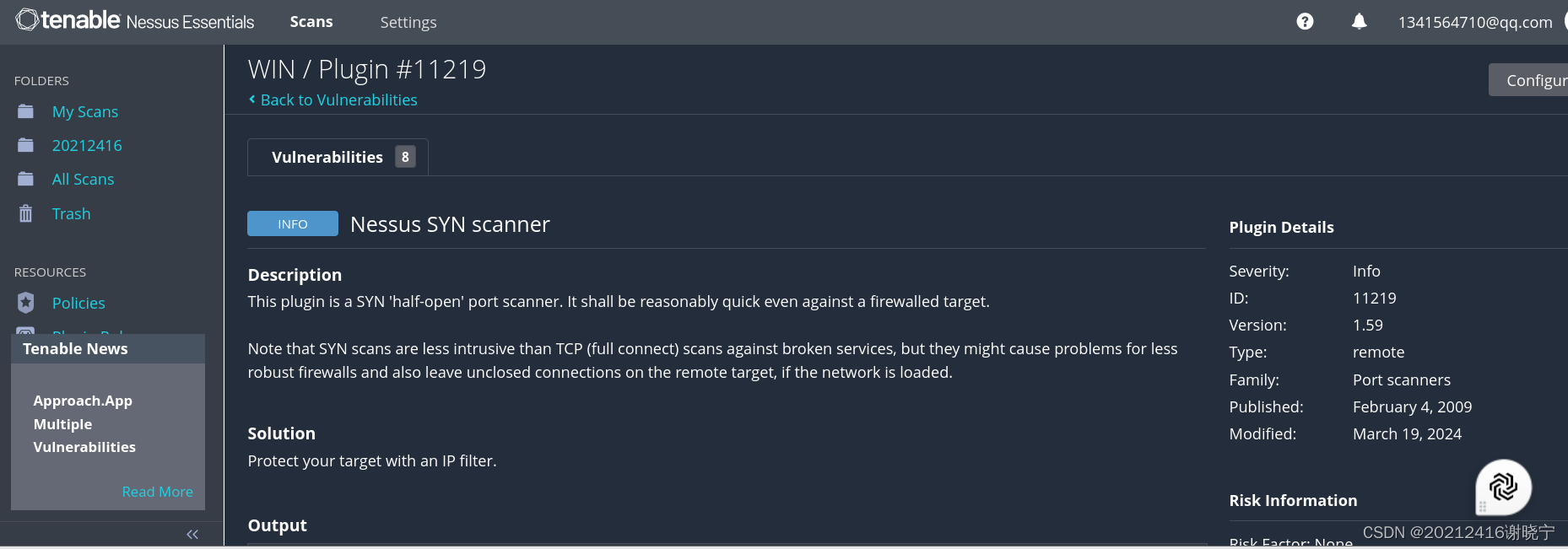

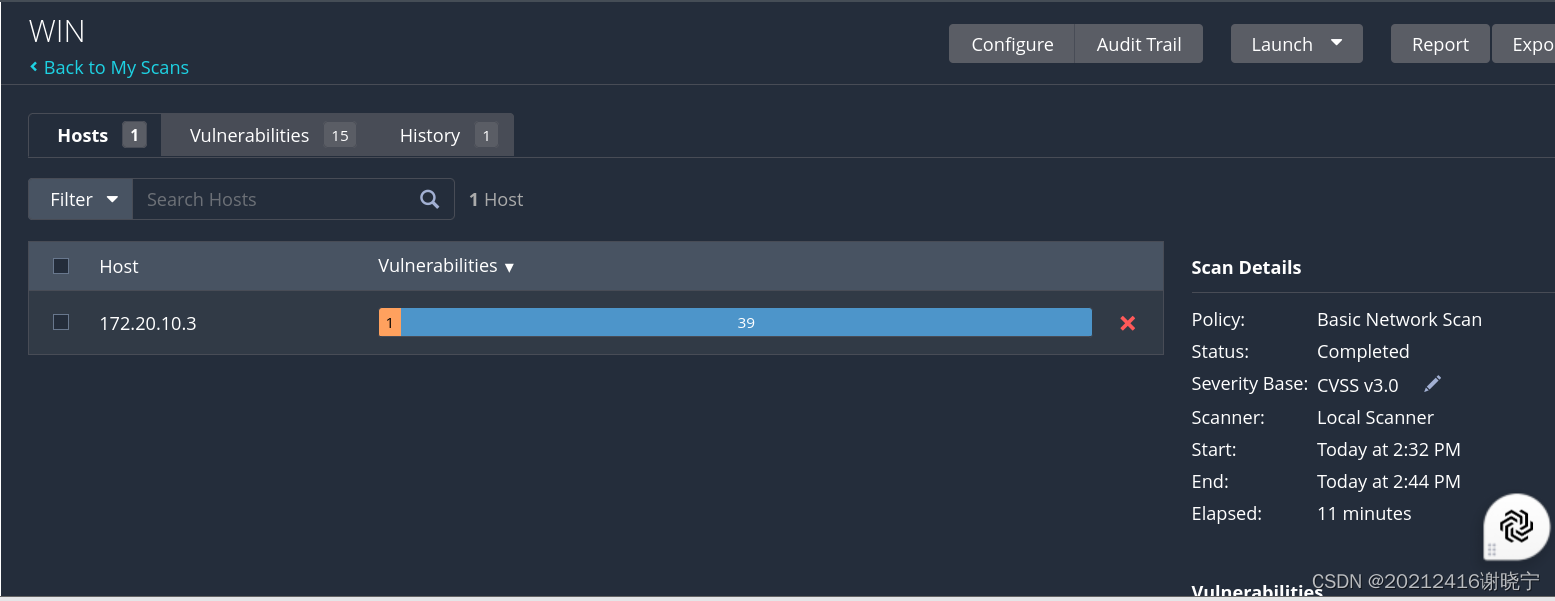

2.1.7.2 利用Nessus进行扫描

因为我们的旅行由青岛转到了天津,我的主机IP地址(靶机)也发生了变化,变为172.20.10.3

下面根据扫描结果对问题进行回答:

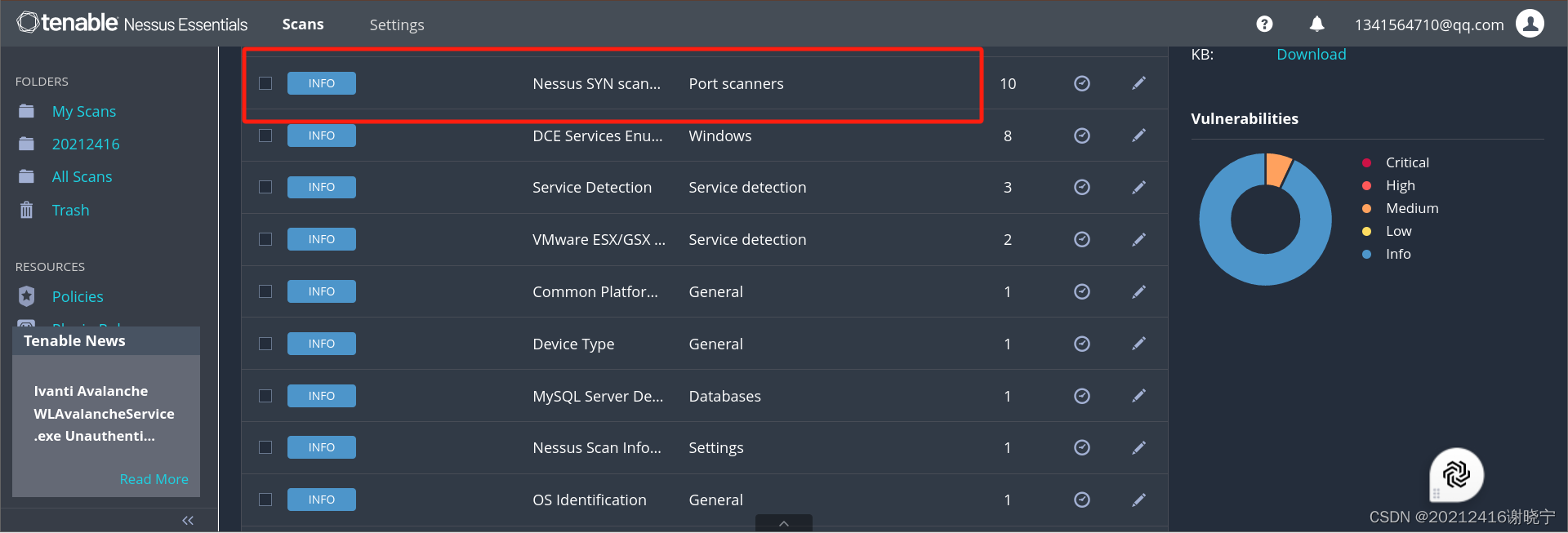

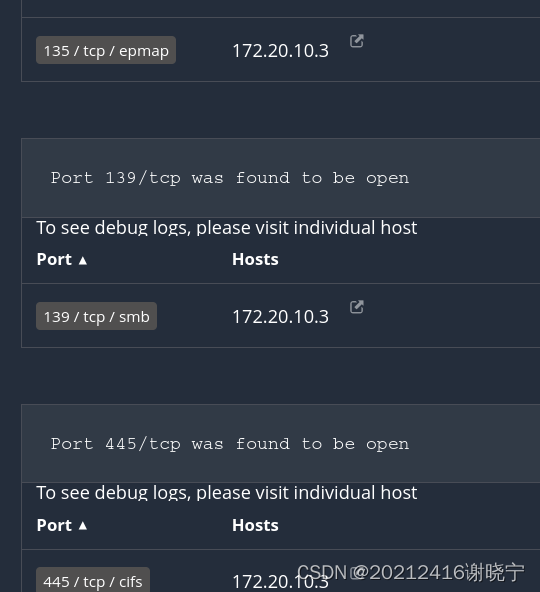

- 靶机上开放了哪些端口

- 输入靶机IP,开始扫描后点击进入所扫描的对象查看扫描得到的相关信息

- 点击进入Port Scanners查看

- 可以看到开放的端口为903

25

110

135

139

445

913

3306

15000

54321

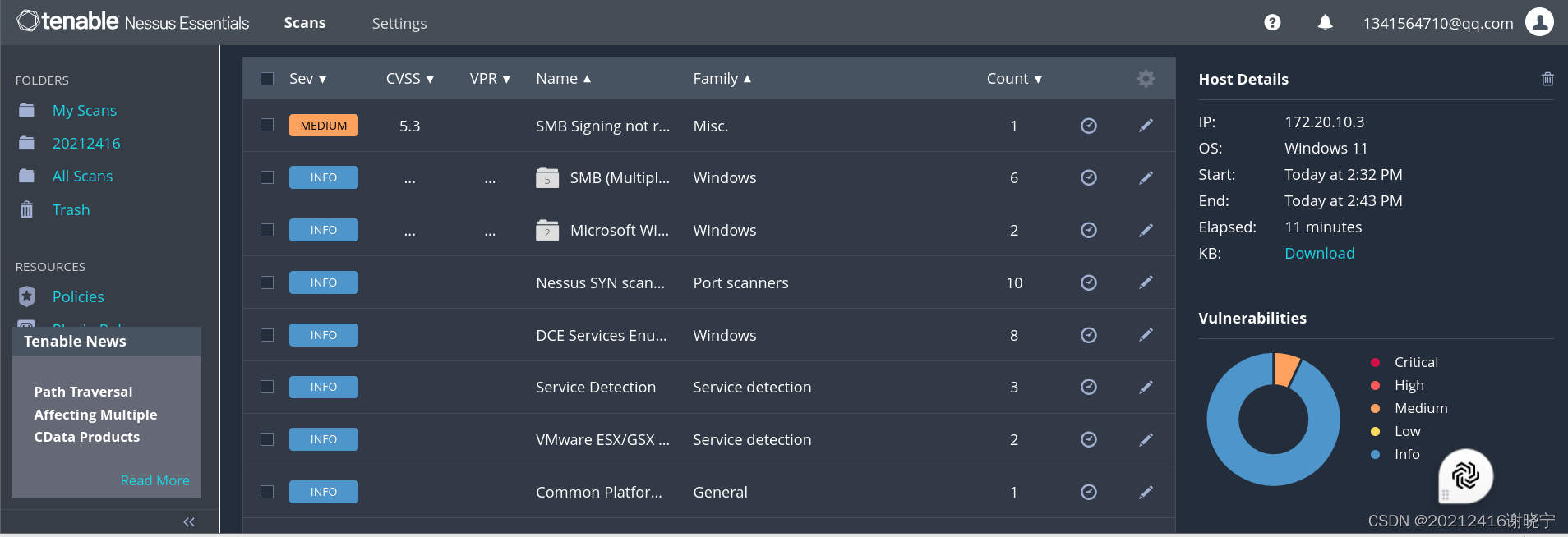

- 靶机各个端口上网络服务存在哪些安全漏洞

- 可以看到靶机的安全系数还是比较高的,只有一个medium级的漏洞

- 你认为如何攻陷靶机环境,以获得系统访问权

-

上述提到的“SMB Signing not required”是一种SMB协议的配置设置,它通常用于网络共享和Windows域。它的功能是检查和验证发送到Windows系统的SMB数据包,以确保它们来自可信源,并未被篡改。如果启用了SMB签名,则Windows系统将只接受已签名的数据包,否则如果未启用SMB签名,则可以通过使用攻击者可以篡改数据包并在受害者系统上执行恶意代码或访问受害者系统和网络的敏感信息。

-

我认为可以使用基于SMB的攻击方法,例如中间人攻击或重放攻击来利用此漏洞,获取系统的访问权。

2.1.8 两个信息搜集小实践

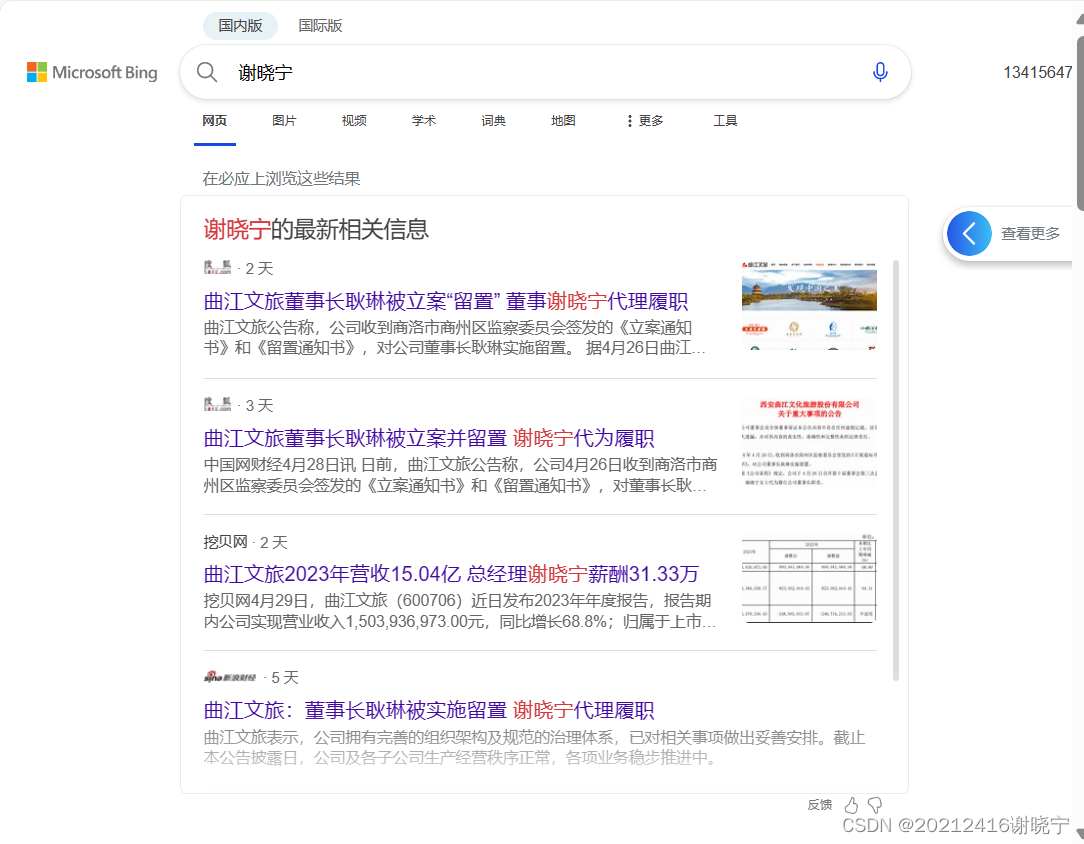

2.1.8.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

- 在百度上搜索谢晓宁

看来各位谢晓宁都混得不错

和本人关系比较大的就是在网络上发布的博客

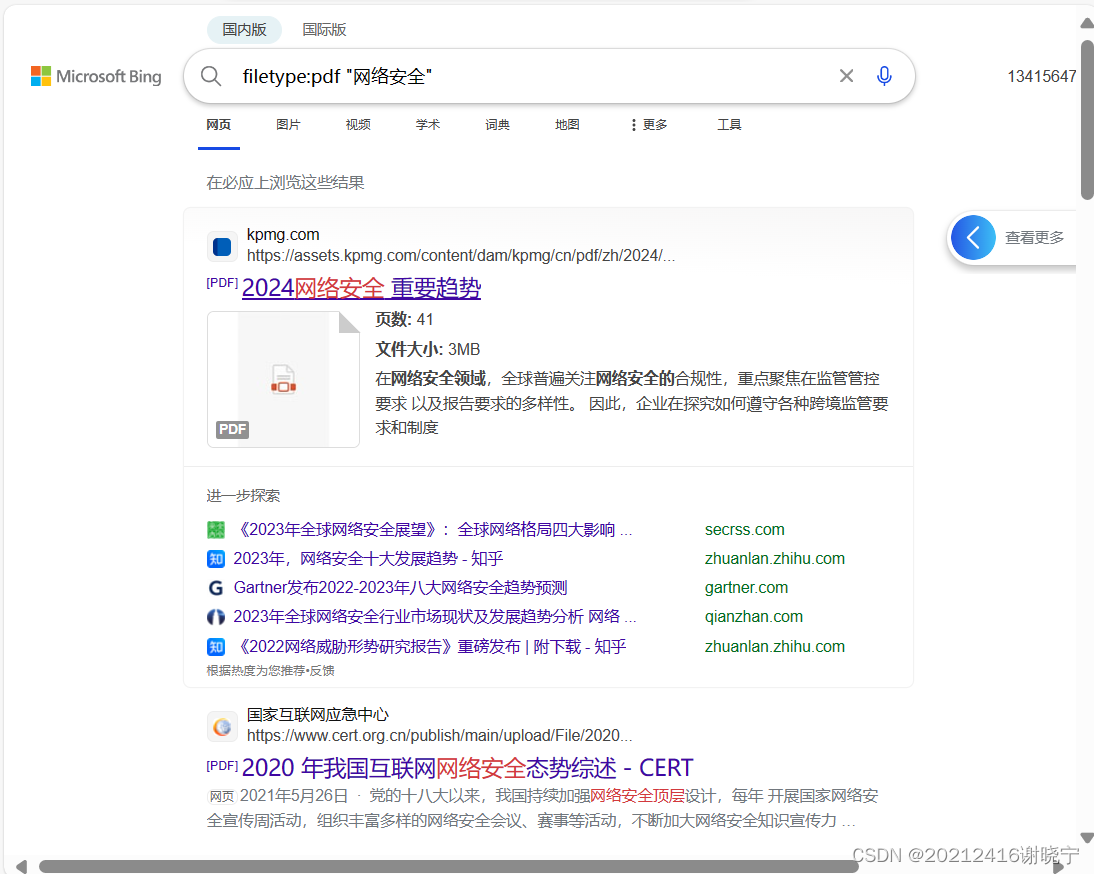

2.1.8.2练习使用Google hack搜集技能完成搜索

- Google hack的常用语法有

1. intitle:关键词:搜索标题包含特定关键词的网页。

2. inurl:关键词:搜索 URL 包含特定关键词的网页。

3. intext:关键词:搜索正文包含特定关键词的网页。

4. filetype:文件类型:搜索特定文件类型的文档,例如PDFs、PPTs或Word文档。

5. site:网站域名:搜索特定网站的内容。

6. link:链接网址:搜索包含指向特定网址链接的网页。

filetype:pdf "网络安全"搜索包含“网络安全”关键词的PDF文件。

3.问题及解决方案

- 问题1:Nessus无法打开登录界面

- 问题1解决方案:将虚拟机中的火狐浏览器设置为不使用代理服务器,选择信任此网站即可。

4.学习感悟、思考等

- 当信息的量级达到一定程度时(比如现在的信息化时代),海量的数据信息使得搜集相关信息变得易如反掌。我们只是全国那么多高校其中一个学校的那么多学生中的一个学生,通过特定的搜索方式也能获取到与我们、与我们周围息息相关的信息,对于攻击者来说,对于籍籍有名的被攻击者来说,防范是个大问题。

1449

1449

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?