本文章针对于等级保护主机三级整改建议,仅作为参考使用

身份鉴别

a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

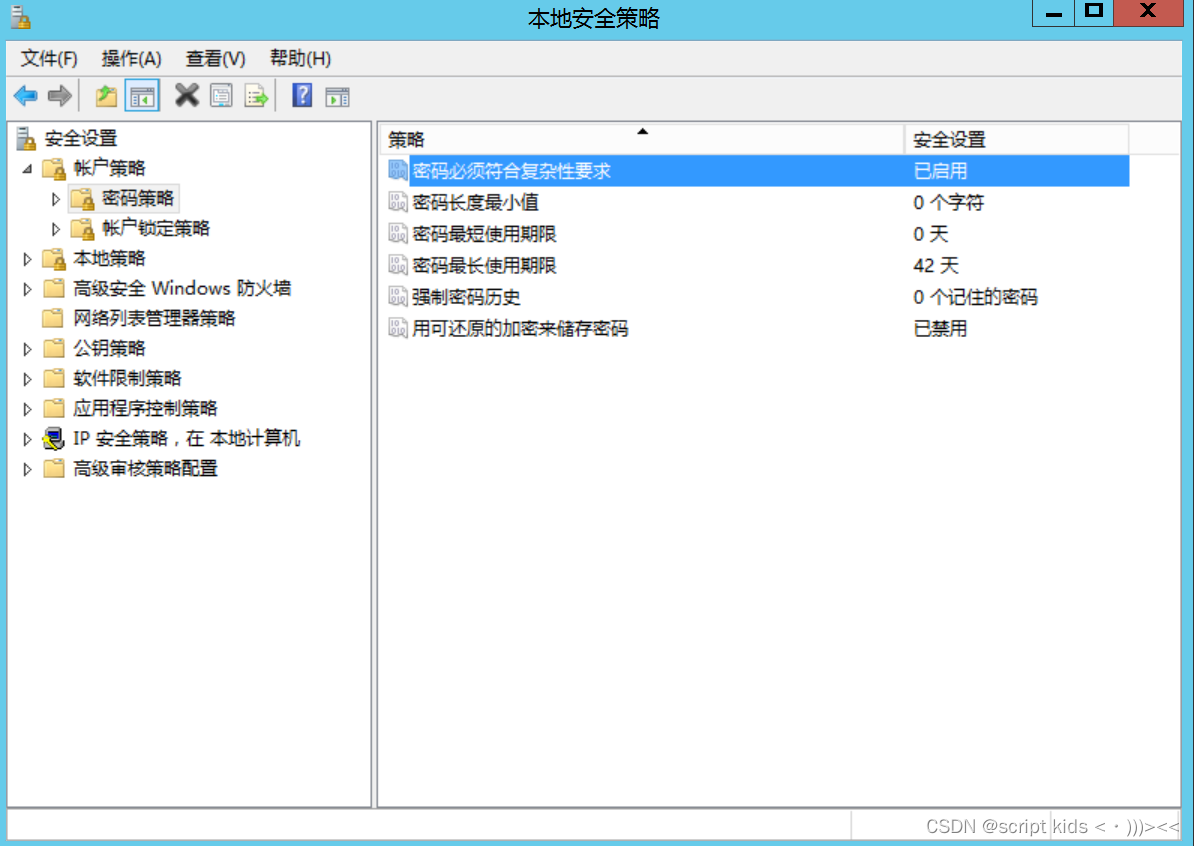

步骤:控制面板-管理工具-本地安全策略-账户策略-密码策略。

这里建议将密码有效期设置为90天以内,密码长度最小为8位,密码必须符合复杂度要求。

b)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施;

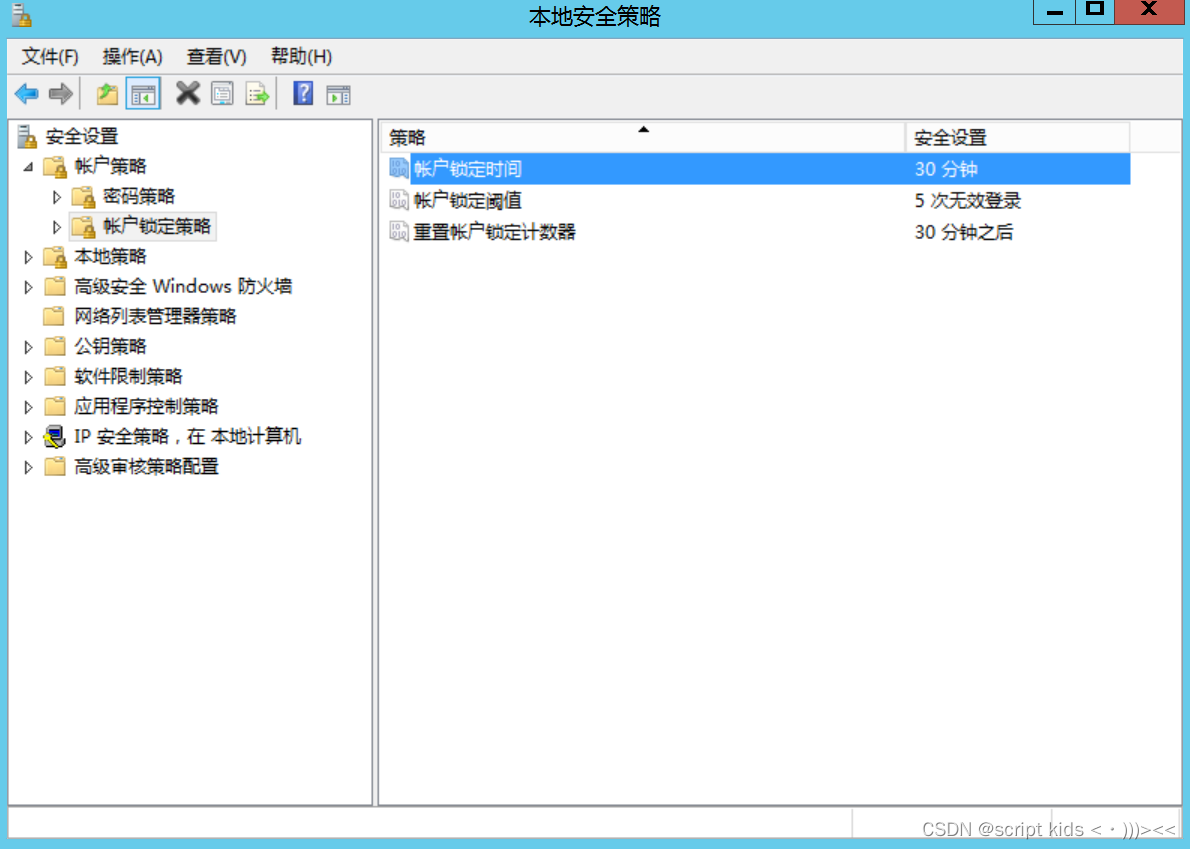

步骤:控制面板-管理工具-本地安全策略-账户策略-账户锁定策略。

建议将账户设置为业务需要的登录锁定次数和登录失败锁定时间

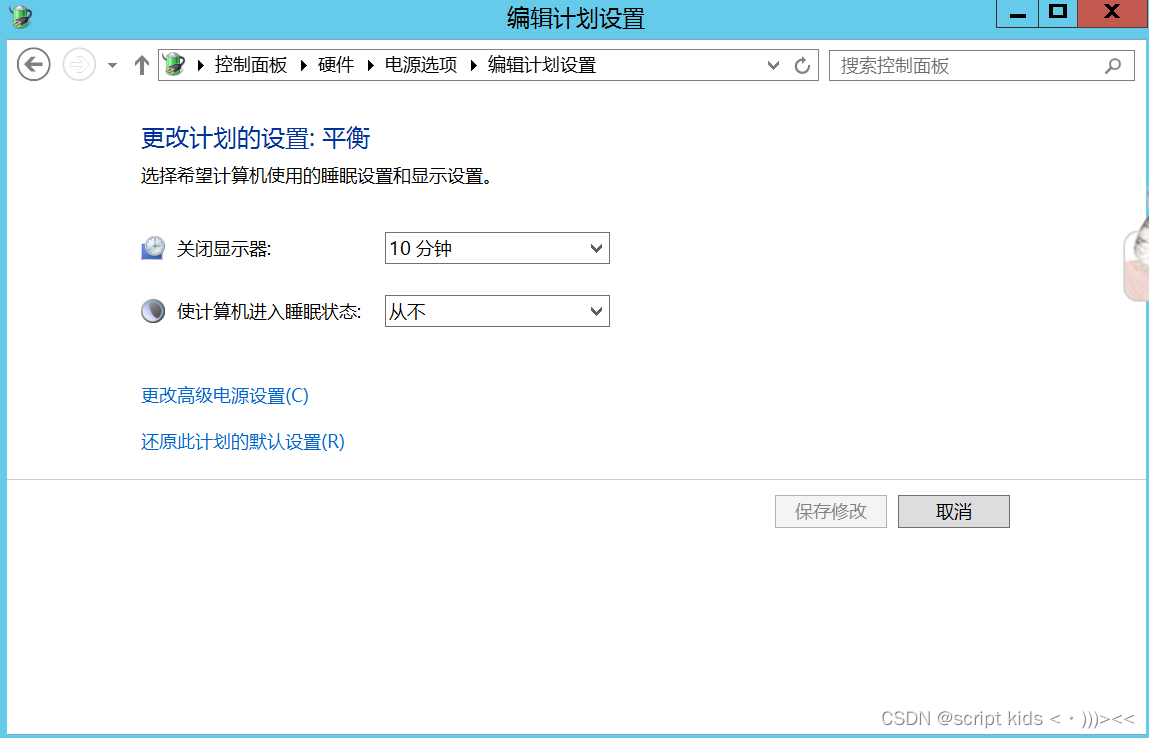

步骤:控制面板—硬件—电源选项—编辑计划设置

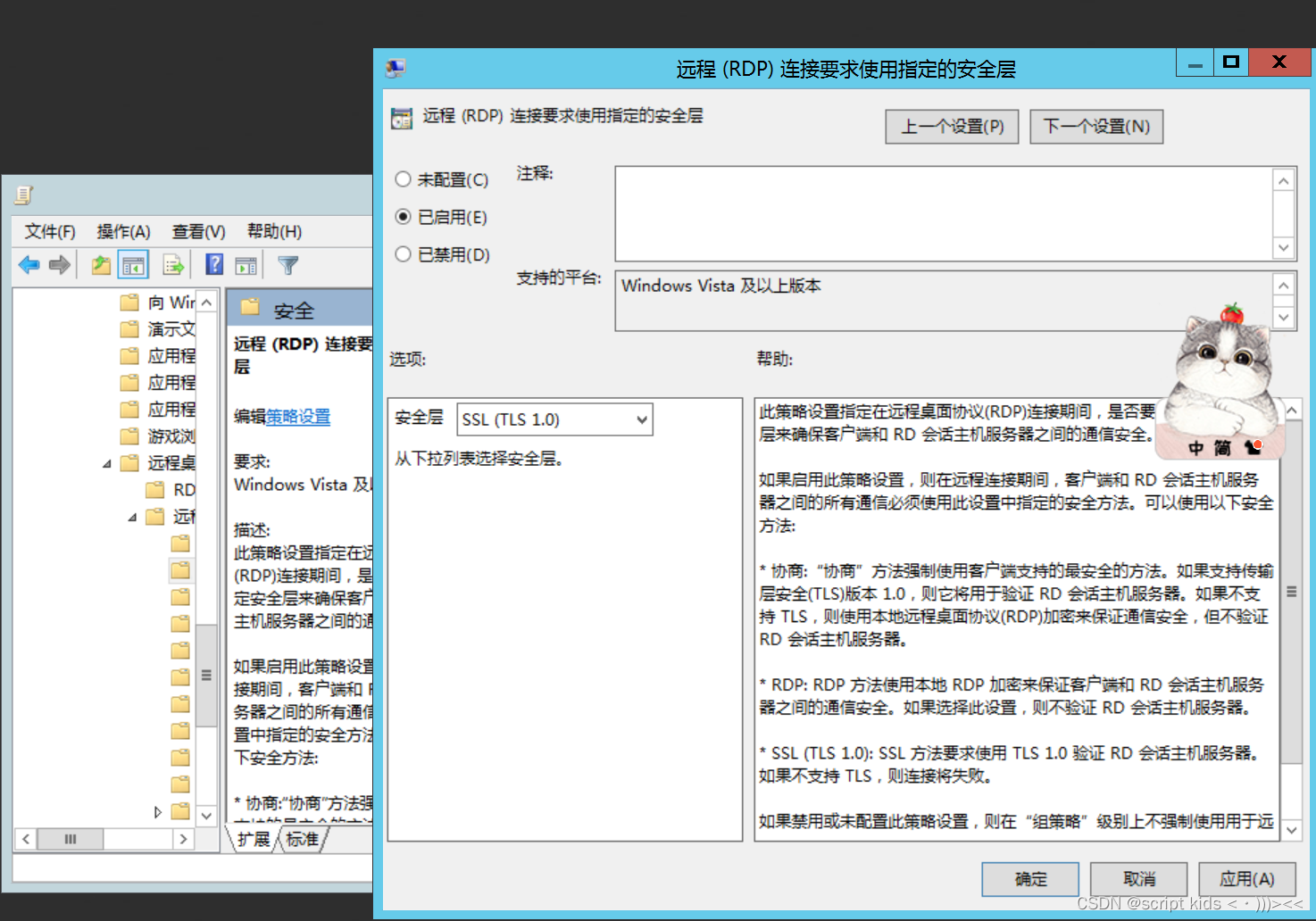

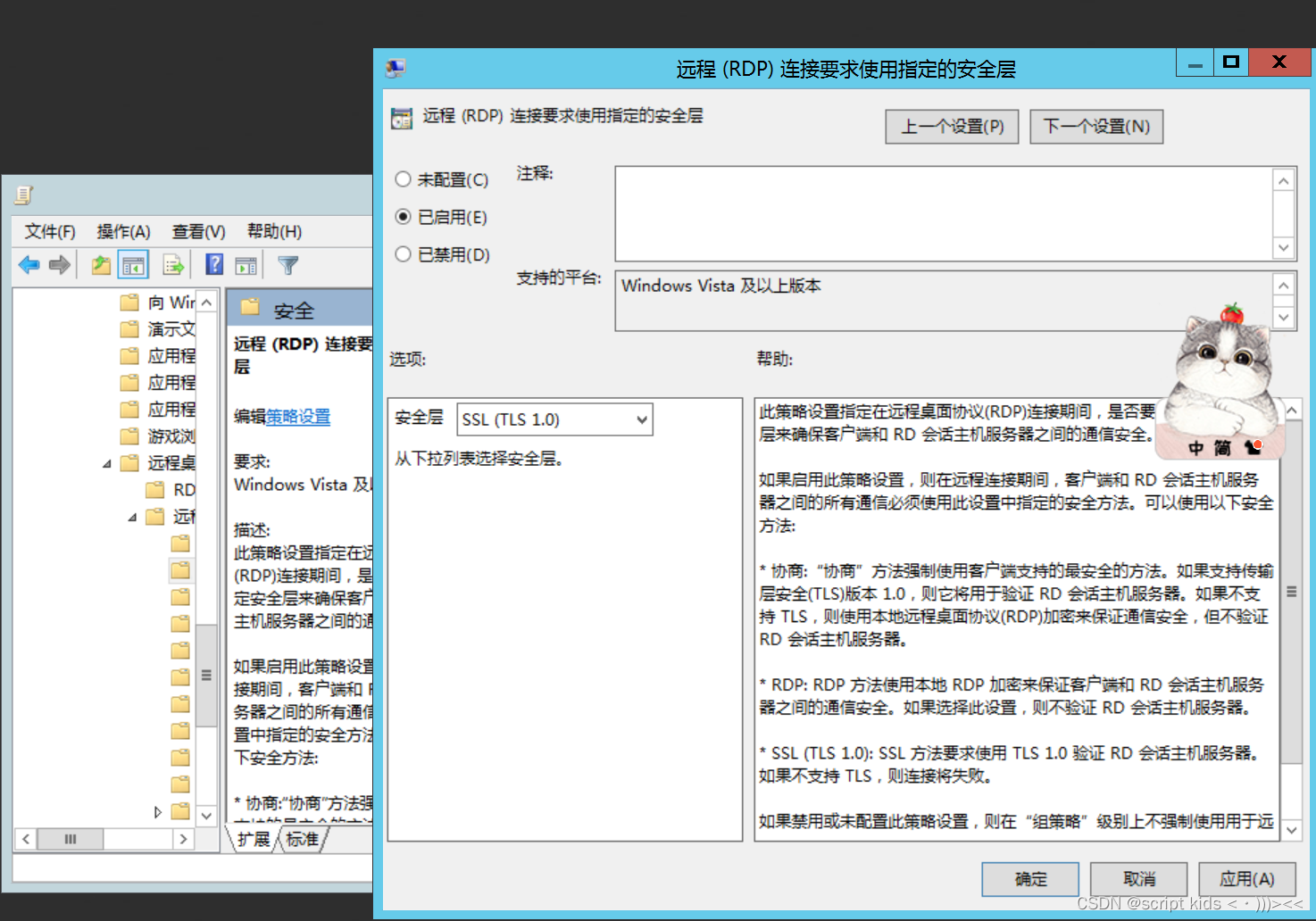

c)当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

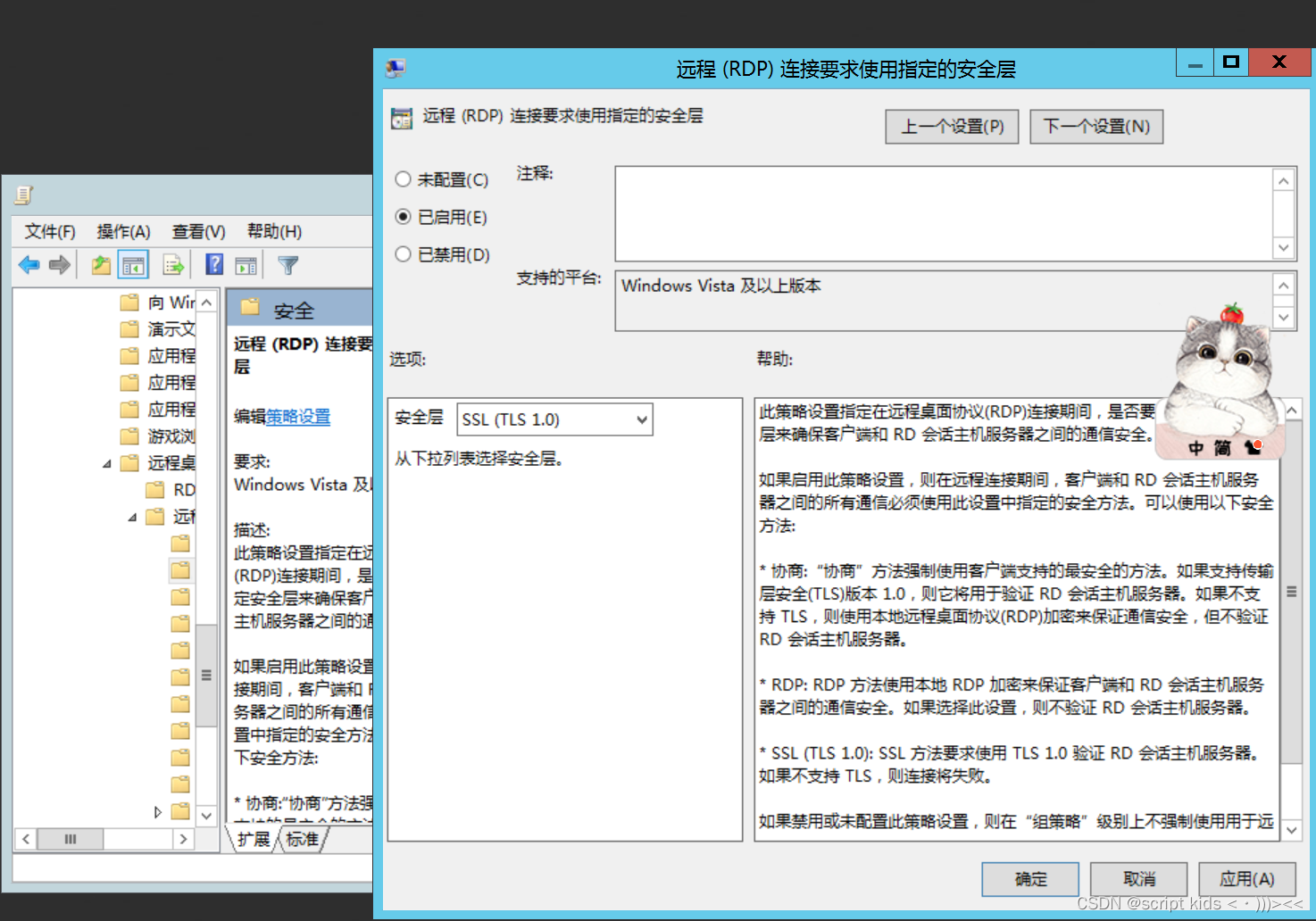

步骤:进入本地组策略配置器-计算机配置-管理模板-Windows组件-远程桌面服务-远程桌面会话主机-安全-远程(RDP)连接要求使用指定的安全层。

建议将安全层设置为ssl

d)应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

建议使用双因素的方式进行验证,并且其中一种采用密码技术进行实现。

访问控制

a)应对登录的用户分配账户和权限;

。。。

b)应重命名或删除默认账户,修改默认账户的默认口令;

修改默认账户密码

net user username newpassword //修改用户的密码重命名默认用户名

net user newusername newpassword /add //添加一个用户

net localgroup administrators newusername /add //设置新用户的权限(这里是将新用户添加到administrator组)

net user oldusername /delete //删除旧用户

c)应及时删除或停用多余的、过期的账户,避免共享账户的存在;

在cmd中查询是否存在多余账户有则直接删除。

net user //查看系统有哪些用户

net user username /delete //删除用户d)应授予管理用户所需的最小权限,实现管理用户的权限分离;

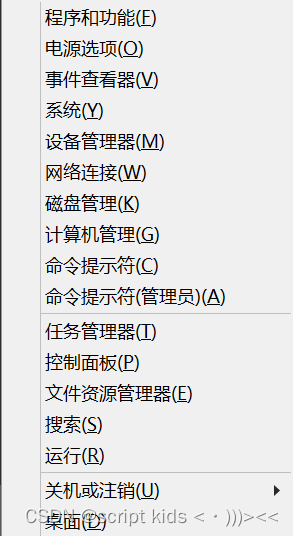

步骤:win+X然后点击计算机管理,在 "计算机管理" 窗口中,展开 "系统工具" 下的 "本地用户和组";可以将业务所需用户进行添加和分配权限。(建议设置安全管理员,审计管理员,系统管理员)

e)应由授权主体配置访问控制策略,访问控制策略规定主体对客体的访问规则;

普通用户应遵循管理员设置的访问控制策略,普通用户应无法修改配置文件。

f)访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级;

对于每个用户的权限要明确,普通用户不能改变系统配置做到文件级别。

g)应对重要主体和客体设置安全标记,并控制主体对有安全标记信息资源的访问。

。。。

安全审计

a)应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计;

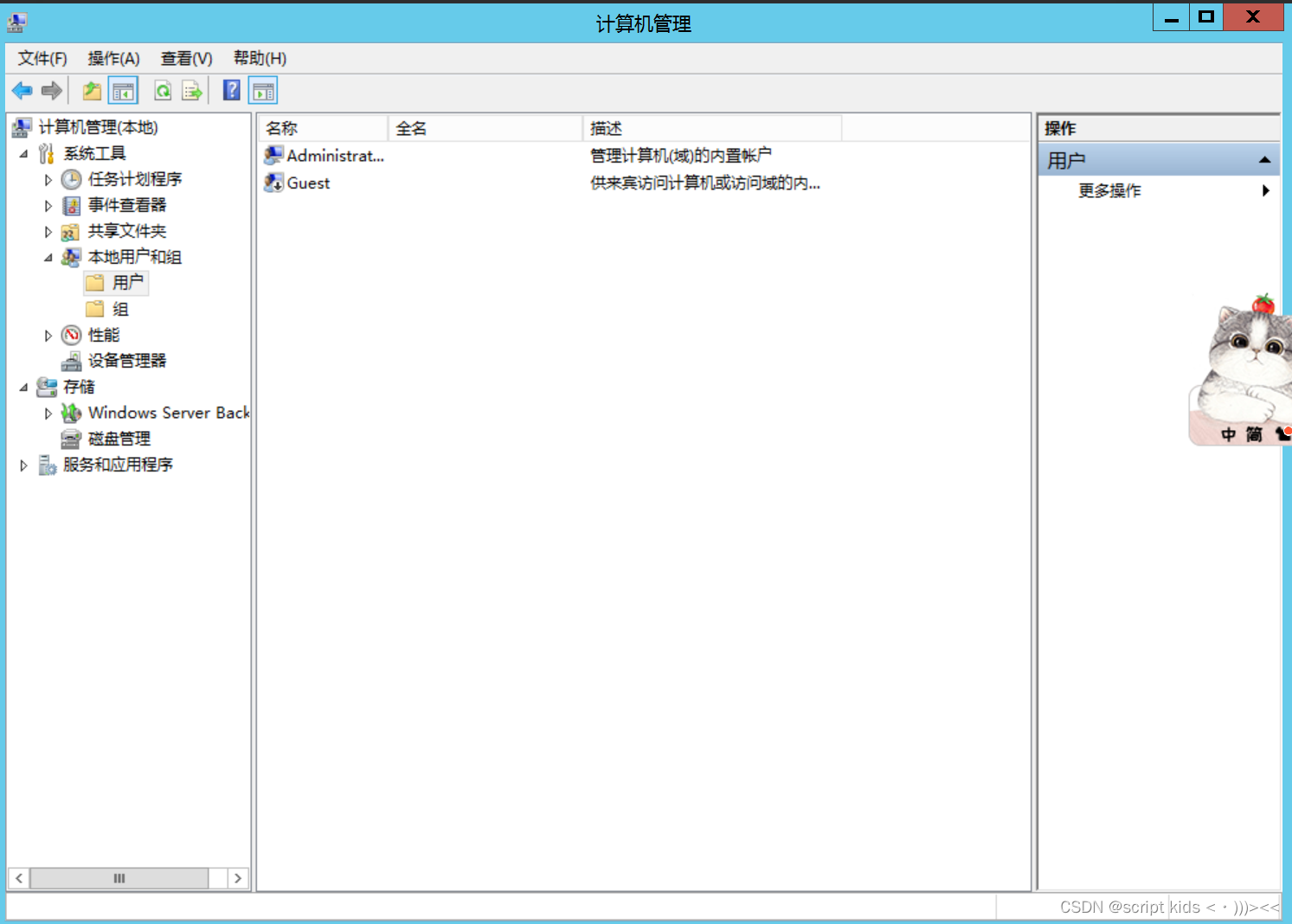

步骤:控制面板-管理工具-本地安全策略-本地策略-审核策略

建议将审核策略开启。

b)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

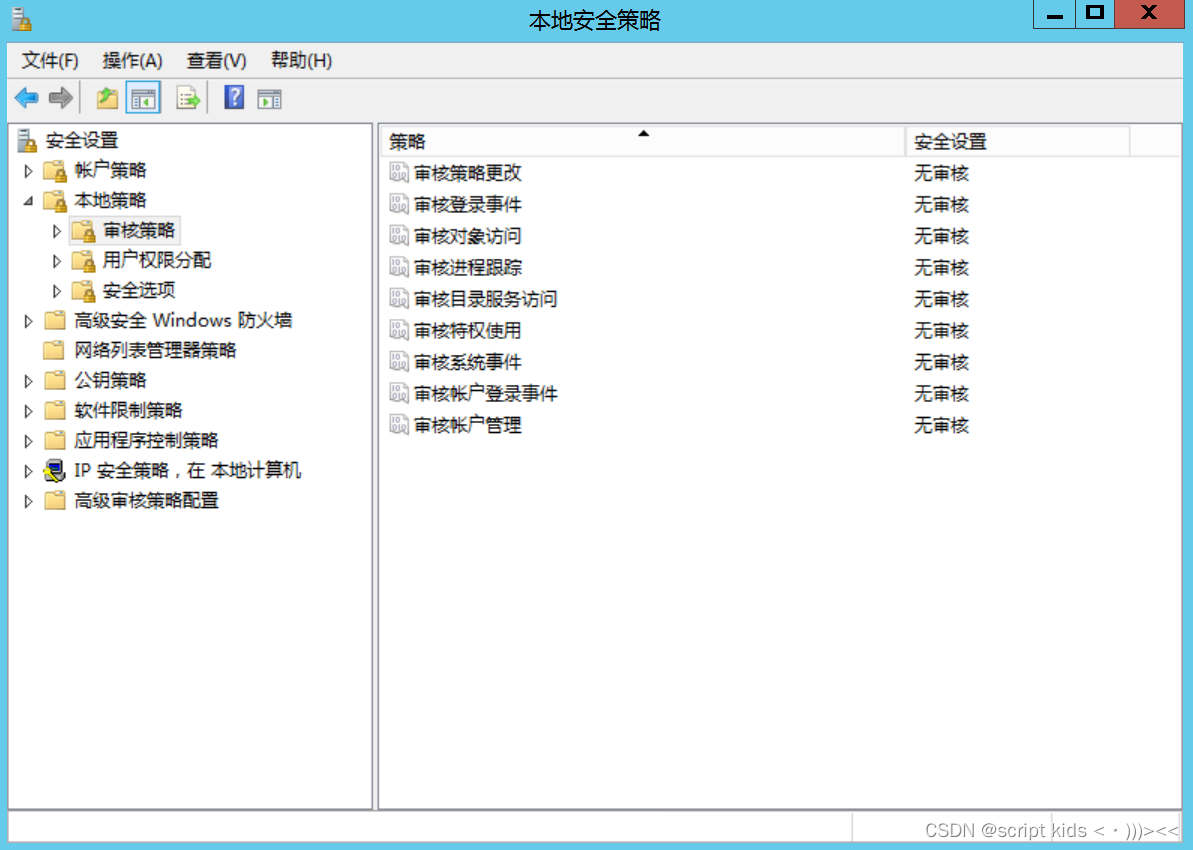

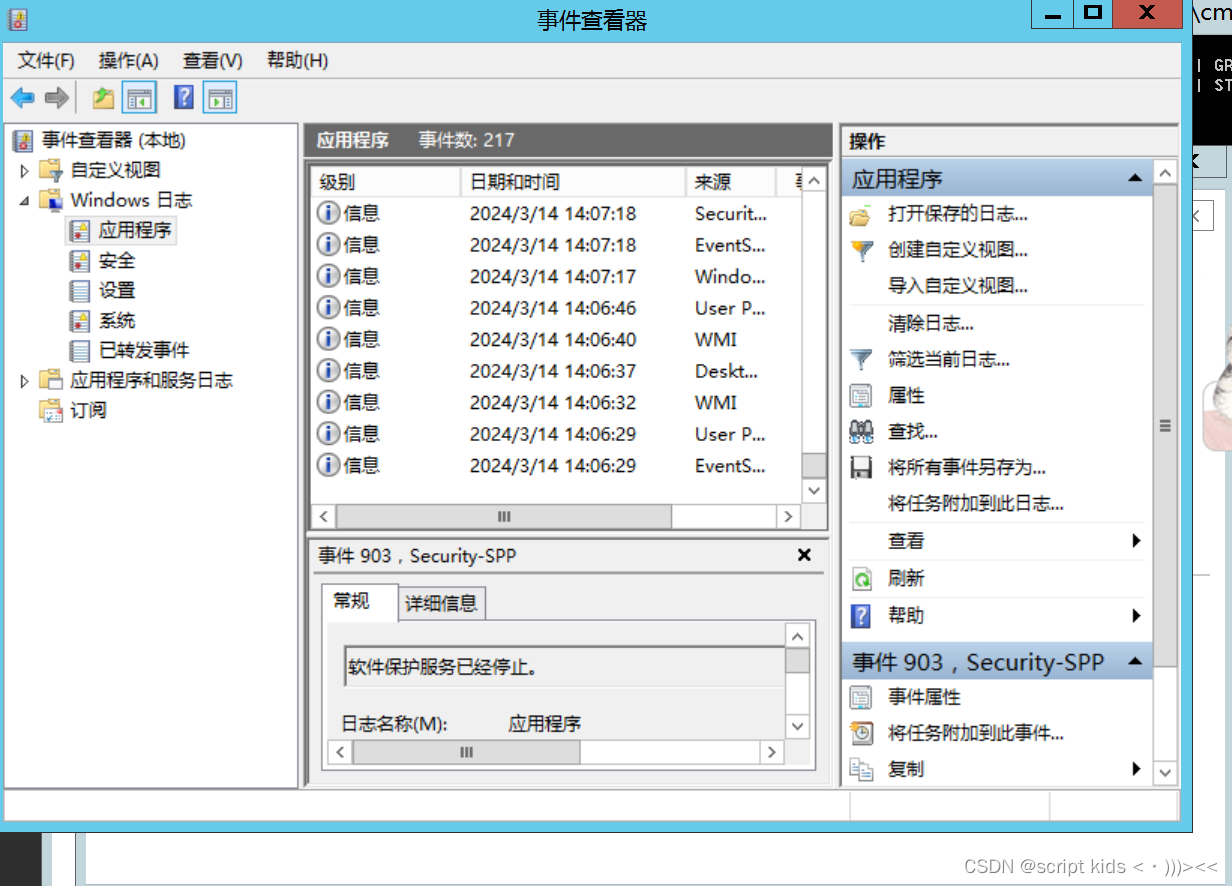

步骤:按下 Win + X 键,然后选择 "事件查看器

查看日志是否包含时间日期,用户,事件类型,是否成功等消息。

c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等;

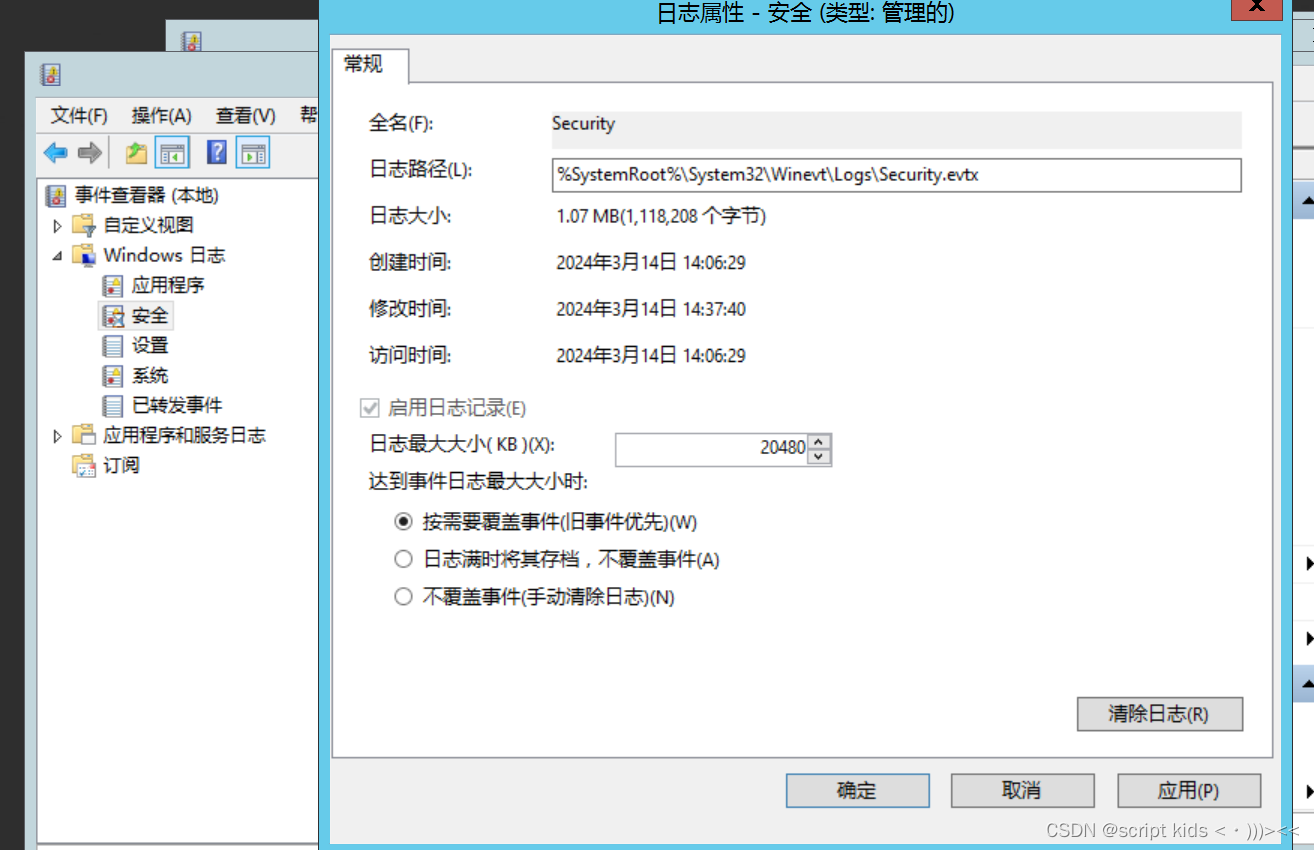

步骤:按下win+x键,然后选择事件查看器,Windows日志,右击安全或者系统等日志信息,点击属性

可以将日志最大大小设置业务需求能够保存6个月及以上,达到事件日志最大大小时可以选择不覆盖事件(手动清除日志),若磁盘空间不足可以手动删除。

日志目录:

-

系统日志:

- 一般位于

C:\Windows\System32\winevt\Logs\System.evtx。 - 包含系统级别的日志信息,如启动和关机事件、硬件故障等。

- 一般位于

-

应用程序日志:

- 一般位于

C:\Windows\System32\winevt\Logs\Application.evtx。 - 包含应用程序和服务生成的日志信息,如应用程序错误、信息等。

- 一般位于

-

安全日志:

- 一般位于

C:\Windows\System32\winevt\Logs\Security.evtx。 - 包含安全相关的日志信息,如登录事件、安全组变更等。

- 一般位于

-

任务计划程序日志:

- 一般位于

C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx。 - 包含任务计划程序的日志信息。

- 一般位于

-

远程桌面服务日志:

- 一般位于

C:\Windows\System32\winevt\Logs\Microsoft-Windows-TerminalServices%4RemoteConnectionManager.evtx。 - 包含远程桌面服务的日志信息。

- 一般位于

-

IIS 日志:

- 如果安装了 IIS,其日志文件通常位于

C:\inetpub\logs\LogFiles中。

- 如果安装了 IIS,其日志文件通常位于

-

错误报告:

- 如果系统启用了错误报告,可以在

C:\ProgramData\Microsoft\Windows\WER\ReportQueue中找到相关的错误报告文件。

- 如果系统启用了错误报告,可以在

d)应对审计进程进行保护,防止未经授权的中断。

非审计管理员应不能够关闭审计进程。

入侵防范

a)应遵循最小安装的原则,仅安装需要的组件和应用程序;

步骤:查看控制面板-程序

应将仅保留系统业务所需的组件,删除不需要的组件。

b)应关闭不需要的系统服务、默认共享和高危端口;

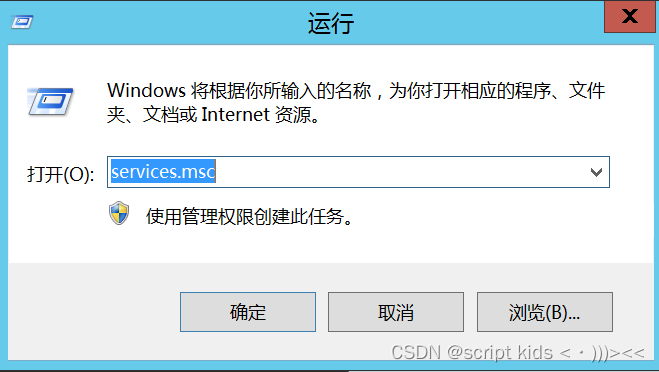

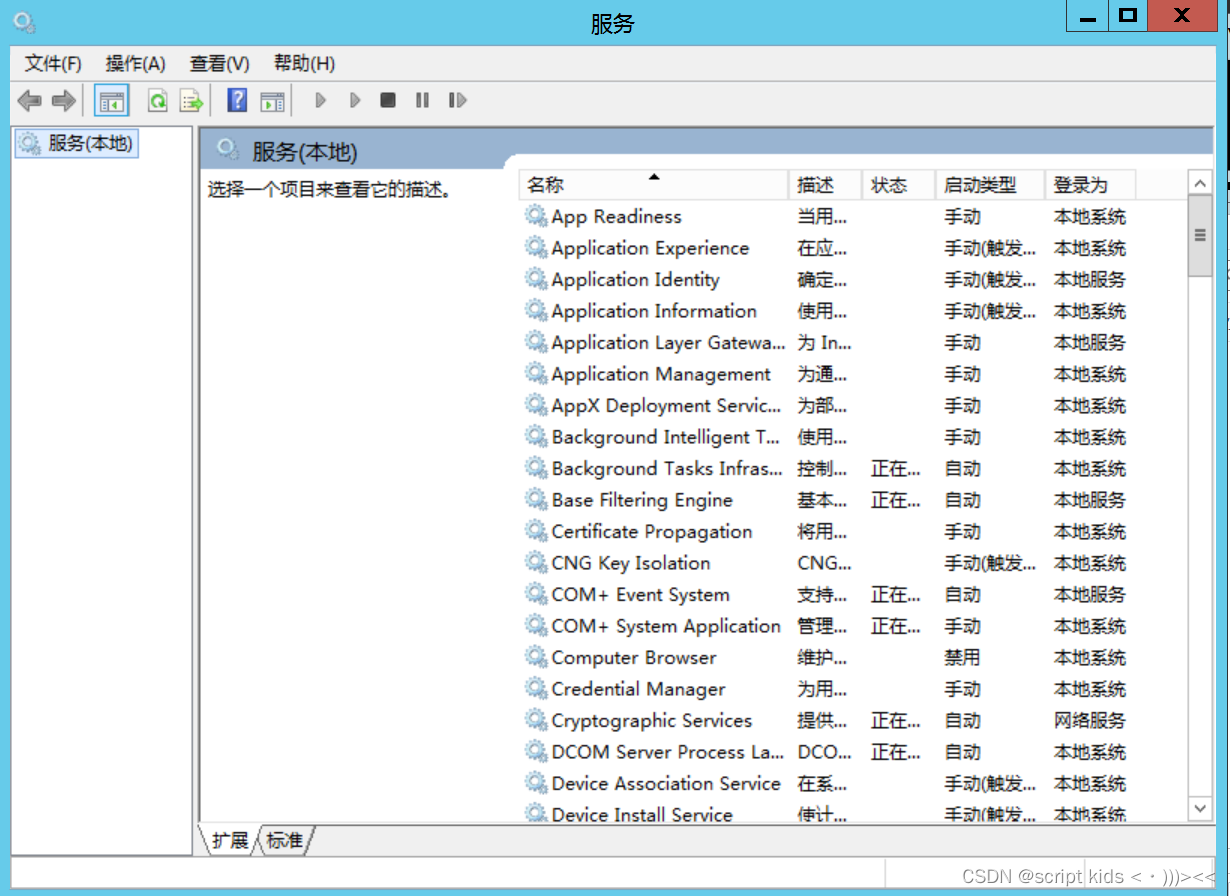

步骤:win+R 输入service.msc,然后按下enter,检查有无高危服务开启。

建议关闭高危服务

netstat -an //查看系统所开放的端口

net stop servername //关闭一个服务

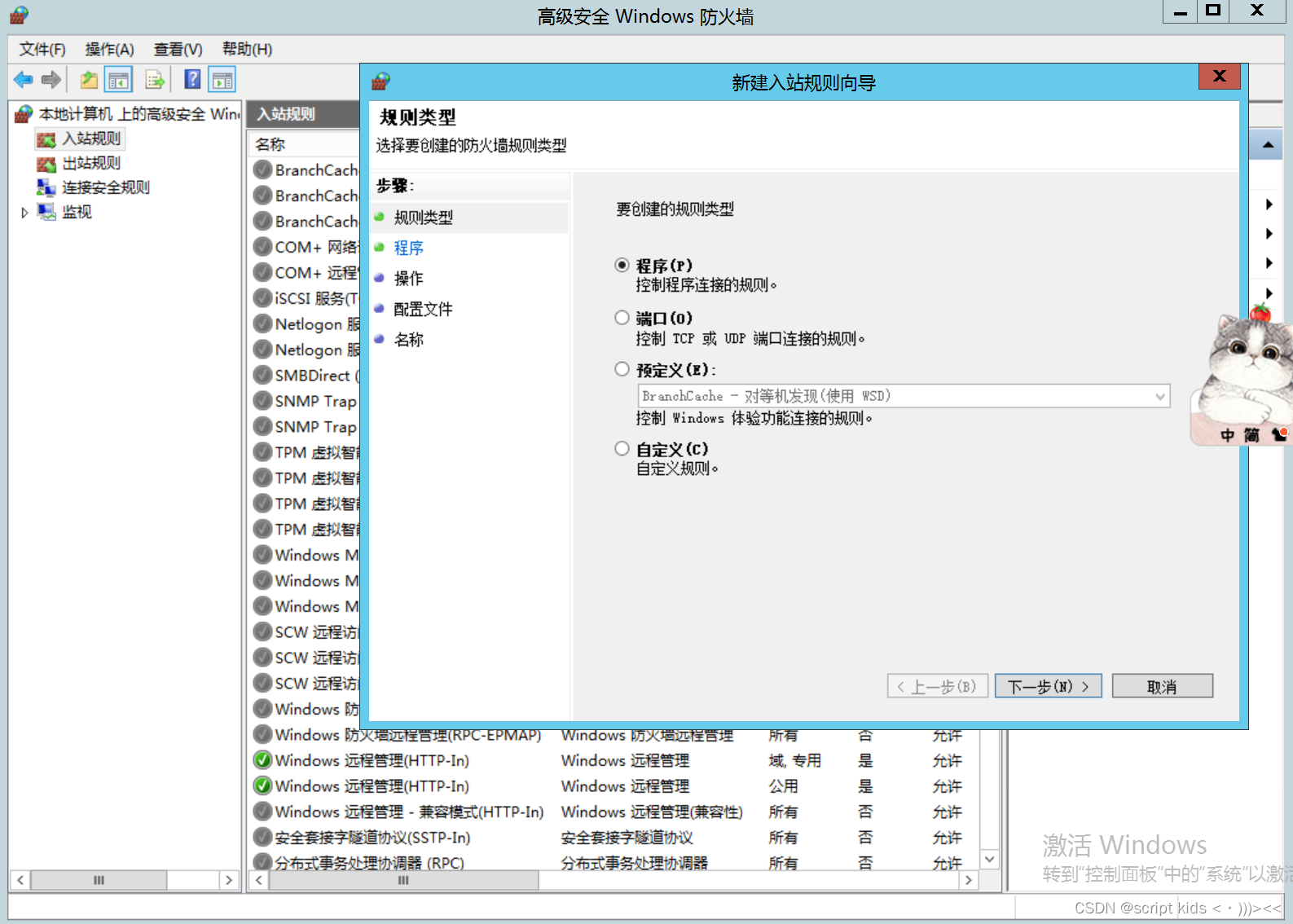

c)应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制;

步骤:控制面板—Windows防火墙,入站规则和出站规则

建议根据业务所需设置出入站规则

d)应提供数据有效性检验功能,保证通过人机接口输入或通过通信接口输入的内容符合系统设定要求;

此项应在应用系统测评,服务器不适用。

f)应能够检测到对重要节点进行入侵的行为,并在发生严重入侵事件时提供报警。

安装防病毒软件或者在网络节点安装入侵防范设备,并及时更新病毒库或者规则库。

可信验证

建议采用可信设备

数据完整性

a)应采用校验技术或密码技术保证重要数据在传输过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等;

步骤:进入本地组策略配置器-计算机配置-管理模板-Windows组件-远程桌面服务-远程桌面会话主机-安全-远程(RDP)连接要求使用指定的安全层。

建议将安全层设置为ssl

b)应采用校验技术或密码技术保证重要数据在存储过程中的完整性,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。

建议采用国家认可的算法对重要业务数据,审计数据,个人信息等进行加密;如:SM3,SM9d等算法。

数据保密性

a)应采用密码技术保证重要数据在传输过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等;

步骤:进入本地组策略配置器-计算机配置-管理模板-Windows组件-远程桌面服务-远程桌面会话主机-安全-远程(RDP)连接要求使用指定的安全层。

建议将安全层设置为ssl

b)应采用密码技术保证重要数据在存储过程中的保密性,包括但不限于鉴别数据、重要业务数据和重要个人信息等。

建议采用国家认可的算法对重要业务数据,审计数据,个人信息等进行加密;如:SM3,SM9d等算法。

数据备份恢复

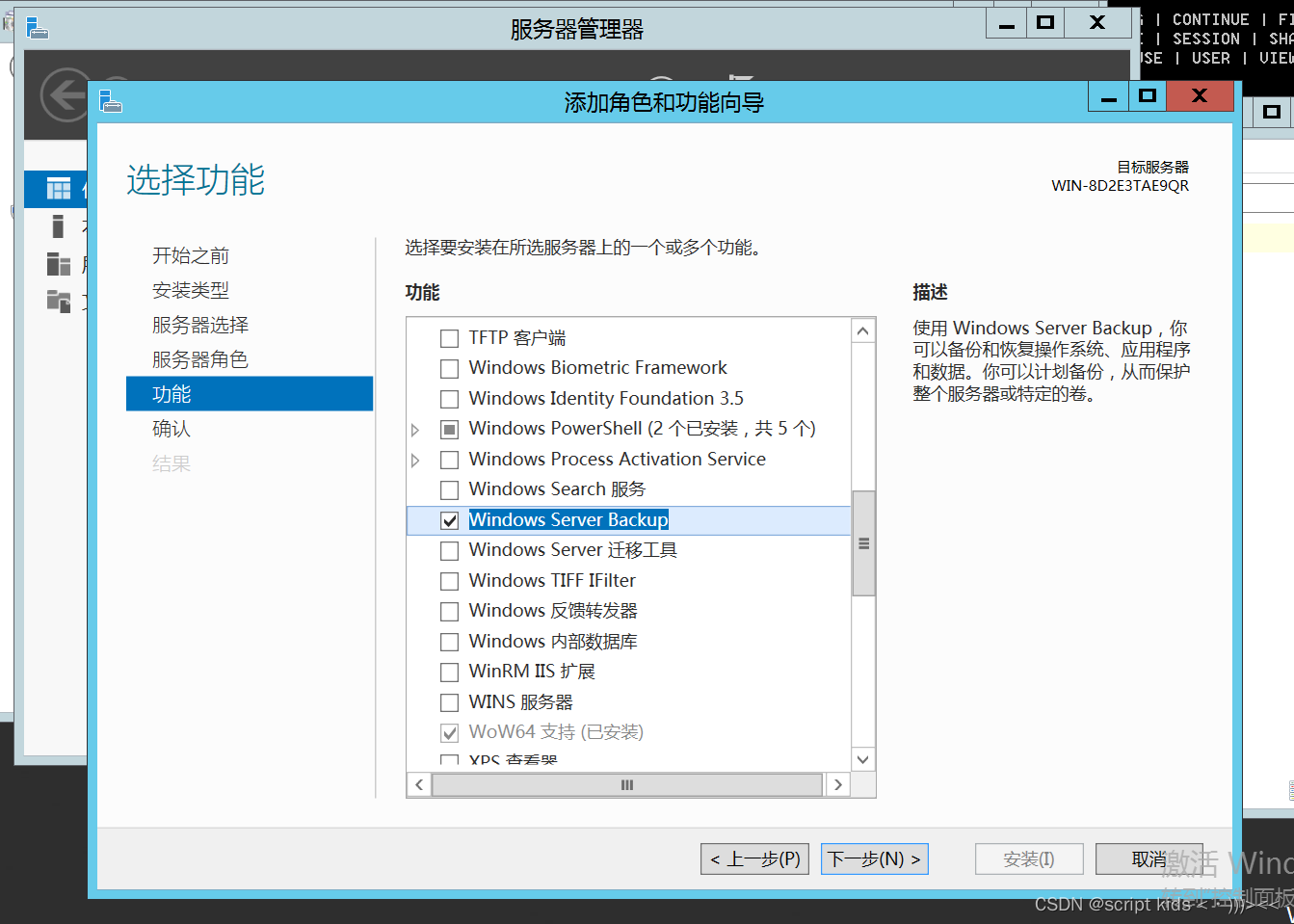

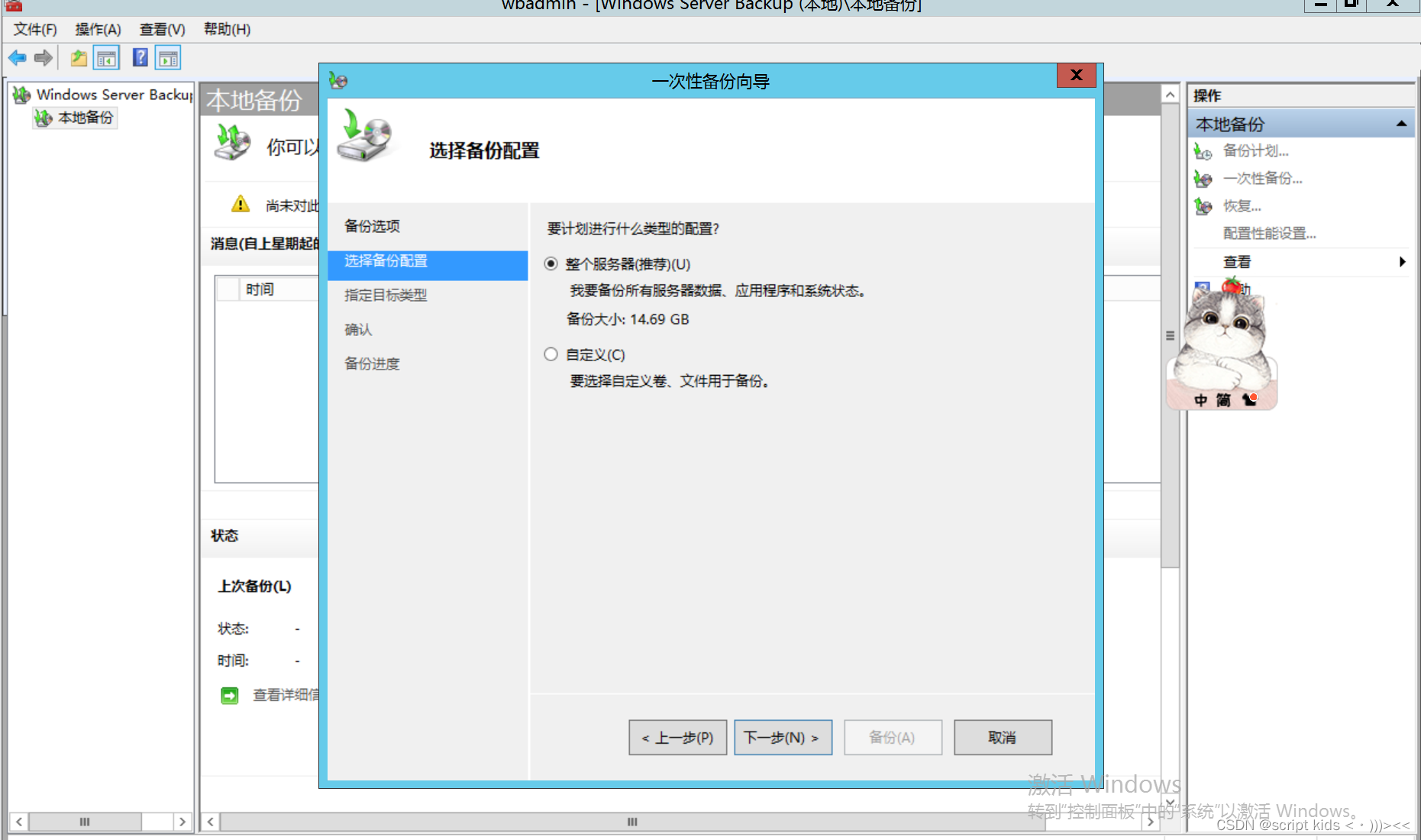

a)应提供重要数据的本地数据备份与恢复功能;

步骤1:控制面板——程序——在左侧面板中,选择“启用或关闭 Windows 功能,在“Windows 功能”窗口中,找到“备份和还原”或“Windows Backup”选项。然后一步一步安装。

步骤2:开始——管理工具——Windows server backup组件——打开点击一次性备份

b)应提供异地实时备份功能,利用通信网络将重要数据实时备份至备份场地;

建议使用ftp,https等安全方式将数据传输到异地

c)应提供重要数据处理系统的热冗余,保证系统的高可用性。

就建议采用技术手段进行双机进行部署

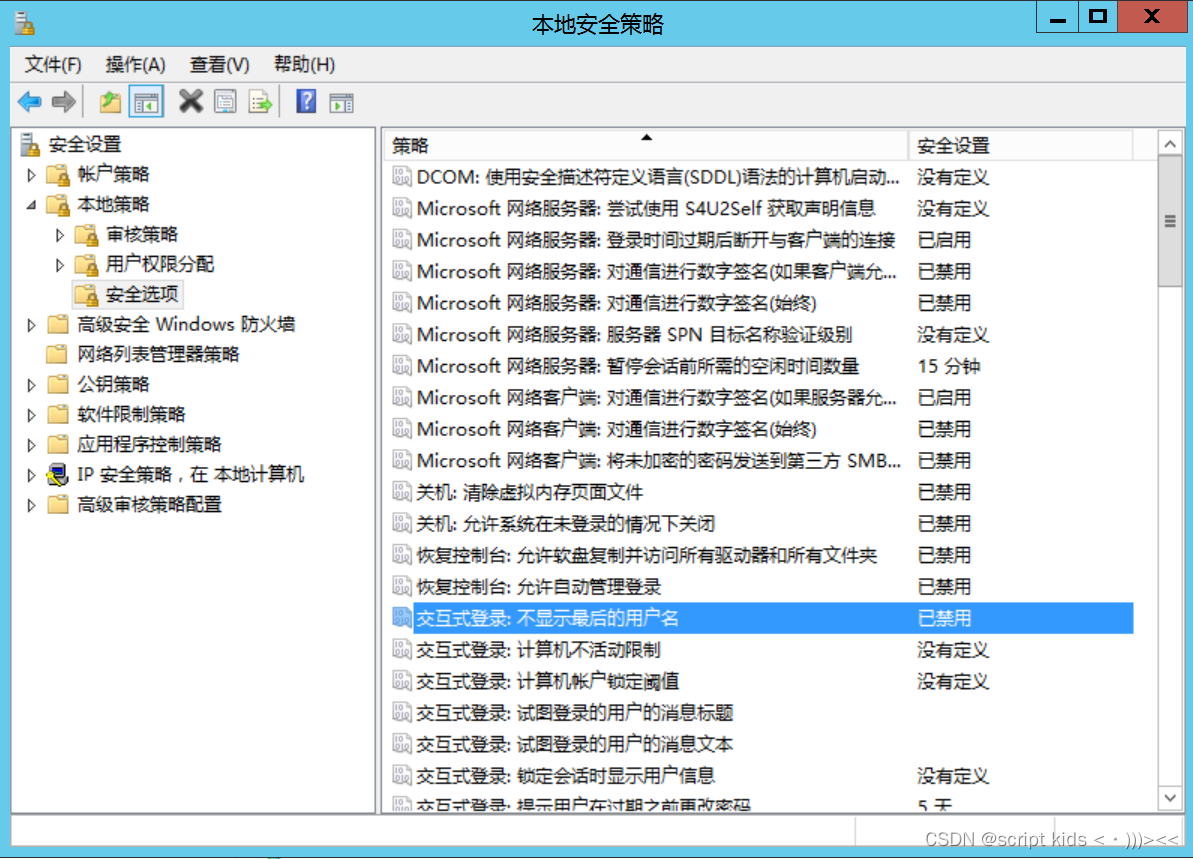

剩余信息保护

a)应保证鉴别信息所在的存储空间被释放或重新分配前得到完全清除;

步骤:控制面板——管理工具——本地安全策略——本地策略——安全选交互式登录:不显示最后的用户名

建议将禁用改为启用

b)应保证存有敏感数据的存储空间被释放或重新分配前得到完全清除。

步骤:步骤:控制面板——管理工具——本地安全策略——本地策略——账户策略——密码策略——可用来还原的加密来存储密码。

个人信息保护

a)应仅采集和保存业务必需的用户个人信息;

应在应用层面测评,操作系统不适用。

b)应禁止未授权访问和非法使用用户个人信息。

应在应用层面测评,操作系统不适用。

1339

1339

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?