漏洞描述:

Struts2的DefaultActionMapper支持一种方法,可以使用”action:”, “redirect:” , “redirectAction:”对输入信息进行处理,从而改变前缀参数,这样操作的目的是方便表单中的操作。

在2.3.15.1版本以前的 struts2中,没有对”action:”, “redirect:” , “redirectAction:”等进行处理,导致ongl表达式可以被执行。

复现过程:

1.访问http://ip:port,出现如下页面,开始实验

2.利用struts2检测工具对其进行检测

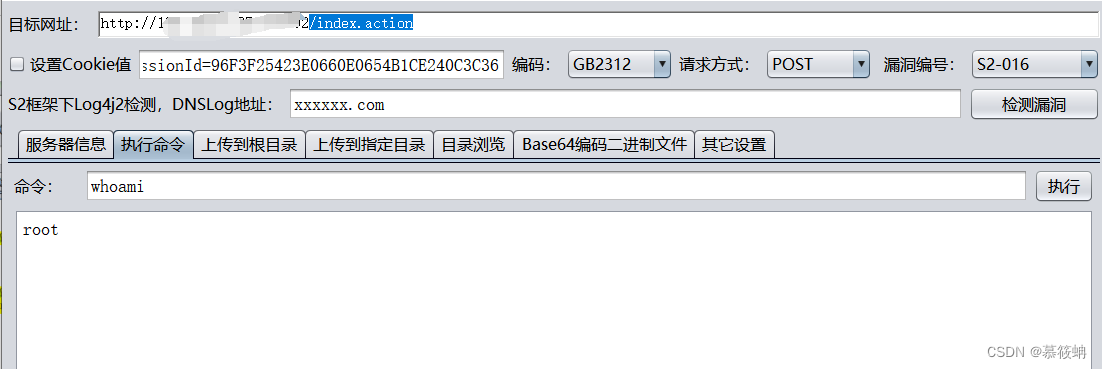

2.利用struts2检测工具对其进行检测

/index.action为主页面

3.命令执行

3.命令执行

借此漏洞,攻击者可以继承Web服务程序的权限去执行系统命令(任意代码)或读写文件;反弹shell;控制整个网站甚至控制服务器进一步内网渗透。

修复建议:

1.打补丁。

这篇文章讨论了Struts22.3.15.1版本之前的DefaultActionMapper漏洞,攻击者可通过特定输入执行Ogl表达式获取控制权,包括执行系统命令、读写文件和反弹shell。作者提供了打补丁作为修复建议。

这篇文章讨论了Struts22.3.15.1版本之前的DefaultActionMapper漏洞,攻击者可通过特定输入执行Ogl表达式获取控制权,包括执行系统命令、读写文件和反弹shell。作者提供了打补丁作为修复建议。

858

858

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?