一、实验原理

MS08-067漏洞全称是“Windows Server服务RPC请求缓冲区溢出漏洞”,攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC(Remote Procedure Call,远程过程调用)请求,造成栈缓冲区内存错误,从而被利用实施远程代码执行。

当用户在受影响的系统上收到RPC请求时,该漏洞会允许远程执行代码,攻击者可以在未经身份验证情况下利用此漏洞运行任意代码。同时,该漏洞可以用于蠕虫攻击。它影响了某些旧版本的Windows系统,包括:Windows 2000,Windows XP,Windows Server 2003

二、实验环境

靶机:Windows XP SP3镜像

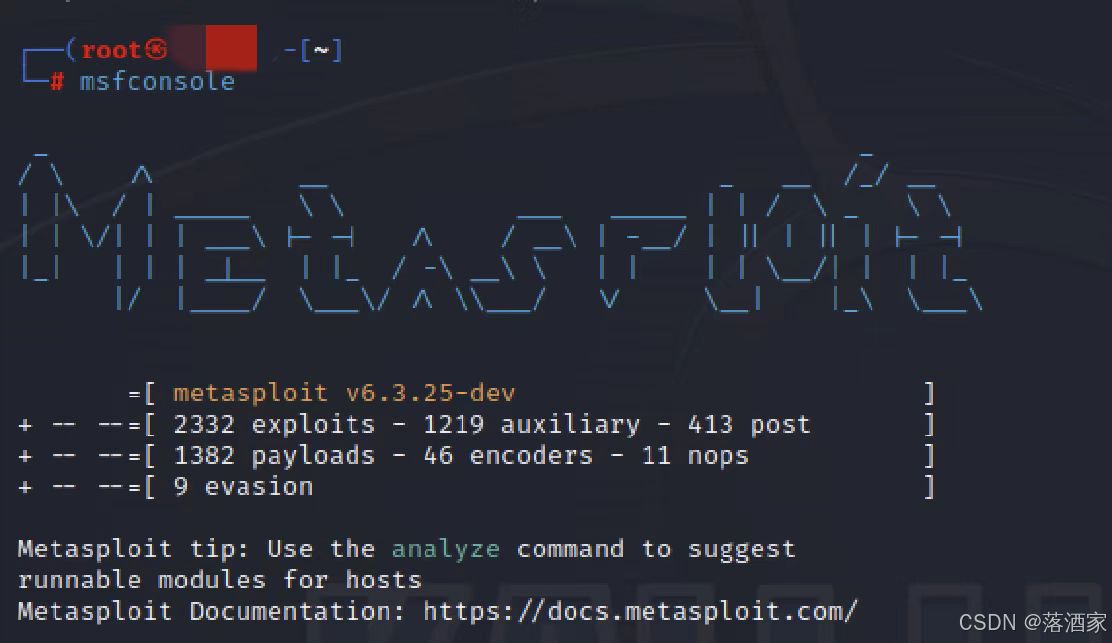

攻击机:装有metasploite工具的Kali系统(Metasploit官网下载地址https://www.metasploit.com)

三、实验步骤

1.确保两台主机可以连通

2.查看xp系统445端口是否打开

3.关闭xp的防火墙

4.nmap扫描目标主机的开放端口

5.在kali终端输入msfconsole打开metasploit命令行客户端

6.已知xp系统存在ms08-067漏洞,直接search查找漏洞利用模块

7.使用use命令选择漏洞利用模块,show options显示设置

8.设置靶机信息

9.运行exploit反弹shell:在攻击者机器获得受害者机器的命令行

如遇无法创建会话,我是参照下方文章的解决办法搞定的:MSF漏洞利用完成但无法创建会话的几种原因_exploit completed, but no session was created.-CSDN博客

10.创建控制会话

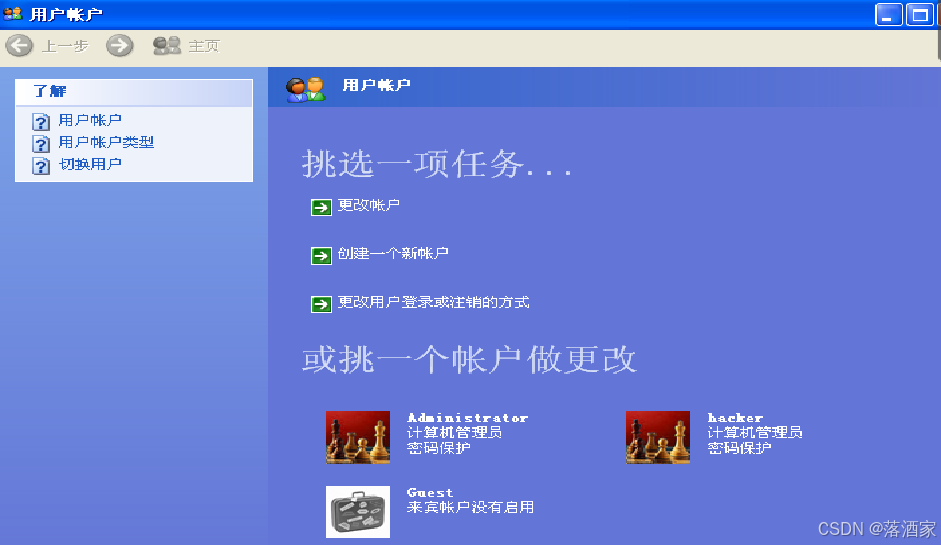

11.创建的hacker文件,证明已成功控制靶机

12.对xp主机进行深度提权

增加普通用户net user hacker 123456 /add

提升管理员权限net localgroup administrators hacker /add

13.开启远程连接并打开3389端口:

echo reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f > C:\WINDOWS\system32\3389.bat && call 3389.bat

14.进入靶机的用户界面,实验结束后应将新建的hacker用户删除

四、实验总结

本次实验利用缓冲区漏洞ms08-067入侵控制windows xp系统,并进行深度提权完全控制靶机,所以在使用系统时应及时更新系统版本及时修复漏洞,按时更新病毒库,不能随意关闭防火墙,避免遭遇攻击。

本实验内容仅供学习参考,不正确之处还请多多指正,作者也在努力学习中

7799

7799

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?