为什么要进行信息收集

渗透的本质是信息收集

信息收集也叫做资产收集

信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等等。通过各种渠道和手段尽可能收集到多的关于这个站点的信息,有助于我们更多的去找到渗透点,突破口。

信息收集的分类

- 服务器的相关信息(真实ip,系统类型,版本,开放端口,WAF等)

- 网站指纹识别(包括,cms,cdn,证书等) dns记录

- whois信息,姓名,备案,邮箱,电话反查(邮箱丢社工库,社工准备等)

- 子域名收集,旁站,C段等

- google hacking针对化搜索,word/电子表格/pdf文件,中间件版本,弱口令扫描等

- 扫描网站目录结构,爆后台,网站banner,测试文件,备份等敏感文件泄漏等

- 传输协议,通用漏洞,exp,github源码等

网站指纹识别对象

- CMS信息:比如大汉CMS、织梦、帝国CMS、phpcms、ecshop等;

- 前端技术:比如HTML5、jquery、bootstrap、pure、ace等;

- Web服务器:比如Apache、lighttpd, Nginx, IIS等;

- 应用服务器:比如Tomcat、Jboss、weblogic、websphere等;

- 开发语言:比如PHP、Java、Ruby、Python、C#等;

- 操作系统信息:比如linux、win2008、win7、kali、centos等;

- CDN信息:是否使用CDN,如cloudflare、360cdn、365cyd、yunjiasu等;

- WAF信息:是否使用waf,如Topsec、safedog、Yundun等;

- IP及域名信息:IP和域名注册信息、服务商信息等;

- 端口信息:有些软件或平台还会探测服务器开放的常见端口。

域名信息

IP反查域名

通过IP可以反查出绑定在该网站的域名,来发现更多资产

- ip138: ip查询 查ip 网站ip查询 同ip网站查询 iP反查域名 iP查域名 同ip域名

- webscan: 同IP网站查询,C段查询,IP反查域名,在线C段,旁站工具 - WebScan

- VirusTotal: https://www.virustotal.com

- 微步在线:微步在线X情报社区-威胁情报查询_威胁分析平台_开放社区

子域名收集

主域都是重点防护区域,所以不如先进入目标的某个子域,然后再想办法迂回接近真正的目标。

网站查询子域名

- VirusTotal VirusTotal

- fofa 网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统

-

工具扫描:Layer子域名挖掘机工具(想要此工具可以私聊我)

目标网站信息

Whois查询

whois指的是域名注册时留下的信息,比如留下管理员的名字、电话号码、邮箱。通过这些网站可以查询域名的相关信息,如域名服务商、域名拥有者,以及他们的邮箱、电话、地址等。

- 站长之家域名WHOIS信息查询地址 http://whois.chinaz.com/

- 爱站网域名WHOIS信息查询地址 https://whois.aizhan.com/

- VirusTotal: https://www.virustotal.com // 查IP地址或者域名是否有病毒,clean

- 腾讯云域名WHOIS信息查询地址 https://whois.cloud.tencent.com/

- 美橙互联域名WHOIS信息查询地址 https://whois.cndns.com/

- 爱名网域名WHOIS信息查询地址 https://www.22.cn/domain/

- 易名网域名WHOIS信息查询地址 https://whois.ename.net/

- 中国万网域名WHOIS信息查询地址 https://whois.aliyun.com/

- 西部数码域名WHOIS信息查询地址 https://whois.west.cn/

- 新网域名WHOIS信息查询地址 http://whois.xinnet.com/domain/whois/index.jsp

- 纳网域名WHOIS信息查询地址 http://whois.nawang.cn/

- 中资源域名WHOIS信息查询地址 https://www.zzy.cn/domain/whois.html

- 三五互联域名WHOIS信息查询地址 https://cp.35.com/chinese/whois.php

- 新网互联域名WHOIS信息查询地址http://www.dns.com.cn/show/domain/whois/index.do

- 国外WHOIS信息查询地址 https://who.is/

-

kali工具

whois 域名

whois www.secdriver.com

ICP备案信息查询

网站备案是根据国家法律法规规定,需要网站的所有者向国家有关部门申请的备案,这是国家信息产业部对网站的一种管理,为了防止在网上从事非法的网站经营活动的发生。主要针对国内网站,如果网站搭建在其他国家,则不需要进行备案。

常用的网站有以下几个:

- 工业和信息化部政务服务平台:https://beian.miit.gov.cn/ //审核通过日期

- 全国互联网安全管理平台:全国互联网安全管理平台 // 联网备案时间和备案地公安机关

- 天眼查:http://www.tianyancha.com //邮箱、网址、法定代表人、公司地址、公司简介

- 爱站备案查询https://icp.aizhan.com/

- 域名助手备案信息查询http://cha.fute.com/index

目标网站真实IP

像有些大公司,为了提高访问速度,或者避免黑客攻击,用了CDN服务,用了CDN之后真实服务器ip会被隐藏。所以我们要在这里绕过CDN

怎么绕过CDN呢?

注意:很多时候,主站虽然是用了CDN,但子域名可能没有使用CDN,如果主站和子域名在一个ip段中,那么找到子域名的真实ip也是一种途径。

子域名查询

CDN是付费的,一些网站主站因为业务需要可能做了CDN加速,但是其他域名可能没有做CDN加速

案例:xueersi.com

第三方网站查询

网站IP&地址查询: https://get-site-ip.com/

历史DNS信息查询: https://securitytrails.com/app/account

国外地址请求

ping工具: https://ping.sx/ping

https://tools.ipip.net/newping.php

案例:sp910.com

邮件服务器获取IP

目标服务器主动连接我们时,不会受到CDN影响目标网站存在邮件验证等功能时,我们通过查看邮件源码,可能获取邮件服务器IP地址及发件人IP地址

服务器IP: Received: from xxxxxx

发件人IP:X-Originating-IP 河南

扫描敏感目录/文件

通过扫描目录和文件,大致了解网站的结构,获取突破点,比如后台,文件备份,上传点。

一般使用 dirseach 网站目录文件扫描

sqlmap sql数据库语法注入点

端口扫描

插件探测

Fofa Pro view

shodan

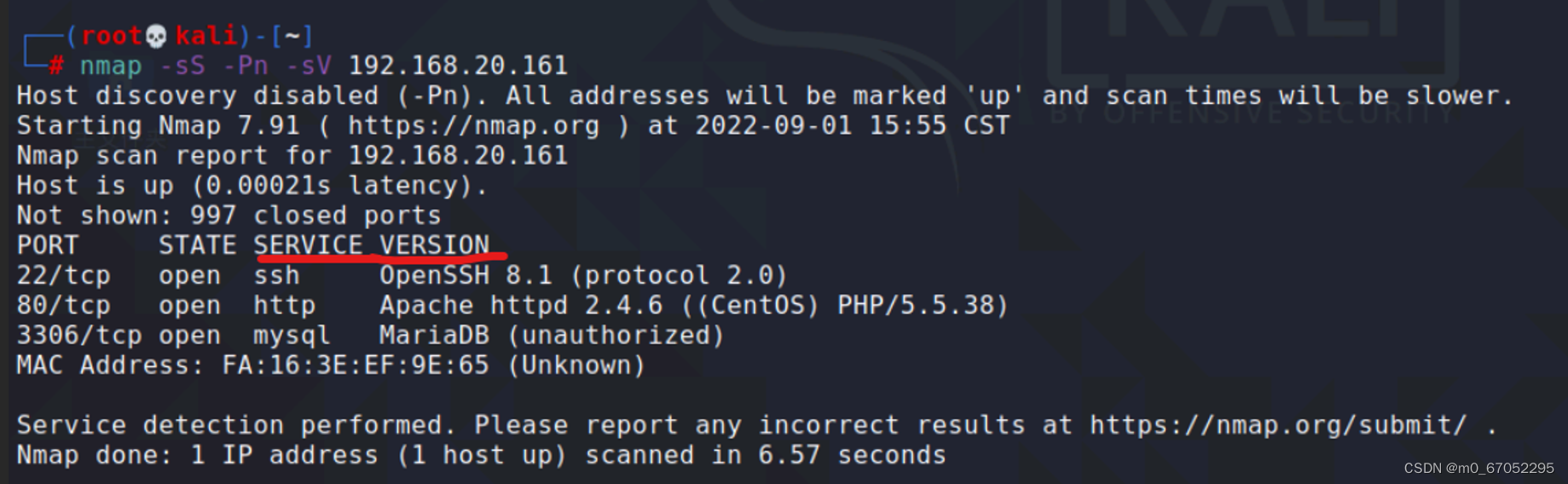

工具扫描

nmap

参数 解释

-sP Ping扫描

-sS 快速扫描,SYN 半开放扫描

-sT TCP全连接扫描(默认)

-sU UDP端口扫描,不准确

-sA 穿过防火墙的规则集,速度慢

-P0 空闲扫描,无Ping扫描

-PN 防火墙禁ping,不使用ping扫描

-PR ARP Ping 扫描,速度很快

-PS TCP SYN Ping扫描

-PA TCP ACK Ping扫描

-sV 端口服务及版本

-sC –script=default 默认的脚本扫描,主要是搜集各种应用服务的信息

-O 探测目标系统版本

-A 包含了-sV,-O,全面系统检测,启动脚本检测,扫描漏洞等(有误报)

-p 指定端口号 如: 80,81,8000-9000

-T 扫描速度T0~T5 ,默认T3, 速度越快精度越低

--open 只显示开放的端口

-v / -vv 显示详细信息,-vv 比 -v 更详细

-iL 从文件导入要扫描的 ip 列表

-oN / -oX / -oG 将报告写入文件,格式分别为正常(自定义.txt),XML,grepable

-exclude 排除某些不需要扫描的 ip

masscan

-

基本用法

masscan 192.168.23.1 -p 1-3000

-

枚举C段

-sL 参数可以枚举网段

masscan -sL 10.0.0.0/24 > c段.txt

masscan -sL 10.0.0.0/16 > b段.txt

masscan -sL 10.0.0.0/8 > a段.txt

参数 解释

--ping 发送icmp数据包,进行主机存活探测

-adapter-ip 指定发包的ip地址(伪造ip)

--adapter-port 指定发包源端口

--adapter-mac 指定发包的源MAC地址

--router-mac 指定网关MAC地址

--exclude IP地址范围黑名单,不扫描的IP

--excludefile 指定IP地址范围黑名单文件

--includefile / -iL 读取一个范围列表进行扫描

--wait 指定在退出程序之前等待接收数据包,默认值为10秒

-p 指定要扫描的端口类型及范围 -p U:1024-1100

--rage 指定线程数,推荐1000~3000

--banners 抓取端口服务信息,仅支持部分协议

--open-only 只显示开放的端口

--http-user-agent 使用指定的user-agent发送http请求

-sL 不执行扫描,而是创建一个随机地址列表

--output-format 指示输出文件的格式,可以是 xml,二进制,grepable,list , JSON

--output-filename 输出的文件名

-oX / -oB /-oG / -oL / -oJ 格式化输出为某种文件形式 xml , 二进制 , grepable , list , json

御剑端口扫描

探索中间件

- 网站扩展程序 Wappalyzer

- 通过构造错误界面返回信息查看中间

-

通过http返回消息提取server字段,利用Brupsuite进行抓包查看

-

利用探测工具 nmap

旁站

从其他的同IP服务器的网站渗透

同服务器不同站点的渗透方案

C段

同网段不同服务器的渗透方案

内网横向渗透

注意:云服务器C段IP一般都是相互独立的

2700

2700

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?