1. AWD靶场

1.1 启动靶场

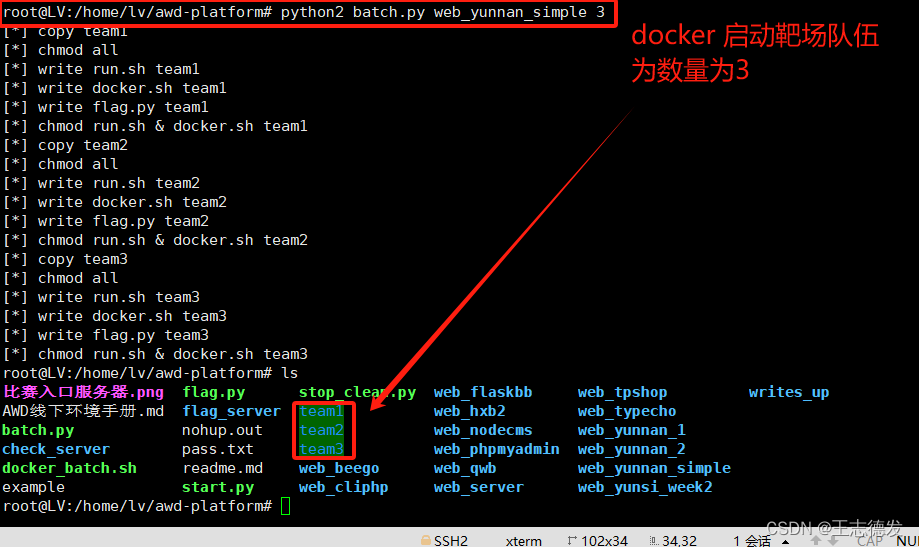

# python2 batch.py web_yunnan_simple 3//复制3个web_yunnan_simple的靶机,数值可改

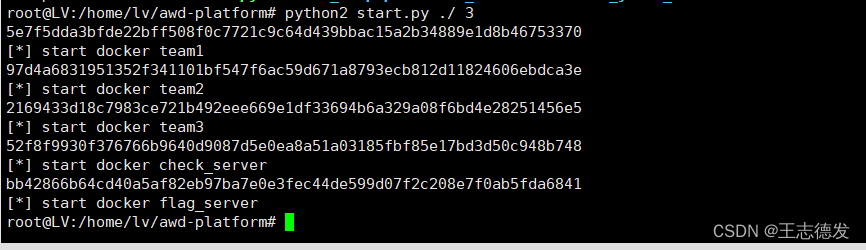

# python2 start.py ./ 3 //启动三个docker靶机和check服务器、flag_server服务器。数值可改

1.2 连接裁判机

#docker attach check_server

#python check.py

1.靶机端口规则:(假设服务器ip为192.168.1.1)

Team1:192.168.1.1:8801

Team2:192.168.1.1:8802

Team3:192.168.1.1:8803

2.各个靶机的ssh密码可以在项目的文件夹下的pass.txt文件中,开始比赛时告知各个选手ssh密码。

SSH的端口规则为:(假设服务器ip为192.168.1.1)

Team1:192.168.1.1:2201

Team2:192.168.1.1:2202

Team3:192.168.1.1:2203

……

以此类推

3.提交flag方法:(假设服务器ip为192.168.1.1)

http://192.168.1.1:8080/flag_file.php?token=teamX&flag=xxxx

(teamX中的X为自己队伍号,flag为其他队伍的flag)

4.记分牌:查看实时分数情况,没做到实时刷新一下(假设服务器ip为192.168.1.1)

http://192.168.1.1:8080

5.攻击情况:(假设服务器ip为192.168.1.1)

http://192.168.1.1:8080/result.txt

1.3 结束比赛

#sudo python stop_clean.py来结束比赛服务。

接下来正式开始,准备阶段

2. 修改密码

2.1修改默认密码

linux修改密码

$ passwd ctf

Changing password for test.

(current) UNlX password:(输入原来的密码)

Enter new UNlX password:(输入新密码)

Retype new UNlX password:(重复输入新密码)

passwd: password updated successfully注:

1 在root用户登录的情况下,执行以下指令,进入密码修改界面

# passwd

passwd命令后不加用户名,表示修改当前用户的密码

输入新密码即可,无需重启Linux系统。

2 修改普通用户密码(比赛通常只给普通用户权限)

(普通用户账号密码登录时,只能修改自己的密码)

# more /etc/passwd 查看当前所有用户,自己创建的用户,在最后

# passwd ctf 更改用户 ctf 的密码

输入新的密码

2.2 修改后台登录密码

当前账密:

#连接数据库

#查询test数据库所有表数据

select group_concat(table_name) from information_schema.tables where table_schema='test';

#查询test数据库admin表的部分列数据

select group_concat(column_name) from information_schema.columns where table_schema='test' and table_name='admin';

#查询test数据库admin表的部分列数据

select column_name from information_schema.columns where table_schema='test' and table_name='admin' limit 0,1;

#查询指定数据库指定表的指定列的字段值

select group_concat(user_id,user_name,user_pass) from test.admin;登录team1后台:

修改账密:

show databases;

use test;

show tables;

select * from admin;

update admin set user_pass = '123456';

flush privileges;

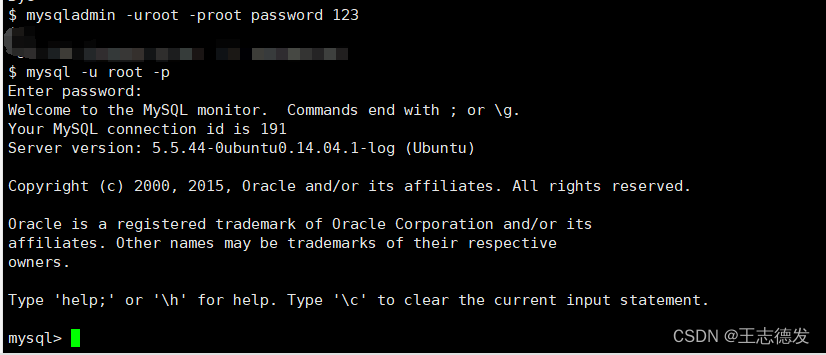

2.3 修改mysql登录密码

#方法-:

mysql> set password for root@localhost = password('123');

root=用户名;123=新密码;

#方法二:

mysqladmin -uroot -p123456 password 123

root=用户名; 123456=旧密码; 123=新密码

更改配置文件:

3. 数据备份

3.1 网站源码备份

3.2 数据库备份

3.2 数据库备份

登陆数据库,命令备份数据库:

>mysqldump -u db_user -p db_passwd db_name > 1.sql//备份指定数据库

cd /var/lib/mysql

mysqldump -u db_user -p db_passwd >1.sql//先进入数据库目录再备份

mysqldump --all-databases >1.sql //备份所有数据库

3.3 数据库备份还原

>mysql -u db user -p db_passwd db_name < 1.sql //还原指定数据库

cd /var/lib/mysql

mysql -u db_user db_passwd <1.sql //先进入数据库目录再还原

4. 站点防御部署

1、查看是否留有后门账户

2、关注是否运行了“特殊”进程

3、使用命令匹配一句话特征

4、关闭不必要端口,如远程登陆端口

方法:

1、D盾扫描删除预留后门文件

2、流量监控脚本部署

3、WAF脚本部署

4、文件监控脚本部署

5. 代码审计漏洞挖掘

1、利用seay进行代码审计

2、根据代码特点进行漏洞挖掘

3、根据漏洞进行代码修补

6. 编写脚本批量拿分

1、通过预留后门批量拿分

2、批量修改SSH账号密码

3、通过脚本编写批量获取FLAG4、批量提交flag脚本编写

9939

9939

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?