简介

vulhub靶场下tomcat管理后台存在弱口令漏洞(可在Tomcat安装目录下的conf/tomcat-users.xml文件中配置用户名和密码,默认都为tomcat),且Tomcat 支持在后台部署war包,可以直接将webshell部署到web目录下。

实验环境:

靶机:Ubuntu vulhub(192.168.81.135)

攻击机:win10(安装了Burp Suite 、冰蝎等工具)

注:环境的搭建可看我上一篇博客使用vulhub靶场复现tomcatput上传漏洞_m0_67463450的博客-CSDN博客

漏洞复现

进入vulhub/tomcat/tomcat8并开启漏洞环境(docker-compose up -d开启环境)

打开burpsuite

进入目标网站:http://192.168.81.135:8080/

进入burpsuite代理模式开启拦截

点击Manager App

点击 Forward随便输入用户名密码

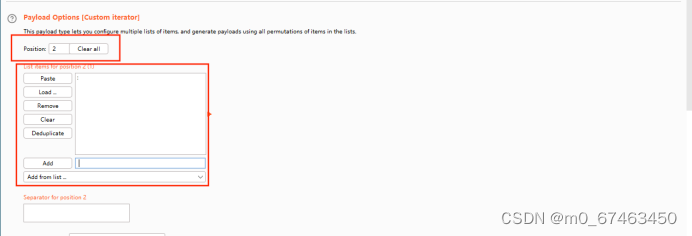

右键发送到intruder

注:先使用clear再用add添加

点击start attack开始爆破

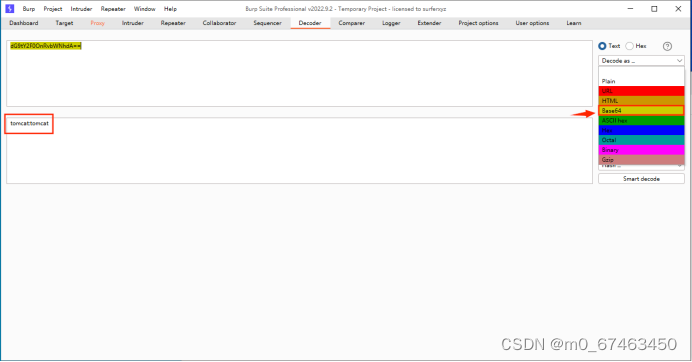

将返回值等于200payload的解密得到用户名密码均为tomcat

解码

成功获得用户名和密码(均为tomcat)

进入后台

找到上传路径准备上传jsp的木马

对木马进行打包将其压缩为zip后将后缀改为war,并进行上传

上传成功会出现/shell目录

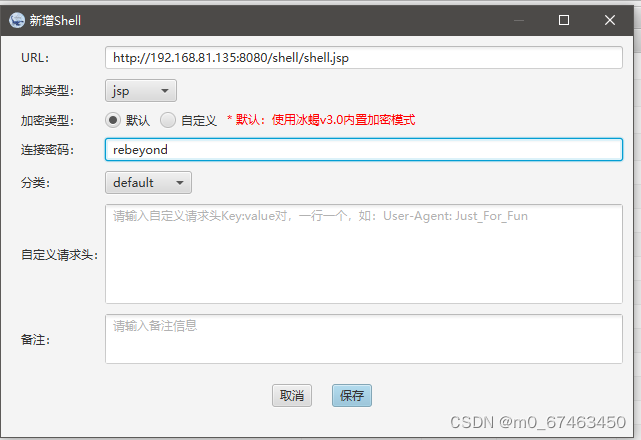

访问该目录中的木马文件http://192.168.8.157:8080/shell/shell.jsp

使用冰蝎进行链接

连接成功,可以开始操作了

漏洞复现成功

675

675

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?