1.下载压缩包,正常解压得到“《画》.mp3”,各种针对音频没有作用,上当,结束......

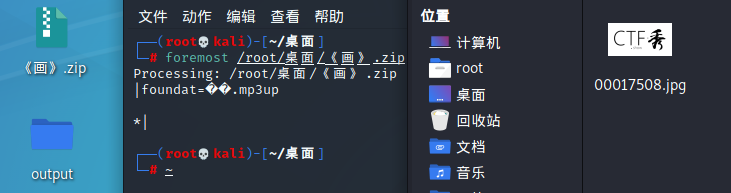

2.本题zip里面隐藏了一个图片,需要用foremost分离出来

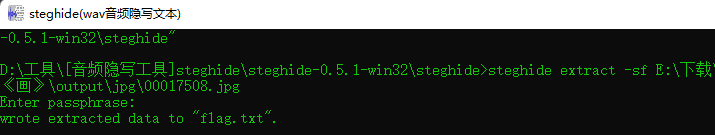

3.使用steghide得到隐写flag.txt文本文件,密码是猜的123456

steghide info .\xx.jpg #检测文件

steghide extract -sf .\xx.jpg #分离文件4.得到flag.txt

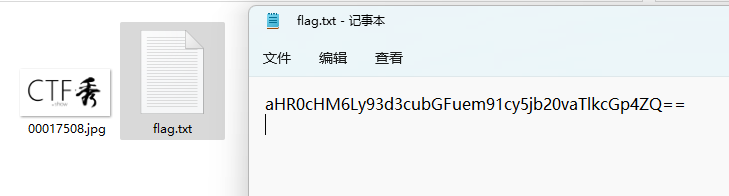

aHR0cHM6Ly93d3cubGFuem91cy5jb20vaTlkcGp4ZQ==5.base64解码得到网站地址,根据经验将s改为i,访问并下载red5.zip

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1038

1038

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?