- 项目背景

随着Internet 技术的发展,推动⼈们从各个⾓度去研究计算机⽹络,以使之在各个领域得到⼴泛、成功的应⽤。校园⽹的概念是指⼤、中、⼩学教育单位的⽹络,它以应用为目的,基于Internet技术的计算机⽹络和它的使⽤者以及相关规章制度的集合。校园⽹是利⽤⽹络设备、通信介质和适宜的组⽹技术与协议以及各类系统管理软件和应⽤软件,将校园内计算机、计算机教室和各种终端设备有机地集成在⼀起,并⽤于教学、教科研、学校管理、信息资源共享和远程教学等⽅⾯⼯作的计算机局域⽹络系统。校园⽹是为学校师⽣提供教学、科研和综合信息服务的宽带多媒体⽹。

在校园⽹中将计算机引⼊教学各个环节,从⽽引起了教学⽅法、教学⼿段、教学⼯具的重⼤⾰新。 对提⾼教学质量,推动我国教育现代化的发展起着不可估量的作⽤。⽹络⼜为学校的管理者和⽼师提供了获取资源、协同⼯作的有效途径。 毫⽆疑问,校园⽹是学校提⾼管理⽔平、⼯作效率、改善教学质量的有⼒⼿段,是解决信息时代教育问题的基本⼯具。

在我国,学校是处于影响整个社会深刻变⾰的中⼼地位,所以是否在学校采⽤最先进的信息和传播技术是⼀个有决定性意义的问题。随着计算机多媒体和⽹络技术的不断发展与普及,校园⽹信息系统的建设,是⾮常必要的,也是可⾏的。

- 需求分析

1.网络架构分析

(1)边界安全风险:未经充分保护的网络边界可能容易受到外部攻击的威胁,包括DDoS攻击、入侵尝试等。

(2)缺乏入侵检测风险:系统缺乏入侵检测系统(IDS)或入侵防御系统(IPS),无法及时察觉和阻止网络中的入侵行为,增加了数据泄露和网络破坏的风险。

(3)缺乏安全远程办公:在当前远程办公趋势下,缺乏安全的远程访问解决方案,员工的远程工作设备可能无法得到有效的安全保护,易受到信息泄露和网络攻击的威胁。

(4)缺乏网络安全技术检测服务:缺乏专业的网络安全技术检测服务,无法及时发现并解决网络安全漏洞和问题,增加了网络整体安全性的风险,容易受到未知攻击和漏洞的影响。

2.边界安全分析

在基于校园网络建设中,边界安全是至关重要的一环。边界安全指的是网络环境与外部环境之间的界限处所采取的安全措施,用于保护网络内部不受未经授权的访问和攻击。

(1)边界安全风险

未经充分保护的边界可能使得校园网络容易受到外部攻击威胁,如DDoS攻击、端口扫描、漏洞利用等;

缺乏合适的网络边界防火墙和入侵检测系统,可能导致未能及时发现并阻止攻击,从而使得网络系统和数据面临风险;

不规范的网络边界设置可能导致未授权访问或信息泄露,影响校园内部敏感数据安全。

- 边界安全缺乏

敏感数据泄露:缺乏有效的边界安全措施可能导致敏感数据被窃取或篡改,造成严重的数据泄露风险;

系统遭受攻击:缺乏有效的边界安全保护可能使得校园网络遭受恶意攻击,造成服务中断、数据丢失等严重后果;

威胁内部网络安全:边界安全不力可能导致恶意攻击者轻易进入校园网络,危及整个内部网络的安全;

危害用户隐私:边界安全不够完善可能导致用户个人信息泄露或被非法获取,危害用户隐私和权益。

建立健全的边界安全体系是保护校园网络安全的重要一环,有助于防范潜在的网络安全威胁和风险,保障校园网络的稳定运行和用户数据安全。

- 入侵检测分析

入侵检测风险:

- 内部威胁:学生、教职员工等内部人员的恶意操作,例如权限滥用、数据篡改等,可能对校园网络造成危害,但由于内部人员通常拥有合法的访问权限,因此难以被传统的入侵检测方法所识别;

- 外部攻击:黑客、病毒、勒索软件等外部攻击可能对校园网络构成威胁,例如数据泄露、系统瘫痪等,这些攻击可能很难被传统的防火墙和入侵检测系统完全阻止。

入侵检测缺乏的危害:

- 数据泄露:缺乏有效的入侵检测系统可能导致对个人隐私信息、学校机密数据等的泄露;

- 网络瘫痪:缺乏入侵检测可能使得校园网络容易受到病毒、DoS攻击等的影响,导致网络系统瘫痪,严重影响教学和管理运作;

- 恶意软件感染:缺乏有效的入侵检测可能导致校园网络系统感染恶意软件,造成数据破坏、信息窃取等安全问题。

缺乏有效的入侵检测系统可能使校园网络容易受到内部和外部威胁的影响,进而导致数据泄露、系统瘫痪、恶意软件感染等安全问题,给学校网络安全带来严重的危害。因此,加强入侵检测系统的建设和技术更新是保障校园网络安全的重要措施。

4.安全远程办公

安全远程办公风险:

(1)数据泄露:在远程办公时,学生、教职员工可能通过未经授权的设备或网络连接访问校园网络,从而增加了数据泄露的风险;

(2)身份认证问题:远程办公可能导致身份认证不安全,例如密码泄露、未经授权的登录等,使得黑客能够轻易获取敏感信息;

(3)网络安全威胁:远程办公中,连接不安全的公共Wi-Fi网络、未更新的软件等因素可能增加校园网络遭受网络攻击的风险,如中间人攻击、恶意软件感染等。

安全远程办公缺乏的危害:

(1)数据安全风险:缺乏安全措施的远程办公可能导致敏感数据泄露,包括个人信息、财务信息等,造成隐私泄露和法律责任;

(2)系统漏洞利用:如果远程办公设备上的系统软件漏洞未及时修复,黑客可能会利用这些漏洞入侵系统,造成系统瘫痪或数据丢失;

(3)恶意软件感染:缺乏安全远程办公手段可能导致设备感染恶意软件,进而影响到校园网络的安全,造成数据损坏或信息窃取。

为减少这些风险,学校需要加强远程办公安全管理,包括使用加密通讯、强化身份认证、定期更新系统和软件补丁等措施,以确保远程办公过程中的安全性并有效保护校园网络及数据安全。

5.网络安全技术检测分析

网络安全技术检测分析:

(1)入侵检测系统:一些学校可能已经部署了入侵检测系统,能够监控网络流量并检测潜在的攻击行为,帮助识别、处理网络安全威胁;

(2)安全审计:学校可能会进行网络安全审计,对网络设备和系统进行定期审核和检查,找出潜在的安全隐患,并及时加以改进和修复。

网络安全技术检测分析缺乏:

(1)高级威胁检测:一些学校可能只使用基础的入侵检测系统,缺乏对高级威胁如APT(持续性威胁)等进行检测和应对能力,容易遭受复杂攻击的威胁;

(2)实时监测和响应:缺乏实时监测和响应机制,学校可能无法及时发现和应对网络安全事件,导致攻击行为持续发展,给校园网络带来严重影响;

(3)综合分析能力:学校可能缺乏综合分析网络安全事件的能力,无法全面了解网络安全状况,难以有效应对复杂的安全威胁;

(4)安全培训与意识:学校可能忽视安全培训和意识教育,导致师生对网络安全重要性的认识不足,容易在行为上触碰网络安全的底线。

缺乏网络安全技术检测分析能力可能使得校园网络容易受到病毒、DoS攻击等的影响,导致网络系统瘫痪,严重影响教学和管理运作。此外,缺乏对高级威胁的检测和应对、实时监测和响应机制、综合分析能力以及安全意识教育可能使得校园网络面临更广泛、更复杂的安全威胁,增加数据泄露、系统瘫痪等风险。

- 实施方案

- 建设后网络架构

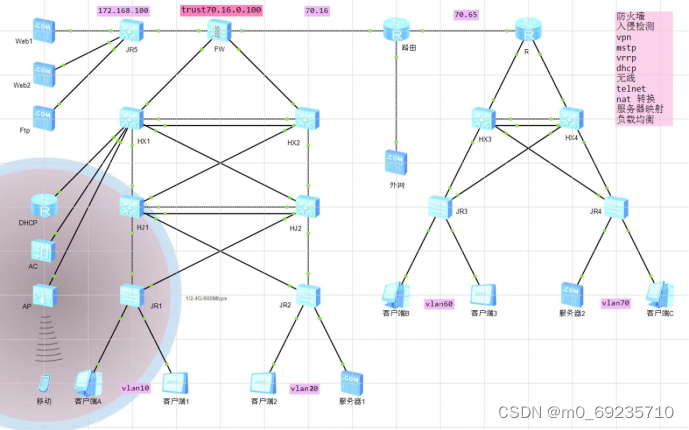

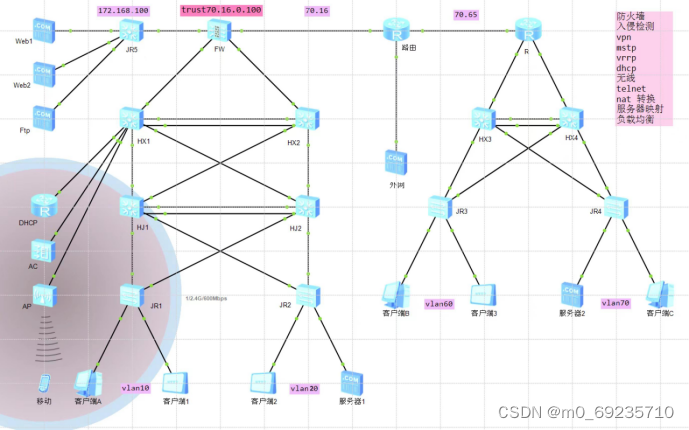

防火墙以下为主校区网络,划分为TRUST区;防火墙以左为服务器划分DMZ区;防火墙以右至路由器R中间为外部网络划分UNTRUST区;路由器R以下为分校校区。

主校区TRUST,划分三层网络结构,两台核心交换机,DHCP服务器与AC、AP连接在核心交换机1上,两台汇聚层交换机连在核心交换机之下,往下的两台接入层交换机分别划分两个VLAN,vlan10(192.168.10.0/24)和vlan20(192.168.30.0/24),两个VLAN模拟主校区的服务器与其他设备及任务需求所需设备,将服务器1映射在公网,模拟外部访问及分校校区的客户端访问。接入层交换机分别连接汇聚层交换机,汇聚层交换机分别连接核心层交换机来实现链路冗余,并为了防止回路配置MSTP。在核心层创建vlan的逻辑接口配置网关,并用VRRP配置冗余网关。

服务器DMZ区划分两台HTTP和TCP服务器,并基于两台HTTP服务器创建虚拟服务器实现负载均衡。

防火墙配置各种用于实现模拟场景需求的安全策略,并在防火墙上进行对传输的信息流检测,若发现信息流中包含攻击特征需要及时阻断。需要配置telnet远程访问以实现相关人员维护防火墙。在防火墙上做NAT转换以实现内网用公网ip访问外网服务器。

分校以及外网的UNTRUST区配置大体等同主校区,实现链路网关冗余以及基本的畅通。为了主校区与分校区之间的信息安全,在防火墙与路由器R之前配置VPN隧道以实现数据加密传输。

基本配置

终端

客户端A、客户端B、客户端C由DHCP服务器分配IP、网关,故无需配置。

客户端1划分vlan10: IP:192.168.10.1/24

客户端2划分vlan30: IP:192.168.30.1/24

客户端3划分vlan60: IP:192.168.60.2/24

服务器1提供http服务, IP:192.168.30.2/24

服务器2提供http服务, IP:192.168.70.2/24

Web1提供http服务 IP:172.168.100.1/24

Web2提供http服务 IP:172.168.100.2/24

FTP提供ftp服务 IP:172.168.100.3/24

JR1、JR2、JR3、JR4

分别创建vlan并设置端口类型与vlan划分

HJ1、HJ2

汇聚层在接入核心层前先做汇聚,以减轻核心层设备的负荷。汇聚层具有实施策略、安全、工作组接入、虚拟局域网之间的路由、源地址或目的地址过滤等多种功能。在汇聚层中,应该选用支持三层交换技术和VLAN的交换机,以达到网络隔离和分段的目的。它主要是负责将各种接入业务集中起来,除了进行小范围局部数据交换,转发以外,还能通过高速接口把数据传输到核心层,起到了承上启下的作用。

校园网的汇聚层需要具备以下基本特点和功能:

1、对上链提供多种的千兆网络端口

汇聚层的设备要具有承上启下的作用,因此把接入层的数据通过高速端口向上传输给核心层,以保证接入层的带宽要求,对上的接口还要具有多样性。

2、模块化组网

汇聚层的交换机一般都要采用模块化的结构,支持多个插槽,可插入丰富的端口模块,以适应良好的实际组网能力和强大的可扩展性,这都是在数据中心组建网络中不可缺少的功能。

3、支持丰富的二层协议

汇聚层正因为它重要的承上启下的作用,所以它应该具有支持丰富的二层协议的能力,比如:VLAN,端口镜像,生成树,流量控制等。有利于管理和控制好网络的运行,保证正常的业务。

4、完善的安全机制

正因为的安全的重要性,所以在汇聚层上要有各种的策略的访问控制。以提高访问的安全性。特别是对重要的服务器的安全隔离是很重要的。

5、使用方便的网络管理

这也是在数据中心网络中最为重要的部分,是要采用统一的网络管理平台。支持SNMP协议和 C/S体系结构,可提供方便的WEB网络管理模式,这样就能方便的管理起具有一定规模的网络。

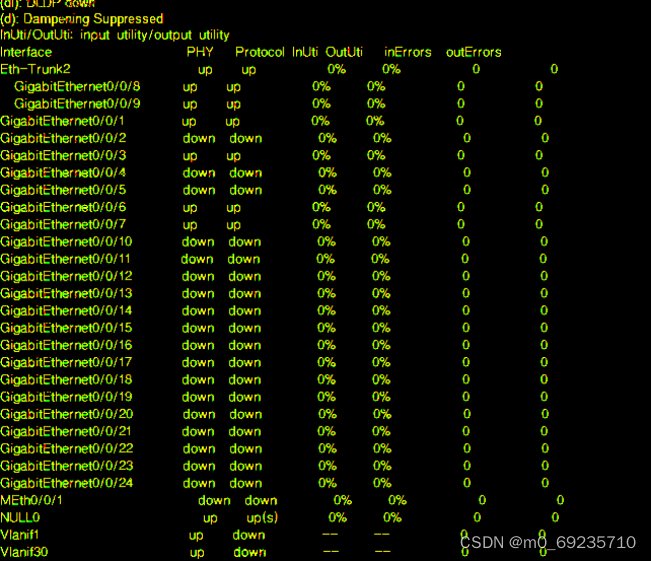

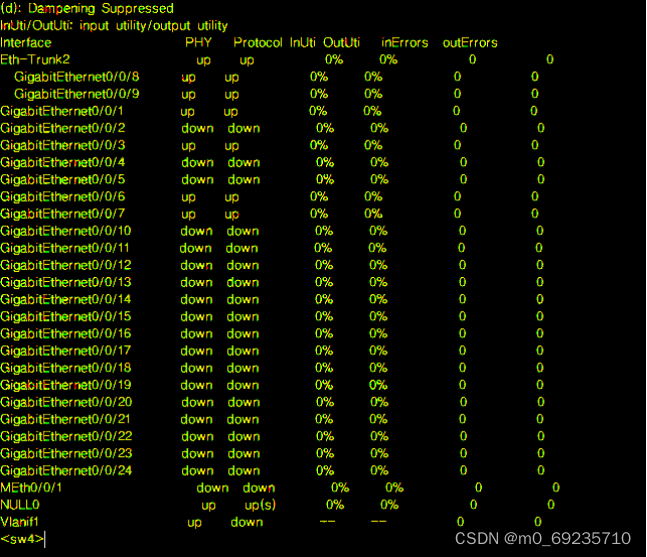

分别创建vlan并且设置端口类型为trunk,其中HJ1与HJ2之间进行链路聚合。

然后配置MSTP协议,划分区域,将HJ1设为主根。

HX1、HX2、HX3、HX4,DHCP、AC、AP

核心层:核心层是网络的高速交换主干,对整个网络的连通起到至关重要的作用。核心层应该具有如下几个特性:可靠性、高效性、冗余性、容错性、可管理性、适应性、低延时性等。在核心层中,应该采用高带宽的千兆以上交换机。因为核心层是网络的枢纽中心,重要性突出。核心层设备采用双机冗余热备份是非常必要的,可以使用负载均衡功能,来改善网络性能。

核心层是校园网互联网络的高速交换主干,用于实现远程站点之间的优化传输,对协调学校之间的通信非常重要。核心层负责完成网络各会聚节点之间的互联及高效的数据传输,交换,转发以及路由分发。

根据校园网的需求分析,核心层要具有以下特点:

提供高可靠性和冗余性;

提供故障隔离,能够快速的隔离有故障的地方,保证可用性;能够适应将来的升级;

根据以上特点,选择千兆多层以太网交换机来作为网络的核心层设备,用它来构成网络中的骨干部分。千兆交换机下面可以连上许多的百兆甚至是千兆交换机作为汇聚层的交换机,汇聚层的交换机在连上接入层的交换机或者直接连接用户,核心交换机之间采用链路聚合来提高带宽达到100M到桌面的带宽,支持多媒体技术的通信。核心层设备做VRRP虚拟网关冗余实现DHCP主备

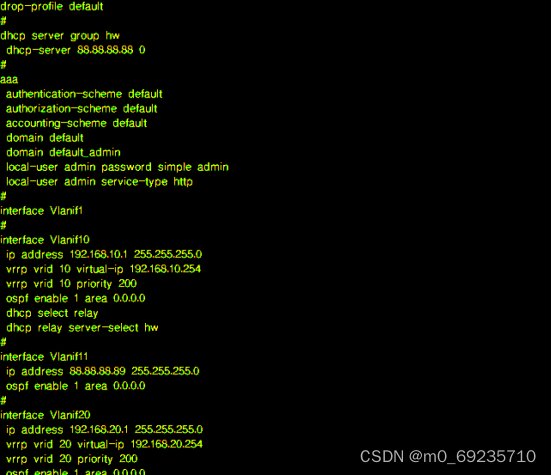

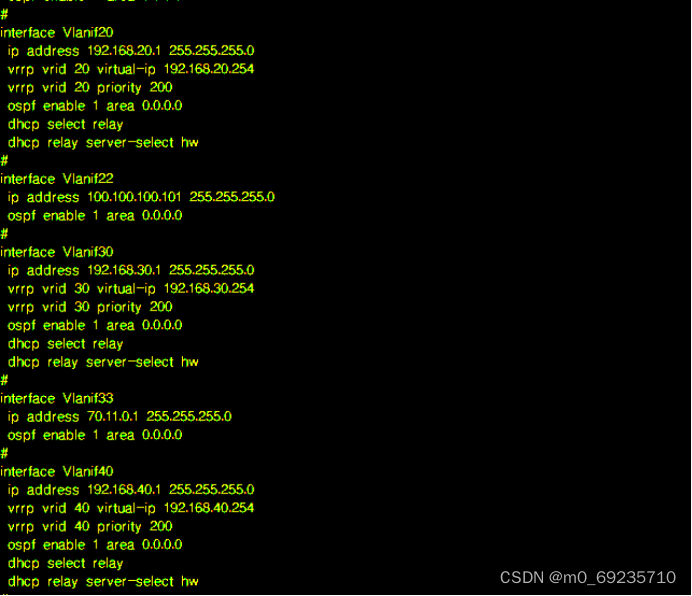

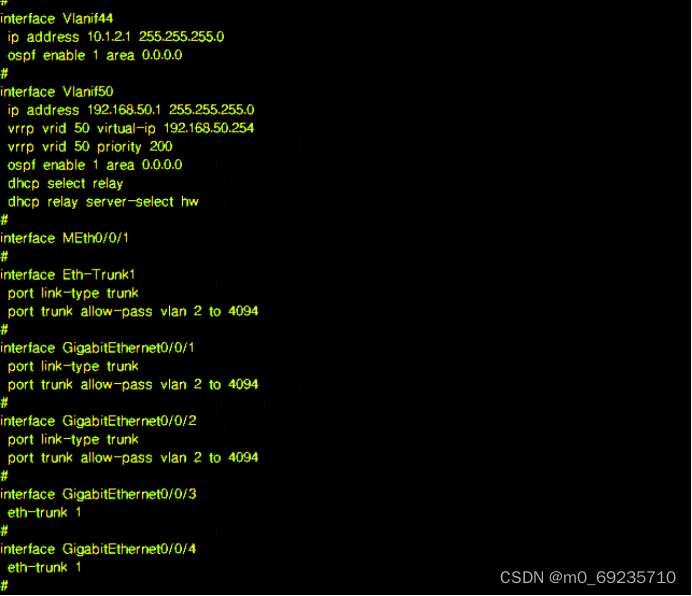

分别创建vlan并设置端口类型,其中HX1与HX2链路聚合,HX3与HX4链路聚合。配置MSTP协议划分区域,将HX1设为主根。配置VRRP冗余网关,将HX1与HX2的上行端口划分vlan并配置创建VLANIP的逻辑接口然后配置IP地址,分别为(70.11.0.1、70.22.0.1).划分备用网关配置vrrp故障追踪。

配置dhcp中继,配置路由协议,配置AC等,HX34同理。

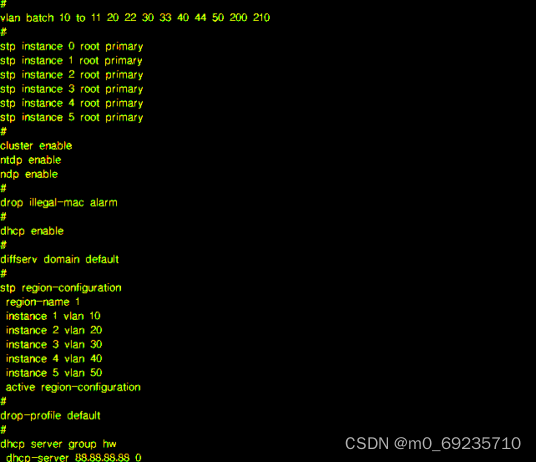

HX1

创建vlan,划分mstp区域,确认主根

Dhcp中继,创建vlan逻辑接口

创建vlanif

划分端口类型与链路聚合

DHCP

防火墙、路由器R

防火墙需要配置安全策略,

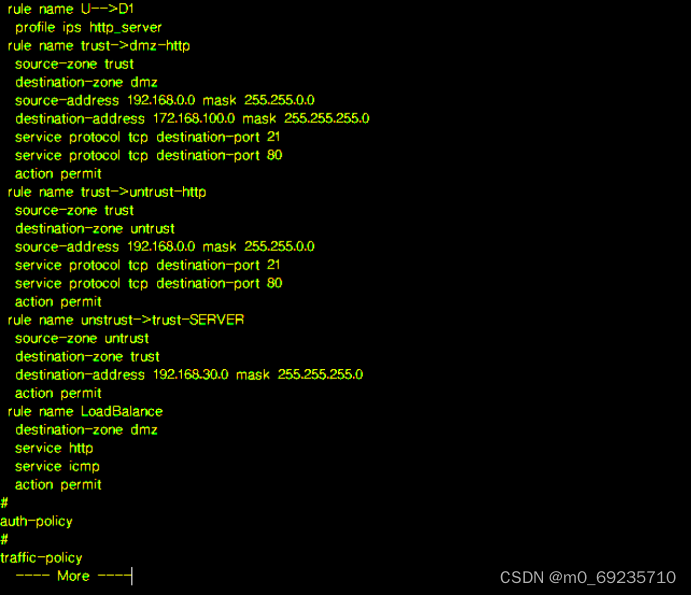

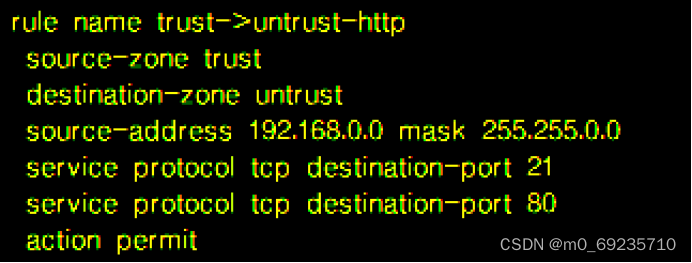

Trust访问dmz的http和ftp

Trust访问untrust的http和ftp

Untrust访问dmz的http和ftp

服务器1映射时的untrust访问192.168.30.2

……

……

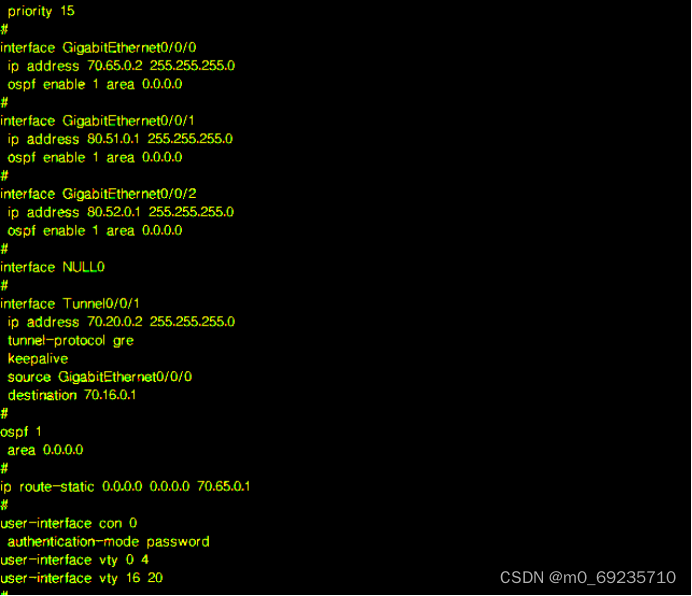

配置IPSec隧道作为路由器R的对端

NAT转换相关配置

telnet相关配置

……

路由器R配置IPSec隧道作为防火墙的对端。

配置端口,创建隧道端口

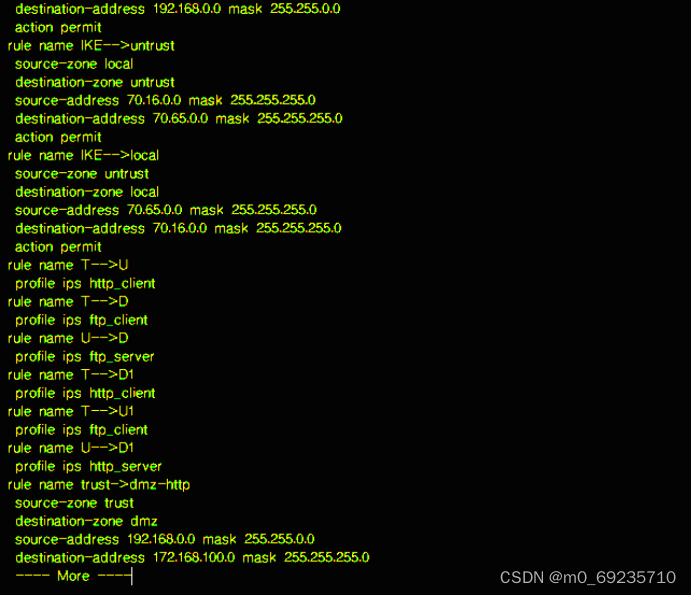

防火墙

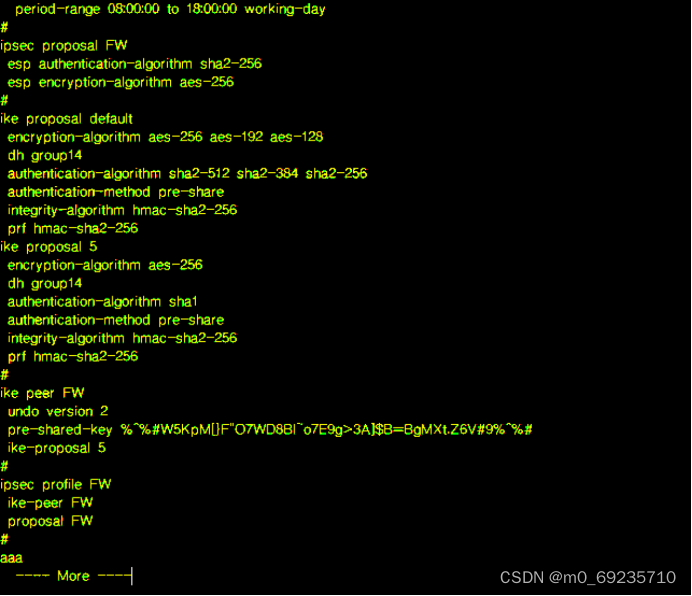

Ipsec提议,ike提议,ike对等体,ipsec策略

端口配置

隧道端口与安全域

NAT策略与ips配置

负载均衡

关于IPSec的安全策略

关于入侵检测的安全策略

关于不同安全域互相访问的安全策略

配置

manager-user audit-admin

password cipher @%@%^!KeJ3V":'0r@F$IaKSY{hR]vMl(II2{BHI'+e"@8KDXhR`{@%@%

service-type web terminal

level 15

manager-user api-admin

password cipher @%@%0N~EM}tq%6x^LeIINQV<<]Na6d1"VSC.*"kgCy/rPi{A]Nd<@%@%

level 15

---- More ----

manager-user admin

password cipher @%@%Fx29@q!`p2X,i.2<uLjIp.6yy3&6J"s!SR)|Y'+G)uU+.6|p@%@%

service-type web terminal

level 15

manager-user ADMIN

password cipher @%@%.qtVO^Il6~uSo{9#/rJ-3@15pK]=&&;A%#2m>n7cs!S5@183@%@%

service-type telnet

level 15

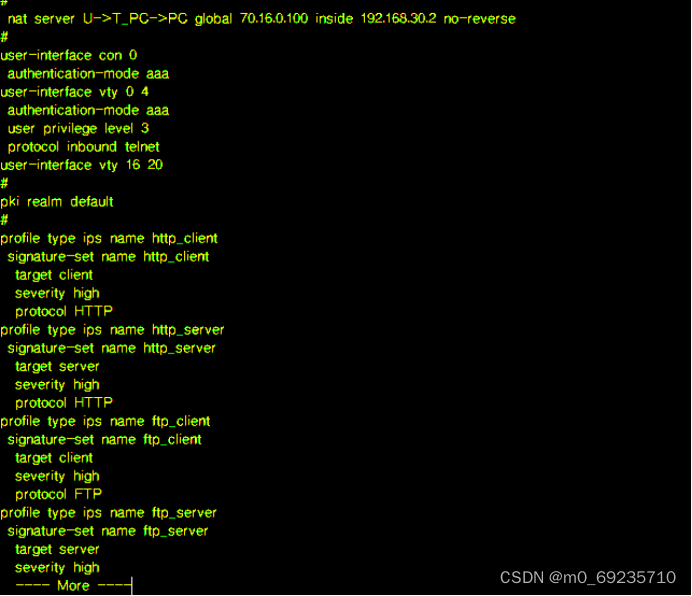

profile type ips name http_client

signature-set name http_client

target client

severity high

protocol HTTP

profile type ips name http_server

signature-set name http_server

target server

severity high

protocol HTTP

profile type ips name ftp_client

signature-set name ftp_client

target client

severity high

protocol FTP

profile type ips name ftp_server

signature-set name ftp_server

target server

severity high

protocol FTP

#

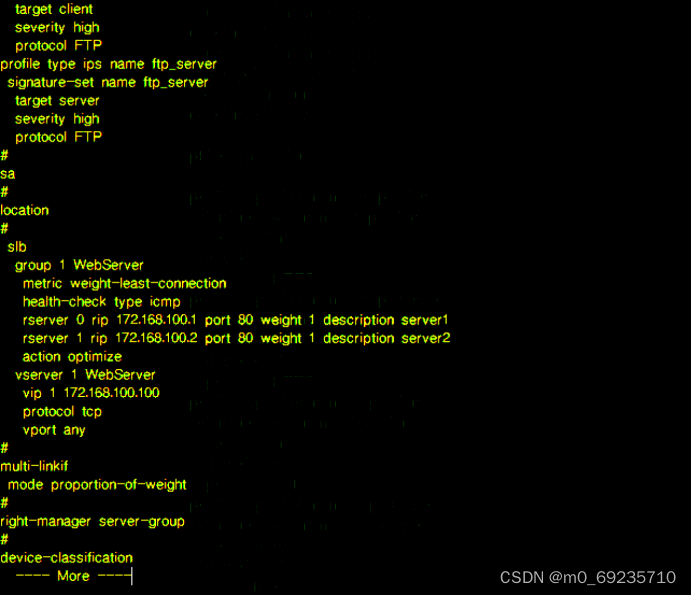

slb

group 1 WebServer

metric weight-least-connection

health-check type icmp

rserver 0 rip 172.168.100.1 port 80 weight 1 description server1

rserver 1 rip 172.168.100.2 port 80 weight 1 description server2

action optimize

vserver 1 WebServer

vip 1 172.168.100.100

protocol tcp

vport any

#

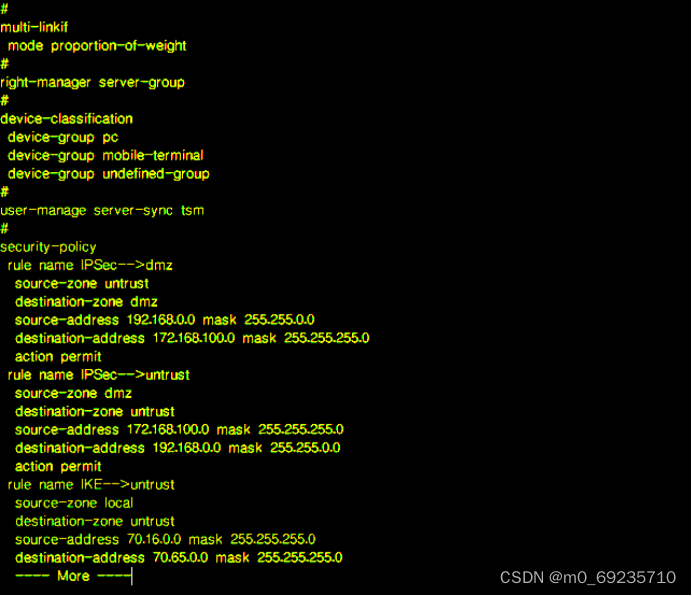

security-policy

rule name IPSec-->dmz

source-zone untrust

destination-zone dmz

source-address 192.168.0.0 mask 255.255.0.0

destination-address 172.168.100.0 mask 255.255.255.0

action permit

rule name IPSec-->untrust

source-zone dmz

destination-zone untrust

source-address 172.168.100.0 mask 255.255.255.0

destination-address 192.168.0.0 mask 255.255.0.0

action permit

rule name IKE-->untrust

source-zone local

destination-zone untrust

source-address 70.16.0.0 mask 255.255.255.0

destination-address 70.65.0.0 mask 255.255.255.0

action permit

rule name IKE-->local

source-zone untrust

destination-zone local

source-address 70.65.0.0 mask 255.255.255.0

destination-address 70.16.0.0 mask 255.255.255.0

action permit

rule name T-->U

profile ips http_client

rule name T-->D

profile ips ftp_client

rule name U-->D

profile ips ftp_server

rule name T-->D1

profile ips http_client

rule name T-->U1

profile ips ftp_client

rule name U-->D1

profile ips http_server

rule name trust->dmz-http

source-zone trust

destination-zone dmz

source-address 192.168.0.0 mask 255.255.0.0

destination-address 172.168.100.0 mask 255.255.255.0

service protocol tcp destination-port 21

service protocol tcp destination-port 80

action permit

rule name trust->untrust-http

source-zone trust

destination-zone untrust

source-address 192.168.0.0 mask 255.255.0.0

service protocol tcp destination-port 21

service protocol tcp destination-port 80

action permit

rule name unstrust->trust-SERVER

source-zone untrust

destination-zone trust

destination-address 192.168.30.0 mask 255.255.255.0

action permit

rule name LoadBalance

destination-zone dmz

service http

service icmp

action permit

#

nat-policy

rule name T->D-nat-easy-ip

egress-interface GigabitEthernet1/0/3

action source-nat easy-ip

IPSE隧道的防火墙端的配置

ipsec proposal FW

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ike proposal default

encryption-algorithm aes-256 aes-192 aes-128

dh group14

authentication-algorithm sha2-512 sha2-384 sha2-256

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

ike proposal 5

encryption-algorithm aes-256

dh group14

authentication-algorithm sha1

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

#

ike peer FW

undo version 2

pre-shared-key %^%#W5KpM[}F"O7WD8BI~o7E9g>3A]$B=BgMXt.Z6V#9%^%#

ike-proposal 5

#

ipsec profile FW

ike-peer FW

proposal FW

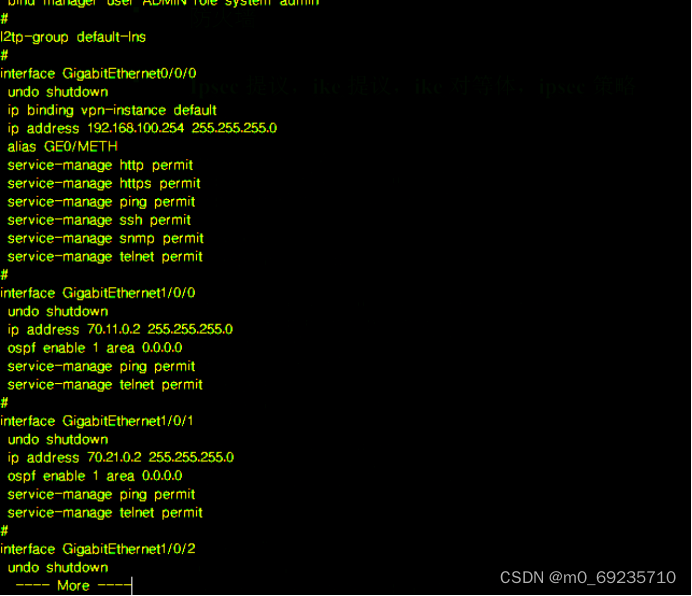

端口配置

interface GigabitEthernet1/0/0

undo shutdown

ip address 70.11.0.2 255.255.255.0

ospf enable 1 area 0.0.0.0

service-manage ping permit

service-manage telnet permit

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 70.21.0.2 255.255.255.0

ospf enable 1 area 0.0.0.0

service-manage ping permit

service-manage telnet permit

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 70.16.0.1 255.255.255.0

ospf enable 1 area 0.0.0.0

service-manage http permit

service-manage ping permit

#

interface GigabitEthernet1/0/3

undo shutdown

ip address 172.168.100.254 255.255.255.0

ospf enable 1 area 0.0.0.0

service-manage http permit

service-manage ping permit

#

interface Tunnel0

ip address 70.20.0.1 255.255.255.0

tunnel-protocol gre

keepalive

source GigabitEthernet1/0/2

destination 70.65.0.2

#

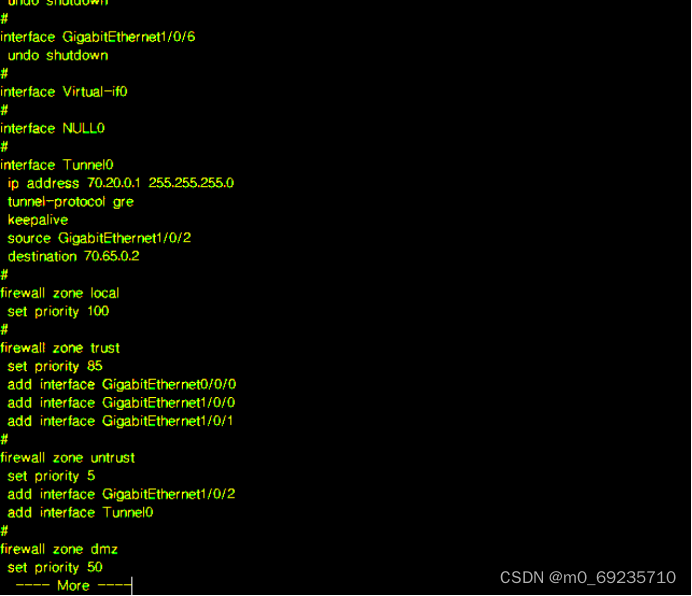

安全区域配置

firewall zone local

set priority 100

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/0

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

add interface Tunnel0

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/3

#

路由以及算法

ospf 1

area 0.0.0.0

#

ip route-static 0.0.0.0 0.0.0.0 70.16.0.2

ip route-static 70.65.0.0 255.255.255.0 Tunnel0

#

undo ssh server compatible-ssh1x enable

ssh authentication-type default password

ssh server cipher aes256_ctr aes128_ctr

ssh server hmac sha2_256 sha1

ssh client cipher aes256_ctr aes128_ctr

ssh client hmac sha2_256 sha1

#

服务器映射以及telnet

nat server U->T_PC->PC global 70.16.0.100 inside 192.168.30.2 no-reverse

#

user-interface con 0

authentication-mode aaa

user-interface vty 0 4

authentication-mode aaa

user privilege level 3

protocol inbound telnet

user-interface vty 16 20

#

pki realm default

#

-

- 边界安全建设

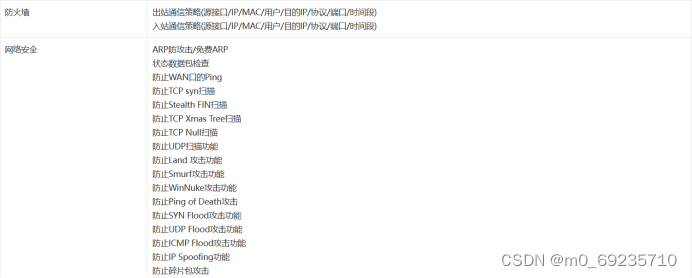

防火墙

防火墙技术是通过有机结合各类用于安全管理与筛选的软件和硬件设备,帮助计算机网络于其内、外网之间构建一道相对隔绝的保护屏障,以保护用户资料与信息安全性的一种技术。防火墙主要是借助硬件和软件的作用于内部和外部网络的环境间产生一种保护的屏障,从而实现对计算机不安全网络因素的阻断。只有在防火墙同意情况下,用户才能够进入计算机内,如果不同意就会被阻挡于外,防火墙技术的警报功能十分强大,在外部的用户要进入到计算机内时,防火墙就会迅速的发出相应的警报,并提醒用户的行为,并进行自我的判断来决定是否允许外部的用户进入到内部,只要是在网络环境内的用户,这种防火墙都能够进行有效的查询,同时把查到信息朝用户进行显示,然后用户需要按照自身需要对防火墙实施相应设置,对不允许的用户行为进行阻断。

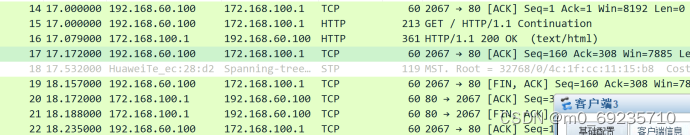

Trust区客户端到外网

允许特定源地址访问外网

允许特定协议访问外网。下图为部分举例。

可以访问但不能ping通

安全策略

此为其中之一的安全策略,针对入侵检测时控制trust区到untrust区的数据通路。

·产品设备主要有以下选择:

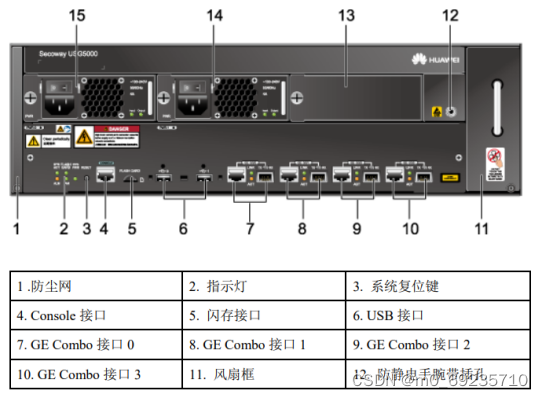

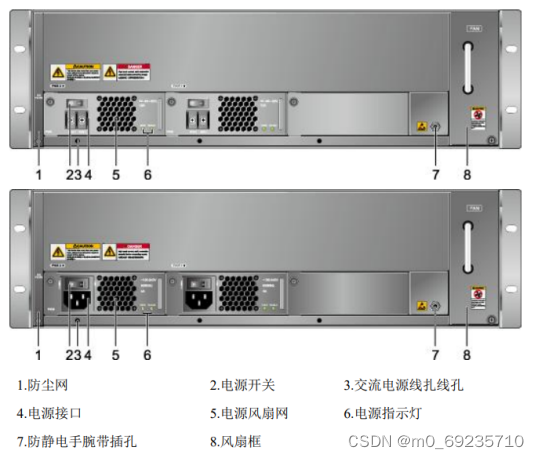

①华为USG5150/5160

产品前面板(USG5160 无直流机型)

![]()

USG5150/5160产品后面板

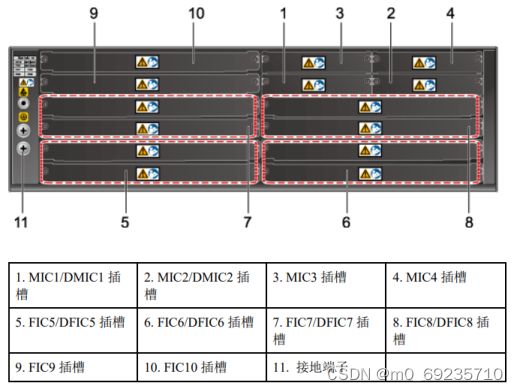

②华为 USG5500 系列产品

USG5530 前面板

USG5530的后面板

-

- 入侵检测建设

对应HTTP客户端的IPS配置文件

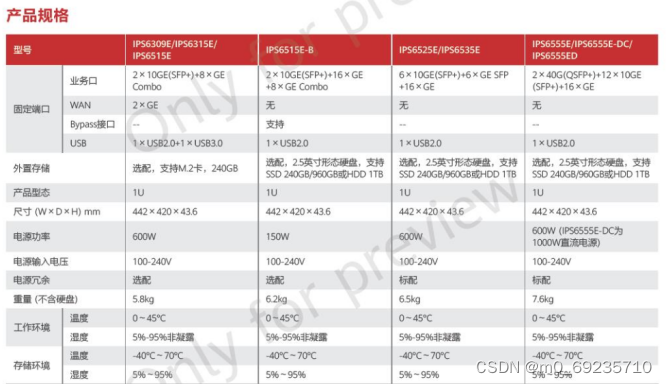

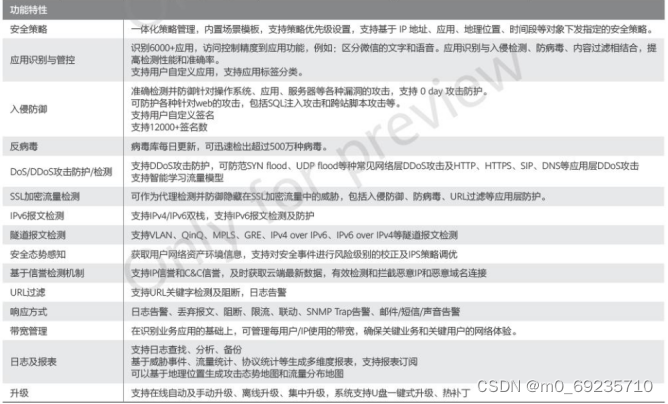

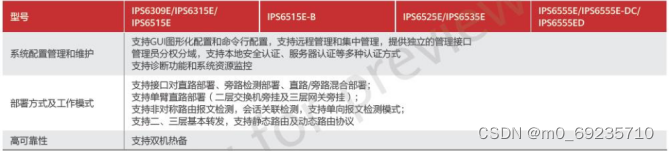

·产品设备主要有以下选择:

华为HiSecEngine IPS6000E系列

-

- 安全远程办公VPN建设

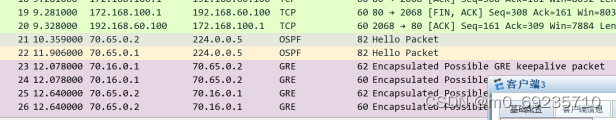

内网时的ip分组

源地址为内网的自身地址,目的地址为访问的主校区服务器地址。

外网中的ip分组

源地址被封装成边缘路由器的连接公网的ip地址,目的地址则被封装成了防火墙连接公网的ip地址。

隧道另一端解封后的ip分组

在隧道出口的端口,数据被解封为源内网的ip地址的源地址,目的地址为主校区的服务器地址。

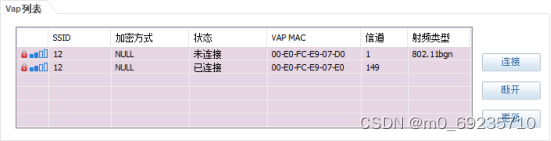

无线网络

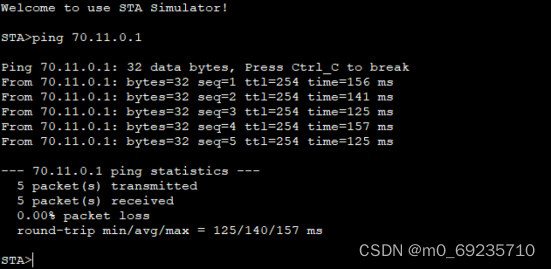

Ping核心交换机端口,可ping通

Vrrp

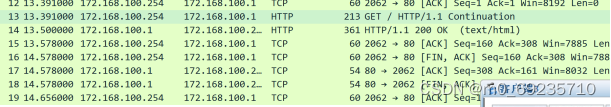

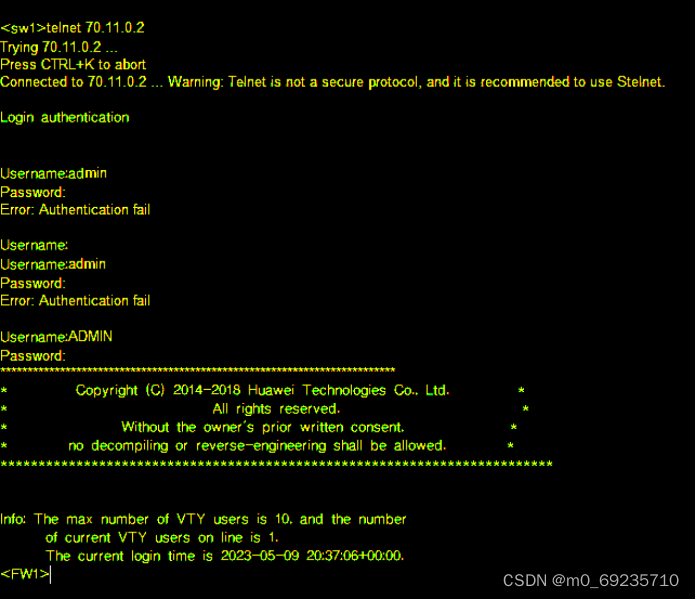

telnet

核心交换机telnet防火墙的g1/0/0端口(70.11.0.2)

在防火墙上配置telnet,用户名为ADMIN,密码为ADMIN@123。

下图为在核心交换机1上telnet上防火墙的截图:

Nat转换

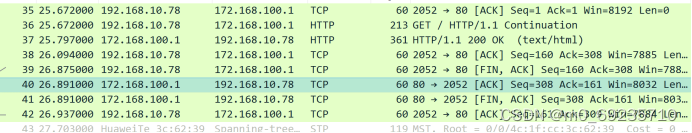

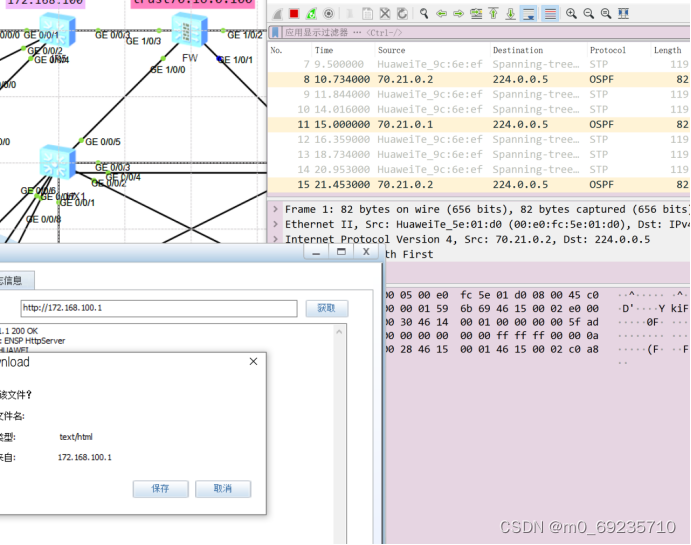

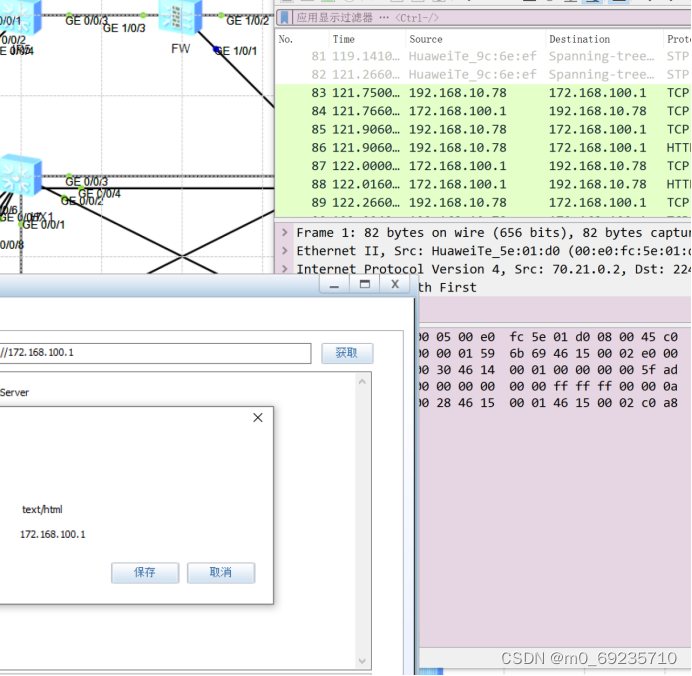

Trust区客户端1访问dmz区的http服务器

转换前

转换前的trust区访问dmz区的服务器源地址是自身的内网ip地址

转换后

转换后的trust区访问dmz区的服务器源地址转换成了防火墙的接口的ip地址

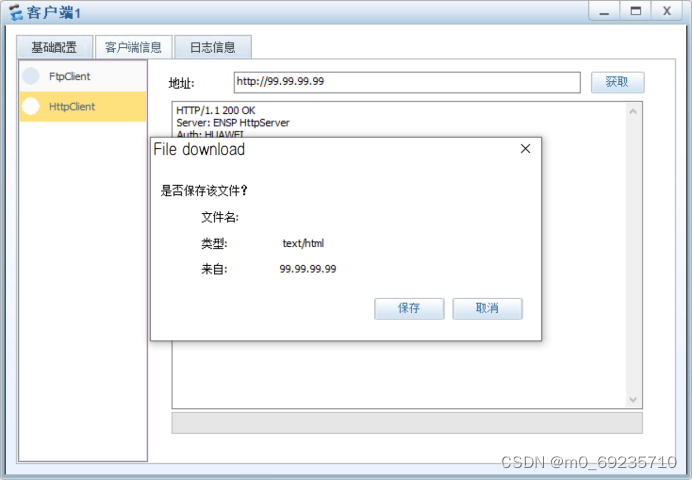

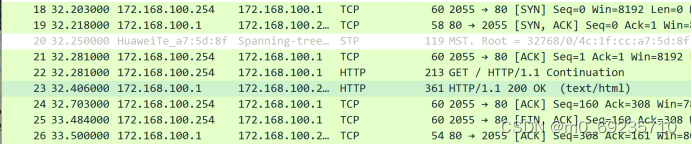

服务器映射

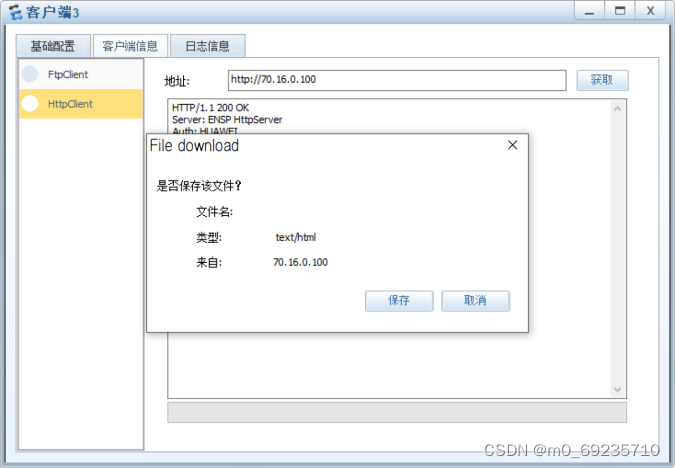

将内网的服务器地址映射成一个公网地址,从而让untrust区的客户端只需要访问公网地址即可访问主校区内网的服务器。

Trust区服务器本地地址

Untrust区客户端访问地址

可访问证明,可通过非内网ip访问内网ip地址的服务器。

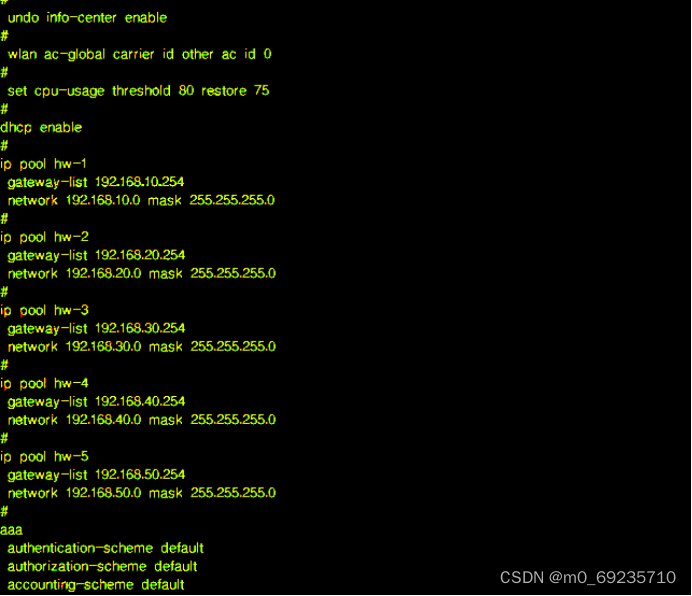

Dhcp

Dhcp地址池

ip pool hw-1

gateway-list 192.168.10.254

network 192.168.10.0 mask 255.255.255.0

#

ip pool hw-2

gateway-list 192.168.20.254

network 192.168.20.0 mask 255.255.255.0

#

ip pool hw-3

gateway-list 192.168.30.254

network 192.168.30.0 mask 255.255.255.0

#

ip pool hw-4

gateway-list 192.168.40.254

network 192.168.40.0 mask 255.255.255.0

#

ip pool hw-5

gateway-list 192.168.50.254

network 192.168.50.0 mask 255.255.255.0

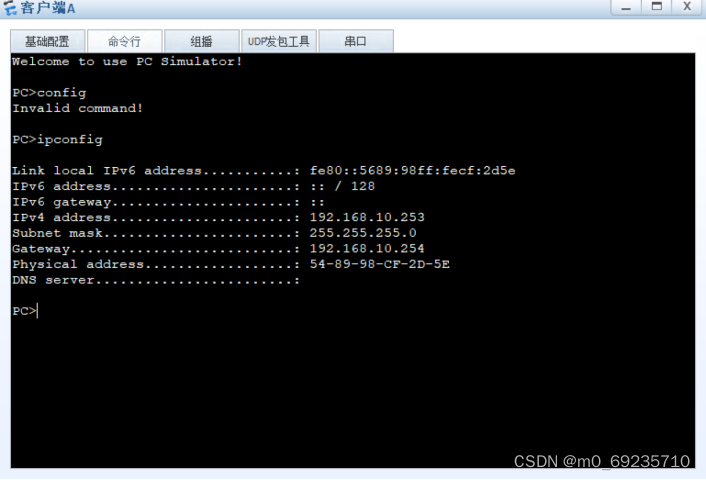

客户端开启dhcp

客户端开启dhcp获得ip地址

获得地址

下图为客户端获取的ip地址。

Mstp

抓包被堵塞线路,无数据经过

删除通路

删除通路以后,网络仍然是通的,说明冗余网络的稳定性。

·产品设备主要有以下选择:

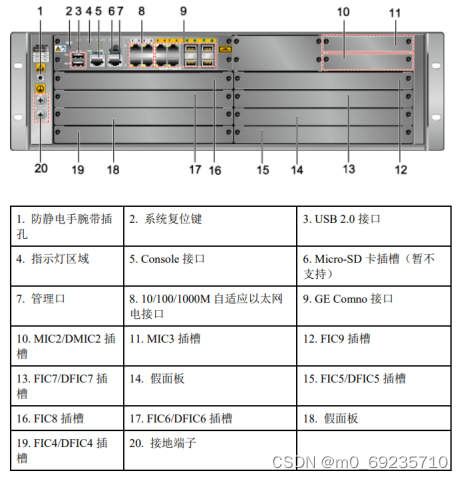

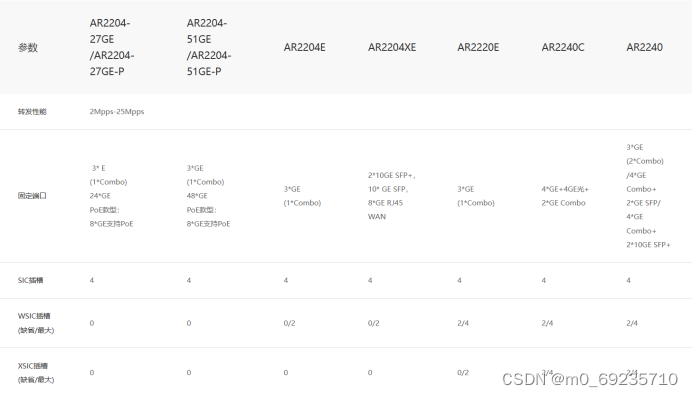

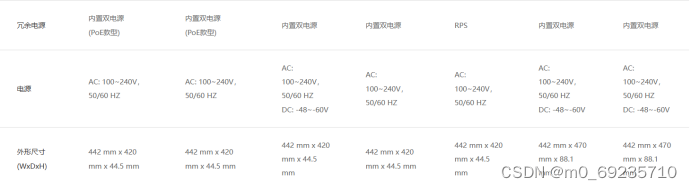

①Huawei(AR2200系列企业路由器):

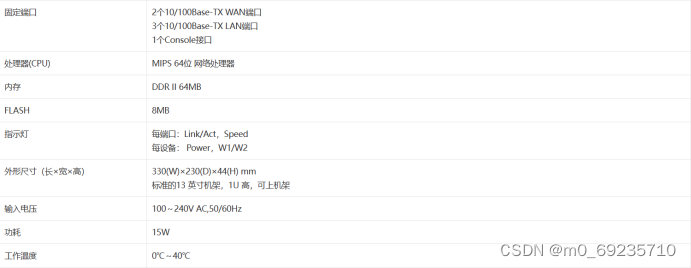

②H3C ER3200 企业级宽带路由器:

5.网络安全技术检测建设

网络安全技术检测建设是保护网络系统和数据安全的重要措施之一,可以采取以下几个方面来进行建设:

1.漏洞扫描工具:使用专业的漏洞扫描工具如Nessus、OpenVAS或Nexpose来对DVWA靶机进行全面的漏洞扫描。这些工具能够自动检测各种已知漏洞,并提供详细的报告和修复建议。

2.Web应用程序防火墙(WAF):部署WAF来保护DVWA靶机免受常见的Web攻击,如SQL注入、跨站脚本等。WAF可以拦截并阻止恶意请求,从而提高网站的安全性。

3.安全代码审计:对DVWA靶机的源代码进行仔细审查,识别潜在的漏洞和安全风险。通过进行静态代码分析,可以发现一些与输入验证、访问控制、加密和输出过滤等相关的问题,并提供相应的修复建议。

4.入侵检测系统(IDS):监控网络流量和系统日志,识别潜在的入侵行为或异常活动。IDS可以基于规则、签名或行为分析来检测威胁,及时发出警报并采取相应的应对措施。

5.入侵防御系统(IPS):类似于IDS,但IPS能够主动采取防御措施,如阻止恶意流量、屏蔽攻击源等,以保护网络免受攻击。

6.流量分析:对网络流量进行实时监测和分析,以识别异常流量模式、不寻常的数据包或网络行为。可以使用Wireshark、tcpdump等抓包工具,使用流量监测与分析系统PRTG Network Monitor、SolarWinds NetFlow等,配置DPI技术深入分析网络数据包的内容,如Snort、Suricata等。

识别DVWA靶机中的漏洞所涉及的原理和修复建议:

(1)SQL注入:

● 原理:SQL注入是通过构造恶意的SQL查询语句来绕过应用程序的输入验证,从而访问、修改或删除数据库中的数据。

● 修复建议:使用参数化查询或预编译语句,确保用户输入不会被当作可执行的代码来解析。

(2)跨站点脚本(XSS):

● 原理:XSS攻击利用应用程序未正确过滤和转义用户输入的场景,将恶意脚本注入到网页中,使其在受害者浏览器中执行。

● 修复建议:确保对用户输入和输出进行适当的转义处理,使用内容安全策略限制脚本的执行。

(3)CSRF(跨站请求伪造):

● 原理:CSRF攻击利用应用程序未能验证HTTP请求的来源,导致攻击者能够以受信任用户的身份执行恶意操作。

● 修复建议:为每个关键操作引入随机生成的令牌(CSRF令牌),并确保验证每个请求的令牌与会话中的匹配。

(4)文件包含:

● 原理:文件包含漏洞允许攻击者通过利用应用程序未正确验证用户输入的方式,包含非预期的远程文件或本地文件,并在服务器上执行它们。

● 修复建议:严格限制文件包含时使用的参数,避免直接将用户输入拼接到文件路径中。使用白名单来限制允许包含的文件或目录。

(5)命令注入:

● 原理:命令注入漏洞允许攻击者构造恶意的系统命令,并通过应用程序执行这些命令,从而获得对主机系统的控制权。

● 修复建议:对于用户提供的任何参数或不可信数据,在执行系统命令之前,应该进行严格的输入验证和过滤。

(6)文件上传漏洞:

● 原理:文件上传漏洞允许攻击者上传具有恶意代码的文件,然后执行或传送给其他用户,导致潜在的远程代码执行。

● 修复建议:对上传的文件进行严格的类型验证和内容检查。

1441

1441

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?