CTF—MISC 竞赛Writeup

题目描述:

实训任务1 FTPASS题目要求:密码在哪里?

题目分析:

因为我们要追踪的目的是找到密码,而密码在传输的过程中一般会在ftp的request请求

中,因此我们要从给出的题目条件里筛选出来

解题过程

结果展示:

由上图我们可以得到user:cdts3500 password:cdts3500

总结与反思:

http的明文传输特点是解体的关键

题目描述:

实训任务2 被嗅探的流量某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数

据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗?

题目分析:

题目中说是流量,我们应该先想到http包,因此,我们应该筛选http包,并且追踪数据流

解题过程:

结果展示:

总结与反思:

http的明文传输终究是一大杀器啊

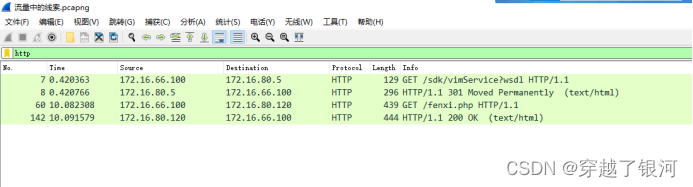

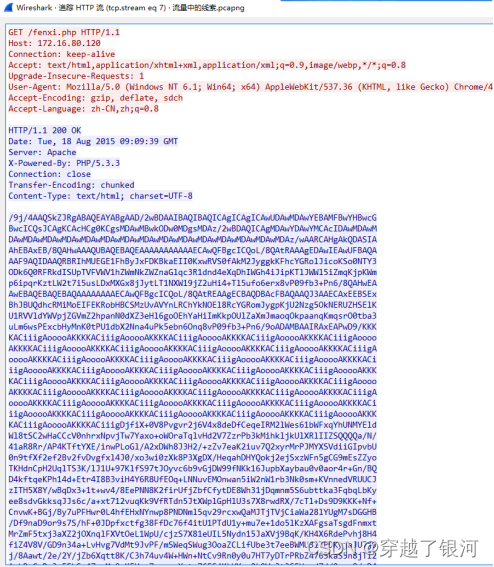

题目描述:

实训任务3 数据包中的线索 公安机关近期截获到某网络犯罪团伙在线交流的数据包,但

无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗?

题目分析:

题目中说的是数据包,那就应该分析http协议的包,且会在get请求里,接着追踪http流

发现了一大段base64码,找个解码网站解一下就彳亍了

解题过程:

结果展示:

总结与反思

找到承载消息的报文,再解码

题目描述:

实训任务4 大白 看不到图? 是不是屏幕太小了。

题目分析:

看不到图中的flag说明图片的高度太小了,调一下高度就好了

解题过程:

结果展示:

总结与反思:

图片看着小就应该想到四周是不是藏着东西,调整宽高看看

题目描述:

实训任务5秘密藏在了哪里?RT。

题目分析:

打开winhex,新建一个文件,将压缩包内的一长串数字粘贴过去,然后将全局位标记改

成偶数,保存为zip文件后重新解压

解题过程:

结果展示:

![]()

总结与反思:

打开文件先判断开头和结尾的16进制数,判断是什么文件,再继续操作

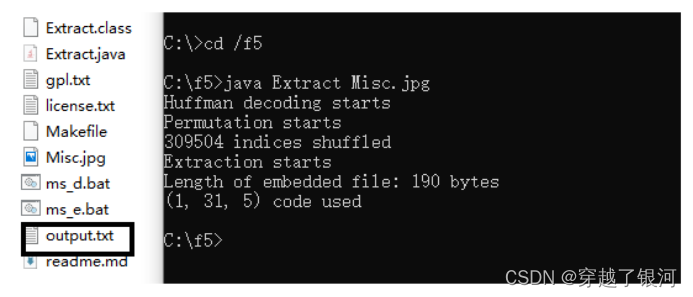

题目描述:

实训任务7 刷新过的图片提示1:

题目分析:

图片 F5 隐写解密,zip 伪加密

解题过程:

50 4B 03 04开头zip文件

伪加密

处理完后保存为zip文件进行解压缩

结果展示:

![]()

总结与反思:

注意判断文件格式和伪加密

3141

3141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?