目录

一、信息收集

1.被动收集

站长工具查询ip

网站:testfire.net的seo综合查询 - 站长工具(https://seo.chinaz.com/testfire.net)

超级ping查找ip

网站:多个地点ping[testfire.net]服务器-网站测速-站长工具(https://ping.chinaz.com/testfire.net)

通过该ip(65.61.137.117)访问

成功访问该网站,所以该网站ip确定为65.61.147.117

对网站进行指纹识别

潮汐指纹识别网站:TideFinger 潮汐指纹 TideFinger 潮汐指纹(http://finger.tidesec.net/)

查询到该网站系统是linux,中间件是tomcat,网站是javaWeb

2.主动收集

对网站进行端口扫描

nmap扫描payload:

nmap 65.61.147.117

扫描出只开启了Web服务,所以没啥用。

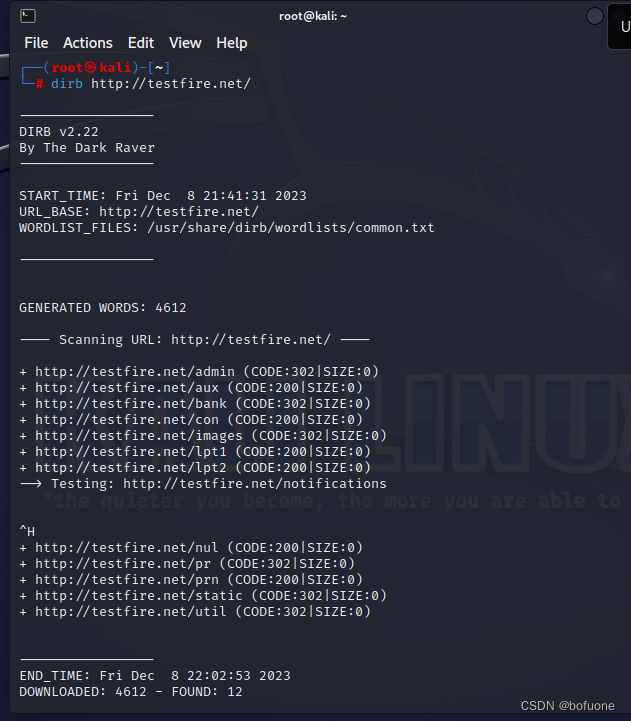

对网站进行目录扫描

dirb目录扫描paload:

dirb http://testfire.net/

扫描到admin目录以便后续利用

二、漏洞扫描

1.goby扫描

使用goby进行漏洞扫描

未扫出漏洞

2.fsan扫描

使用fscan进行扫描

也未扫出漏洞

三、漏洞发现

1.弱口令爆破和万能密码(sql注入)

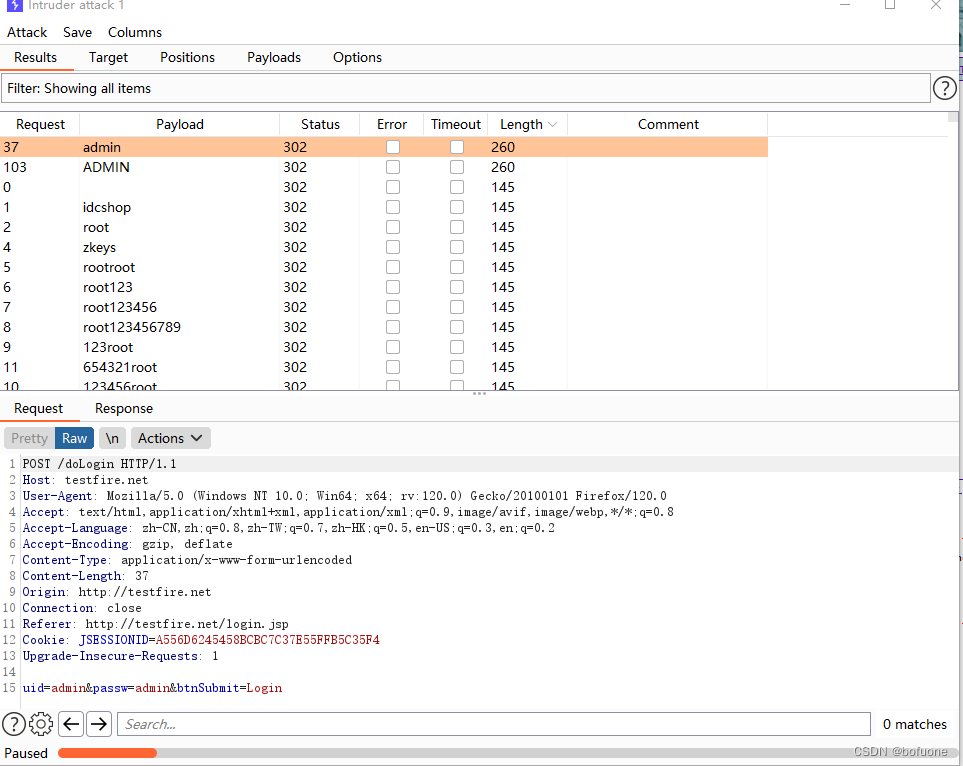

利用前面目录扫描发现的admin目录,进行访问登录界面

对登录进行密码穷举

使用brupsutie进行穷举爆破

爆破出密码为admin或者ADMIN都可以进行登录

检查登录框是否存在sql注入,账号输入admin'发现报错,可能存在sql注入

尝试万能密码payload:

admin' or 1=1--+成功登录

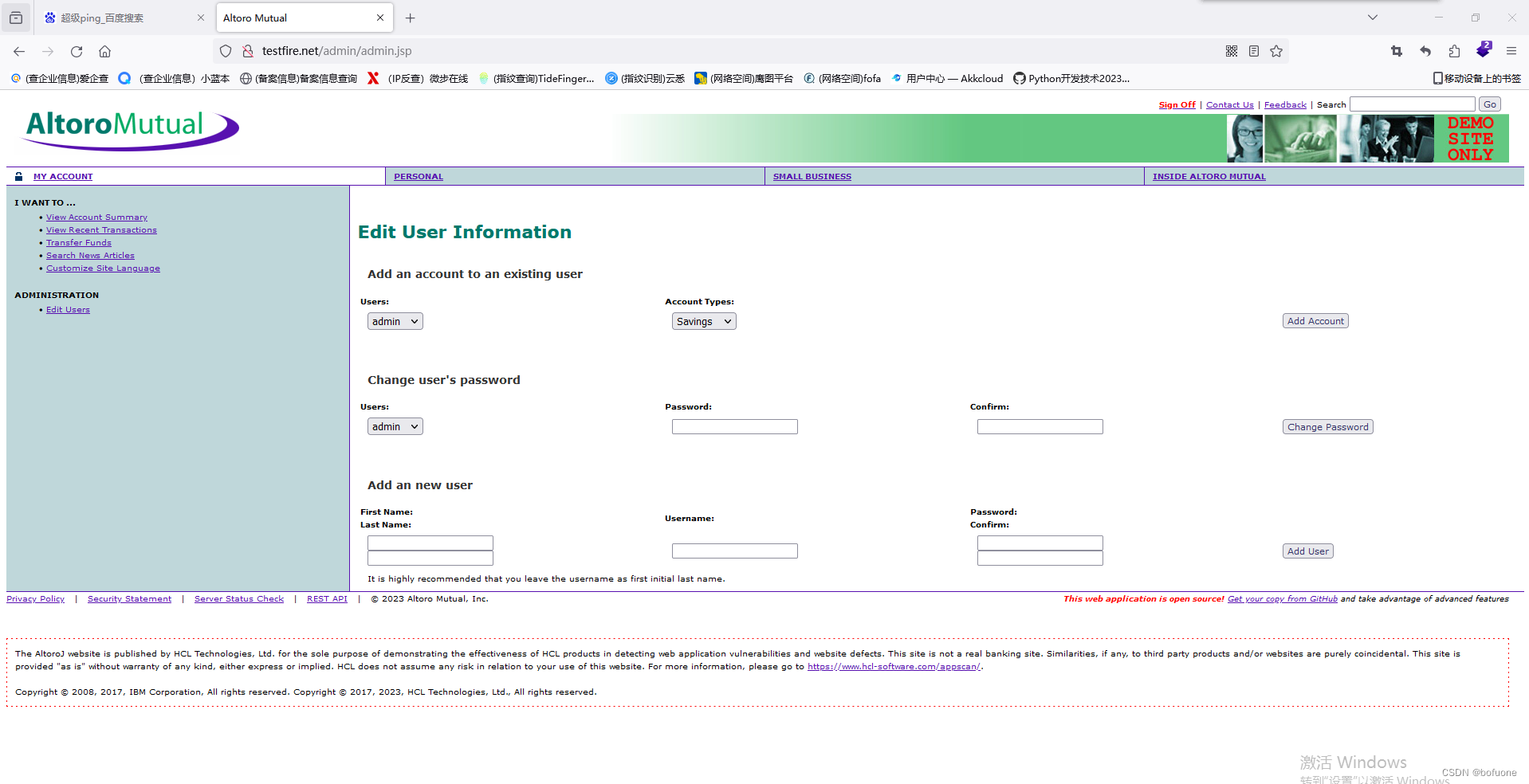

对后台页面进行查找,发现可以添加用户和修改密码,可以添加用户或者修改密码以便下一次进入

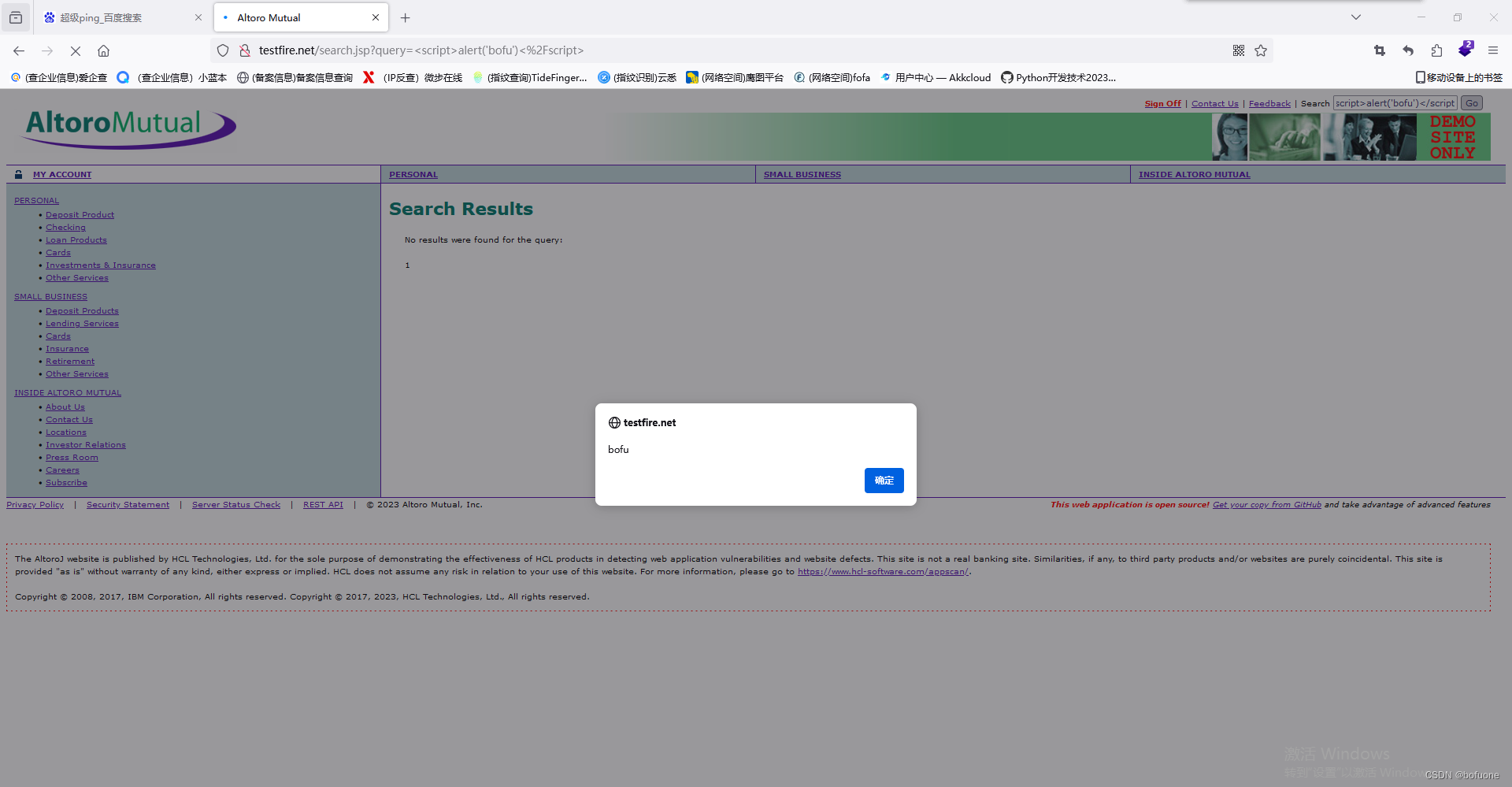

2.反射型xss

通过再网站进行查找并且输入,发现搜索框查找在页面上显示出来,可能存在反射型xss

利用xss payload进行尝试:

<script>alert("bofu")</script>弹出提示框

四、总结

testfire网站登录框存在

1.弱口令admin或ADMIN

2.存在万能密码admin' or 1=1--+

后台页面搜索框存在

1.反射型xss <script>alert('bofu')</script>

3484

3484

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?