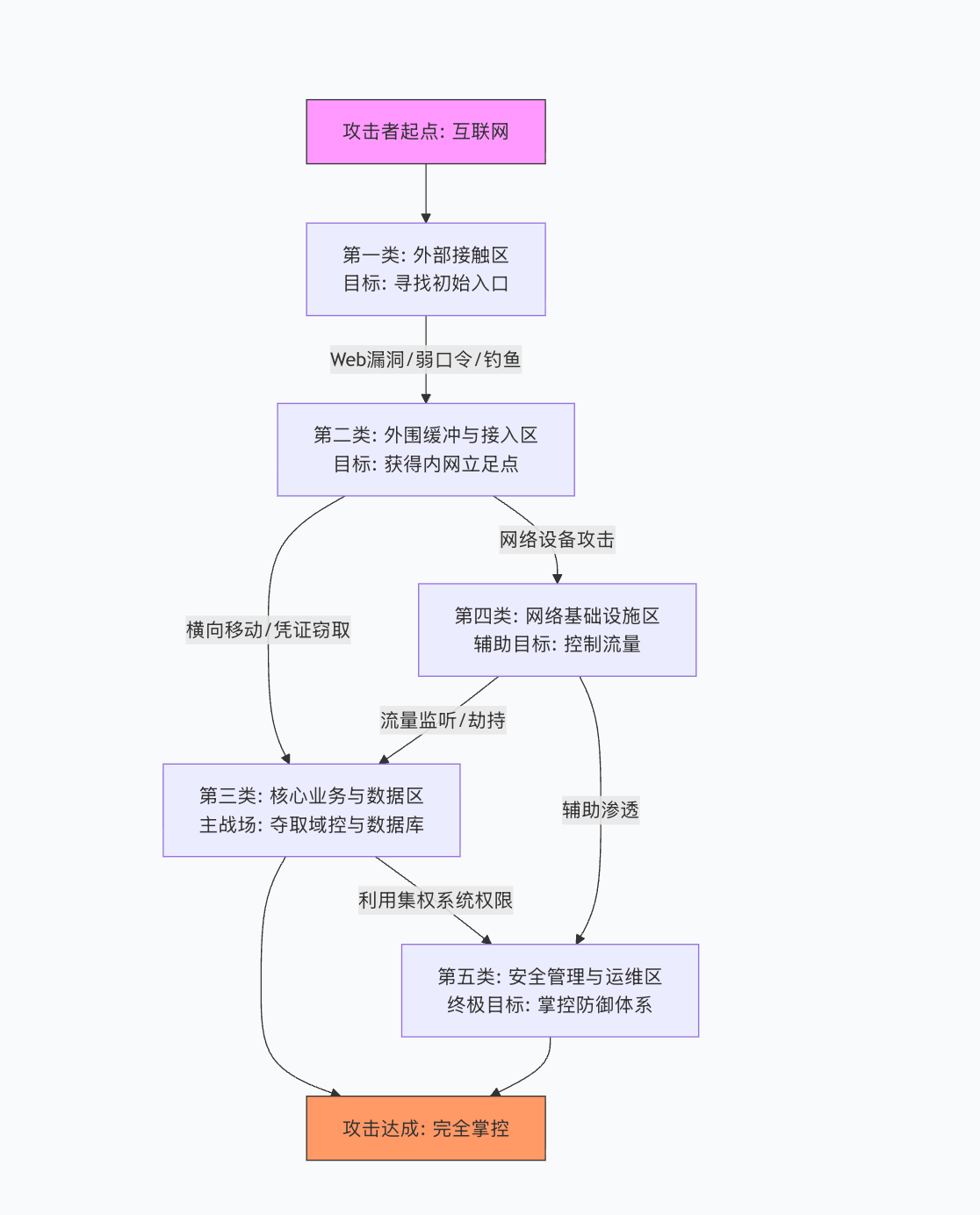

内网安全区域的划分目的是想让我们红队在打点的时候能清醒认识自己落到了哪个区域,面临哪个区域的防御,以及我要在内网横向到哪个区域等等~

这个是我们今天的流程图!

第一类:外部接触区(互联网暴露面)

公有云/私有云核心设备

1. WAF(Web应用防火墙)

- 功能:专门防护HTTP/HTTPS流量的防火墙,能识别SQL注入、XSS、CSRF等应用层攻击

- 特点:基于规则匹配和行为分析,能阻断恶意请求而放行正常业务流量

- 举例:Cloudflare WAF、阿里云WAF、ModSecurity

2. 云安全组/NSG(网络安全组)

- 功能:云平台的虚拟防火墙,控制虚拟机级别的网络访问

- 特点:状态化防火墙规则,支持五元组(源IP、目标IP、协议、源端口、目标端口)控制

- 示例:AWS安全组、Azure NSG、腾讯云安全组

3. DDoS防护设备

- 功能:识别和清洗分布式拒绝服务攻击流量

- 工作流程:异常流量检测 → 引流至清洗中心 → 过滤恶意流量 → 回注干净流量

- 类型:云清洗(如阿里云DDoS高防)、本地设备(如Radware DefensePro)

4. 云安全态势管理(CSPM)

- 功能:自动扫描云环境配置错误和安全风险

- 检测项:存储桶公开访问、过度权限策略、未加密数据库、日志未开启等

互联网接入区关键设备

1. 下一代防火墙(NGFW)

- 与传防火墙区别:

- 传统防火墙:只看IP和端口(三层/四层)

- NGFW:能识别应用(如区分微信和恶意软件)、用户身份、内容威胁

- 功能:入侵防御、应用控制、URL过滤、防病毒、沙箱集成

2. 入侵防御系统(IPS)

- 功能:实时分析网络流量,检测并阻断攻击行为

- 工作模式:在线部署,流量必须经过它,发现攻击立即阻断

- 检测类型:漏洞利用攻击、DoS攻击、恶意软件传播

3. VPN网关

- 功能:为远程用户和分支机构提供加密接入通道

- 类型:

- SSL VPN:通过浏览器访问,适合员工远程办公

- IPSec VPN:站点到站点连接,适合分支机构互联

- 关键:双因素认证、权限最小化、日志审计

4. 负载均衡器

- 安全功能:

- SSL/TLS终止:减轻后端服务器加解密负担

- DDoS防护:吸收部分攻击流量

- WAF集成:与Web应用防火墙联动

第二类:外围缓冲与接入区

网络隔离机制:VLAN详解

典型的办公网络VLAN划分:

VLAN ID 名称 用途 网关IP 访问控制

------- ------------- ------------- ------------- -------------------------

VLAN 10 User-Office 员工办公电脑 192.168.10.1 可访问互联网、办公服务器

VLAN 20 Guest-WiFi 访客无线 192.168.20.1 仅可访问互联网,隔离内网

VLAN 30 VoIP 语音电话 192.168.30.1 高优先级,保证通话质量

VLAN 40 Server-DMZ DMZ服务器 192.168.40.1 受限访问内网特定服务

VLAN 50 Network-Mgmt 网络设备管理 192.168.50.1 仅限运维访问,严格隔离

核心交换机配置VLAN间路由控制:

interface Vlan10

description User-Office

ip address 192.168.10.1 255.255.255.0

ip access-group OFFICE-OUT in # 入向访问控制列表

interface Vlan40

description Server-DMZ

ip address 192.168.40.1 255.255.255.0

ip access-group DMZ-ISOLATION in

VLAN隔离原理:

- 基于端口的VLAN:交换机端口绑定到特定VLAN

- 基于802.1Q标签:数据帧添加VLAN ID标签(12位,最多4094个VLAN)

- 三层交换机路由:不同VLAN间通信需经过路由,可实施访问控制

DMZ区关键设备

1. 反向代理服务器

- 功能:接收外部请求,转发到内部服务器,隐藏内部架构

- 安全价值:SSL终止、请求过滤、访问日志、限速防护

2. 堡垒机(跳板机)

- 功能:运维人员访问内部服务器的唯一入口

- 安全特性:

- 会话录制:所有操作被录像

- 权限审批:需要申请临时权限

- 命令过滤:禁止危险命令执行

3. 邮件安全网关

- 功能:过滤入站和出站邮件威胁

- 防护内容:钓鱼邮件、恶意附件、垃圾邮件、数据泄露

办公终端区安全设备

1. EDR(终端检测与响应)

- 功能:比传统杀毒软件更高级,基于行为分析检测未知威胁

- 能力:进程监控、注册表保护、内存扫描、勒索软件防护

2. 网络访问控制(NAC)

- 工作流程:

- 设备接入网络 → 2. NAC检查设备合规性 → 3. 合规则分配VLAN,不合规则隔离

- 检查项:杀毒软件状态、补丁级别、是否域成员、证书有效性

3. 数据防泄露(DLP)

- 功能:监控和阻止敏感数据外传

- 检测方式:关键字匹配、文件指纹、机器学习识别

- 控制点:USB、邮件、网页上传、云盘同步

无线网络安全

1. 企业级无线控制器

- 功能:集中管理AP,实施统一安全策略

- 安全特性:WPA3加密、访客网络隔离、无线入侵检测

2. 无线IPS

- 功能:检测恶意AP、解除认证攻击、热点钓鱼等无线威胁

第三类:核心业务与数据区

网络隔离机制:微分段

生产环境网络微分段示例:

┌─────────────────────────────────────────────────────┐

│ 应用A三层架构 │

├─────────────────────────────────────────────────────┤

│ Web层: 192.168.100.0/24 │

│ - 仅开放80/443端口到互联网 │

│ - 仅允许访问App层的8000端口 │

│ │

│ App层: 192.168.101.0/24 │

│ - 不接受互联网直接访问 │

│ - 仅允许访问DB层的3306端口 │

│ │

│ DB层: 192.168.102.0/24 │

│ - 完全隔离,仅App层特定IP可访问 │

│ - 数据库审计设备镜像流量 │

└─────────────────────────────────────────────────────┘

微分段技术:

- 传统方式:ACL(访问控制列表),管理复杂

- 现代方式:

- NSX(VMware):基于虚拟机的软件定义网络

- Cisco ACI:基于策略的自动化分段

- 云原生:Kubernetes NetworkPolicy

域控相关设备

1. Active Directory域控制器

- 核心功能:

- 身份认证:Kerberos协议

- 集中管理:用户、计算机、组策略

- 单点登录:一次登录访问所有授权资源

- 安全组件:

- 组策略:统一安全配置(密码策略、防火墙规则)

- AD证书服务:基于证书的身份验证

- AD Federation:跨域信任关系

2. 特权访问管理(PAM)

- 功能:管理管理员账户(如域管理员)

- 特性:

- 密码保险箱:随机化、定期改密

- 会话代理:不直接使用密码,通过代理连接

- 权限申请流程:需要审批才能获得临时权限

数据库安全设备

1. 数据库防火墙

- 功能:分析SQL语句,阻断恶意查询

- 防护内容:SQL注入、权限提升、敏感数据访问

2. 数据库审计系统

- 部署方式:旁路镜像流量或代理模式

- 审计内容:谁、何时、从哪里、执行了什么SQL操作

- 合规要求:满足等保、PCI-DSS、GDPR要求

3. 数据脱敏系统

- 场景:开发测试环境使用生产数据

- 技术:保持数据格式但替换真实内容(如身份证号、手机号)

第四类:网络基础设施区

核心网络设备

1. 核心交换机

- 安全功能:

- ACL:基于IP和端口的访问控制

- 端口安全:限制MAC地址数量,防MAC泛滥攻击

- DHCP Snooping:防止 rogue DHCP服务器

- 动态ARP检测:防止ARP欺骗

2. 路由器

- 安全特性:

- 路由协议安全:OSPF/BGP MD5认证

- 控制平面防护:限制路由更新速率

- uRPF:反向路径检查,防IP地址欺骗

3. SDN控制器

- 功能:集中控制网络设备,实现动态策略下发

- 安全价值:快速响应威胁,自动隔离受感染主机

网络监控设备

1. 网络流量分析(NTA)

- 功能:基于流量的威胁检测(如思科Stealthwatch)

- 检测能力:内网横向移动、数据渗漏、C2通信、加密流量分析

2. 全流量包捕获

- 设备:网络分光器 + 大数据存储

- 用途:事后取证分析,还原攻击链

第五类:安全管理与运维区

集权管理系统

1. 堡垒机/运维审计系统

- 架构:

运维人员 → [堡垒机] → [目标服务器]

│

↓

[审计存储]

- 操作录像

- 命令日志

- 文件传输记录

- 安全特性:双人授权、时间锁、命令黑白名单、高危操作拦截

2. SIEM(安全信息与事件管理)

- 数据源:收集防火墙、IPS、服务器、应用等日志

- 核心功能:

- 关联分析:不同设备的日志关联,发现复杂攻击

- 威胁情报集成:比对IOC(威胁指标)

- SOAR集成:自动化响应(如发现威胁自动封锁IP)

3. 漏洞管理系统

- 流程:资产发现 → 漏洞扫描 → 风险评估 → 修复跟踪 → 验证闭环

- 代表产品:Nessus、Qualys、OpenVAS

4. 终端安全管理平台

- 功能:统一管理所有EDR客户端

- 能力:策略下发、威胁调查、远程隔离、取证收集

安全运维区网络隔离

运维管理专用网络架构:

┌─────────────────────────────────────────────────────┐

│ 运维管理专属VLAN(VLAN 100) │

├─────────────────────────────────────────────────────┤

│ 物理隔离: │

│ - 独立交换机、独立网卡、独立线路 │

│ │

│ 逻辑控制: │

│ ┌──────────┐ ┌──────────┐ ┌──────────┐ │

│ │ 运维终端 │──────│ 堡垒机 │──────│ 生产服务器 │ │

│ │ (VLAN100)│ │ (VLAN100)│ │(其他VLAN) │ │

│ └──────────┘ └──────────┘ └──────────┘ │

│ │ │ │ │

│ └──────────────────┴──────────────────┘ │

│ 严格ACL控制 │

│ (仅允许堡垒机访问生产服务器) │

└─────────────────────────────────────────────────────┘

访问控制实现:

# 核心交换机ACL配置示例

ip access-list extended OPS-TO-PROD

permit tcp host 192.168.100.10 host 192.168.20.50 eq 3389 # 堡垒机→服务器RDP

permit tcp host 192.168.100.10 host 192.168.20.51 eq 22 # 堡垒机→服务器SSH

deny ip any 192.168.20.0 0.0.0.255 # 其他到生产网全拒

permit ip any any # 其他流量允许

# 应用到接口

interface Vlan100

ip access-group OPS-TO-PROD in

安全设备管理后台

1. 防火墙/IPS管理控制台

- 功能:策略配置、日志查看、威胁分析、报表生成

- 安全要求:双因素认证、操作审计、权限细分

2. EDR/XDR管理平台

- 能力:

- 威胁狩猎:主动搜索潜伏威胁

- 事件调查:时间线回溯攻击过程

- 取证分析:内存转储、文件提取

3. 零信任控制平面

- 组件:

- 策略引擎:实时评估访问请求风险

- 策略执行点:在网关或终端执行策略决定

- 信任评估:基于设备健康度、用户行为、环境风险打分

攻击者视角的设备价值评估

| 设备类型 | 攻击价值 | 防御难点 | 攻击优先级 |

|---|---|---|---|

| 域控制器 | ★★★★★ | 严格监控、多重防护 | 首要目标 |

| 堡垒机 | ★★★★★ | 物理隔离、操作审计 | 终极目标 |

| 数据库服务器 | ★★★★☆ | 访问控制、审计监控 | 高价值目标 |

| 文件服务器 | ★★★★☆ | 权限管理、DLP防护 | 信息收集目标 |

| 邮件服务器 | ★★★☆☆ | 网关过滤、沙箱检测 | 初始进入点 |

| 网络设备 | ★★★☆☆ | 管理口隔离、配置备份 | 持久化跳板 |

| 安全设备管理台 | ★★★★★ | 双重隔离、严格管控 | 反制防御目标 |

3465

3465

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?