AES官方加解密源代码如下:

package com.wsw.sdk.utils;

import java.io.IOException;

import java.security.GeneralSecurityException;

import java.security.InvalidAlgorithmParameterException;

import java.security.InvalidKeyException;

import java.security.NoSuchAlgorithmException;

import java.util.Base64;

import javax.crypto.Cipher;

import javax.crypto.NoSuchPaddingException;

import javax.crypto.spec.GCMParameterSpec;

import javax.crypto.spec.SecretKeySpec;

public class WxAPIV3AesUtil {

static final int KEY_LENGTH_BYTE = 32;

static final int TAG_LENGTH_BIT = 128;

private final byte[] aesKey;

public WxAPIV3AesUtil(byte[] key) {

if (key.length != KEY_LENGTH_BYTE) {

throw new IllegalArgumentException("无效的ApiV3Key,长度必须为32个字节");

}

this.aesKey = key;

}

public String decryptToString(byte[] associatedData, byte[] nonce, String ciphertext)

throws GeneralSecurityException, IOException {

try {

Cipher cipher = Cipher.getInstance("AES/GCM/NoPadding");

SecretKeySpec key = new SecretKeySpec(aesKey, "AES");

GCMParameterSpec spec = new GCMParameterSpec(TAG_LENGTH_BIT, nonce);

cipher.init(Cipher.DECRYPT_MODE, key, spec);

cipher.updateAAD(associatedData);

return new String(cipher.doFinal(Base64.getDecoder().decode(ciphertext)), "utf-8");

} catch (NoSuchAlgorithmException | NoSuchPaddingException e) {

throw new IllegalStateException(e);

} catch (InvalidKeyException | InvalidAlgorithmParameterException e) {

throw new IllegalArgumentException(e);

}

}

}

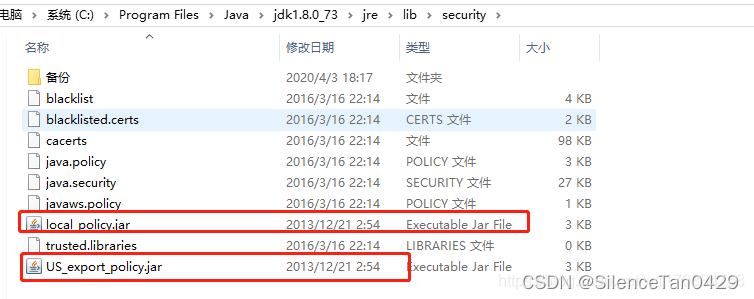

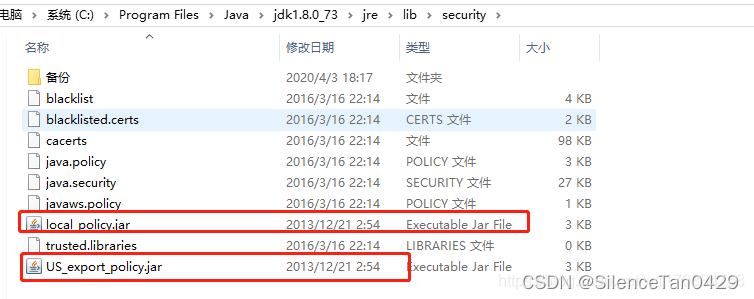

问题点:官方规定key密匙长度为32,但是在运行decryptToString解密算法的时候抛出异常:java.security.InvalidKeyException: Illegal key size,明显是key密匙长度的问题,经过查询发现是JRE中自带的“local_policy.jar ”和“US_export_policy.jar”是支持128位密钥的加密算法,而当我们要使用256位密钥算法的时候,已经超出它的范围,无法支持,所以才会报:“java.security.InvalidKeyException: Illegal key size or default parameters”的异常。

解决方案:去官方下载JCE无限制权限策略文件。

JDK7的下载地址: http://www.oracle.com/technetwork/java/javase/downloads/jce-7-download-432124.html

JDK8的下载地址: http://www.oracle.com/technetwork/java/javase/downloads/jce8-download-2133166.html

下载解压后,去jdk目录替换两个文件,如果安装了jre,也要替换jre下面对应文件。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?