一、实验名称

分析数据链路层帧结构

二、实验目的

1. 掌握使用Wireshark分析俘获的踪迹文件的基本技能;

2. 深刻理解Ethernet帧结构。

3. 深刻理解IEEE 802.11帧结构。(可选)

4. 掌握帧结构中每一字段的值和它的含义。

三、实验内容和要求

1. 分析俘获的踪迹文件的Ethernet帧结构;

2. 分析IEEE 802.11帧结构。(可选)

四、实验环境

硬件环境:

cpu型号:11th Gen Intel(R) Core(TM) i5-1135G7 @ 2.40GHz

主频内存型号:2.42 GHz

容量:32+2TB

软件环境:

操作系统版本号:22631.3296

软件版本号:Wireshark-win64-2.6.6

五、操作方法与实验步骤

1、分析踪迹文件中的帧结构

打开Wireshark,用Wireshark俘获网络上收发分组或者打开踪迹文件,选择WLAN接口,如下图图1所示。选择其中的某一个帧,页面将显示帧的具体信息。

2、分析IEEE 802.11帧结构

打开Wireshark,用Wireshark俘获网络上收发分组或者打开踪迹文件,依次点击捕获、选项、WLAN接口,显示过滤器输入icmp,向选定的Web服务器发送Ping报文,找到属于本设备的IP地址,选择其中某一个帧即可在数据详细区中观察帧的具体结构信息。为了进一步分析Ethernet II帧结构,点击首部细节信息栏中的“Ethernet II”行,即可进行帧结构的分析等操作。

六、实验数据记录和结果分析

1、分析踪迹文件中的帧结构

用Wireshark俘获收发分组或者打开踪迹文件,选择WLAN接口,选取10号帧,可以看到帧的到达时间、帧编号、帧长度、帧中协议等信息,在帧中协议中,看到该帧有Ethernet:IP:ICMP:data的封装结构

1)Frame: 物理层的数据帧概况

2)Ethernet II: 数据链路层以太网帧头部信息

3)Internet Protocol Version 4: 网络层IP数据报头部信息

4)Transmission Control Protocol: 传输层数据段头部信息,此处是ICMP

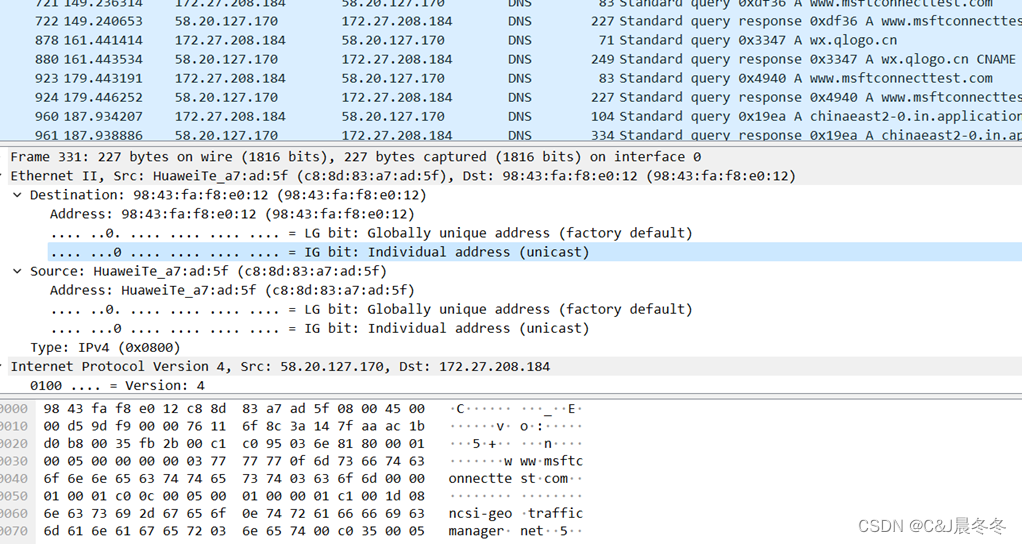

1)其源MAC地址(Source)为26:1d:2b:ec:28:11,目的MAC地址(Destination)为c8:8d:83:a7:ad:5f;以太类型字段中值为0x0800,表示该帧封装了IP数据报;以及MAC地址分配的相关信息。

2)Ethernet II清楚的包含了三个信息,Destination, Source,Type依次对应着结构图上面的D.MAC S.MAC Type类型,而我们的Type类型为IPV4也就是它是一个ip数据包,版本是v4。这就说明type类型对应的就是这个以太帧的高级层协议,也就是说,以太帧即可以与网络层相关联(IP协议),也可以与第二层数据链路层相关联(ARP协议),然而这对应了IP协议。这就说明以太帧把每层都关联了起来。

2、分析IEEE 802.11帧结构

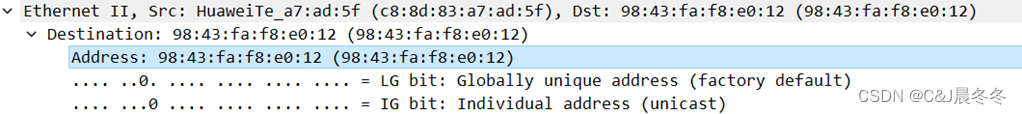

1由图可知本机的48比特以太网MAC地址是c8:8d:83:a7:ad:5f。以太帧目的MAC地址为98:43:fa:f8:e0:12,校园网的MAC地址相当于一个网关。给以太类型2字节字段的十六进制值,表示该以太帧包含了IP协议;如果其中封装Ipv6协议,其值应为0x86DD。

-

七、实验体会、质疑和建议

IEEE 802.3 以太帧结构。它是在以太网链路上运行的一种数据分组,开始于前导码和帧定界符起始,后继的是以太首部的目的和源地址。该帧的中部是载荷数据,其中包括了由该帧携带的其他协议(如 IP)的首部。该帧的尾部是 32 比特的循环冗余码校验,以检测数据传输时可能的损伤。

通过这次实验我更加清楚了数据帧在传送过程中,源IP和目的IP是不会变的,但源MAC地址和目的MAC地址会变化,这是因为在中间有网关进行分组和交换。一般情况下需要经过10个以内的网关即可到达目的IP,则代表网络信道通畅。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?