题目为

根据所给条件可知该题为dp dq泄露的题型

其中dp=d mod (p-1)

dq=d mod (q-1)

根据m=c^d mod nm=c^d-k*p*q

两侧同时mod q,则可得

m=c^d mod p (m<q)

又根据dp=d mod (p-1),可得d=dp+k(p-1),将其带入上式得

m=c^(dp+k(p-1)) mod p

根据费马小定理的推论:a^(t+k(p-1))a^t (mod p)

即a^(t+k(p-1)) mod p = a^t mod p

则m=c^dp mod p

则简化版解题脚本

import libnum

import gmpy2

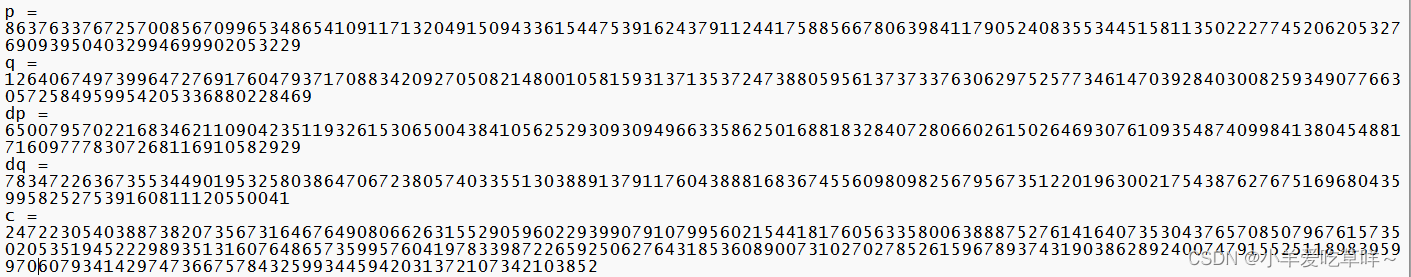

p = 8637633767257008567099653486541091171320491509433615447539162437911244175885667806398411790524083553445158113502227745206205327690939504032994699902053229

q = 12640674973996472769176047937170883420927050821480010581593137135372473880595613737337630629752577346147039284030082593490776630572584959954205336880228469

dp = 6500795702216834621109042351193261530650043841056252930930949663358625016881832840728066026150264693076109354874099841380454881716097778307268116910582929

dq = 783472263673553449019532580386470672380574033551303889137911760438881683674556098098256795673512201963002175438762767516968043599582527539160811120550041

c = 24722305403887382073567316467649080662631552905960229399079107995602154418176056335800638887527614164073530437657085079676157350205351945222989351316076486573599576041978339872265925062764318536089007310270278526159678937431903862892400747915525118983959970607934142974736675784325993445942031372107342103852

m=pow(c,dp,p)

print(libnum.n2s(m))

#m<q

一般型解题脚本

import libnum

import gmpy2

p = 8637633767257008567099653486541091171320491509433615447539162437911244175885667806398411790524083553445158113502227745206205327690939504032994699902053229

q = 12640674973996472769176047937170883420927050821480010581593137135372473880595613737337630629752577346147039284030082593490776630572584959954205336880228469

dp = 6500795702216834621109042351193261530650043841056252930930949663358625016881832840728066026150264693076109354874099841380454881716097778307268116910582929

dq = 783472263673553449019532580386470672380574033551303889137911760438881683674556098098256795673512201963002175438762767516968043599582527539160811120550041

c = 24722305403887382073567316467649080662631552905960229399079107995602154418176056335800638887527614164073530437657085079676157350205351945222989351316076486573599576041978339872265925062764318536089007310270278526159678937431903862892400747915525118983959970607934142974736675784325993445942031372107342103852

def decrypt(dp,dq,p,q,c):

InvQ=gmpy2.invert(p,q)

mp=pow(c,dp,p)

mq=pow(c,dq,q)

m=(((mp-mq)*InvQ)%p)*q+mq

print(libnum.n2s(int(m)).decode())

decrypt(dp,dq,p,q,c)运行得到noxCTF{W31c0m3_70_Ch1n470wn}

再将其写成flag形式即

flag{W31c0m3_70_Ch1n470wn}

975

975

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?