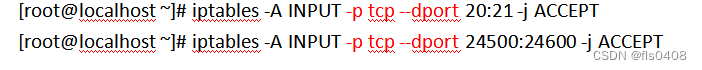

(1)端口匹配

搭建vsftpd服务时需要开放20、21端口,以及用于被动模式的端口范围为24500-24600

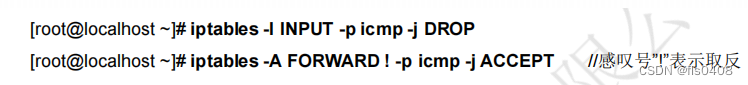

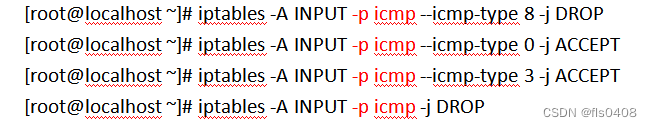

(2)ICMP类型匹配

若要禁止从其他主机ping本机,但是允许本机ping其他主机

显式匹配

要有额外的内核模块提供支持,以手动“-m 模块名称”调用相关的模块,然后在再置匹配条件,显示匹配就是需要手动指定模块的匹配方式。

多端口匹配

允许本机开放25、80、110、143端口,以提供电子邮件服务

# iptables -A INPUT -p tcp -m multiport --dport 25,80,110,143 -j ACCEPT

IP范围匹配(iprange用于ip范围)

禁止转发源IP地址位于192.168.4.21-192.168.4.28之间的TCP数据包

# iptables -A FORWARD -p tcp -m iprange --src-range 192.168.4.21-192.168.4.28 -j ACCEPT

MAC地址匹配

根据MAC地址封锁主机,禁止其访问本机的任何应用

# iptables -A INPUT -m mac --mac-source 00:0C:29:C9:3D:F7 -j DROP

状态匹配

要禁止转发与正常TCP连接无关的非"--syn"请求的数据包,如伪造的网络攻击数据包

# iptables -A FORWARD -m state --state NEW -p tcp ! --syn -j DROP

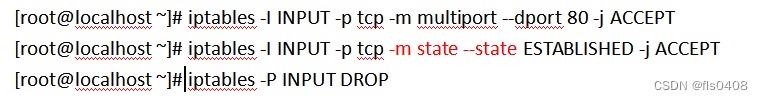

只开放本机的WEB服务(80端口),但对发给本机的TCP应答数据包予以放行,其他入站数据包均丢弃,对应的入站规则为(ESTABLISHED:已建立的)

2660

2660

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?