晚上顺便写一下web14的write up:

我们仍然是先打开题目:

发现题目中说的提示;

- “0day:某编辑器最新版默认配置下,如果目录不存在,则会遍历服务器根目录

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人”

然后我们打开题目链接:

直接一键三联继续搞,查看网页源代码、抓包、dirsearch

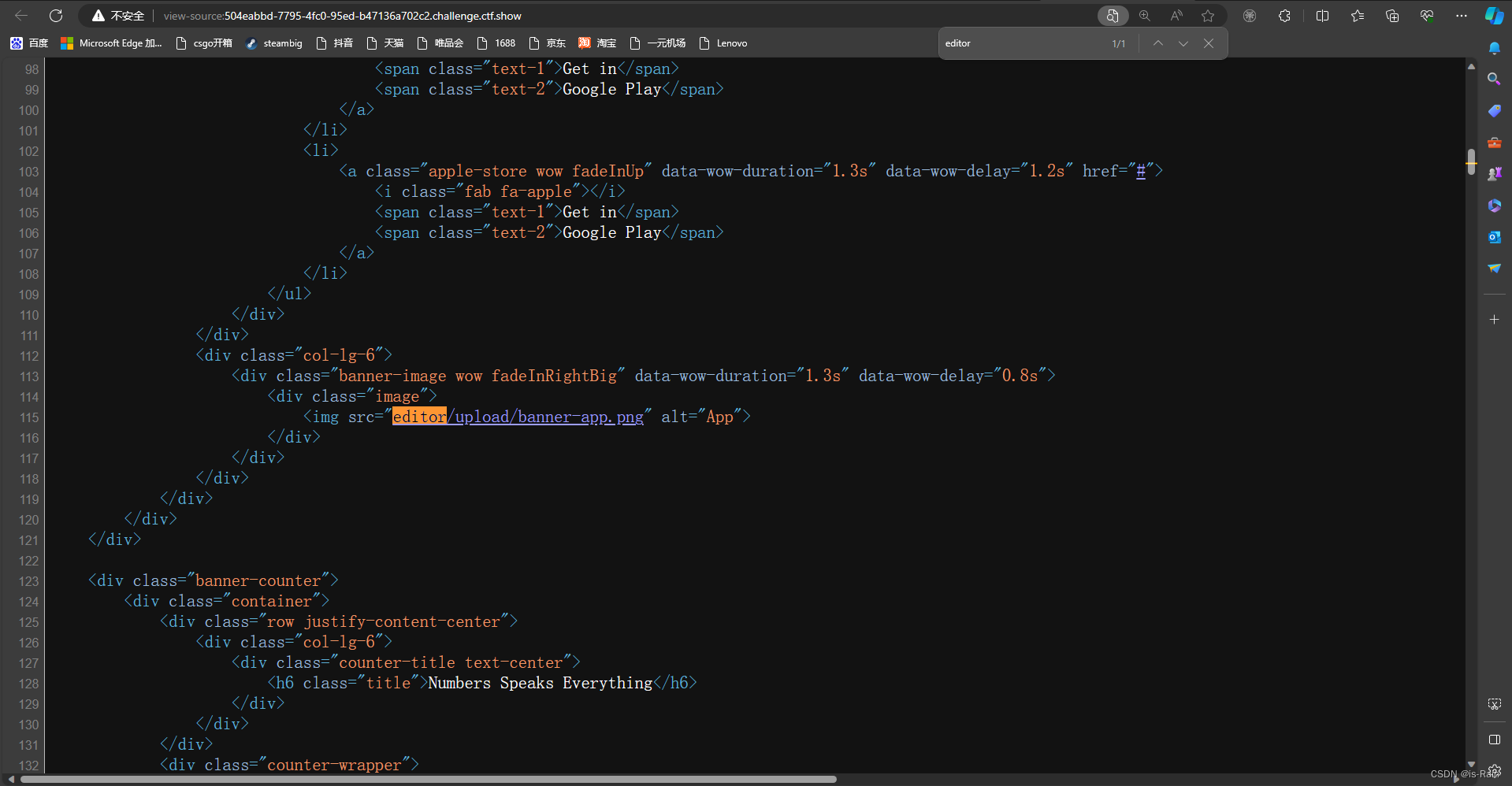

在网页源代码(Ctrl+U查看网页源代码)中搜索editor, 发现图片文件保存到 editor/upload中

小0day提示目录遍历, 尝试访问editor/upload, 响应结果403, 无目录遍历漏洞:

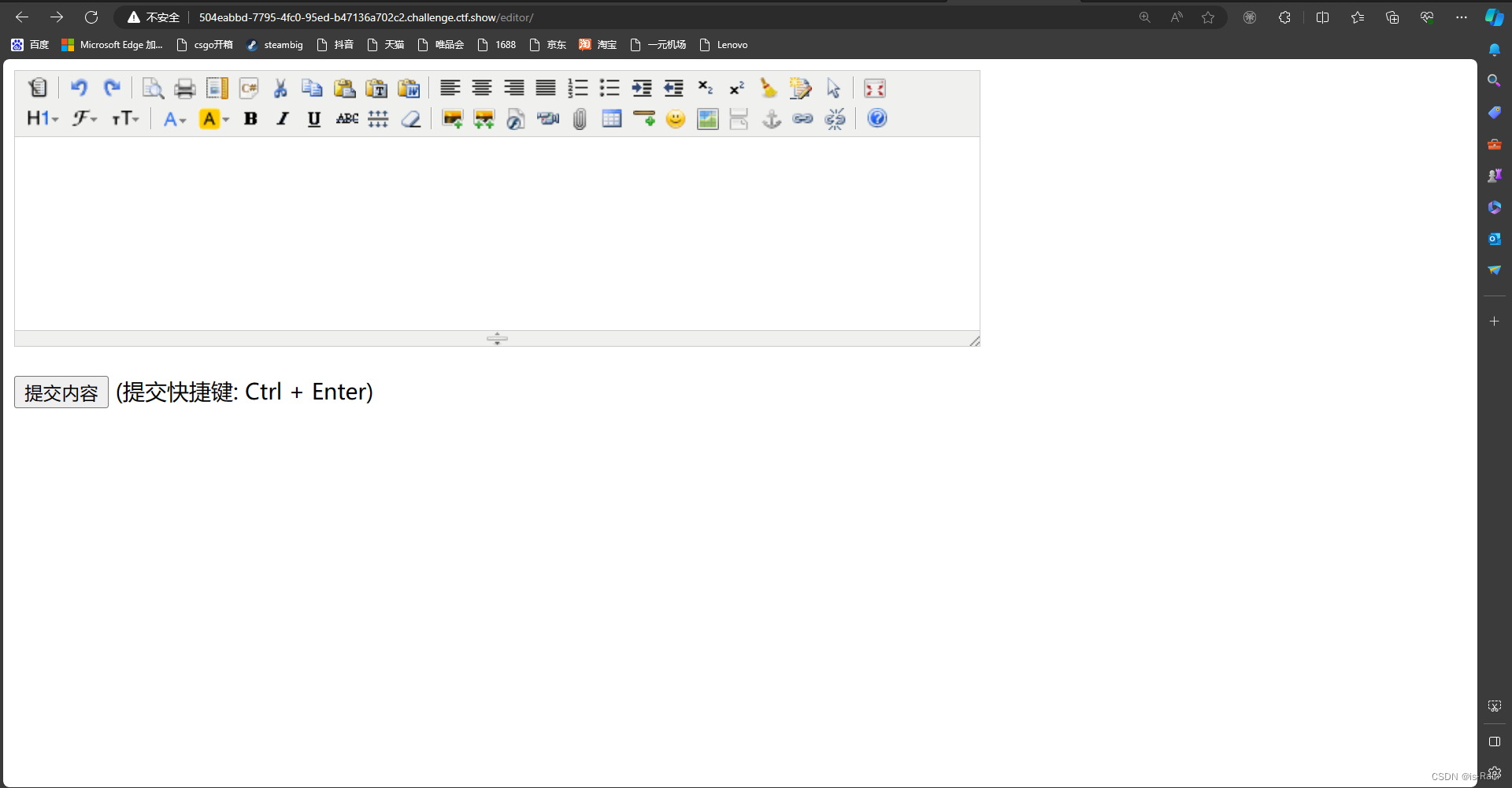

dirsearch发现存在可以访问的/editor/,和题目提示很像,进去看看:

访问一下题目提示中的editor,发现如下场景:

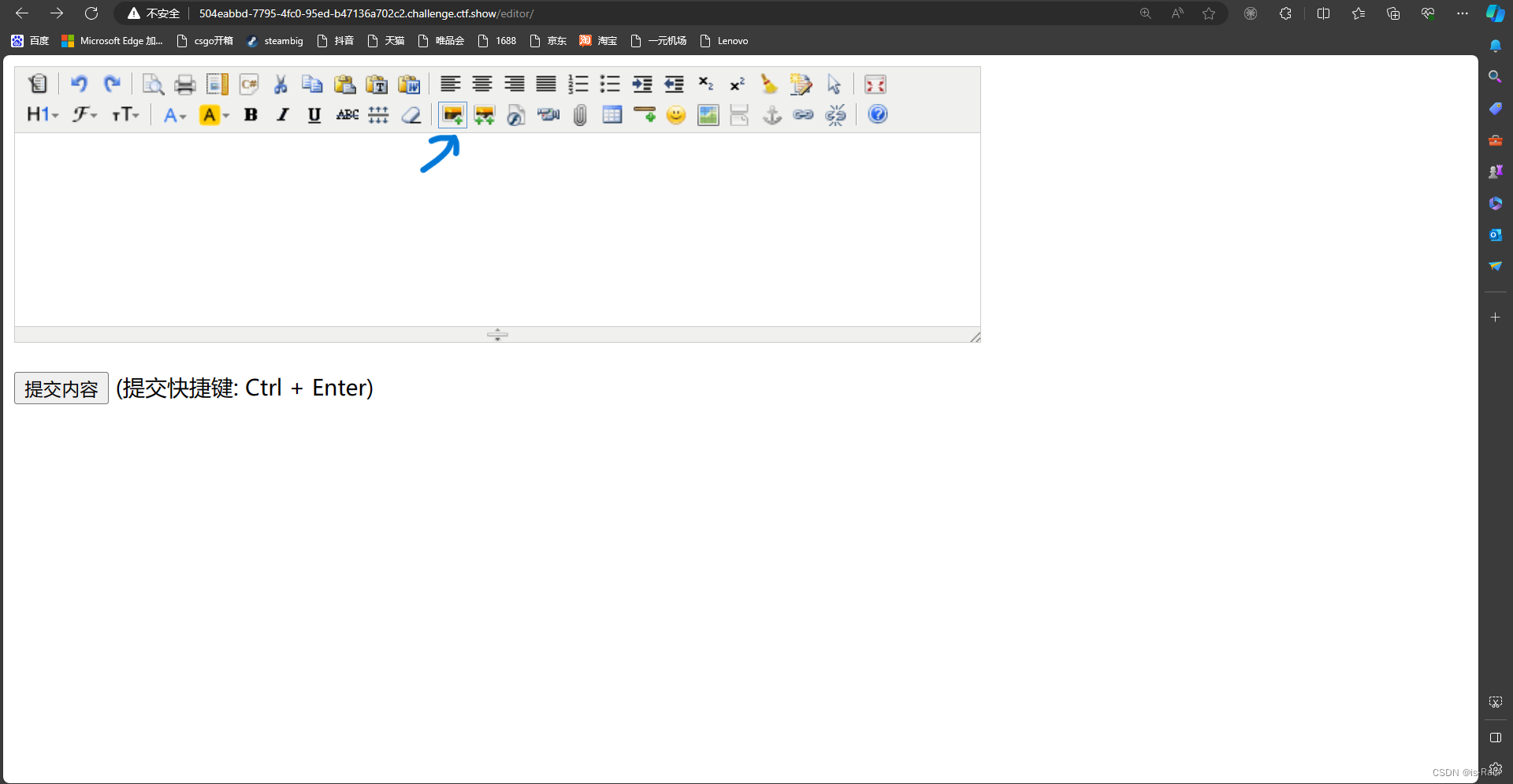

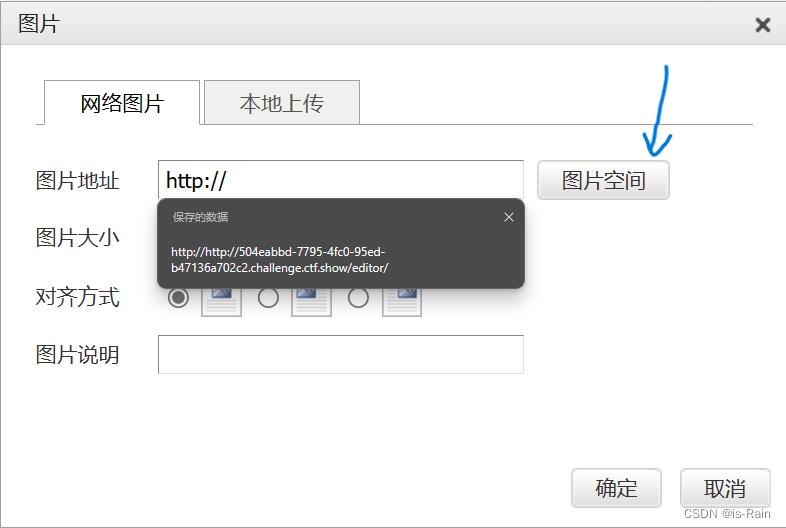

进入一看,有点像是一个以前的文件上传的题啊,我信息搜集做到文件上传了吗,反正不管了去试试 好了,尝试完毕,我知道我思考的方向错了,在里面点击图片空间或者文件空间时,发现居然能直接访问服务器根目录,人都傻了,开始寻找需要的东西

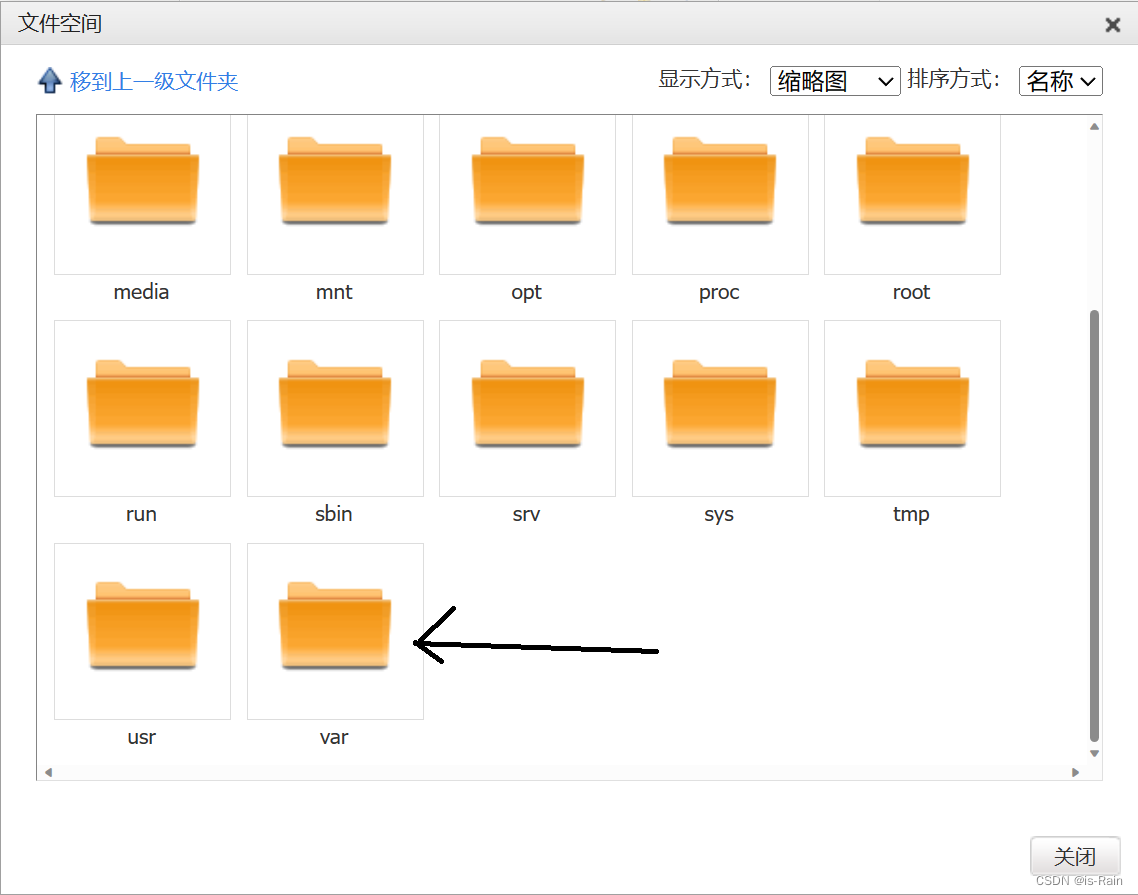

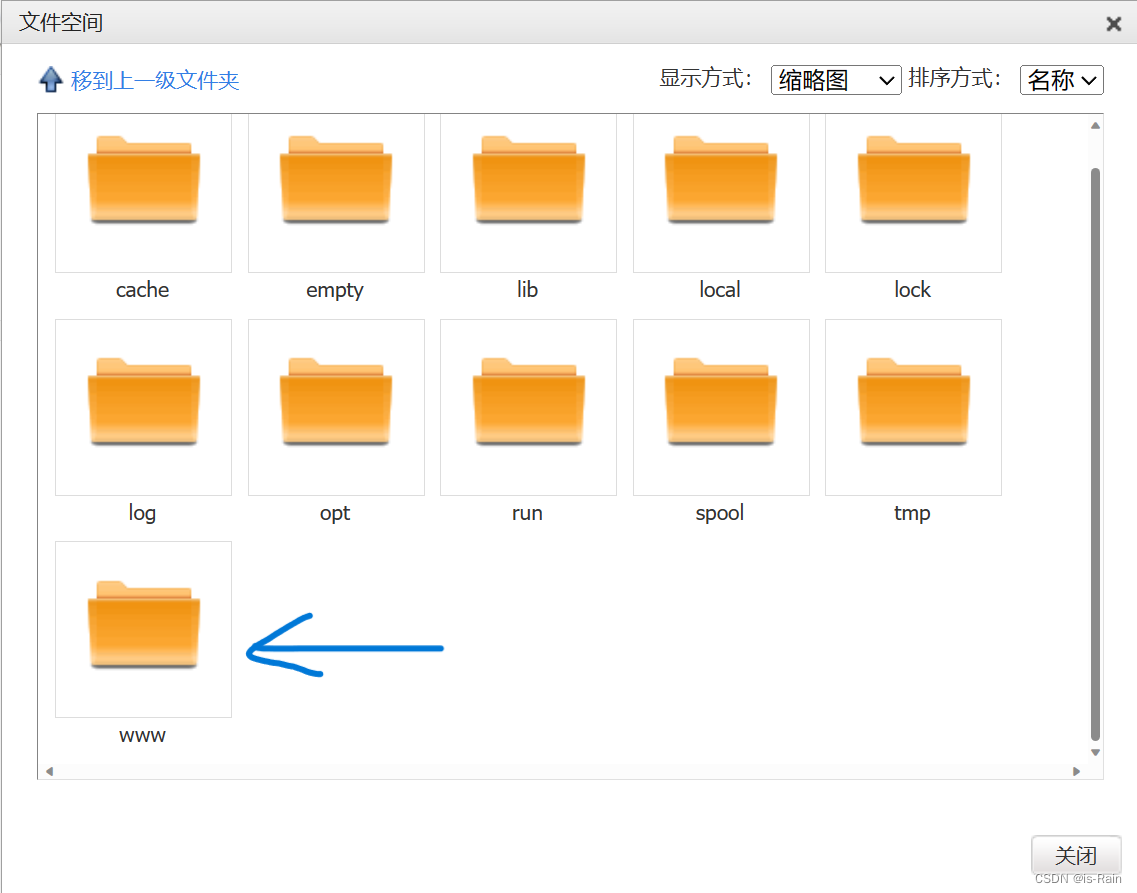

发现上传点, 通过其中得图片空间, 遍历整个服务器得文件:

我们发现进入了网站后台:再挨个寻找

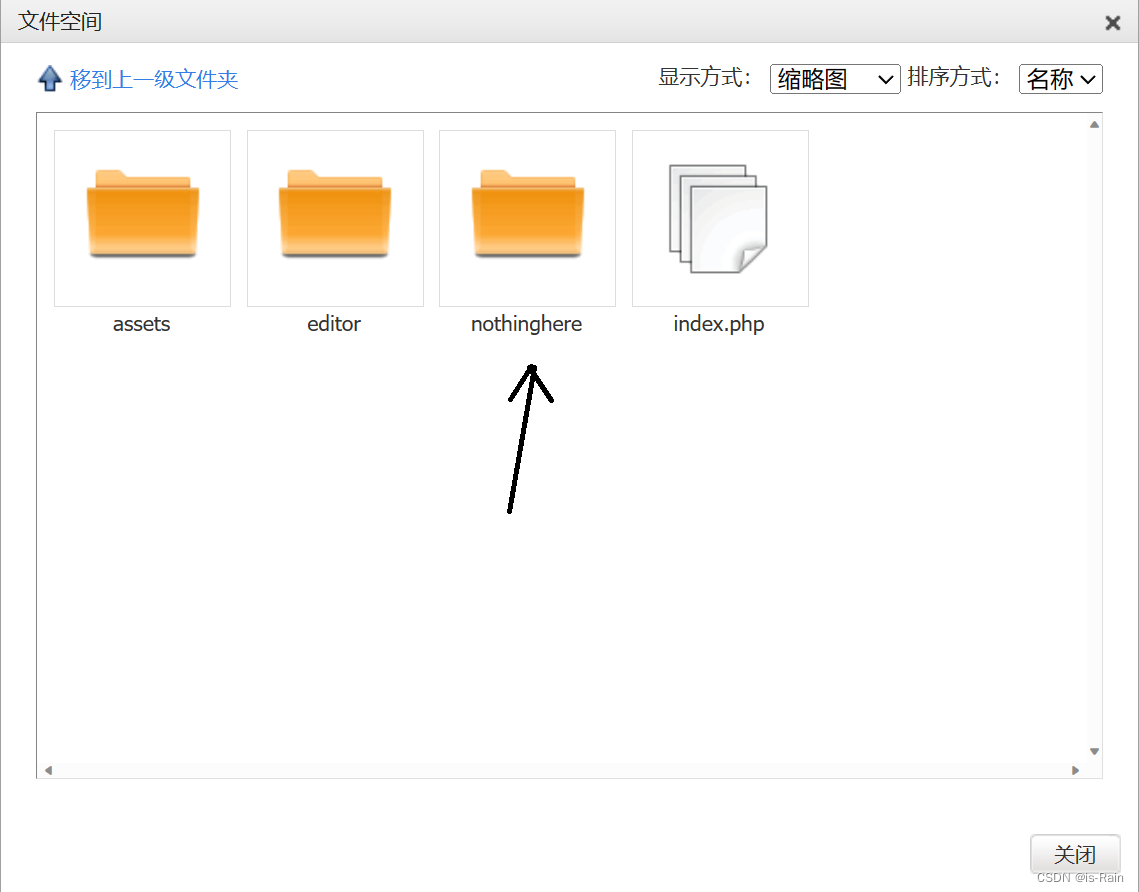

最后在var/www/html/editor/旁边发现了一个叫nothinghere的文件夹,那肯定里面有东西了,发现fl000g.txt

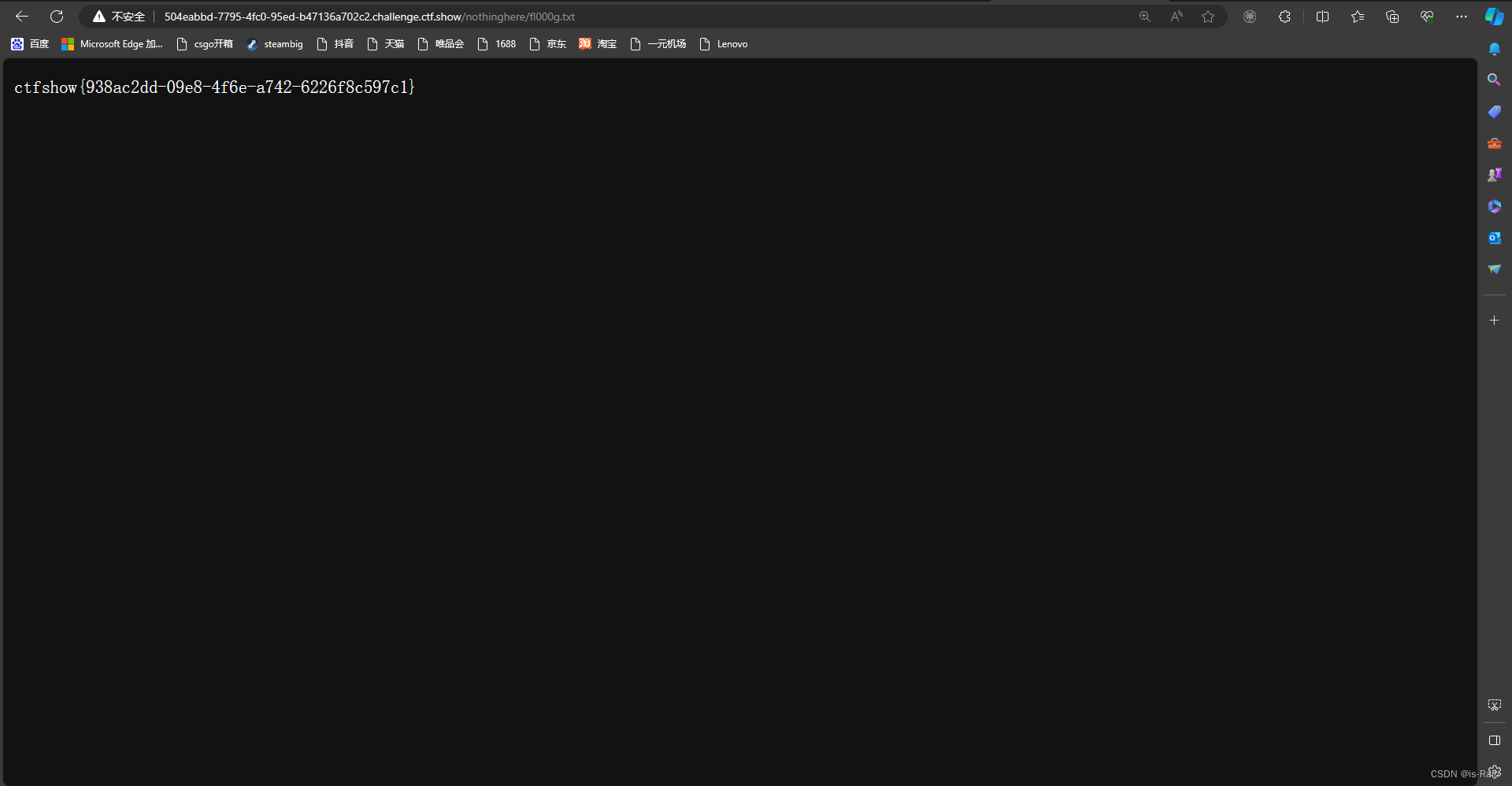

因为nothinghere和当前的/editor在同一级目录下,那么要访问到fl000g.txt也简单,直接在域名下输入/nothinghere/fl000g.txt即可

这题还是有一点点小难度的,大家快去亲手试一试吧!!!

文章描述了一次Web安全挑战的经历,涉及编辑器的默认配置导致的目录遍历漏洞。作者通过查看网页源代码、使用dirsearch工具,发现可以访问服务器后台并找到关键文件fl000g.txt。题目具有一定难度,鼓励读者亲自尝试。

文章描述了一次Web安全挑战的经历,涉及编辑器的默认配置导致的目录遍历漏洞。作者通过查看网页源代码、使用dirsearch工具,发现可以访问服务器后台并找到关键文件fl000g.txt。题目具有一定难度,鼓励读者亲自尝试。

1678

1678

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?