1、实验目的及要求:

通过本次实验完成一个小型网络中配置设备。实现配置一个路由器、两个交换机和两台PC,以支持IPv4和IPv6连接;路由器和交换机必须安全管理,配置VLAN间路由、DHCP、以太网通道和端口安全。通过登录思科网络技术学院NetSpace在线学习平台,完成课程中的“ 期末技能考核(PTSA)”部分,在线完成所有作答,并提交最终的实验结果。

2、参考拓朴:

3、实验步骤:

第 1 部分:构建网络

第 2 部分:配置初始设备设置

这个根据实验左上角图片配置就行,配一台交换机用一条线连接控制台就行(这个要是再不会就是没认真学了),先连接R1-CO口(R1co口连接PC-A),

步骤 1:配置 R1 基本设置和设备强化

接着开始配置R1指令

1.配置初始设备设置,(是课程第一章节讲过的)

- 防止路由器尝试将错误输入的命令解析为域名。

- 配置 R1 主机名。

- 配置适当的 MOTD 3横幅。

Router>enable Router>conf t Router(config)#no ip domain lookup Router(config)#hostname R1 R1(config)#banner motd #Unauthorized Acess is Prohibited#

2.接着配置R1密码的安全性(计算机网络课程讲过,也是基本配置)

- 配置控制台密码并启用连接。

- 配置启用密钥密码。

- 加密所有明文密码。

- 将新创建的密码的最小长度设置为 10 个字符。

R1(config)#line console 0 R1(config-line)#password ciscoconpass R1(config-line)#login R1(config-line)#exit R1(config)#enable secret ciscoenpass R1(config)#service password-encryption R1(config)#security passwords min-length 10

3.接着配置ssh(思科课程-路由与交换技术讲过)

1.3.2 - SSH工作原理

(1) 在本地用户数据库中创建管理用户。

- 用户名:admin

- 加密密码:admin1pass

(2) 将域名配置为 ccna-ptsa.com

(3) 创建一个模数为 1024 位的 RSA 加密密钥。

(4) 确保使用更安全的 SSH 版本。

(5) 配置 vty 线路以根据本地用户数据库验证登录。

(6) 将 vty 线路配置为仅接受通过 SSH 的连接。R1(config)#username admin secret admin1pass R1(config)#ip domain name ccna-ptsa.com R1(config)#crypto key generate rsa 1024 R1(config)#ip ssh version 2 R1(config)#line vty 0 15 R1(config-line)#login local R1(config-line)#transport input ssh R1(config-line)#exit

步骤2:配置路由器接口。

下面指令在课程路由与交换技术中有用到的指令和课程,目录如下:

a. 配置路由器接口

a. 使用环回接口配置 R1。根据寻址表配置 IPv4 和 IPv6 寻址的 loopback0。

R1(config)#interface Loopback 0 R1(config-if)#description Loopback R1(config-if)#ip address 209.165.201.1 255.255.255.224 R1(config-if)#ipv6 address 2001:db8:acad:209::1/64 R1(config-if)#ipv6 address fe80::1 link-local R1(config-if)#exitb. 配置路由器子接口

- 准备路由器在其接口上配置 IPv6 地址。

- 使用寻址表和 VLAN 表中的信息在 R1 上配置子接口:

- 接口应配置 IPv4 和 IPv6 寻址。

- 所有寻址接口都应使用 fe80::1 作为链路本地地址。

- 使用 VLAN 表将 VLAN 成员身份分配给子接口。

- 请务必配置本地 VLAN 接口。

- 配置所有接口的描述。

R1(config)#ipv6 unicast-routing R1(config)#interface g0/0/1.2 R1(config-subif)#encapsulation dot1Q 2 R1(config-subif)#description Bikes R1(config-subif)#ip address 10.19.8.1 255.255.255.192 R1(config-subif)#ipv6 address 2001:db8:acad:a::1/64 R1(config-subif)#ipv6 address fe80::1 link-local R1(config-subif)#interface g0/0/1.3 R1(config-subif)#encapsulation dot1Q 3 R1(config-subif)#description Trikes R1(config-subif)#ip address 10.19.8.65 255.255.255.224 R1(config-subif)#ipv6 address 2001:db8:acad:b::1/64 R1(config-subif)#ipv6 address fe80::1 link-local R1(config-subif)#interface g0/0/1.4 R1(config-subif)#encapsulation dot1Q 4 R1(config-subif)#description Management R1(config-subif)#ip address 10.19.8.97 255.255.255.248 R1(config-subif)#ipv6 address 2001:db8:acad:c::1/64 R1(config-subif)#ipv6 address fe80::1 link-local R1(config-subif)#interface g0/0/1.6 R1(config-subif)#encapsulation dot1Q 6 native R1(config-subif)#description Native R1(config)#interface g0/0/1 R1(config-if)#no shutdown

步骤 3:使用基本设置和设备强化配置 S1 和 S2。

a. 在 S1 和 S2 上配置基本设置

(1)防止交换机尝试将错误输入的命令解析为域 names.int

(2)配置 S1 或 S2 主机名。(配置完S1后连线到S2配置)

(3)在两台交换机上配置适当的 MOTD 横幅。

Switch1 Switch1(config)#no ip domain lookup Switch1(config)#hostname S1 S1(config)#banner motd #Unauthorized Access is Prohibitted!# Switch2 Switch2(config)#no ip domain lookup Switch2(config)#hostname S2 S2(config)#banner motd #Unauthorized Access is Prohibitted!#b. 在 S1 和 S2 上配置设备强化

(配置完s1后连线到s2配置)

(1) 配置控制台密码并启用连接。

(2) 配置启用密钥密码。

(3)加密所有明文密码。

S1 S1(config)#line console 0 S1(config-line)#password ciscoconpass S1(config-line)#login S1(config-line)#exit S1(config)#enable secret ciscoenpass S1(config)#service password-encryption S2 S2(config)#line console 0 S2(config-line)#password ciscoconpass S2(config-line)#login S2(config-line)#exit S2(config)#enable secret ciscoenpass S2(config)#service password-encryptionc. 在 S1 和 S2 上配置 SSH

- 在本地用户数据库中创建管理用户。

- 用户名:admin

- 密码:admin1pass

- 将域名配置为 ccna-ptsa.com

- 创建模数为 1024 位的 RSA 加密密钥。

- 确保使用更安全的 SSH 版本。

- 配置 vty 行以针对本地用户数据库验证登录。

- 将 vty 线路配置为仅接受通过 SSH 的连接

S1 S1(config)#username admin secret admin1pass S1(config)#ip domain name ccna-ptsa.com S1(config)#crypto key generate rsa 1024 S1(config)#ip ssh version 2 S1(config)#line vty 0 15 S1(config-line)#login local S1(config-line)#transport input ssh S1(config-line)#exit S2 S2(config)#username admin secret admin1pass S2(config)#ip domain name ccna-ptsa.com S2(config)#crypto key generate rsa 1024 S2(config)#ip ssh version 2 S2(config)#line vty 0 15 S2(config-line)#login local S2(config-line)#transport input ssh S2(config-line)#exit

步骤 4:在 S1 和 S2 上配置 SVI

在两台交换机上配置 SVI。

(配置完S1后连线到S2配置)

(1).一个。使用寻址表中的信息在 S1 和 S2 上为管理 VLAN 配置 SVI。

(2).配置交换机,以便可以通过管理 VLAN 从其他网络访问 SVI。

S1 S1(config)#interface vlan 4 S1(config-if)#ip address 10.19.8.98 255.255.255.248 S1(config-if)#description Management Interface S1(config-if)#no shutdown S1(config-if)#exit S2 S1(config)#ip default-gateway 10.19.8.97 S2(config)#interface vlan 4 S2(config-if)#ip address 10.19.8.99 255.255.255.248 S2(config-if)#description Management Interface S2(config-if)#no shutdown S2(config-if)#exit S2(config)#ip default-gateway 10.19.8.97

第 3 部分:配置网络基础结构设置(VLAN、中继、以太通道)

步骤 1:配置 VLAN 和中继。

(配置完S1后连线到S2配置)

下面指令在课程路由与交换技术中有用到的指令和课程,目录如下:

- 3.4 - VLAN 中继

4 - VLAN 间路由

(1).一个。根据VLAN表创建VLAN。

(2). 在端口 F0/1 和 F0/2 上创建 802.1Q VLAN 中继。在 S1 上,还应将 F0/5 配置为中继。使用 VLAN 6 作为本地 VLAN。

S1 S1(config)#vlan 2 S1(config-vlan)#name Bikes S1(config-vlan)#vlan 3 S1(config-vlan)#name Trikes S1(config-vlan)#vlan 4 S1(config-vlan)#name Management S1(config-vlan)#vlan 5 S1(config-vlan)#name Parking S1(config-vlan)#vlan 6 S1(config-vlan)#name Native S1(config)#interface range f0/1-2 S1(config-if-range)#switchport mode trunk S1(config-if-range)#switchport trunk native vlan 6 S1(config-if-range)#switchport trunk allowed vlan 2,3,4,5,6 S1(config-if-range)#exit S1(config)#interface f0/5 S1(config-if)#switchport mode trunk S1(config-if)#switchport trunk native vlan 6 S1(config-if)#switchport trunk allowed vlan 2,3,4,5,6 S1(config-if)#exit S2 S2(config)#vlan 2 S2(config-vlan)#name Bikes S2(config-vlan)#vlan 3 S2(config-vlan)#name Trikes S2(config-vlan)#vlan 4 S2(config-vlan)#name Management S2(config-vlan)#vlan 5 S2(config-vlan)#name Parking S2(config-vlan)#vlan 6 S2(config-vlan)#name Native S2(config)#exit S2(config)#interface range f0/1-2 S2(config-if-range)#switchport mode trunk S2(config-if-range)#switchport trunk native vlan 6 S2(config-if-range)#switchport trunk allowed vlan 2,3,4,5,6 S2(config-if-range)#exit步骤2:配置以太通道。

下面指令在课程路由与交换技术中有用到的指令和课程,目录如下:

6 - 以太网通道

(配置完S1后连线到S2配置)

创建第 2 层 EtherChannel 端口组 1,该端口组在 S1 和 S2 上使用接口 F0/1 和 F0/2。通道的两端都应协商 LACP 链路。

S1 S1(config)#interface range f0/1-2 S1(config-if-range)#channel-group 1 mode active S1(config-if-range)#interface port-channel 1 S1(config-if-range)#exit S2 S2(config)#interface range f0/1-2 S2(config-if-range)#channel-group 1 mode active S2(config-if-range)#interface port-channel 1 S2(config-if-range)#exit步骤 3:配置交换机端口。

下面指令在课程路由与交换技术中有用到的指令和课程,目录如下:

(配置完S1后连线到S2配置)

a.一个。在 S1 上,在 VLAN 2 中配置使用静态访问模式连接到主机的端口。

b.在 S2 上,在 VLAN 3 中配置连接到具有静态访问模式的主机的端口。

c. 在 S1 和 S2 活动访问端口上配置端口安全性,以仅接受三个获知的 MAC 地址。

d. 将所有未使用的交换机端口分配给两台交换机上的 VLAN 5 并关闭端口。

e.在未使用的端口上配置与其状态相关的描述。

S1 S1(config)#interface f0/6 S1(config-if)#description host S1(config-if)#switchport mode access S1(config-if)#switchport access vlan 2 S1(config-if)#switchport port-security S1(config-if)#switchport port-security maximum 3 S1(config)#interface range f0/3-4, f0/7-24, g0/1-2 S1(config-if-range)#switchport mode access S1(config-if-range)#switchport access vlan 5 S1(config-if-range)#description Unused Interfaces S1(config-if-range)#shutdown S2 S2(config)#interface f0/18 S2(config-if)#switchport mode access S2(config-if)#switchport port-security S2(config-if)#switchport access vlan 3 S2(config-if)#switchport port-security maximum 3 S2(config)#interface range f0/3-17, f0/19-24, g0/1-2 S2(config-if-range)#switchport mode access S2(config-if-range)#switchport access vlan 5 S2(config-if-range)#description Unused Interfaces S2(config-if-range)#shutdown

第4部分:配置主机支持;

步骤 1:在 R1 上配置默认路由

注意!!!

这里在连线回R1要输入特权模式跟全局模式的密码ciscoconpass和ciscoenpass

下面指令在课程路由与交换技术中有用到的指令和课程,目录如下:

15 - IP 静态路由

a.一个。配置使用 Lo0 接口作为出口接口的 IPv4 默认路由。

b.配置使用 Lo0 接口作为出口接口的 IPv6 默认路由。

R1(config)#ip route 0.0.0.0 0.0.0.0 loopback 0 R1(config)#ipv6 route ::/0 loopback 0步骤 2:为 VLAN 2 配置 IPv4 DHCP

a.一个。在 R1 上,创建一个名为 CCNA-A 的 DHCP 池,该池仅包含 VLAN 2 子网中的最后 10 个主机地址。

b.在池中配置正确的默认网关地址。

c. 配置 ccna-a.net 域名。

R1(config)#ip dhcp excluded-address 10.19.8.1 10.19.8.52 R1(config)#ip dhcp pool CCNA-A R1(dhcp-config)#network 10.19.8.0 255.255.255.192 R1(dhcp-config)#default-router 10.19.8.1 R1(dhcp-config)#domain-name ccna-a.net R1(dhcp-config)#exit步骤 3:为 VLAN 3 配置 IPv4 DHCP

a.一个。在 R1 上,创建一个名为 CCNA-B 的 DHCP 池,该池仅包含 VLAN 3 子网中的最后 10 个主机地址。

b.在池中配置正确的默认网关地址。

c. 配置 ccna-b.net 域名。

R1(config)#ip dhcp excluded-address 10.19.8.65 10.19.8.84 R1(config)#ip dhcp pool CCNA-B R1(dhcp-config)#network 10.19.8.64 255.255.255.224 R1(dhcp-config)#default-router 10.19.8.65 R1(dhcp-config)#domain-name ccna-b.net R1(dhcp-config)#exit

第五部分:配置主机。

步骤 1:

PC-A————>点击DHCP然后点击ipv6 address跟Default Gateway进行配置(如下图所示)

步骤 2:

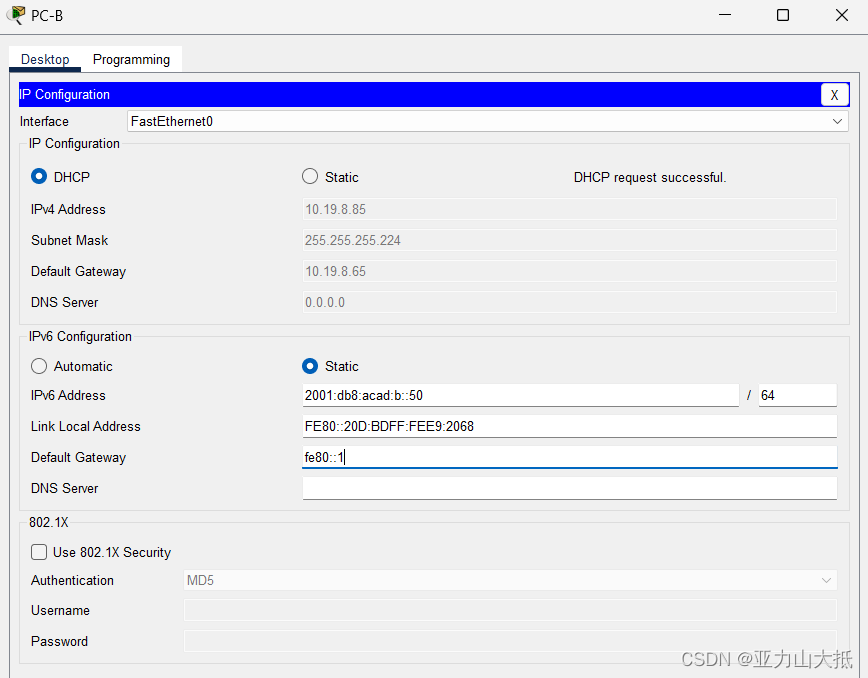

PC-B————>点击DHCP然后点击ipv6 address跟Default Gateway进行配置(如下图所示)

4、所有配置完成后提交结果。(如图下所示)

5、实验总结

这次实验的主要目标是在一个小型网络中配置设备,包括一个路由器、两个交换机和两台PC,以支持IPv4和IPv6连接。此外,要求路由器和交换机必须进行连接然后配置VLAN间路由、DHCP、以太网通道和端口安全。为了达到目标,首先,我按照实验指导书中的步骤,配置了路由器、交换机和PC。我为每个设备分配了适当的IPv4和IPv6地址,并确保它们能够相互通信。接着,我设置了VLAN,并配置了VLAN间路由,以实现不同VLAN之间的通信。通过配置DHCP服务,能够让主机自动为PC分配IP地址,减少了手动配置的工作量。在配置以太网通道和端口安全方面,采取了一些措施来增强网络的安全性。通过设置端口安全功能,限制了每个端口可连接的设备数量,防止未经授权的设备接入网络。此外还配置了以太网通道,以提高网络的带宽和可靠性。在完成实验过程中,我遇到了一些挑战,比如说配置路由器和交换机之间的VLAN间路由时遇到了一些路由表设置的问题。但尝试不同的配置方法,最终成功解决了这些问题,当然不显示做题进度百分比感觉有一种感觉哪里都错的感觉..............不过收获挺多的。

242

242

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?