推荐软件:yakit、burp

1、信息收集概念

信息收集在渗透测试前期是非常重要的,多收集目标信息,包括ip、端口、域名、目录、操作系统等等信息,只有在掌握了目标主机或网站的尽可能多的信息后,才能更好的对目标进行渗透测试。

我们可以使用的收集方法包括有 扫描探测、被动监听、社工、Google Hacking、公共来源信息查询等。信息收集很大程度的决定了渗透测试成功与否。

信息收集分为主动和被动

主动收集:直接与目标主机进行交互来获取信息,如扫描目标系统的开放端口、识别开放的服务器、子域名挖掘等从而拿到目标信息,但可能会被目标系统检测到,从而触发警报;

被动扫描:不与目标主机直接交互,而是借助第三方服务来获取相关信息,例如Google Hacking。优点是不会被检测,但信息不够全面。

2、信息收集的内容

- 服务器的相关信息(真实ip,系统类型,版本,开放端口,WAF等)

- 网站指纹识别(cms,cdn,证书等),dns记录

- whois信息,姓名,备案,邮箱,电话反查(邮箱丢社工库,社工准备等)

- 域名,子域名收集,旁站,C段等

- google hacking针对化搜索,pdf文件,中间件版本,弱口令扫描等

- 扫描网站目录结构,爆后台,网站banner,测试文件,备份等敏感文件泄漏等

- 传输协议,通用漏洞,exp,github源码等

3、信息收集方法

3.1、域名信息及ip地址收集

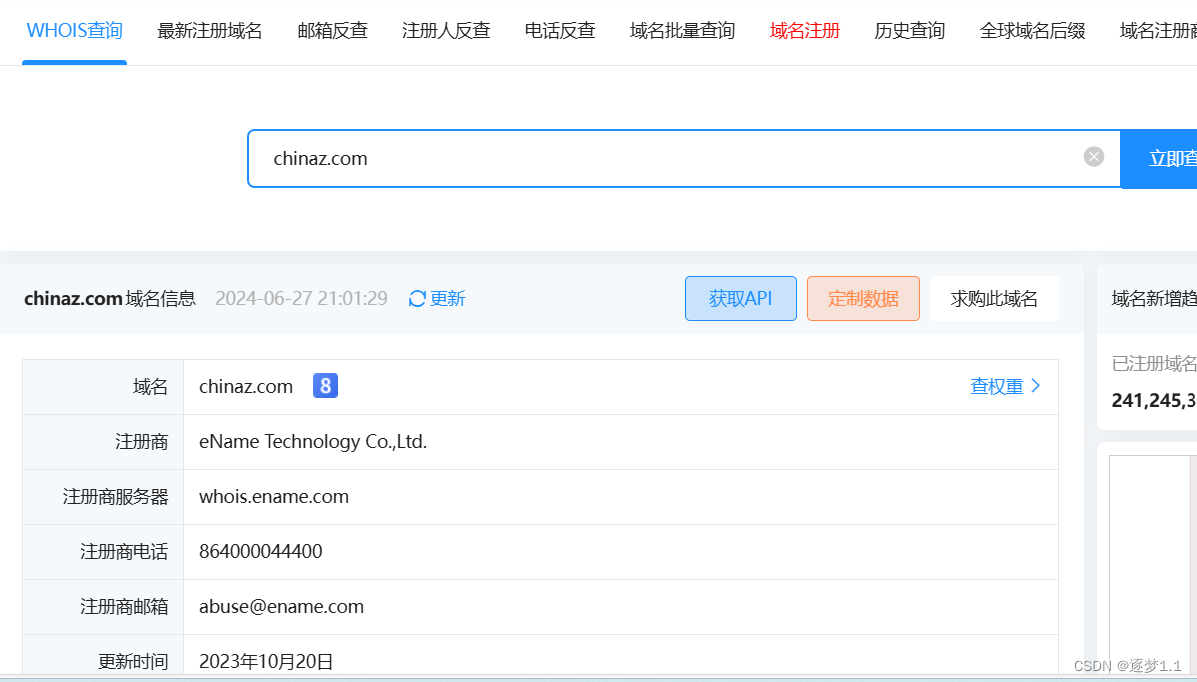

(1)、whois查询

whois是用来查询域名是否被注册、相关IP,以及注册的域名详细信息,数据库,域名所属,以及注册和到期时间。可以通过在线工具站长之家、阿里云查询、微步在线等进行查询

(2)、google hacking查询

google hacking主要是用来查询包含相关信息的域名,例如包含公司、登录框的信息的网站域名等信息,简单语法和用法有:

- Intext: 搜索网站正文存在特定关键字的网页,示例:

- intext:上传 搜索上传相关的网页

- intext: Powered by Discuz 搜索discuz论坛相关的页面

- intext: Powered by wordpress 搜索wordpress制作的博客网址

- intitle: 搜索标题存在特定关键字的网页,示例:

- intitle: 后台管理 搜索网页标题是“后台管理”的相关网页

- Intitle: 后台管理filetype:php 搜索网页标题是“后台管理”的php网页

- intitle: index of "index" 搜索index此关键字相关的索引目录信息

- inurl: 查找包含关键字的url

- inurl:指示 可以查找到包含关键字“指示”的url

- 查找后台地址: site:’域名’ inurl:login|admin|user

- 查找可注入点: site:’域名’ inurl:aspxljsp|phplasp

- 查看脚本类型: site:’域名’ filetype:asp/aspx/php/jsp

(3)、子域名查询

对网站子域名的收集可以使用站长之家等在线平台进行被动收集,或者使用御剑、dirb等工具

(4)、ip地址查询

网站域名的ip地址一般用于探测C段存活主机及相关服务版本号和开放端口,对于ip地址的查询首先要看是否挂载cdn,若是挂载cdn需要对其进行绕过,找出真实ip。

可以通过ping网站域名的方式来探测网站的ip地址或者使用微步等平台输入域名进行查询,通过在多地区ping域名的方式看是否挂载cdn(通过挂代理的方式进行多地ping测),多地ip相同基本可以确定是真实ip,或在微步等平台可以查询该ip是否为cdn结点。

若是网站存在cdn,可以通过对该网站子域名ip进行查询探测,一般网站不会在子域名挂cdn(贵),或者通过国外地址进行访问探测、查询dns解析记录、使用ddos攻击等方式找出真实ip

3.2、网站基本信息及开放端口

对网站操作系统进行探测,可以在网站url利用大小写方法判断操作系统为windows或linux,linux系统区分大小写,或者对域名进行ping,查看TTL值,Linux系统TTL一般不超过64,win在128以下,也可以对其抓包分析;

对网站中间件、开放端口和相关服务进行探测,使用nmap等工具进行扫描:

nmap [ip地址] [参数]

常用参数:

-A:综合扫描

-O:扫描操作系统版本

-p:指定端口扫描,例:-p 1-65535 扫描全部端口

-F:只扫描常见端口

-v:显示扫描过程

-Pn:不做ping扫描

-sV:扫描端口和服务版本信息

-sS:SYN全连接扫描

-sT:tcp全连扫描

-sU:udp扫描

-sF:FIN扫描

4、信息收集总结

-

目标识别:在渗透测试之前,首先需要明确目标的范围和目标系统的类型。这包括确定目标的IP地址、域名、子域名、网络拓扑等信息。可以使用Whois查询、子域名枚举工具、网络扫描工具等来获取这些信息。

-

主机扫描:使用网络扫描工具如Nmap来扫描目标主机,获取开放端口、服务类型、操作系统信息等。这能够帮助我们了解目标系统的配置和漏洞。

-

漏洞扫描:通过使用漏洞扫描工具如Nessus、OpenVAS等,对目标主机进行漏洞扫描。这能够帮助我们找出目标系统上存在的已知漏洞,以便后续进一步利用。

-

社会工程学攻击:社会工程学攻击是通过欺骗和操纵人员来获取敏感信息的一种攻击方式。在渗透测试中,我们可以使用钓鱼邮件、电话欺骗等方式来测试目标系统中员工的安全意识以及敏感信息的保护程度。

-

Web应用程序扫描:对于Web应用程序,我们可以使用Web应用程序扫描工具如Nikto、Burp Suite等来识别应用程序中存在的漏洞,如SQL注入、跨站脚本等。

-

网络协议分析:通过使用网络协议分析工具如Wireshark,我们可以分析网络流量,找到潜在的安全问题,如明文传输的敏感信息、未加密的认证等。

-

密码攻击:通过使用暴力破解工具,如Hydra、John the Ripper等,我们可以测试目标系统中的弱密码。这可以帮助我们判断目标系统的密码策略以及用户的密码保护意识。

-

管理界面登录测试:对于一些拥有管理界面的系统,我们可以使用默认管理员密码或常见凭据来尝试登录。这有助于发现是否存在默认或弱密码的情况

-

整理结果:最后,将所有的收集到的信息整理

通过全面的信息收集,我们能够更好地了解目标系统的漏洞和测试方向,方便后续渗透的进行。

下一篇:简述渗透测试之漏洞探测和利用

8354

8354

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?