一.实验拓扑

二.实验要求

1,DMZ区内的服务器,办公区仅能在办公时间内(9:00 - 18:00)可以访问,生产区的设备全天可以访问.

2,生产区不允许访问互联网,办公区和游客区允许访问互联网

3,办公区设备10.0.2.10不允许访问DMZ区的FTP服务器和HTTP服务器,仅能ping通10.0.3.10

4,办公区分为市场部和研发部,市场部IP地址固定,访问DMZ区使用匿名认证,研发部需要用户绑定IP地址,访问DMZ区使用免认证;

游客区人员不固定,不允许访问DMZ区和生产区,统一使用Guest用户登录,密码Admin@123

5,生产区访问DMZ区时,需要进行protal认证,设立生产区用户组织架构,至少包含三个部门,每个部门三个用户,用户统一密码openlab123,首次

登录需要修改密码,用户过期时间设定为10天,用户不允许多人使用

6,创建一个自定义管理员,要求不能拥有系统管理的功能

7,办公区设备可以通过电信链路和移动链路上网(多对多的NAT,并且需要保留一个公网IP不能用来转换)

8,分公司设备可以通过总公司的移动链路和电信链路访问到Dmz区的http服务器

9,多出口环境基于带宽比例进行选路,但是,办公区中10.0.2.10该设备只能通过电信的链路访问互联网。链路开启过载保护,保护阈值80%;

10,分公司内部的客户端可以通过域名访问到内部的服务器,公网设备也可以通过域名访问到分公司内部服务器;

11,游客区仅能通过移动链路访问互联网

三.实验材料

AR2440路由器,SW5700交换机,PC,Server服务器,client客户端,USG6000V防火墙若干

四.实验思路

本次实验需求是在上次实验的基础下延续,因此第一步检查上次配置并修改正确

1.需求7

办公区设备可以通过总公司上网,多对多的NAT,使用源NAT的动态NAT策略

新建地址池

新建NAT策略

新建安全策略

路由器接口配置IP地址

[AR]dis ip int brief

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

The number of interface that is UP in Physical is 5

The number of interface that is DOWN in Physical is 1

The number of interface that is UP in Protocol is 4

The number of interface that is DOWN in Protocol is 2

Interface IP Address/Mask Physical Protocol

GigabitEthernet0/0/0 12.0.0.2/24 up up

GigabitEthernet0/0/1 unassigned up down

GigabitEthernet0/0/2 21.0.0.2/24 up up

GigabitEthernet3/0/0 100.0.0.2/24 up up

GigabitEthernet4/0/0 unassigned down down

NULL0 unassigned up up(s)

防火墙接口配置出口ip

配置静态路由能收到回包

配置静态路由能收到回包

[AR]ip route-static 12.0.0.0 24 12.0.0.1

[AR]ip route-static 21.0.0.0 24 21.0.0.1公网设备ip地址配置

2.需求8

分公司下的设备可以访问DMZ区域的HTTP服务器

首先登入分公司防火墙,创立区域分公司

新建地址池

新建地址池

新建NAT策略

去往公网接口划到untrust区域

新建安全策略,要求只能访问HTTP服务器

网关上配置静态回包路由与网关接口ip

[AR]dis ip int brief

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

The number of interface that is UP in Physical is 6

The number of interface that is DOWN in Physical is 1

The number of interface that is UP in Protocol is 6

The number of interface that is DOWN in Protocol is 1

Interface IP Address/Mask Physical Protocol

GigabitEthernet0/0/0 12.0.0.2/24 up up

GigabitEthernet0/0/1 23.0.0.1/24 up up

GigabitEthernet0/0/2 21.0.0.2/24 up up

GigabitEthernet3/0/0 100.0.0.1/24 up up

GigabitEthernet4/0/0 unassigned down down

LoopBack0 1.1.1.1/24 up up(s)

NULL0 unassigned up up(s)

[AR]ip route-static 23.0.0.0 24 23.0.0.2配置分公司内网设备

3.需求9

10.0.2.10只能走电信,单独建立一条策略,改为禁止就行

这里应该选移动网段,选了网关地址

开启过载保护

4.需求10

要求内部和外部都可以通过域名访问分公司内部的服务器,内部访问要做双向NAT,外部公网访问做一个服务器映射也就是基于目标的NAT

新建服务器映射

新建安全策略

新建双向NAT策略

新建安全策略

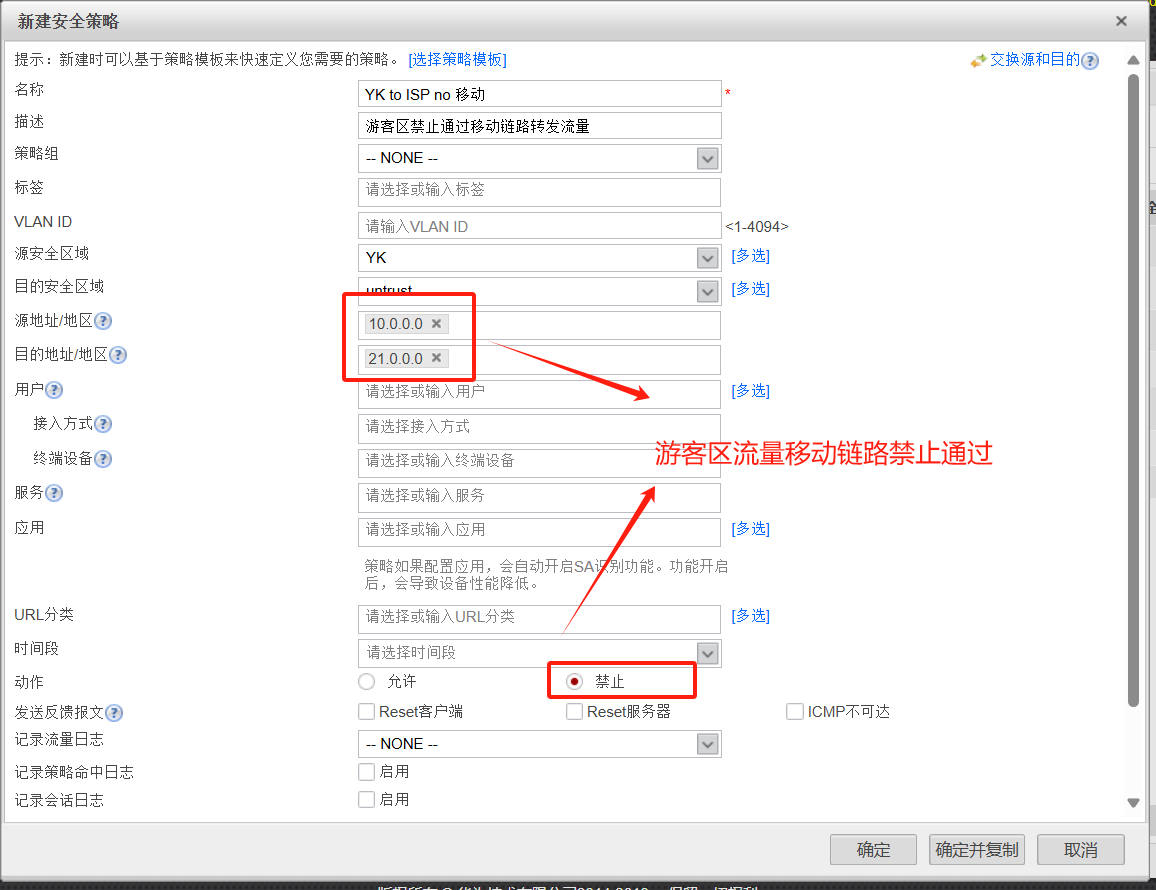

5.需求11

要求游客区只能通过移动链路访问互联网,配置安全策略禁止游客区流量走移动即可

注:配置的策略交叉时,小范围在大范围上,否则小范围可能失效

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?