环境准备

攻击机:kali

靶机:Vulnhub靶机:DC-1

靶机下载:https://www.vulnhub.com/entry/dc-4,313/

在VMware中打开靶机,将虚拟机网络适配器改为NAT,只要跟kali机一样就行

渗透测试流程

确定目标

信息收集/服务确认(下面展示三种方法,一般用第一种,信息更详细

1.nmap实现信息收集

2.arp-scan -l实现信息收集

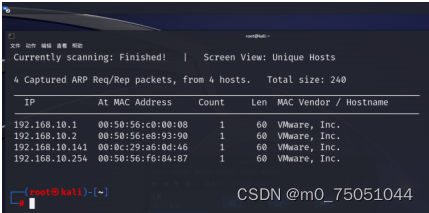

3.netdiscover实现信息收集

靶机ip为192.168.10.141

输入nmap -A -p- 192.168.10.141,看到开放端口有80,22

访问一下80,发现是一个登录页面

这次渗透主要是学习爆破,下面介绍几个爆破方法

爆破方法1

kali输入hydra -l admin -P rockyou.txt 192.168.66.133 -vV http-post-form

"/login.php:username=^USER^&password=^PASS^:S=logout" -F开始爆破

爆破方法2:(速度比使用hydra更慢

使用burpsuite进行抓包,下面是抓包成功的截图

进行密码爆破

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?