ezmath

64位elf,看起来逻辑挺简单,接受38位的输入

但是,最开始我以为是个很简单的对称加密,仔细看了看比较绕,实现了类似数列的一种吧

v3的初值是在运行中修改了的,静态的时候看着是0.2021

如果直接解密,很容易发现,用不了几轮,v3 的值就溢出了,这里很明显是两位输入用的int16来接受的

结合师傅的wp,发现这里是一个求积分的操作,没看出来,确实厉害

那直接把数据提取出来就行了

def fun(an,i):

v3=0.0004829108052495089

an_1=2.718281828459045 -an*i

if an_1>0 and an_1<0.00015:

#print(hex(i))

print(chr(int("0x" + hex(i)[4:6],16)-1), end="")

print(chr(int("0x" + hex(i)[2:4],16)), end="")

for j in range(len(encode)):

for i in range(8225,65535):

fun(encode[j],i)flag{saam_dim_gei_lei_jam_caa_sin_laa}

longtimeago

有点像一个xtea

for i in range(100):

a-=0x70C88617

a&=0xffffffff

#print(hex(a))

if a==0xE6EF3D20:

print(i)确定轮数为32轮,xtea比较容易识别,但是tea确实有点难看

这里v7+=a3这一行,是加delta的操作

v6=0,a3+v6+4就是0x3D3529BC

这是左移4位

这是右移5位

最后,对tea加密分析的结果是

混淆得太厉害了,只能照着师傅们的wp恢复

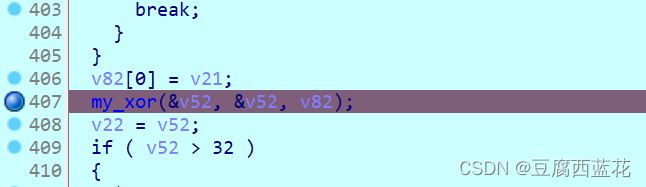

其中,每一个加密中有一个额外的xor,还得恢复这个,分别异或的是0xfd,0x1fd,0x3fd,0x7fd

解密代码如下

#include <stdio.h>

#include <stdint.h>

//解密函数

void decrypt_xtea(unsigned int num_rounds, uint32_t v[2], uint32_t const key[4]) {

unsigned int i;

uint32_t v0 = v[0]^0xfd, v1 = v[1]^0x1fd, delta = 0x70C88617, sum = 0xE6EF3D20;

for (i = 0; i < num_rounds; i++) {

v1 -= (((v0 << 4) ^ (v0 >> 5)) + v0) ^ (sum + key[(sum >> 11) & 3]);

sum += delta;

v0 -= (((v1 << 4) ^ (v1 >> 5)) + v1) ^ (sum + key[sum & 3]);

}

v[0] = v0; v[1] = v1;

}

//加密函数

//解密函数

void decrypt_tea(uint32_t* v, uint32_t* k) {

uint32_t delta = 0x3D3529BC;

uint32_t v0 = v[0]^0x3fd, v1 = v[1]^0x7fd, sum = 32*delta, i;

uint32_t k0 = k[0], k1 = k[1], k2 = k[2], k3 = k[3];

for (i = 0; i < 32; i++) {

v1 -= ((v0 << 4) + k2) ^ (v0 + sum) ^ ((v0 >> 5) + k3);

v0 -= ((v1 << 4) + k0) ^ (v1 + sum) ^ ((v1 >> 5) + k1);

sum -= delta;

}

v[0] = v0; v[1] = v1;

}

int main()

{

// v为要加解密的数据,两个32位无符号整数

uint32_t v[] = {

0x1F306772,0xB75B0C29,0x4A7CDBE3,0x2877BDDF,0x1354C485,0x357C3C3A,0x738AF06C,0x89B7F537

};

// k为加解密密钥,4个32位无符号整数,密钥长度为128位

uint32_t k[4] = { 0x0FFFD, 0x1FFFD, 0x3FFFD, 0x7FFFD };

//uint32_t k[4] = { 2, 0x0FFFD, 0x420800,0 };

int n = sizeof(v) / sizeof(uint32_t);

// num_rounds,建议取值为32

unsigned int r = 32;

//printf("加密前原始数据:0x%x 0x%x\n", v[0], v[1]);

//encrypt(r, v, k);

//printf("加密后的数据:0x%x 0x%x\n", v[0], v[1]);

decrypt_xtea(32, v, k);

decrypt_xtea(32, &v[2], k);

decrypt_tea(&v[4], k);

decrypt_tea(&v[6], k);

for (int i = 0; i < 8; i++) {

printf("%X", v[i]);

}

printf("\n");

return 0;

}

CD402B6A139283822F0DEA49E65794356F44EA9B3F56652F2DA39881EC491878

1707

1707

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?