概述

据消息得知,某事业单位一网通系统收到网信办通报,监测到Cobalt Strike HTTp Beacon心跳/拉取命令动作,我方接到通知立刻展开应急处置。

流程

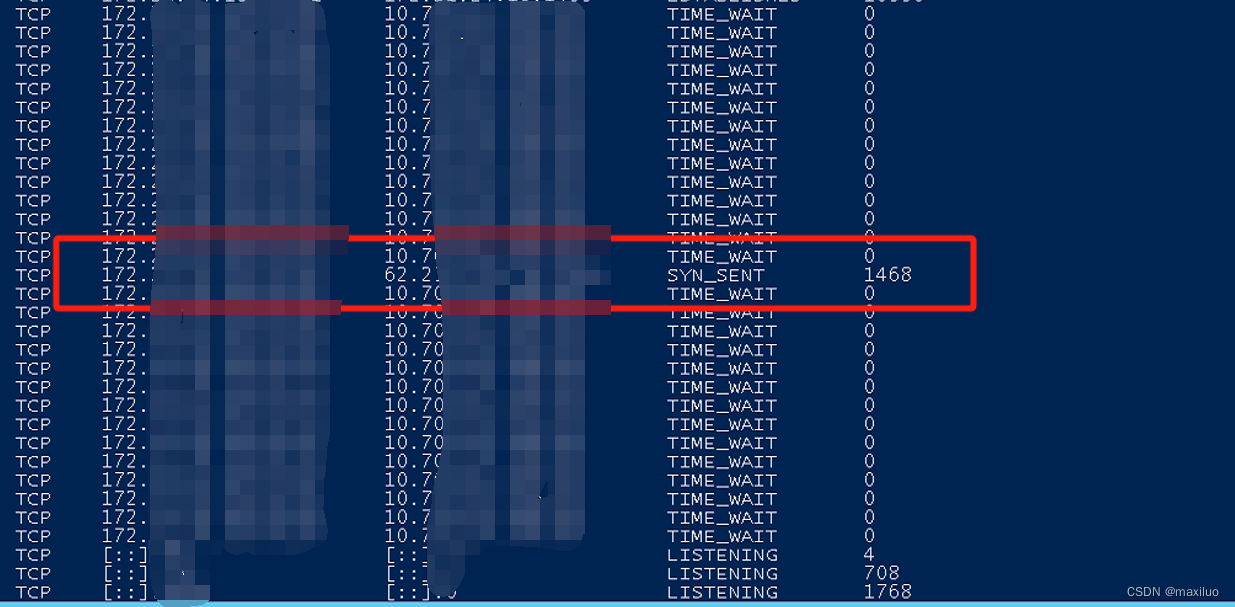

连接排查

- 由于通报信息中包含连接ip,对检查ip连接,发现还处于连接状态。

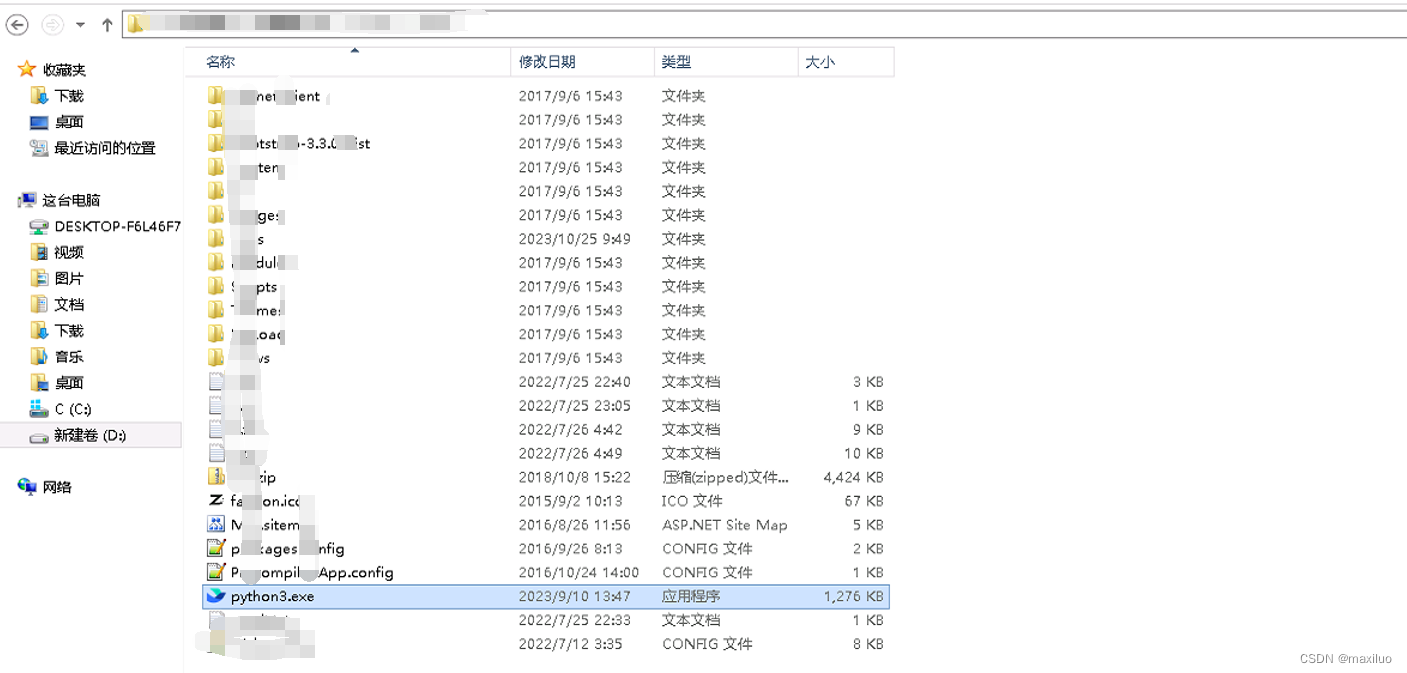

进程排查

- 排查连接之后发现了对应的进程id,对进程id进行搜索,发现是一个名为python3.exe的程序,刚开始以为是注入到了python中,多次尝试python命令查看版本信息,发现没有python环境,于是对程序进行搜索,在网站根目录下发现了可疑文件。

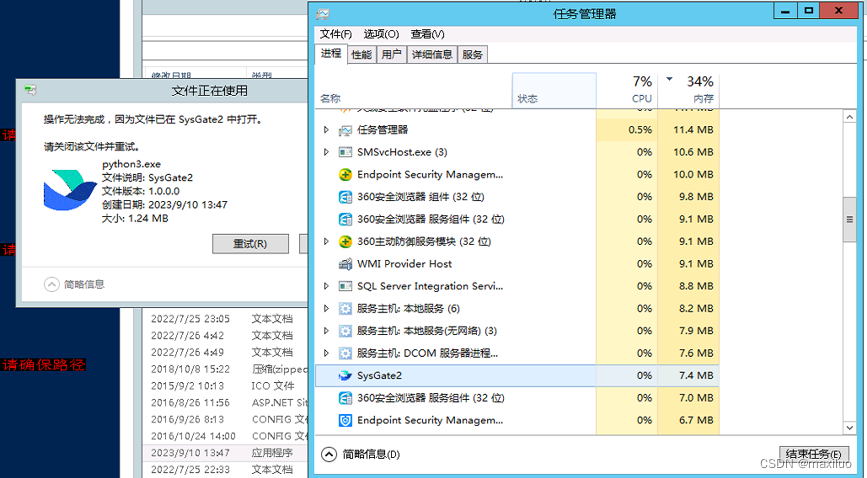

根除阶段

- 对木马备份之后尝试删除,发现对应的进程,将关联进程杀死之后,成功移除掉木马程序。

沙箱分析

- 将可疑文件上传沙箱分析,该样本在2月29日就已经被上传过,确定了CS行为,并在网站根目录下发现了之前攻击者运行脚本产生的文件,最早可以追溯到2022年,一直未被发现。

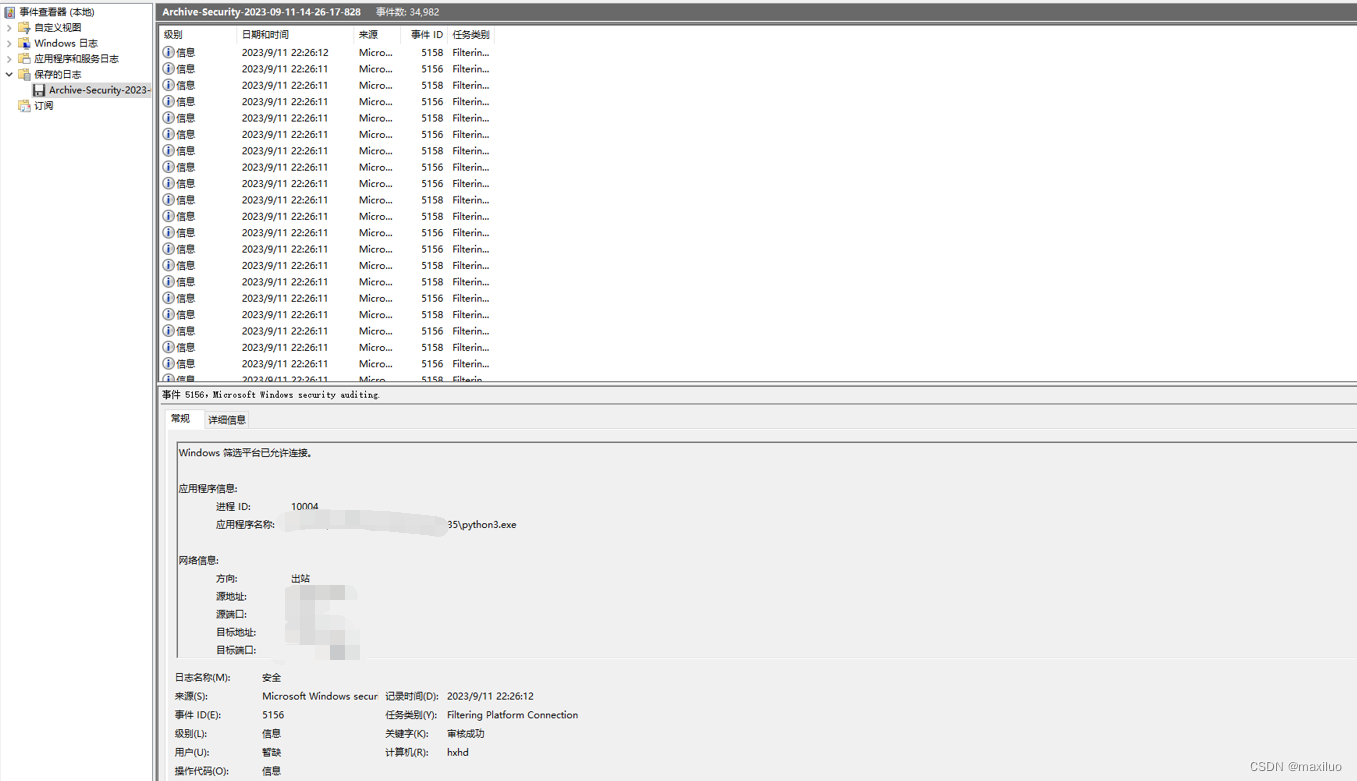

日志排查

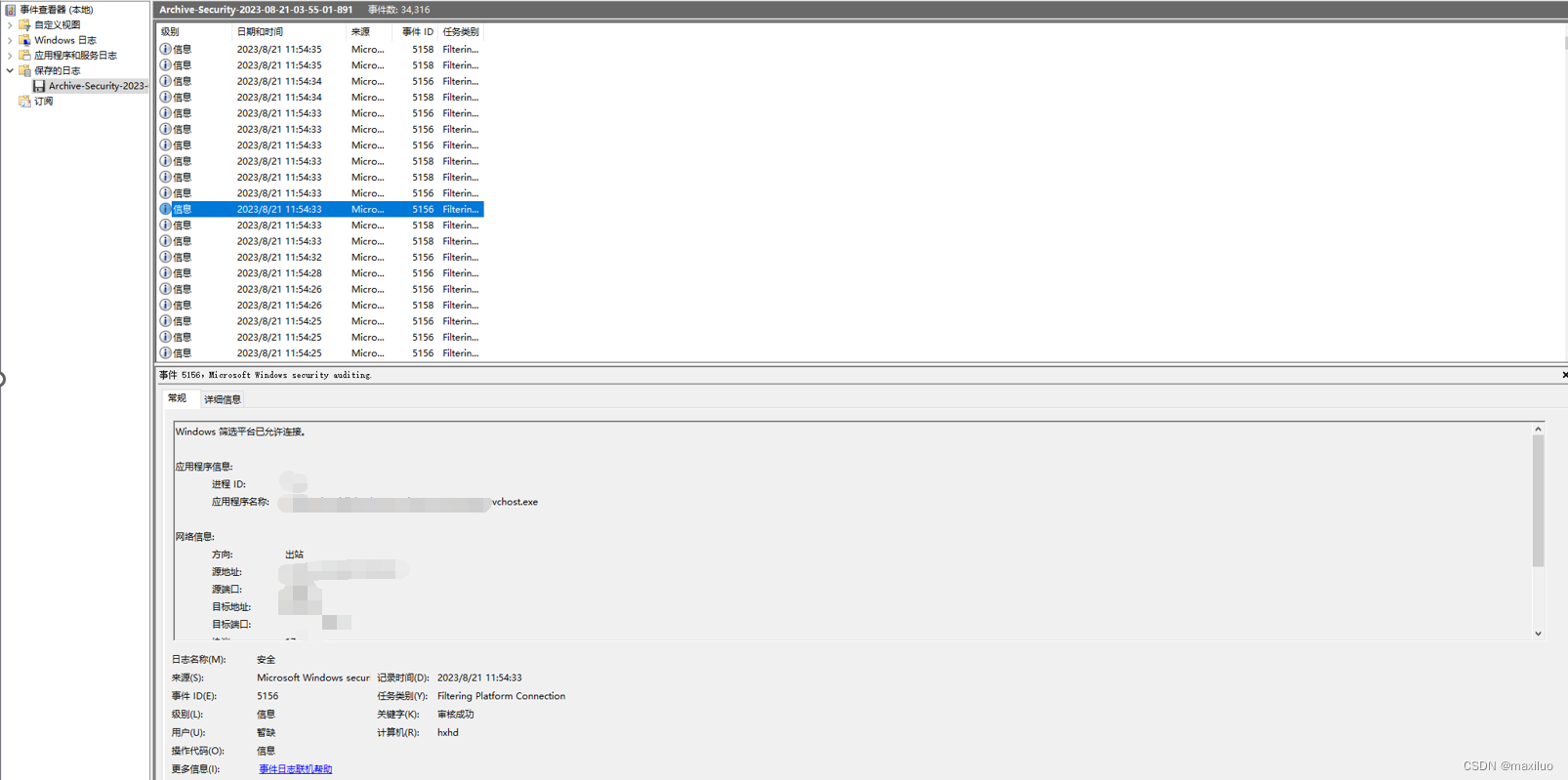

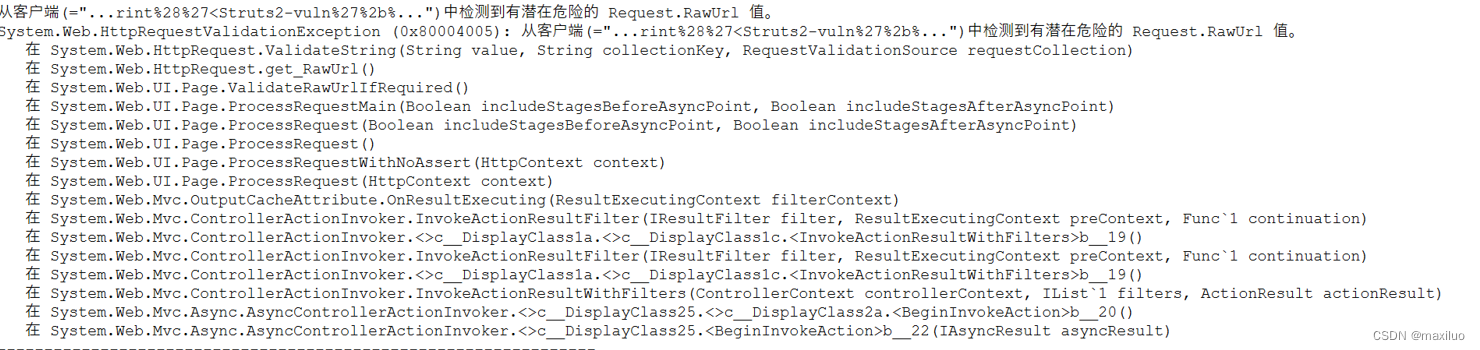

- 由于服务器长时间得不到维护,加上可疑程序大量对防火墙的操作记录,系统日志已经回滚了一百多G,操作进程包括python3.exe和svchost.exe,疑似木马已注入到其他系统进程中。关键时间节点的web日志发现了大量疑似struts2攻击的痕迹,由于记录不全也无法进一步判断。

用户排查

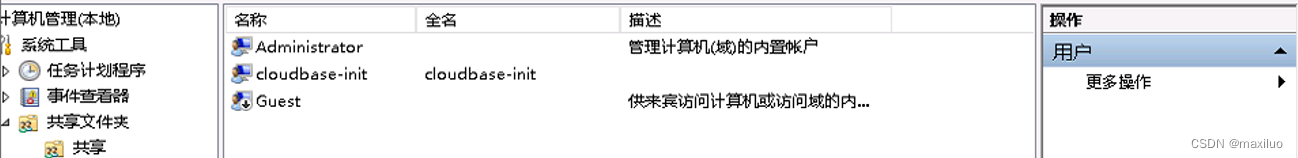

- 发现名为用户cloudbase-init,cloudbase-init不会主动创建该用户,需进一步核实用户创建者,rdp处于开启状态。

数据库排查

- 由于数据库存储了大量客户数据,对数据库日志检查未发现明显的备份导出记录。

整改建议

- 定期对内网资产进行漏扫,及时发现高危漏洞。

- 定期对内网服务器进行安全检查。

- 增加边界防护设备,并配置有效策略,定期对策略与告警进行分析研判。

- 建立内部重点区域安全态势感知机制。

- 增加日志审计等设备,对安全事件进行全面记录。

- 下线整改,对系统进行重做。

总结

经过以上排查可知,服务器于****年*月**日之前受到攻击,被上传相关的CS木马,对数据库进行排查,未见保留的大规模数据数据泄漏记录,现已经可疑程序清除,不排除攻击者有其他权限维持的手段,结合上述异常状态,建议对服务器下线进行全面排查,必要情况下对服务器进行重做。

536

536

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?