1.Vulnerability: Brute Force:

![]()

这里可以尝试sql注入。于是我使用了admin’ and 1=1#。成功注入。

mysqli_real_escape_string这个函数他的作用是用来预防sql注入的,用burpsuite中的爆破米快进行密码爆破

得到密码,然后我们就可以登录成功。

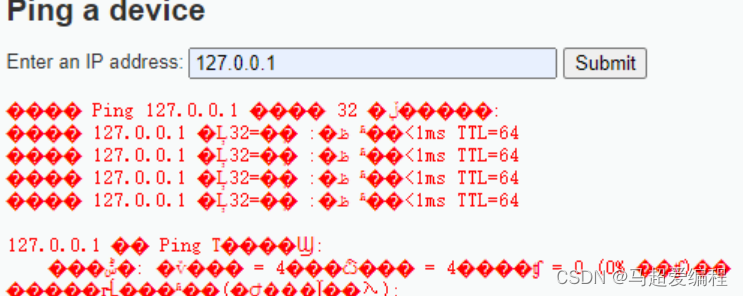

2.command injection

源码如上

我们看到问题,题目要求我们输入ip

类似于cmd开始构造payload

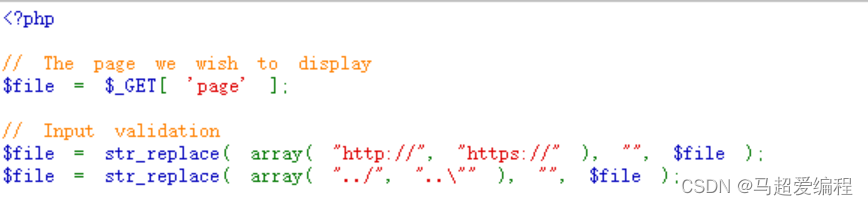

3.file inclusion

这一章是讲的文件包含漏洞的

发现没有进行过滤,我们只需要传入参数就可以

发现没有什么重要的东西,我们将url中的参数更改一下

我们在切换到medium

我们可以看见他将../,..\,http://,https://都转换为了空字符

我们可以这样绕过,因为我们读取的是php.ini这个配置文件,所以我们可以在page的后面加上file://字段,

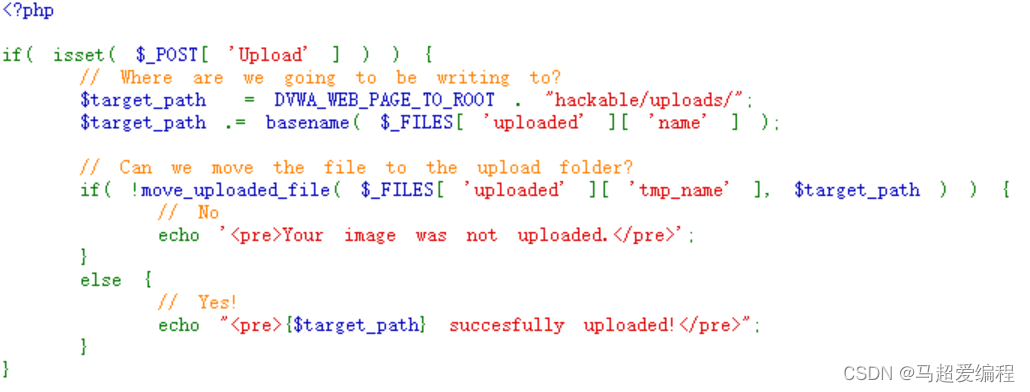

4.file upload

貌似没有过滤

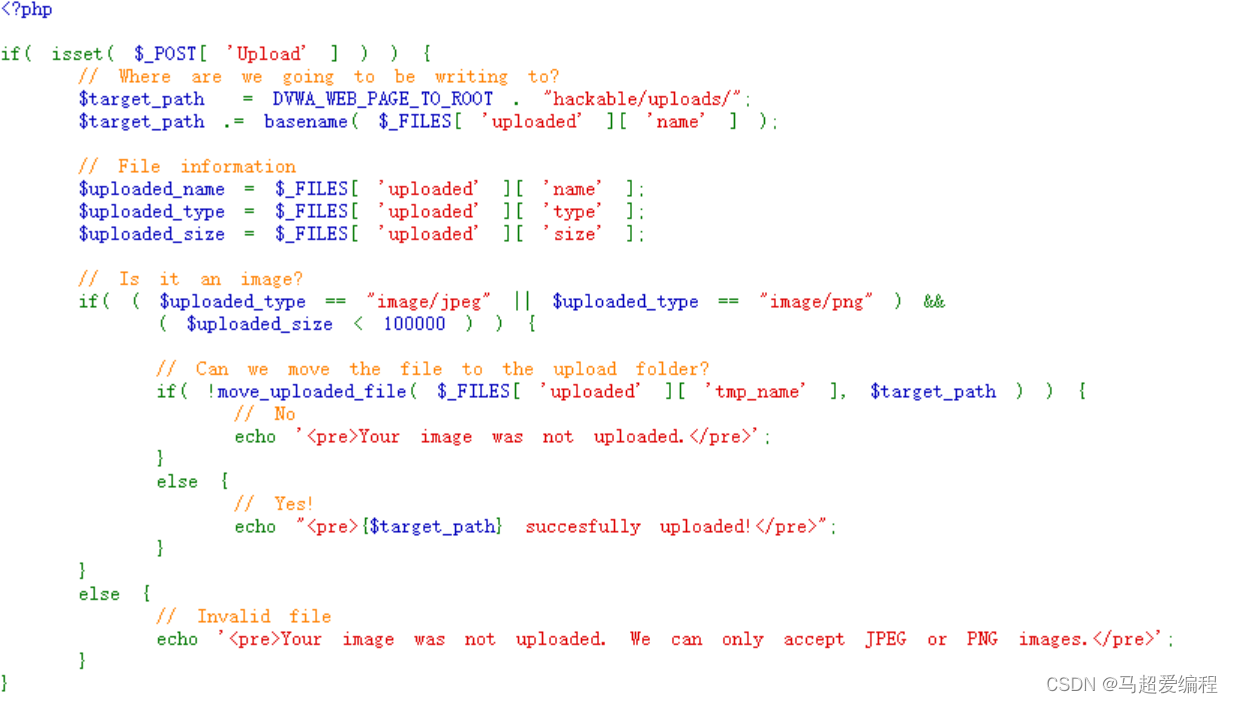

然后我们在看到medium,查看一下他的源代码

我们看到$uploaded_type这里,这里应该是一个过滤,只允许我们上传jpeg和png这两种类型的文件,很明显是白名单绕过

然后我们看到这个题目,更具源代码,我们其实可以上传一个图片码,首先是写一个一句话木马,然后在随便找一张图片,在cmd中使用copy 图片/b+木马 生成的图片名字。

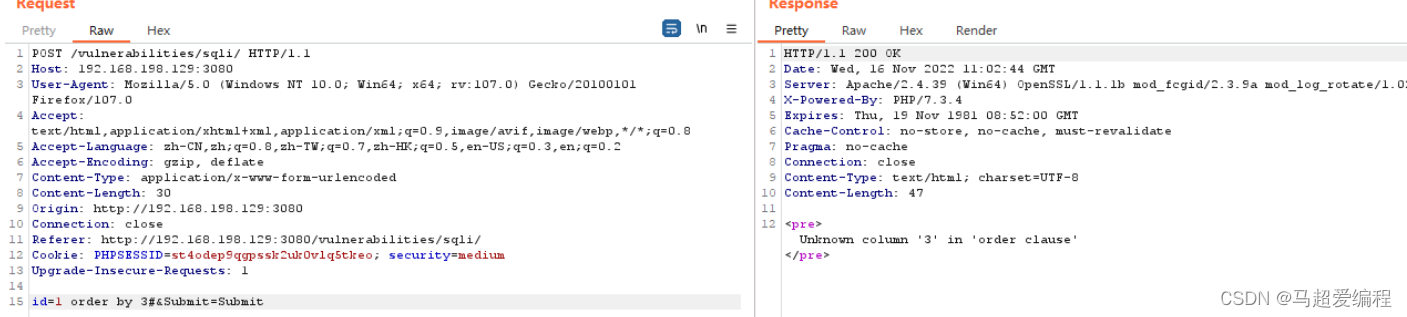

5.sql injection

sql注入

首先我们先判断一下他有没有注入,最简单的,在我们传参的后面加上一个',看看会不会报错

发现报错,说明存在注入

通过尝试,我们发现他的字段长度是2,如果我们将2改为3的话就会引起报错

既然我们现在已经发现他存在两个字段长度,然后我们来查看他两个字段的回显

使用BP抓包,然后进行渗透

然后我们将order by 的参数改为2

113

113

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?