这一课还包括了一个单臂嗅探器的部署。

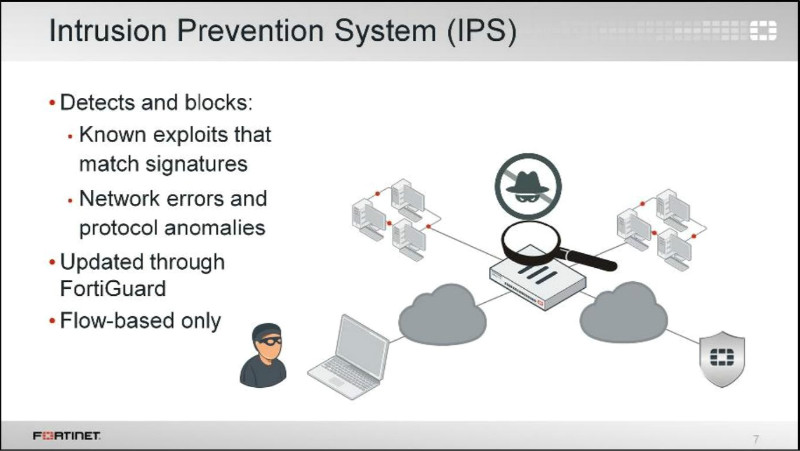

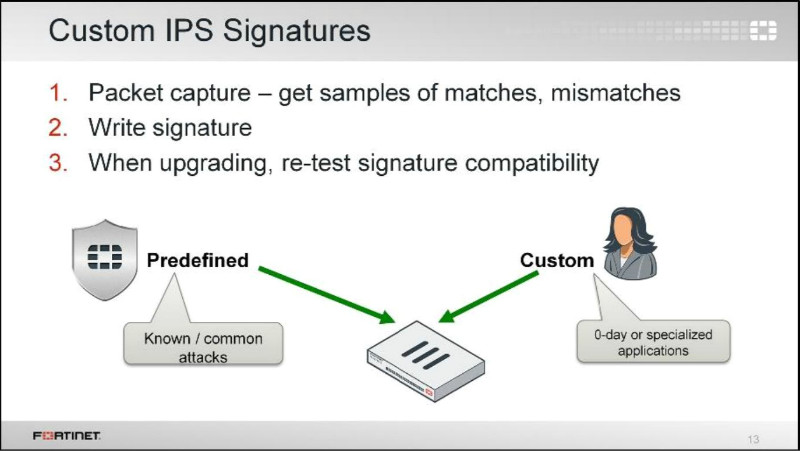

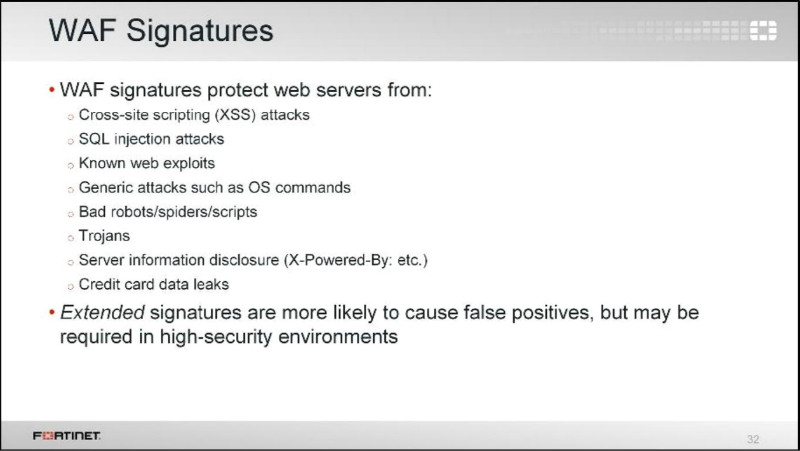

攻击是已知的攻击,已知的模式可以通过IP、web应用防火墙或反病毒签名来匹配。

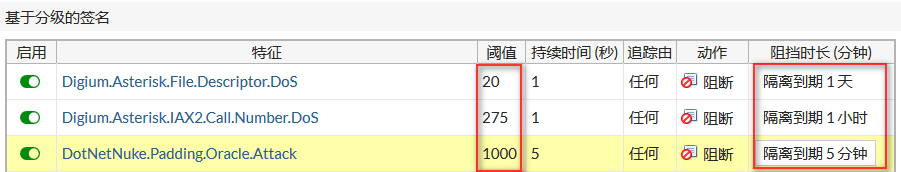

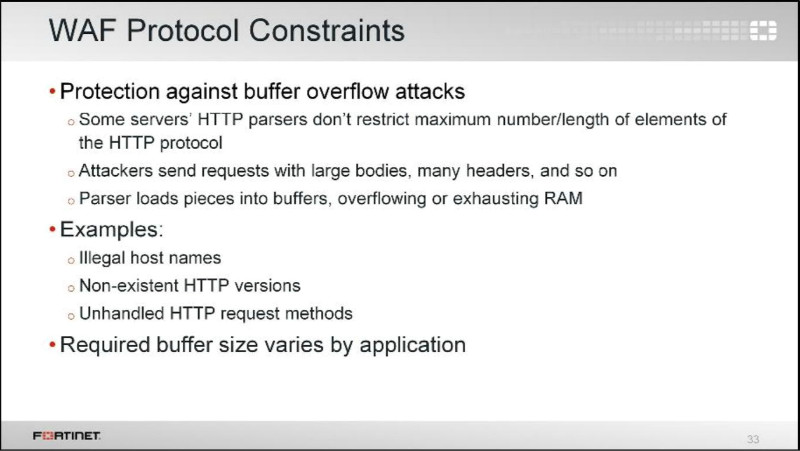

异常在网络中是不寻常的行为,例如高于通常的CPU使用率或网络流量。异常必须被检测和监测(在某些情况下,被阻断或减轻),因为它们可能是一种新的、从未发生过的攻击的症状。行为分析通常可以更好地检测异常情况,例如基于评级的IPS签名、DoS策略和协议约束检查。

一些公司和组织,如Facebook和谷歌,已经为这些漏洞的披露提供了赏金,但是黑帽黑客们却有一个非常有利可图的市场,可以把这些发现卖给从秘密政府监视到有组织犯罪集团的每一个人。

零日攻击是你网络王国的关键。

与AV签名数据库一样,IPS签名数据库也通过增FortiGuard进行了更新。

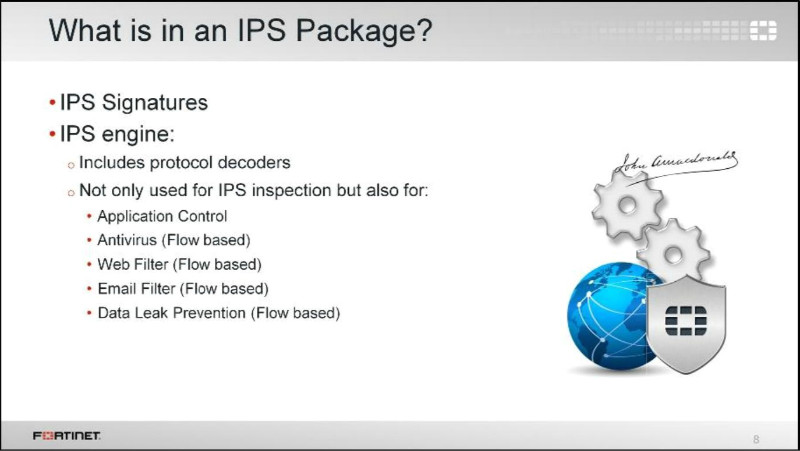

IPS引擎负责本课程中所展示的大部分特性:入侵保护、协议解码等等。它还负责应用程序控制、基于流程的防病毒保护、网络过滤、电子邮件过滤和DLP。

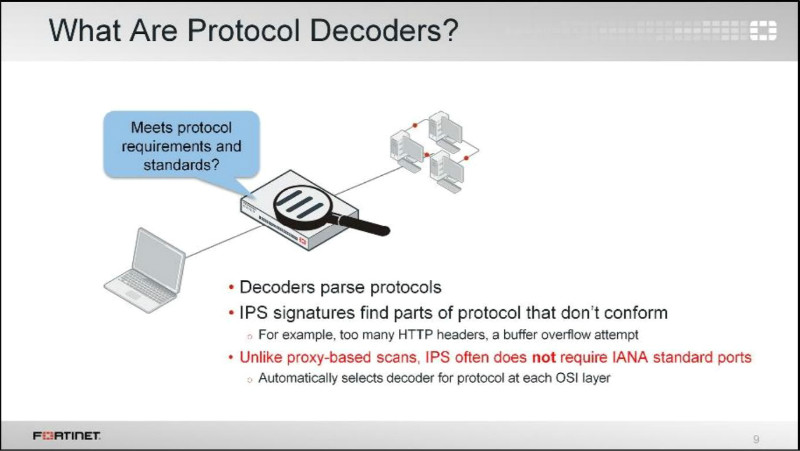

协议解码器根据协议规范对每个数据包进行解析。一些协议解码器需要一个端口号规范(在CLI中配置),但通常情况下,协议会被自动检测到。如果流量不符合规范,例如,如果它向你的服务器发送错误的或无效的命令,那么协议解码器将检测到错误。

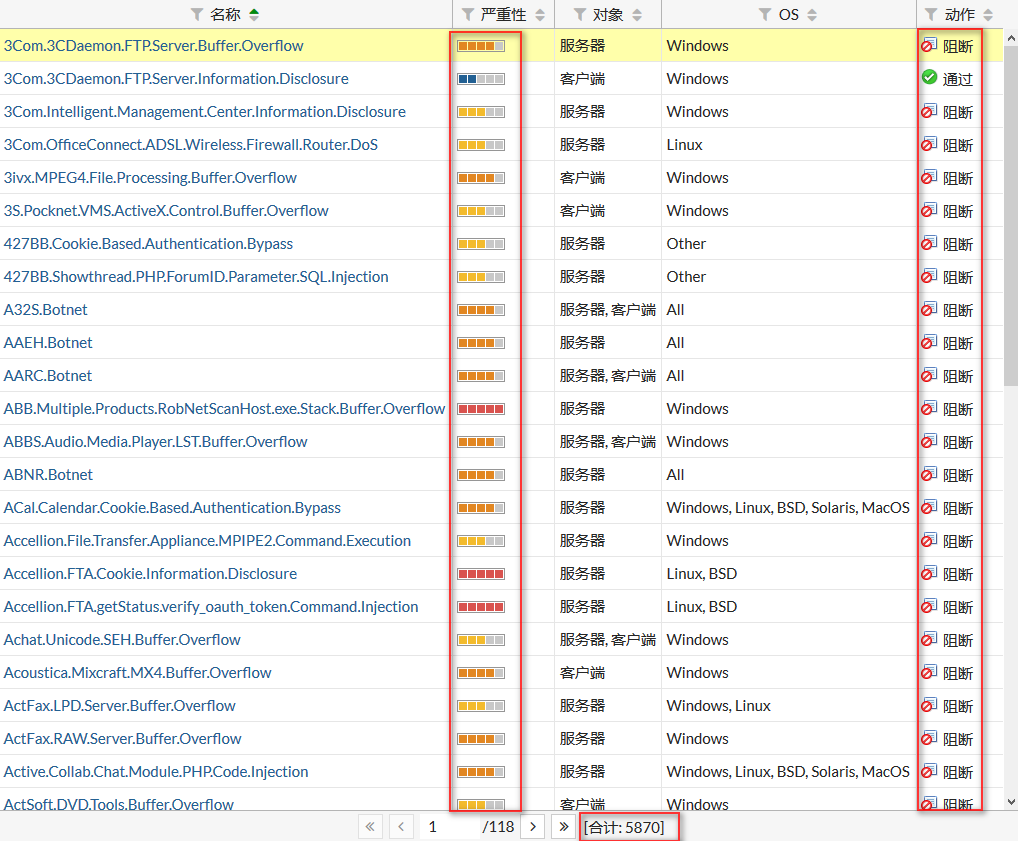

在每一个FrotiGate固件版本中都包含了一个默认的、初始的IPS签名集。FortiGuard IPS服务更新IPS签名,有时每天都有新的签名。这样,IPS对新的攻击仍然有效。除非协议规范或RFC更改(通常不太常见),协议解码器很少更新。IPS引擎本身的变化更频繁,但仍然不经常发生。

IPS的哪一部分经常更新?IPS签名。新签名是由FortiGuard研究小组识别和建立的,就像反病毒签名一样。因此,如果你的FortiGate服务合同到期,你仍然可以使用IPS。然而,就像反病毒扫描一样,如果没有更新你的签名,IPS扫描将变得越来越无效,因为旧的签名将无法抵御新的攻击。

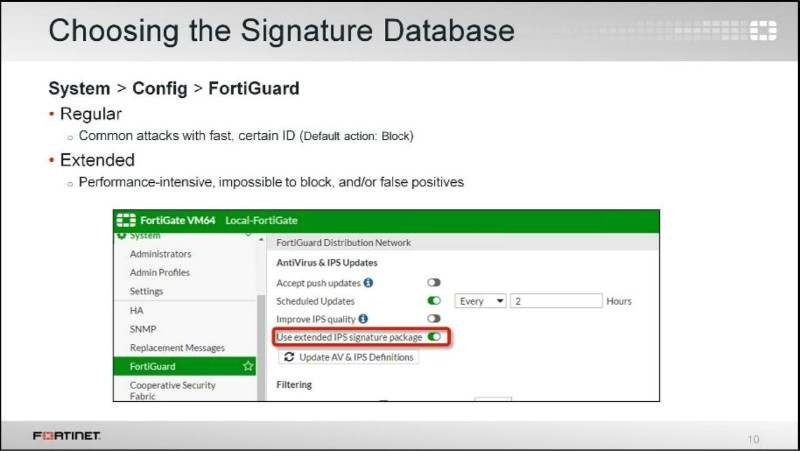

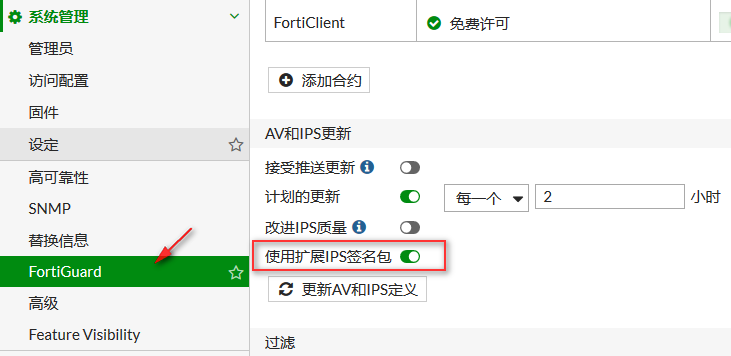

扩展的签名数据库包含用于阻止攻击的额外签名:

-

造成显著的性能影响

-

不要因为他们的天性而支持他们

实际上,由于它的大小,扩展的数据库不能用于具有较小的磁盘或RAM的FrotiGate型号。但是,对于高安全性网络,你可能需要启用扩展签名数据库。

默认的操作设置通常是正确的,除了这些情况:

-

你的软件供应商发布了一个安全补丁。继续对漏洞进行扫描将会浪费FortiGate的资源。

-

你的网络有一个自定义应用程序,它在无意中触发了一个IPS签名。你可以禁用设置,直到你通知Fortinet,这样,FortiGate可以修改签名,以避免误报。

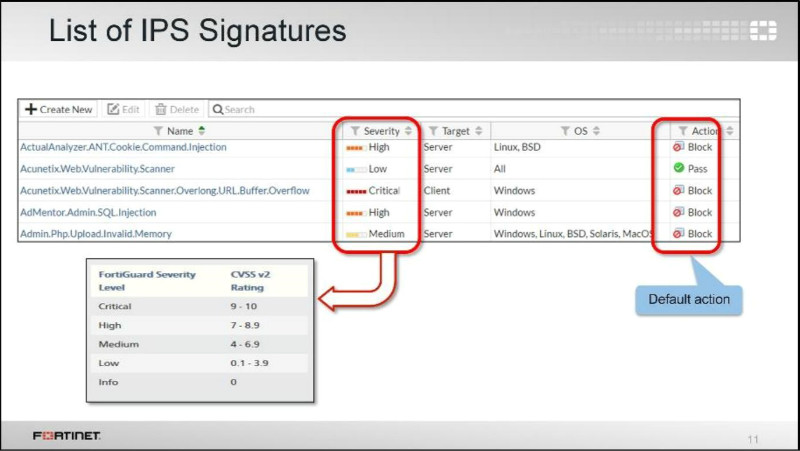

每个签名的严重程度也列在IPS签名列表中。严重性指标是什么意思?

FortiGate的严重程度是基于CVSS 2的等级系统。有许多因素在起作用。有关细节,请访问first.org网站。

所有的严重程度是否完全符合CVSS?不。

Fortinet总是将远程代码执行标记为高或严重的严重程度,而不考虑CVSS的级别。详情可以在FortiGuard网站上解释。

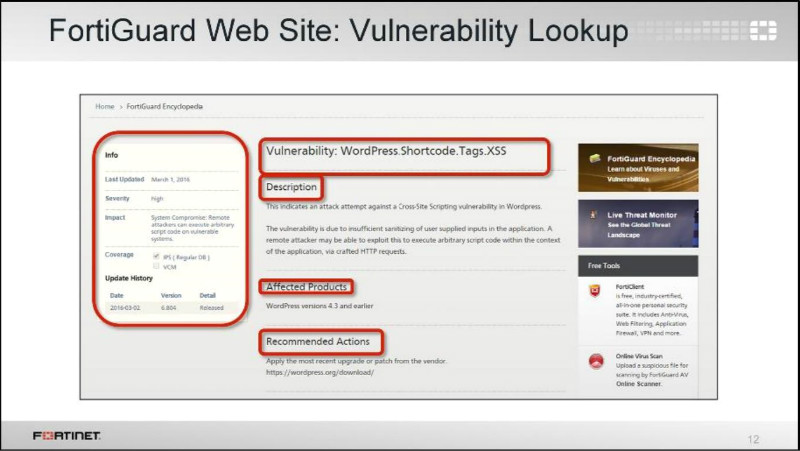

百科全书包含有用的信息,如受影响的系统和推荐的纠正措施。因此,如果你不使用该协议,或者没有一个脆弱的系统,你可以安全地禁用相应的签名。但是,如果你很脆弱,百科全书可以提供关于如何保护自己的信息。

FortiGuard的百科全书只包含了公开披露的漏洞。它不包含任何不可靠的漏洞,不管原因是什么。

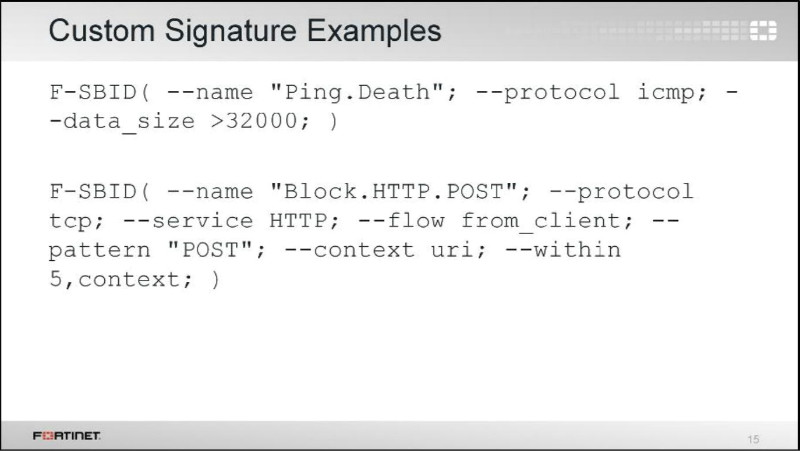

记住,Fortinet不提供对错误配置的定制签名所造成的问题的支持。因此,如果可能的话,你应该在实验室中测试你的自定义签名。

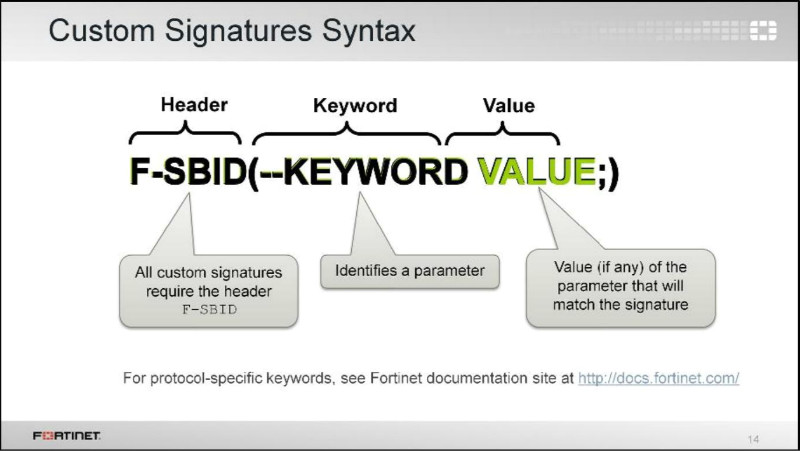

所有的自定义签名都以F-SBID(开始。

在此之后,特定于协议的关键字定义了用于搜索匹配的包的哪个部分,以及组成匹配的值。通常,一个关键字后面跟着一个对应的值来表示它的设置,除了几个独立的关键字,例如-nocase。每个键值对都以分号和空格结束。你可以在签名中包含多个键值对。签名以结束括号结束。

可以在Fortinet文档站点上找到自定义的IPS签名的语法。受支持的关键字不同于协议解码器。例如,SMTP协议支持VRFY命令,因此它有一个协议解码器标志。

下一个示例自定义签名称为block.http.post。它在包中搜索特定位置的模式。在正常的HTTP POST请求中,该方法应该位于这个特定的位置。在签名中使用特定的位置可以防止IPS扫描整个HTTP负载,这可能包含一个不小心匹配模式的web页面(例如,邮政编码)。你的签名应该是具体的,但不要太具体,额外的比较会降低性能。

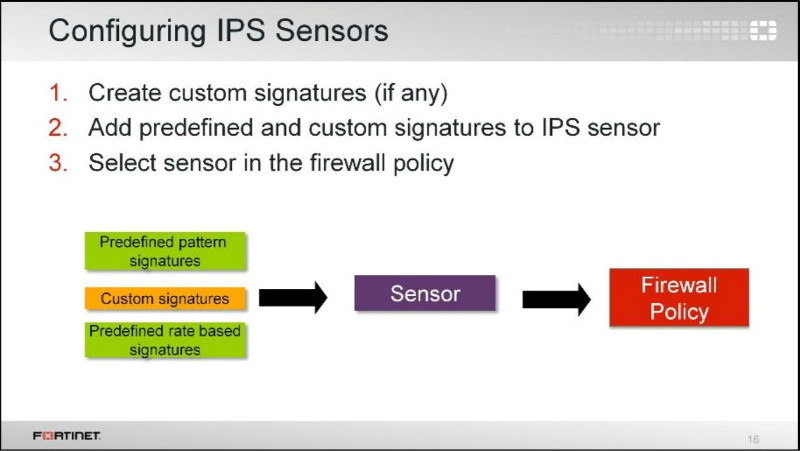

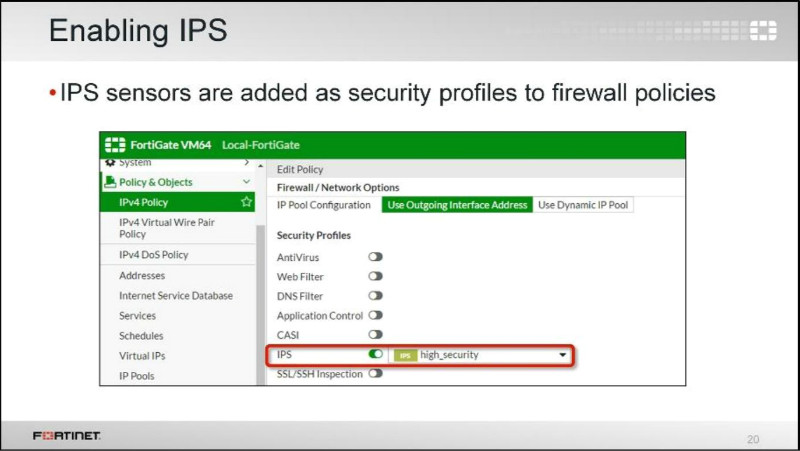

配置IPS传感器的步骤是相同的,不管你是否想使用自定义签名或预定义的签名。单个IPS传感器可以组合多个预定义的和自定义的签名。

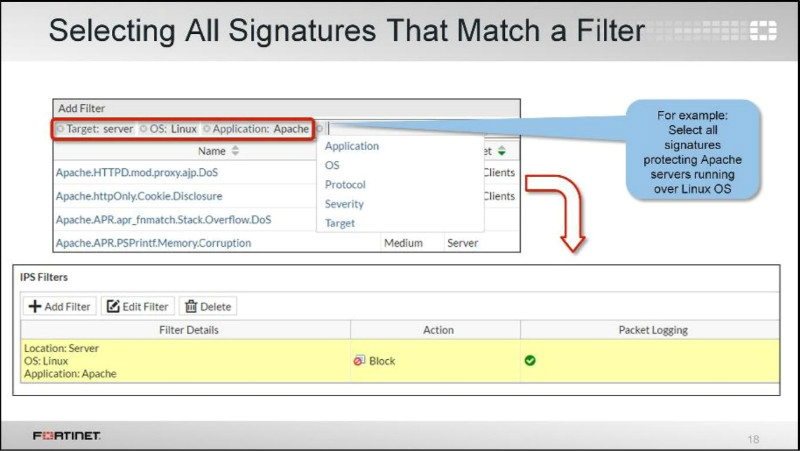

在本例中,我们创建了一个过滤器,其中包含保护Apache severs在Linux操作系统上运行的所有签名。该操作将阻塞所有与这些签名相匹配的流量。

每个单独的签名都可以包含多个标记,如HTTP、Microsoft、IIS和TCP。你的过滤器越具体,你的流量就会越少。这是因为签名的部分很少与流量匹配,因此IPS引擎可以快速地继续进行下一个比较或扫描。

如果与流量匹配的签名都在IPS签名列表和IPS筛选列表中,那么该FortiGate将应用于前一项中指定的操作。

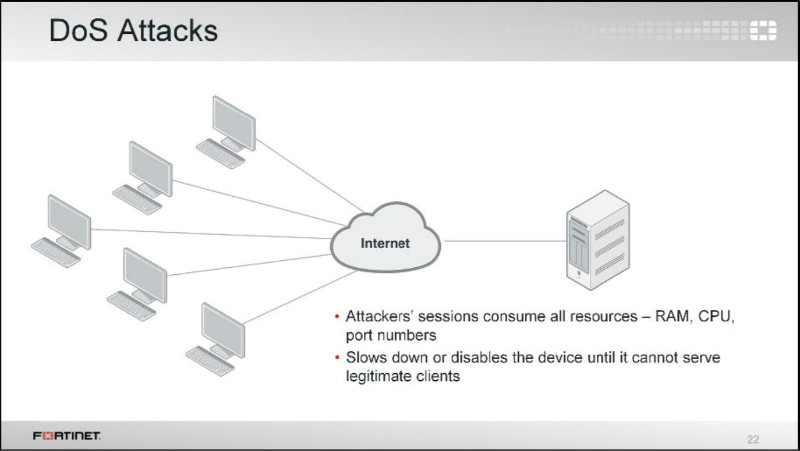

那么,如何利用非对称处理来攻击客户端和服务器之间的带宽呢?有很多方法可以实现DoS攻击。例如,一些DoS攻击耗尽了服务器端带宽或套接字。除非你知道网络的带宽是不正常的,否则你可能无法确认攻击。

DoS攻击的目标是压倒目标,消耗资源,直到目标无法响应合法的流量。这可以通过多种方式实现。高带宽使用只是DoS攻击的一种类型。许多复杂的DoS攻击,比如慢速操作系统,不需要高带宽。

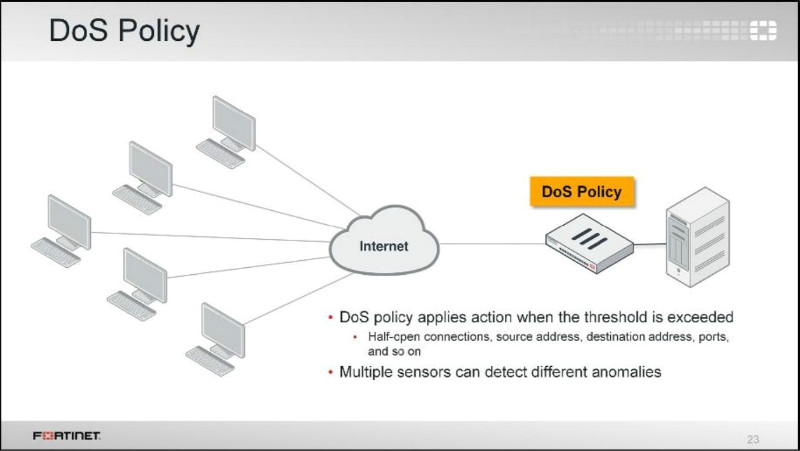

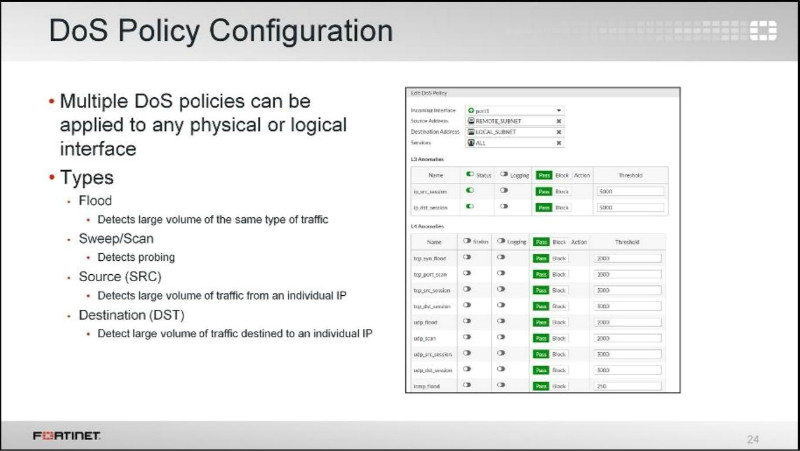

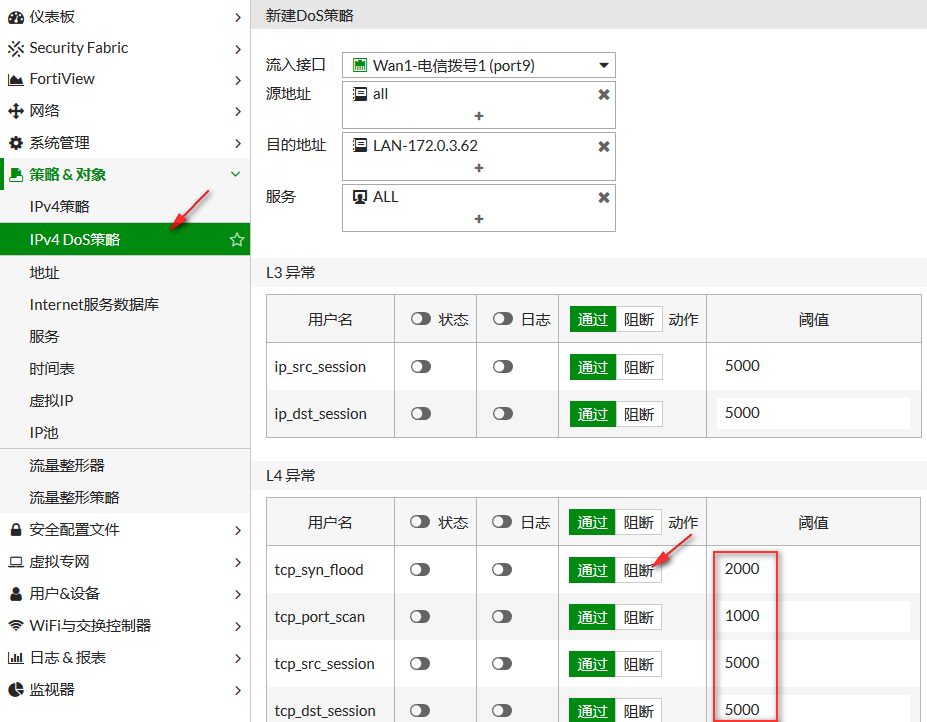

-

洪水传感器检测到该协议的高容量,或协议中的信号。

-

扫描/扫描检测到试图映射主机端口的响应,因此可能很容易受到攻击。

-

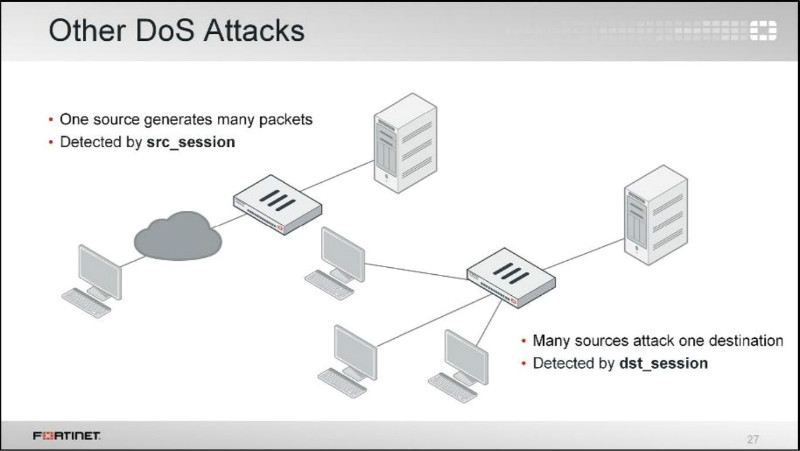

源签名查找来自单个IP的大量通信量。

-

目标签名查找用于单个IP的大量通信量。

如果你的网络没有准确的基线,当你第一次实现DoS时,请注意不要完全阻塞网络服务。为了防止这一点,首先要配置DoS策略来记录日志,而不是阻塞。使用日志,你可以分析和确定每个协议的正常和峰值级别。然后,适当调整阀值,但不要太松,允许通常的峰值。

过高的阈值可以让你的资源在DoS策略触发之前耗尽。太低的阈值会导致FortiGate降低正常的流量。

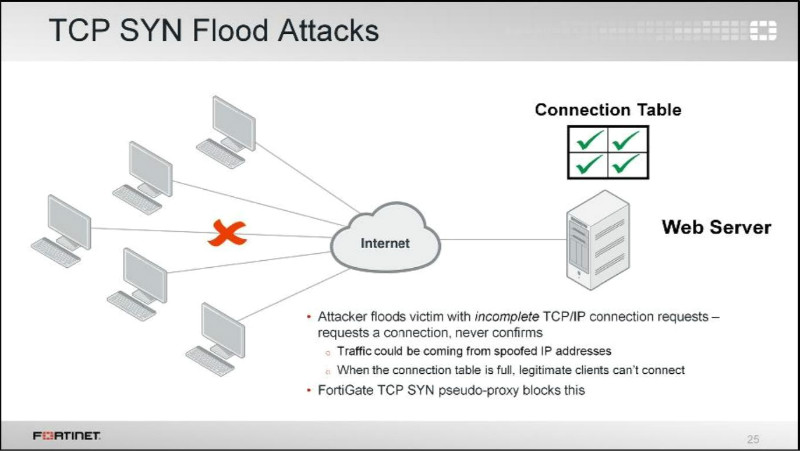

在TCP中,客户端发送一个SYN信号来发起连接。服务器必须响应,然后在RAM等待客户端确认(或ACK)时,要记住连接的开始。正常的客户会快速地发送数据并开始传输数据。但是恶意客户端继续发送更多的SYN包,半开的连接,直到服务器的表满了。一旦服务器的表满了,它就不能接受更多的连接,并且开始忽略所有的新客户端。

为了防御这种类型的攻击,FortiGate作为伪代理。它等待客户端完成连接构建以形成后端连接。如果连接的构建不能很快完成,那么FortiGate将开始从表中删除攻击者的连接请求。

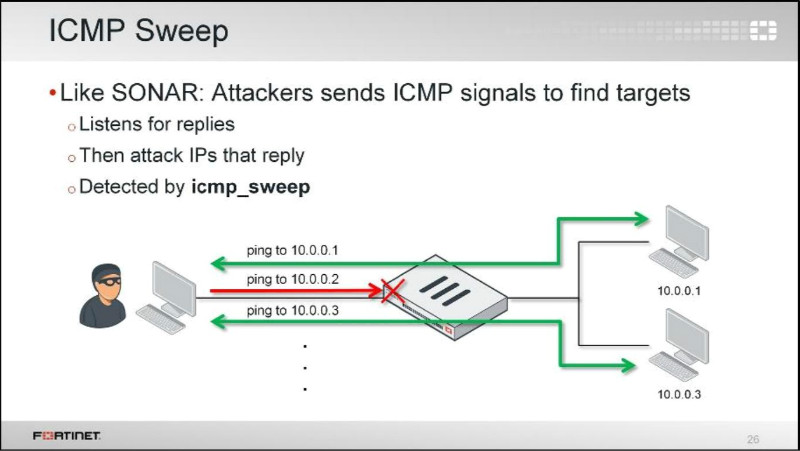

通过进行ICMP扫描,攻击者可以获得关于你的网络的信息,然后再进行更严重的攻击。

DoS配置文件中的所有四个协议(ICMP、TCP、UDP、SCTP)都有一个异常传感器。这些构建用于检查每个IP生成的流量,并将该流量与阈值值进行比较。

这是分布式拒绝服务攻击或DDoS攻击。它有许多与DoS攻击相同的特性,但主要的区别在于,多个设备同时攻击一个目标。

一些FortiGate的功能是为了保护客户端而不是服务器。例如,基于服务器web页面的分类,FortiGuard web过滤阻止请求。防病毒阻止客户不小心下载间谍软件和蠕虫。既不保护无辜的服务器(不发送请求,也接收送请求)从脚本kiddy或SQL注入。

保护web服务器需要一种不同的方法,因为它们受到其他类型的攻击。

一种类型的攻击称为跨站点脚本编制(XSS)。如果web应用程序没有对其输入进行审查并拒绝JavaScript,那么它最终将在其数据库中存储XSS攻击。然后,当其他客户机请求重新使用该数据的页面时,JavaScript就会嵌入到页面中。

JavaScript可以在页面上做很多事情,包括重写整个页面并发出自己的请求。这是AJAX应用程序的基本机制。在这种情况下,XSS会导致无辜的客户端传输到由攻击者控制的不同服务器。例如,这可以将信用卡信息或密码从HTTP表单发送给攻击者。

SQL语言可以对数据做任何事情。例如,它可以下载用户的表,这样攻击者就可以运行一个密码破解程序。一个查询可以为新的管理员登录添加新的条目,或者修改登录,阻止管理员登录。

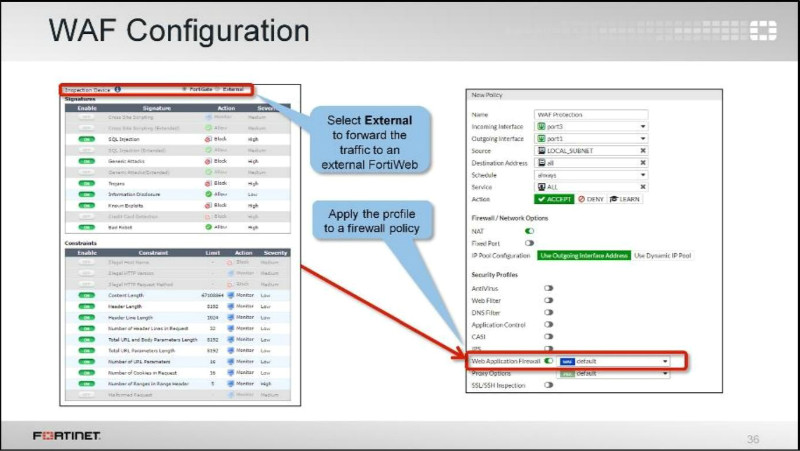

一些WAF的签名被归类为扩展。它们更容易造成误报,但有时在高安全性的环境中是必需的。

限制可以根据你的服务器的软件,也可以通过硬件来改变。例如,如果一个服务器的RAM有限,那么使用过多的头信息就可能更容易超载或崩溃,因为解析头并将它们存储在缓冲区中需要RAM。

你为什么需要它?防火墙不包括web应用防火墙保护吗?

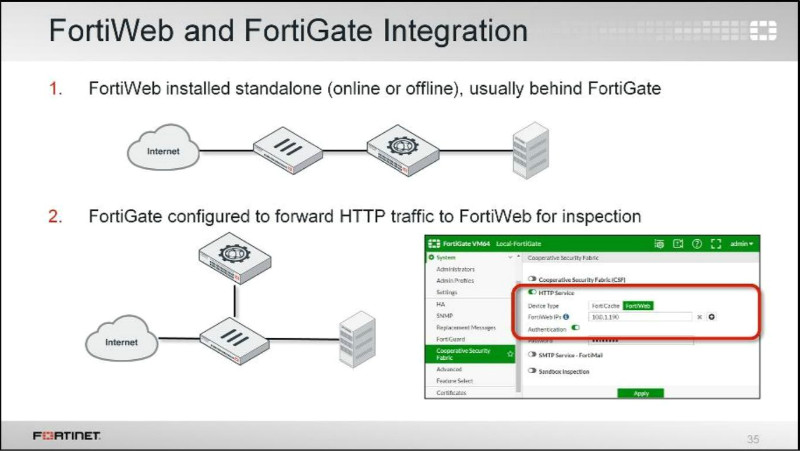

这是真的。它的功能。但是,对于web服务的保护至关重要的环境,你可以使用一个FortiGate来补充FortiWeb设备。

FortiWeb提供了一个更完整的HTTP协议理解和状态攻击保护。它可以执行漏洞扫描和渗透测试。它还可以重写HTTP包,并根据HTTP内容路由通信。

或者,你可以配置FortiGate,将web流量转发到外部的FortiWeb,在那里进行WAF检查。这很有用,例如,当你需要保护位于多个站点的服务器时,使用一个单一的FortiWeb。为了做到这一点,你首先需要使用FortiWeb IP地址(身份验证是可选的)来配置每一个FortiGate。在此之后,你将在WAF配置文件中选择外部,以指示FortiGate使用FortiWeb。

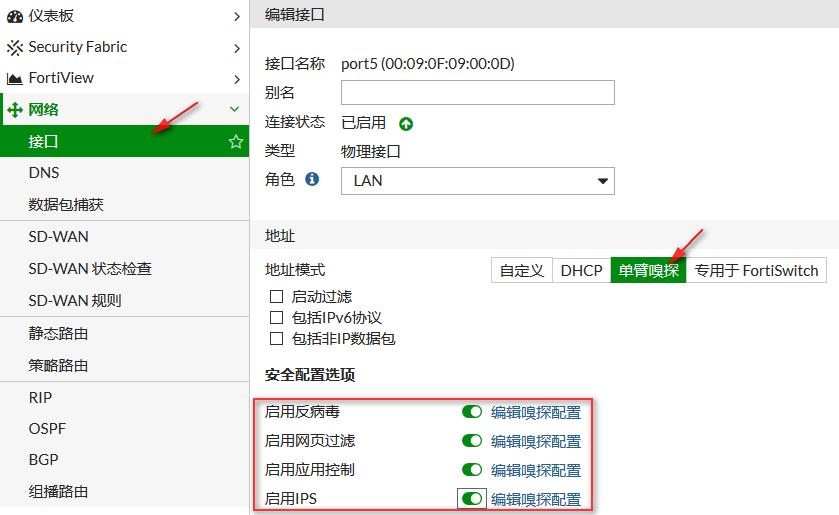

要做到这一点,可以将FortiGate连接到交换机的SPAN或镜像端口。该开关将发送一份重复使用的数据包到FortiGate进行检查。请注意,因为FortiGate正在检查一个副本,而不是原始数据包,它不能修改或阻塞连接。

什么时候该用单臂嗅探器?

从历史上看,当IPS扫描第一次被发明时,它是缓慢的。老IPS可能会带来高延迟。因此,单臂部署是很常见的,但是内联防火墙的IPS却不是。

现在,硬件性能好得多,单臂嗅探器有一个很大的限制:不能阻止流量。因为它是在交换机上的镜像端口上,而不是在攻击者和受保护的网络之间,所以FortiGate没有进行干预。所以今天,大多数人只在测试或评估时使用单臂嗅探器。

在界面上选择了一个单臂嗅探器之后,你就可以选择安全配置文件了。

-

攻击和异常之间的区别

-

零日攻击

-

如何配置IPS传感器和自定义签名

-

拒绝服务攻击

-

Web应用程序防火墙配置文件

-

单臂嗅探器部署

飞塔技术 - 老梅子 QQ:57389522

7618

7618

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?